漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015328

漏洞标题:人人网2处设计不当可能导致服务器邮件堆积

相关厂商:人人网

漏洞作者: 小胖胖要减肥

提交时间:2012-11-27 16:34

修复时间:2013-01-11 16:34

公开时间:2013-01-11 16:34

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-27: 细节已通知厂商并且等待厂商处理中

2012-11-27: 厂商已经确认,细节仅向厂商公开

2012-12-07: 细节向核心白帽子及相关领域专家公开

2012-12-17: 细节向普通白帽子公开

2012-12-27: 细节向实习白帽子公开

2013-01-11: 细节向公众公开

简要描述:

RT,不能透露太多,默默刷rank

详细说明:

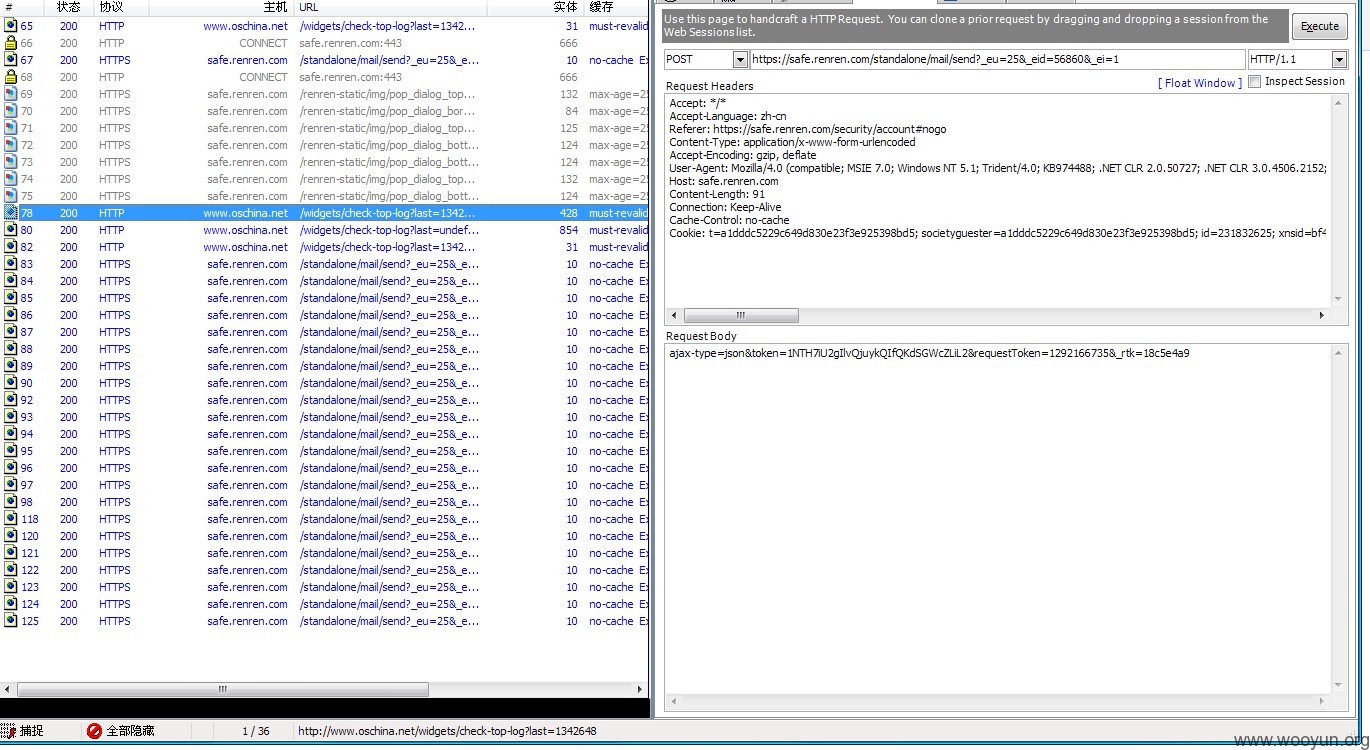

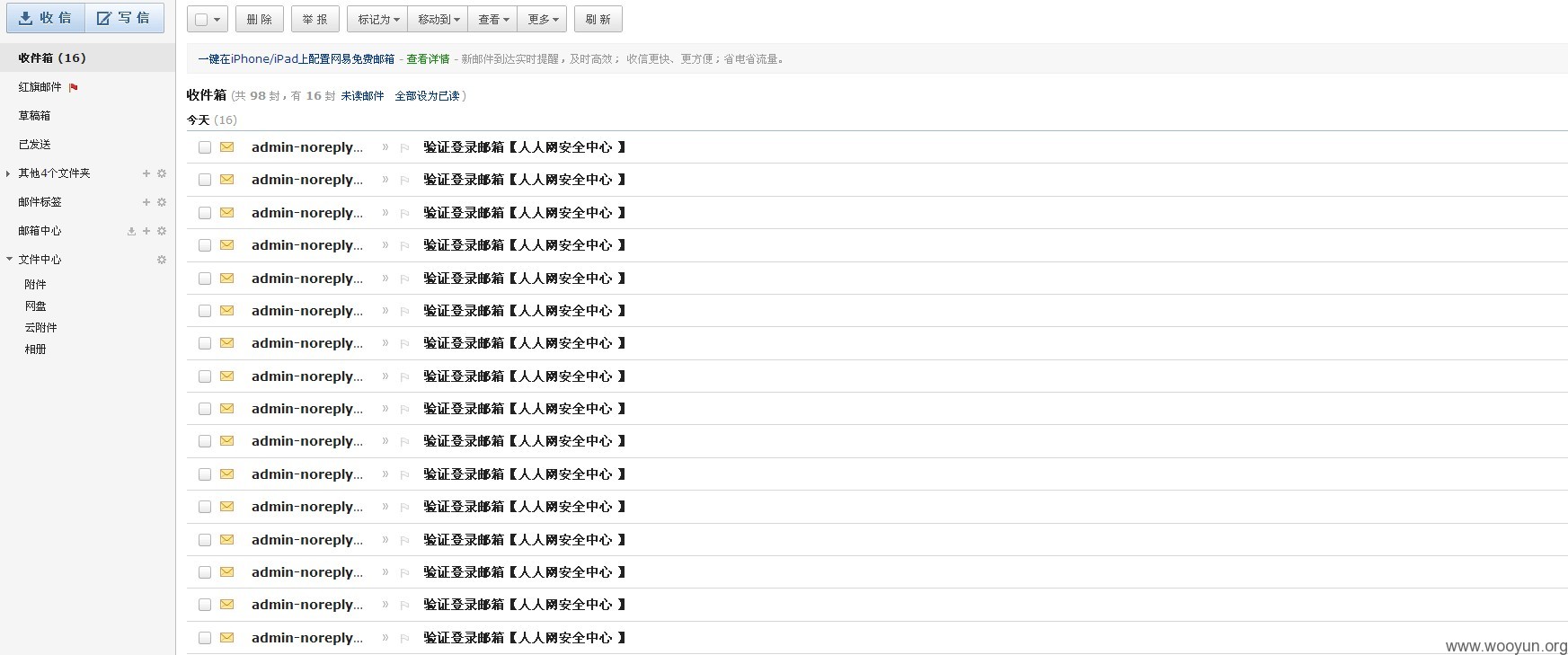

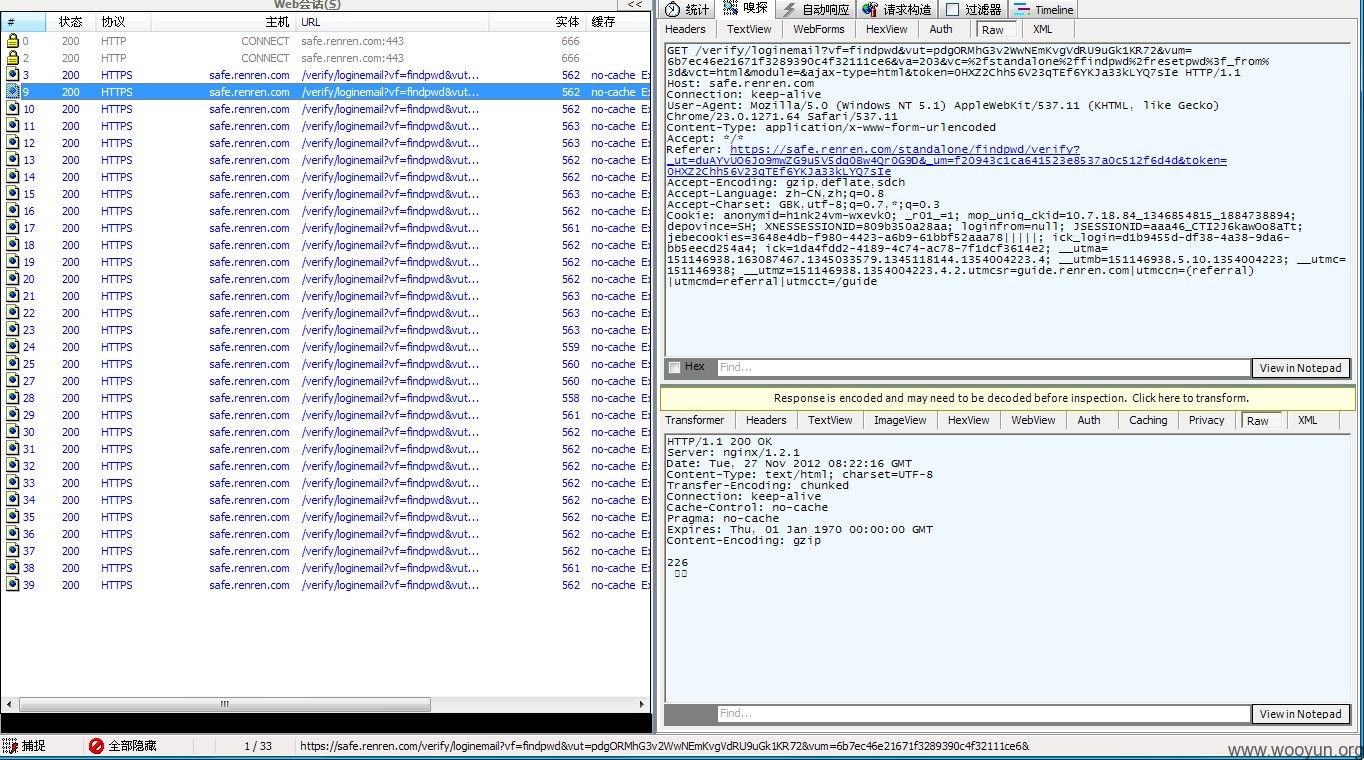

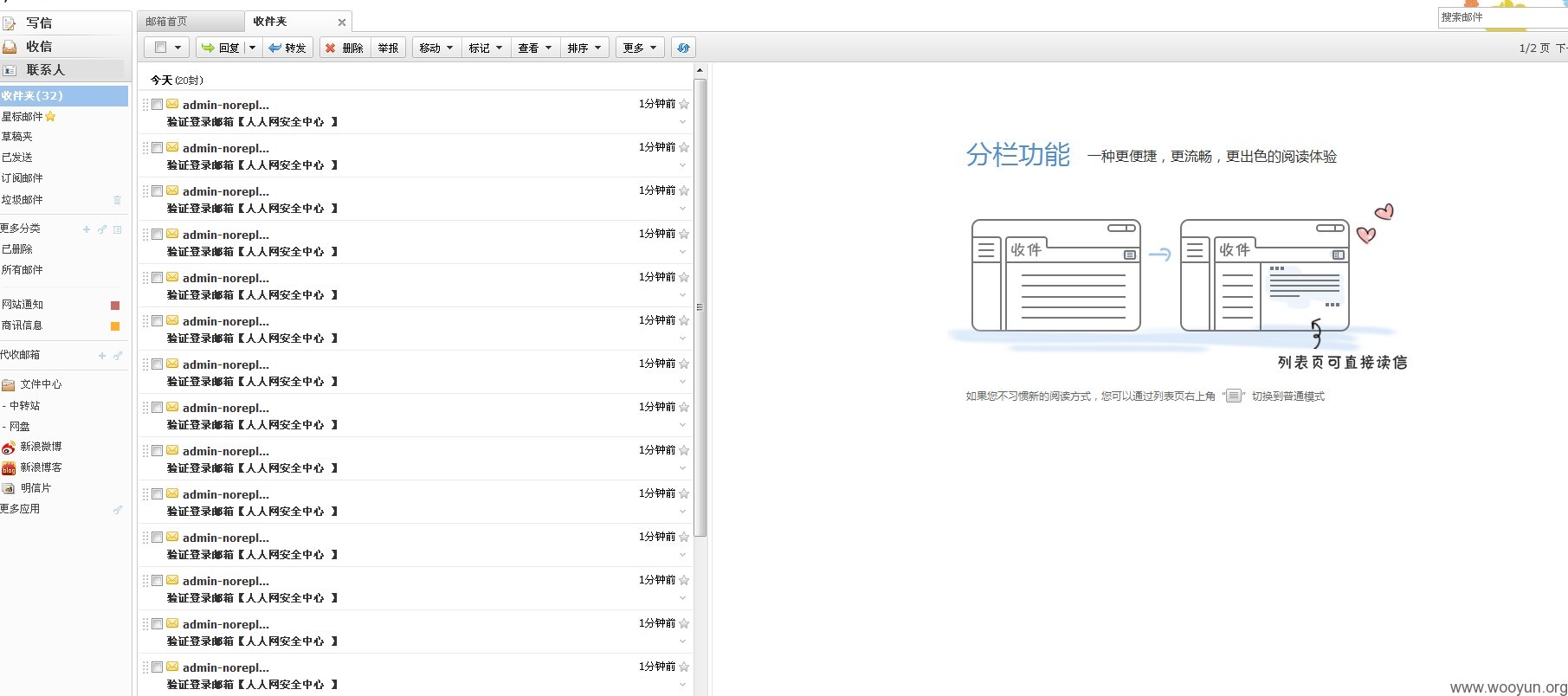

问题很简单,发送邮件验证邮箱对邮件数没有限制(js做了控制,服务端完全无限制),找回密码的地方也是,这个问题很普遍

影响:

1 对于个人用户邮箱炸弹

2 对于服务器,用burp的话1小时1000万封邮件不是问题,服务器肯定处理不了的,会导致邮件服务器邮件堆积,直到解决这个问题为止,该问题对于很多业务性网站影响相当之大.(最简单的大部分用户基本短期别想收到找回密码和验证邮箱的邮件了)

漏洞证明:

修复方案:

js和服务端都做下控制,一天限制发送次数

版权声明:转载请注明来源 小胖胖要减肥@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2012-11-27 21:22

厂商回复:

thx

最新状态:

暂无