漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0183841

漏洞标题:POS机安全之首信易设计逻辑缺陷到Getshell(泄露将近579万敏感信息用户身份证严重可操作余额)

相关厂商:首信易支付

漏洞作者: 小龙

提交时间:2016-03-12 16:42

修复时间:2016-04-28 10:30

公开时间:2016-04-28 10:30

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-12: 细节已通知厂商并且等待厂商处理中

2016-03-14: 厂商已经确认,细节仅向厂商公开

2016-03-24: 细节向核心白帽子及相关领域专家公开

2016-04-03: 细节向普通白帽子公开

2016-04-13: 细节向实习白帽子公开

2016-04-28: 细节向公众公开

简要描述:

http://www.wooyun.org/bugs/wooyun-2016-0174071

通过此漏洞可以得知此网站的用户数据

详细说明:

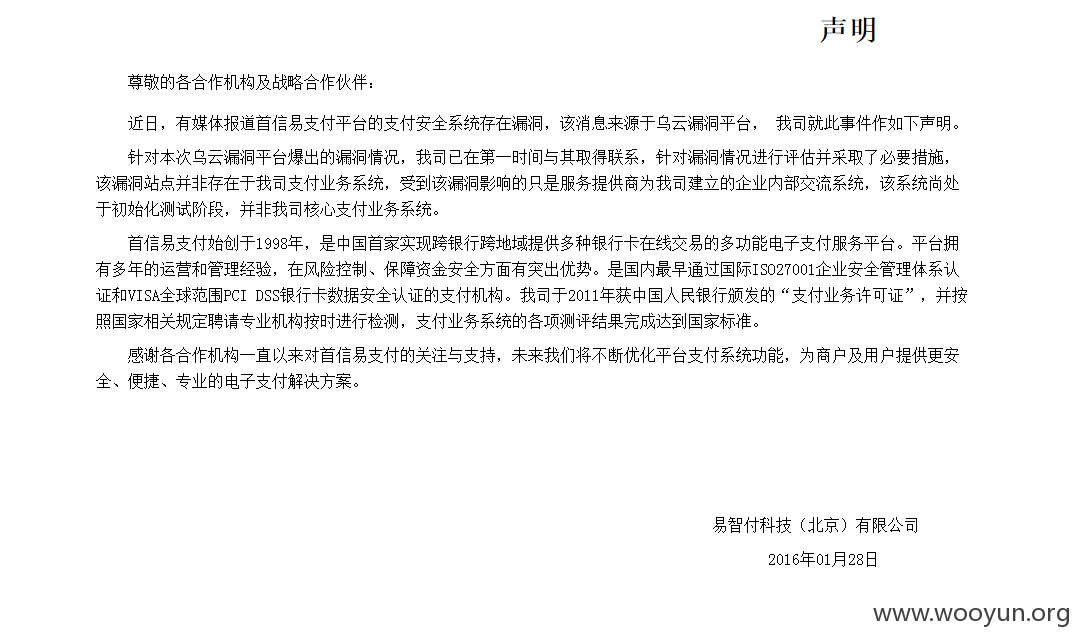

看到厂商的公告

https://www.beijing.com.cn/pages/stage/web/Declaration%20letter.jsp

发现厂商对安全很重视,毕竟进去里面可以冲话费,QB。作为第三方平台疏忽的话就非常麻烦了。

厂商是否可以来个20rank+个小礼物呢 ^_^ 码字码的真累。。

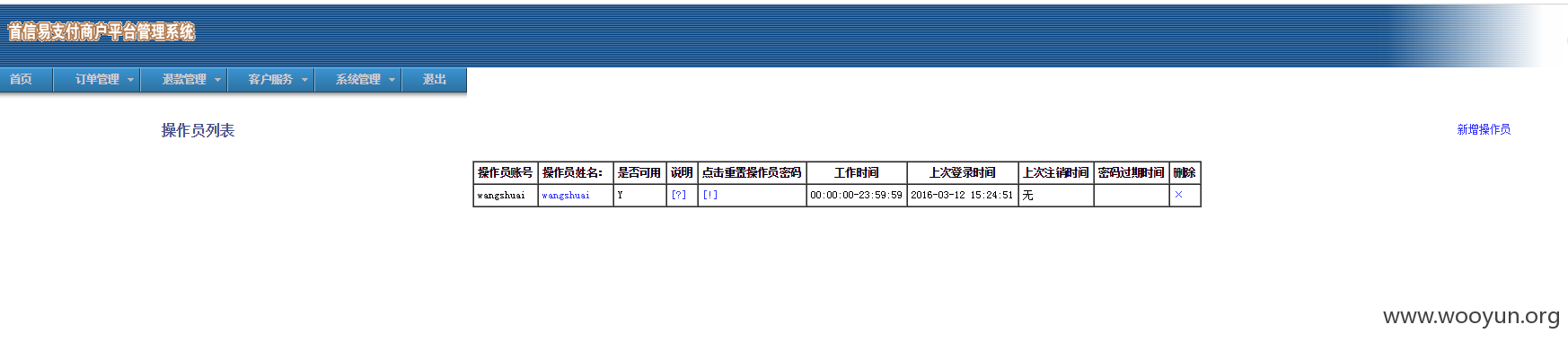

1# 爆破

pay.yizhifubj.com/merchant/login.jsp

当然爆破这个洞。。 修复起来很头痛。例如用户员工不上线,或许员工离职

会留下一些敏感信息

爆破出

虽然有验证码,但是没校验次数

爆破密码123456

挺多的。不一一测试了

登录 wangshuai的看看

发现操作员这里没越权没注入。。

这个系统做的挺好

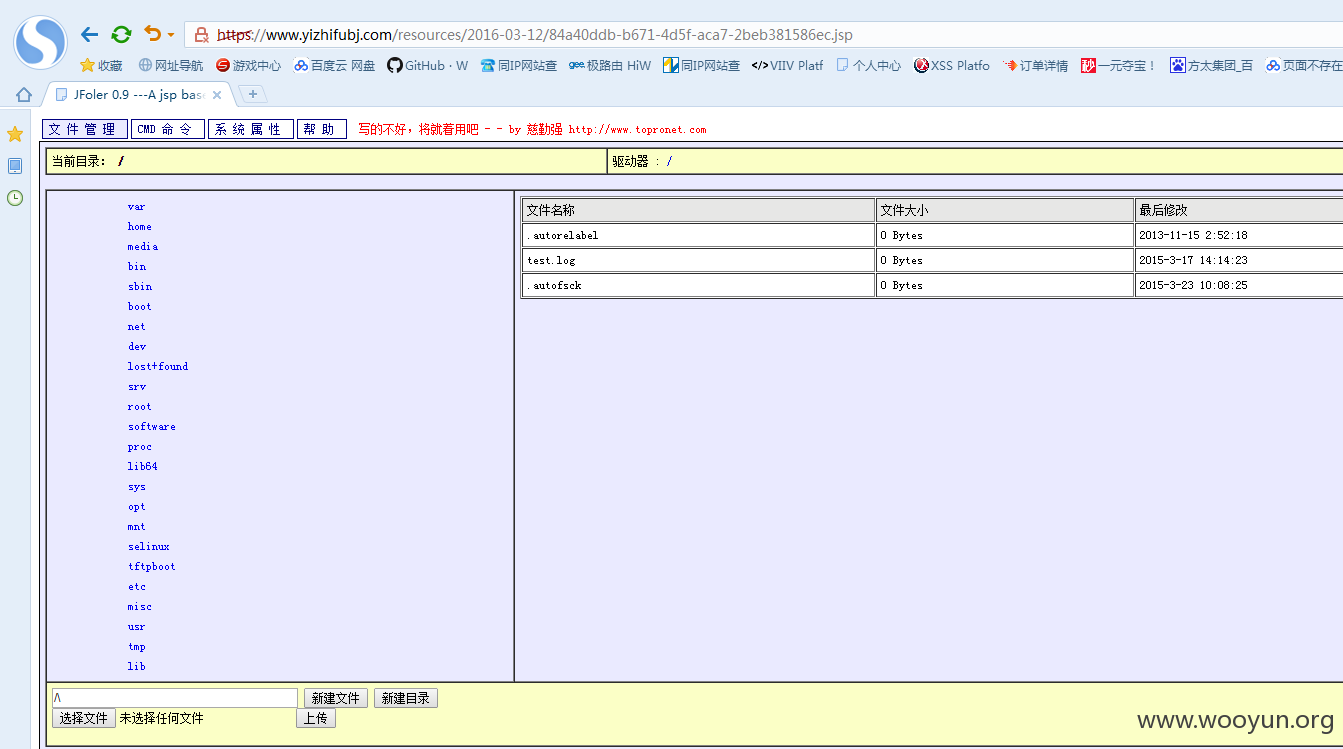

但是 主站就不是这么幸运了

在上传资料处任意上传

拿到webshell

https://www.yizhifubj.com/resources/2016-03-12/bc648818-c087-4199-be1d-ecfd766763ea.jsp

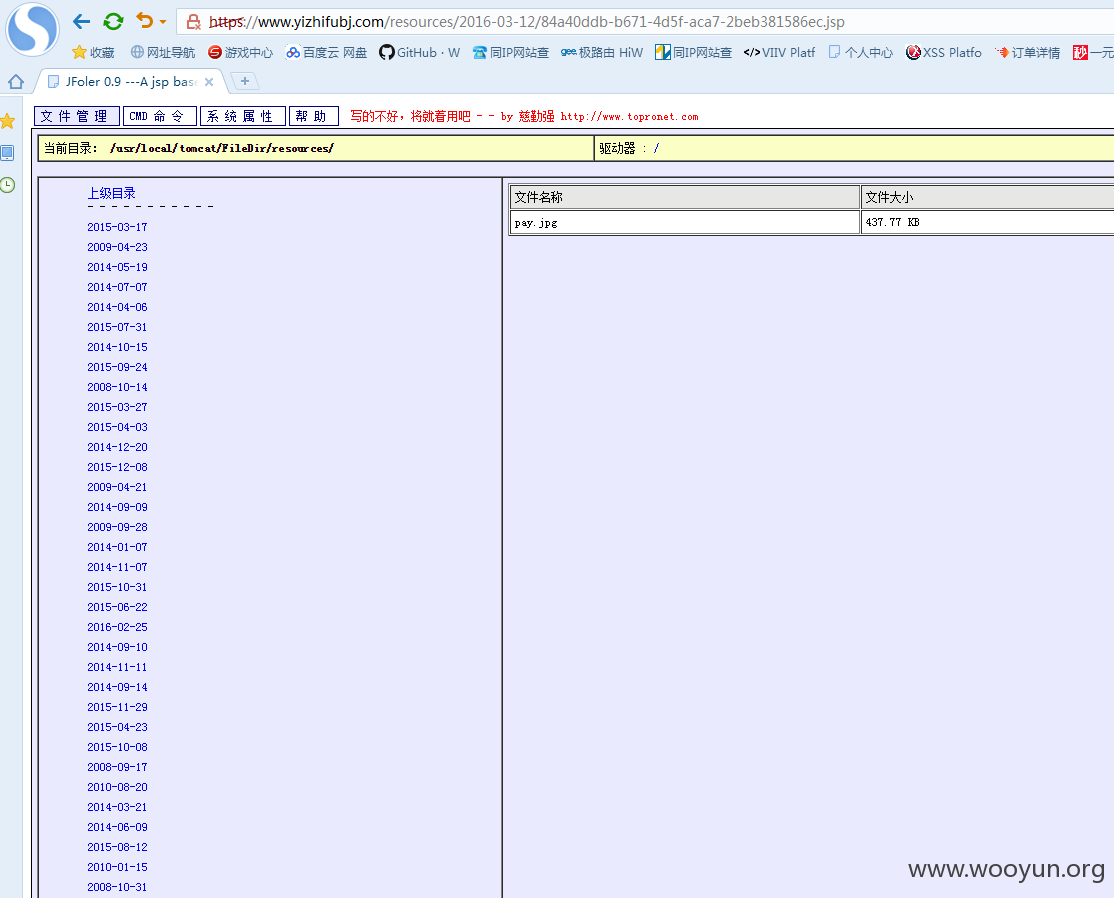

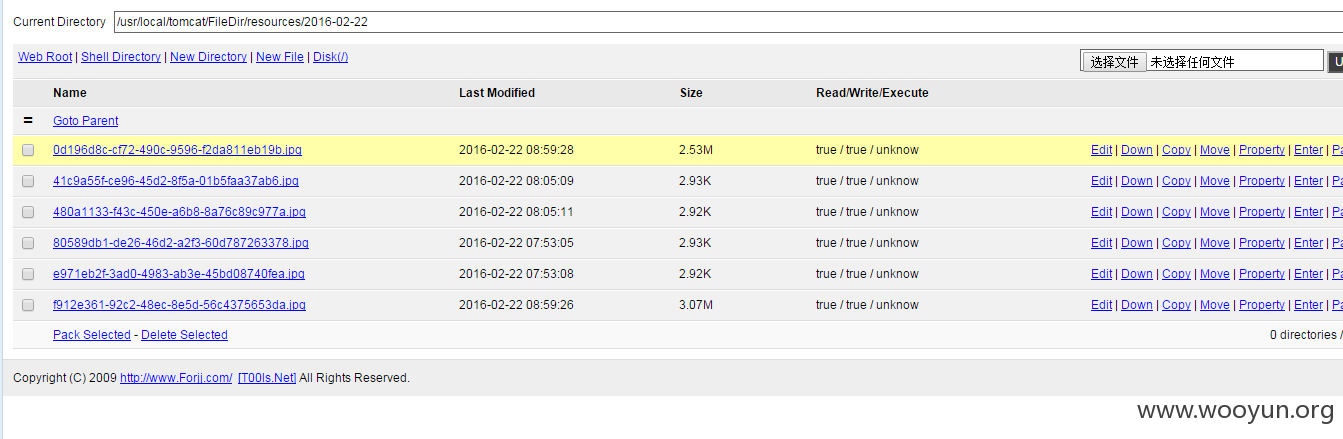

发现有很多资料

/usr/local/tomcat/FileDir/resources/2016-03-12

上传目录的都删除吧。管理

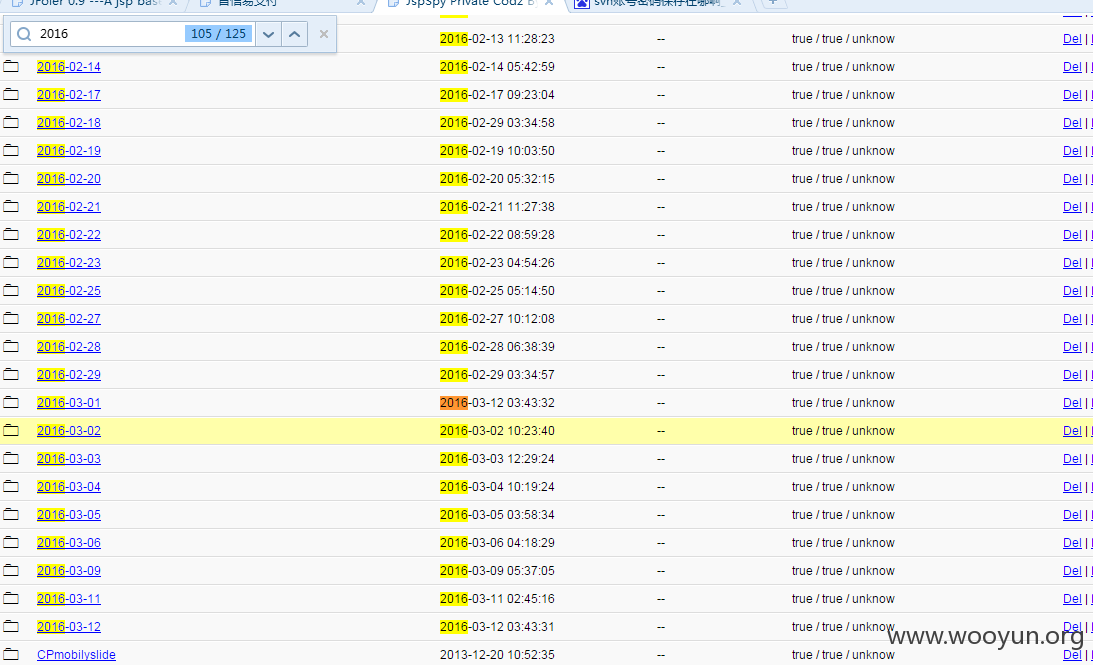

971个目录,当然这只是日期格式

例如今天3月12日

那么a和b用户都在同一天上传的话就是上传到3月12日目录里,而不是用户的子目录

105个目录

看看

俩不一样的。这样审核可能知道啥意思了把。。

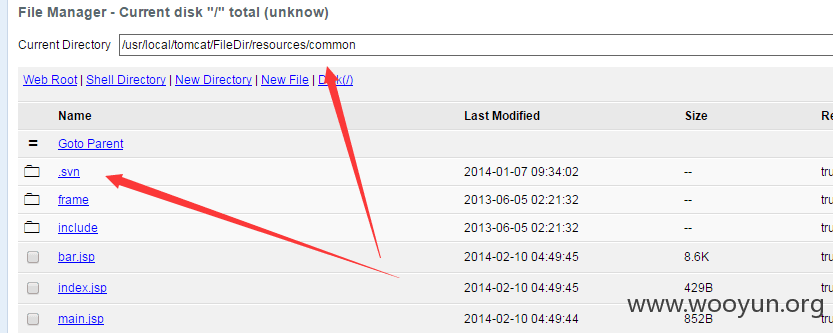

还有各种cer证书,包括vpn的证书

/usr/local/tomcat/

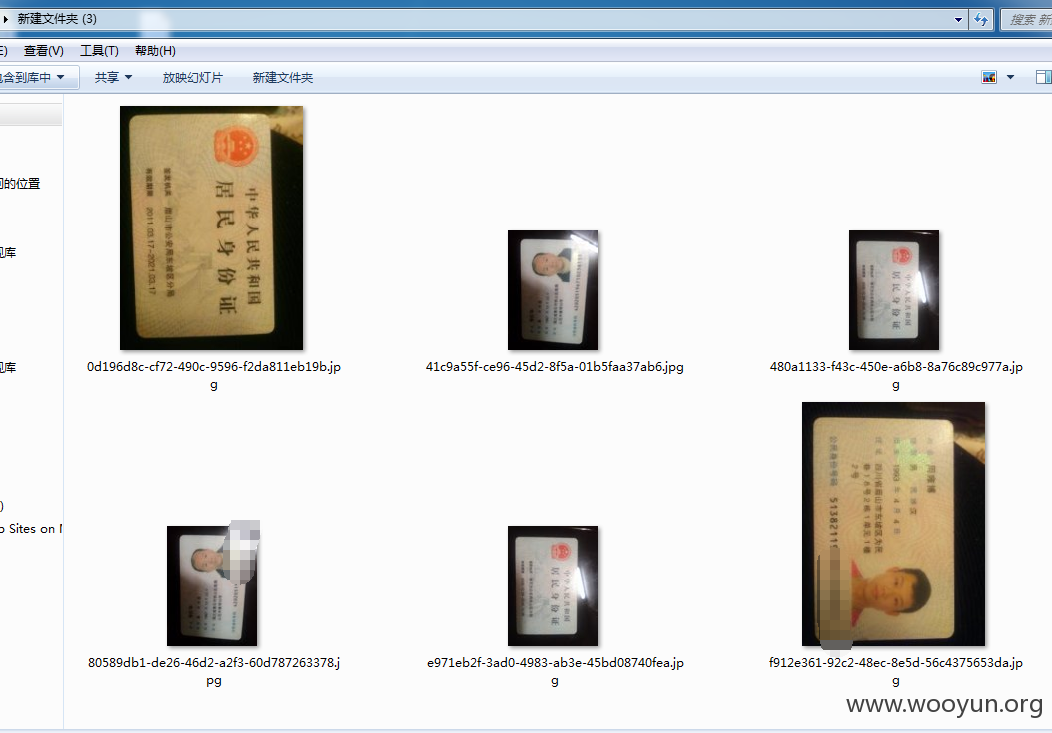

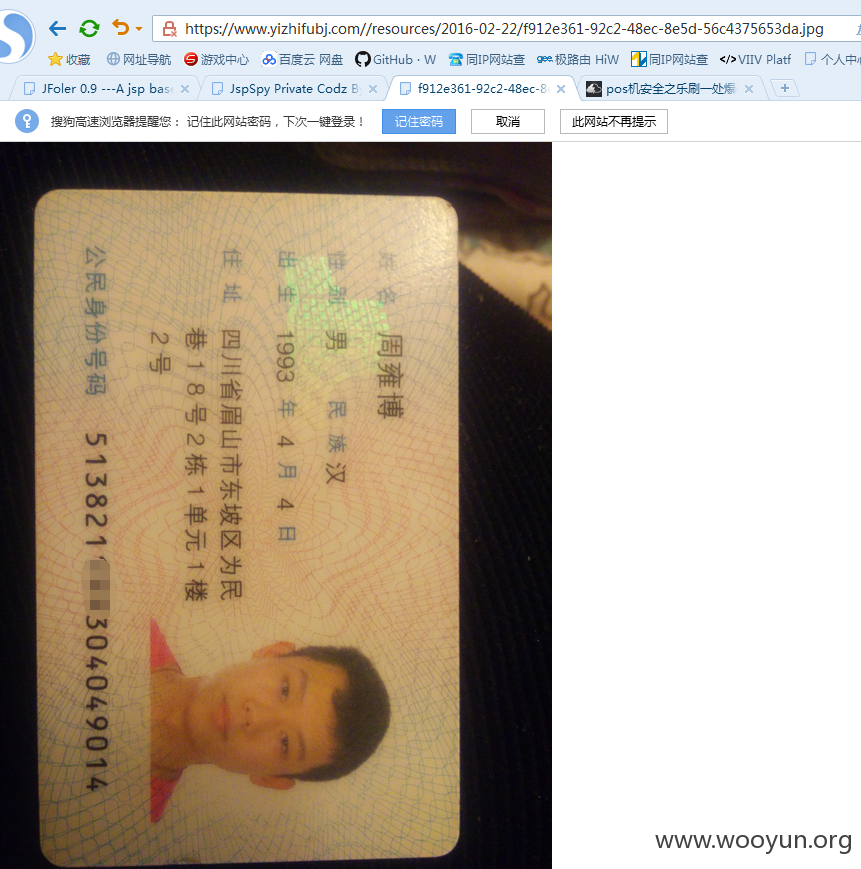

附上仁兄身份证图。审核看完记得打马赛克哦。。。

不深入了。基本上整站都在我控制之中了。。

漏洞证明:

修复呗。。

修复方案:

1:爆破: 验证码只校验3次,3次错误封锁账号,或者用手机号码登录

2:检查上传的后缀名,例如cer,php。jsp都不能传

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2016-03-14 10:30

厂商回复:

非常感谢

最新状态:

暂无