漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-075279

漏洞标题:某通用型学习系统任意文件上传导致任意代码执行(无需登录)

相关厂商:cncert国家互联网应急中心

漏洞作者: 魇

提交时间:2014-09-09 15:11

修复时间:2014-12-08 15:12

公开时间:2014-12-08 15:12

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-09: 细节已通知厂商并且等待厂商处理中

2014-09-14: 厂商已经确认,细节仅向厂商公开

2014-09-17: 细节向第三方安全合作伙伴开放

2014-11-08: 细节向核心白帽子及相关领域专家公开

2014-11-18: 细节向普通白帽子公开

2014-11-28: 细节向实习白帽子公开

2014-12-08: 细节向公众公开

简要描述:

BOOM!

详细说明:

前人漏洞: WooYun: 某通用型学习系统前台无限制Getshell(影响数百所学校) 发现还存在另外一处文件上传

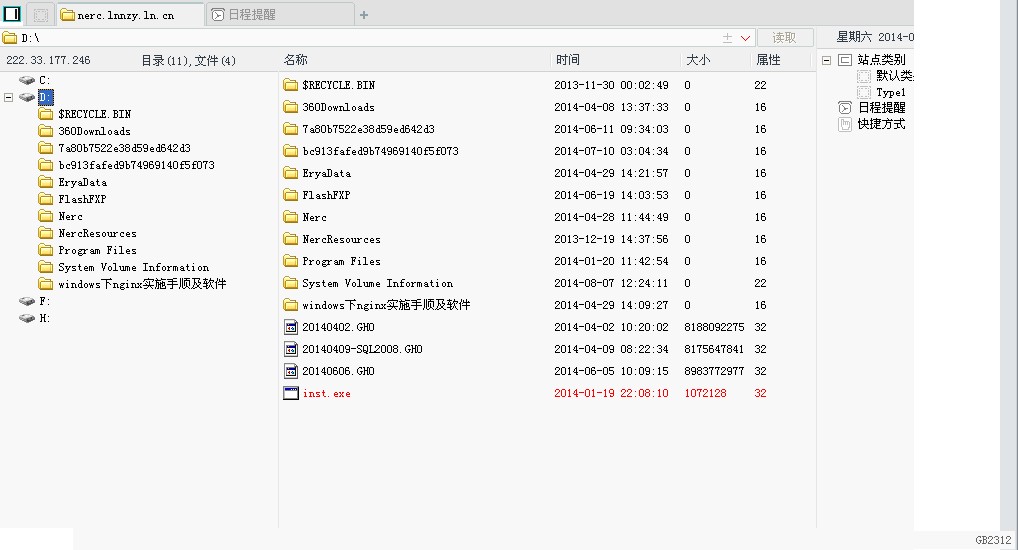

由中央广播电视大学现代远程教育开发的一套资源中心系统存在任意文件上传漏洞,可上传任意文件导致代码执行,影响全国所有分中心,几百所以上的学校。貌似主管是国家数字化学习资源中心。几乎涵盖全国所有省 http://nerc.edu.cn/FrontEnd/default.html

谷歌搜索:http://music.google.cn/search?newwindow=1&site=webhp&source=hp&q=%E2%80%9C%E6%8A%80%E6%9C%AF%E6%94%AF%E6%8C%81%EF%BC%9A%E4%B8%AD%E5%A4%AE%E5%B9%BF%E6%92%AD%E7%94%B5%E8%A7%86%E5%A4%A7%E5%AD%A6%E7%8E%B0%E4%BB%A3%E8%BF%9C%E7%A8%8B%E6%95%99%E8%82%B2%E8%B5%84%E6%BA%90%E4%B8%AD%E5%BF%83%E2%80%9D&btnG=Google+%E6%90%9C%E7%B4%A2

找到约 4,770,000 条结果 (用时 0.17 秒)

列举几个url:

漏洞证明:

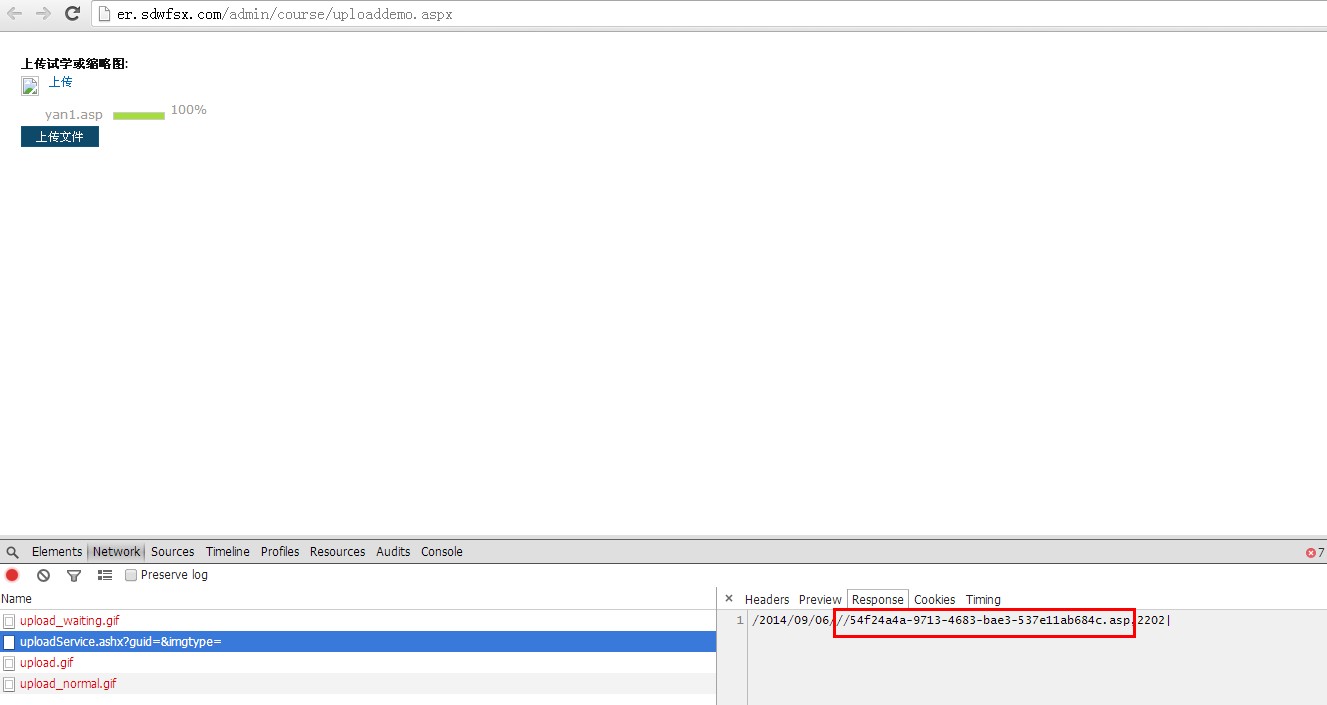

http://er.sdwfsx.com/admin/course/uploaddemo.aspx 为例

可以直接上传ASP一句话,上传后返回了文件名,路径为FrontEnd\Uploads\Course\文件名

http://er.sdwfsx.com/FrontEnd//Uploads//Course/54f24a4a-9713-4683-bae3-537e11ab684c.asp 密码:pass

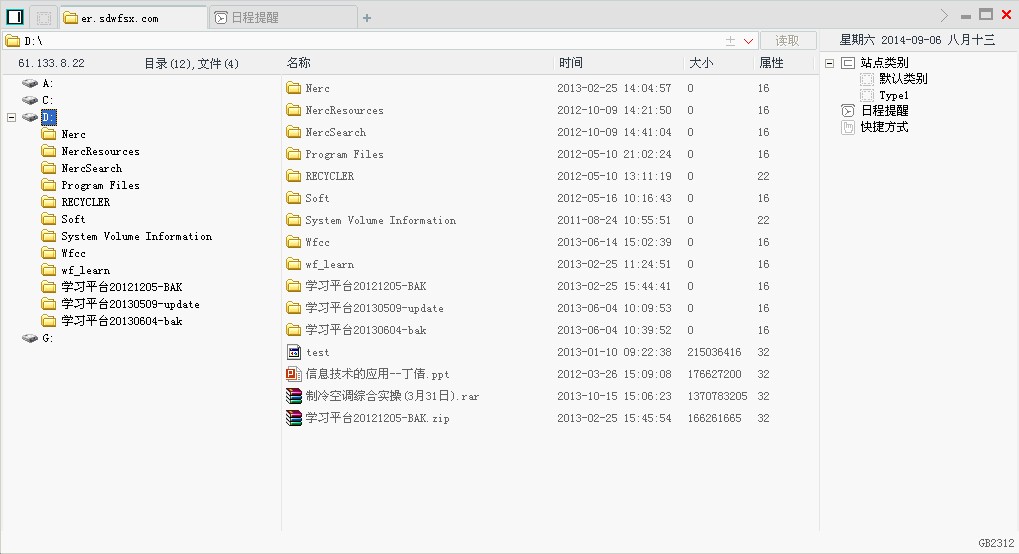

再示例2个 http://zy.cdrtvu.com/admin/course/uploaddemo.aspx

http://zy.cdrtvu.com//FrontEnd//Uploads//Course/e18fde4e-4376-49a6-ae43-a7c90240c36b.asp

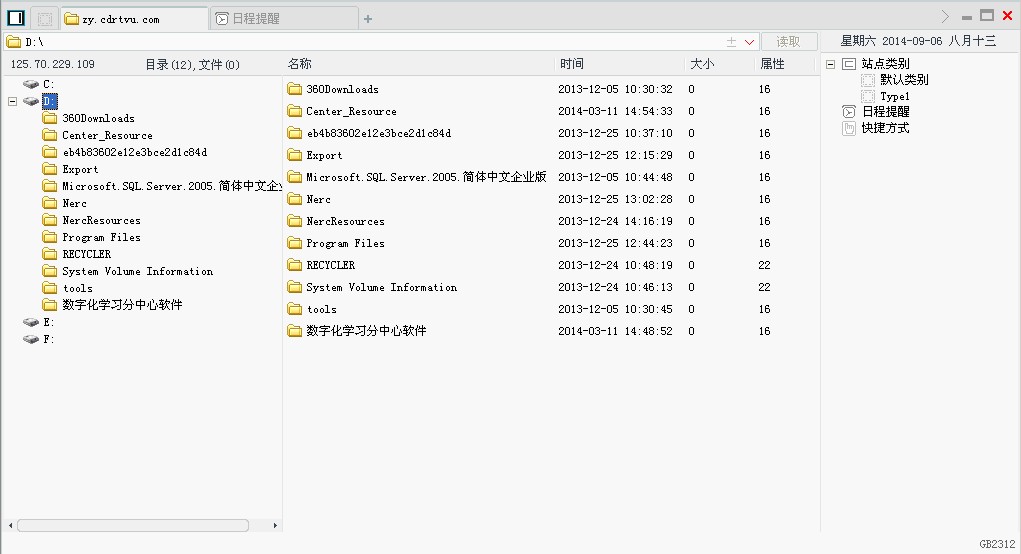

http://nerc.lnnzy.ln.cn/admin/course/uploaddemo.aspx

http://nerc.lnnzy.ln.cn/FrontEnd//Uploads//Course/81688b33-558d-47ad-9aa0-bb224e871bf1.asp

修复方案:

版权声明:转载请注明来源 魇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-09-14 11:37

厂商回复:

最新状态:

暂无