漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0182337

漏洞标题:票付通某处存在设计缺陷涉及大量企业(可套钱)

相关厂商:12301.cc

漏洞作者: 路人甲

提交时间:2016-03-29 18:42

修复时间:2016-05-16 16:10

公开时间:2016-05-16 16:10

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-29: 细节已通知厂商并且等待厂商处理中

2016-04-01: 厂商已经确认,细节仅向厂商公开

2016-04-11: 细节向核心白帽子及相关领域专家公开

2016-04-21: 细节向普通白帽子公开

2016-05-01: 细节向实习白帽子公开

2016-05-16: 细节向公众公开

简要描述:

RT

详细说明:

网址:http://www.12301.cc/

一、登陆处可撞库。这里是没有限制的,我看到提示用户名为商户ID或者手机号,随手用13333333333和密码123456进行尝试,竟然登陆进去了!

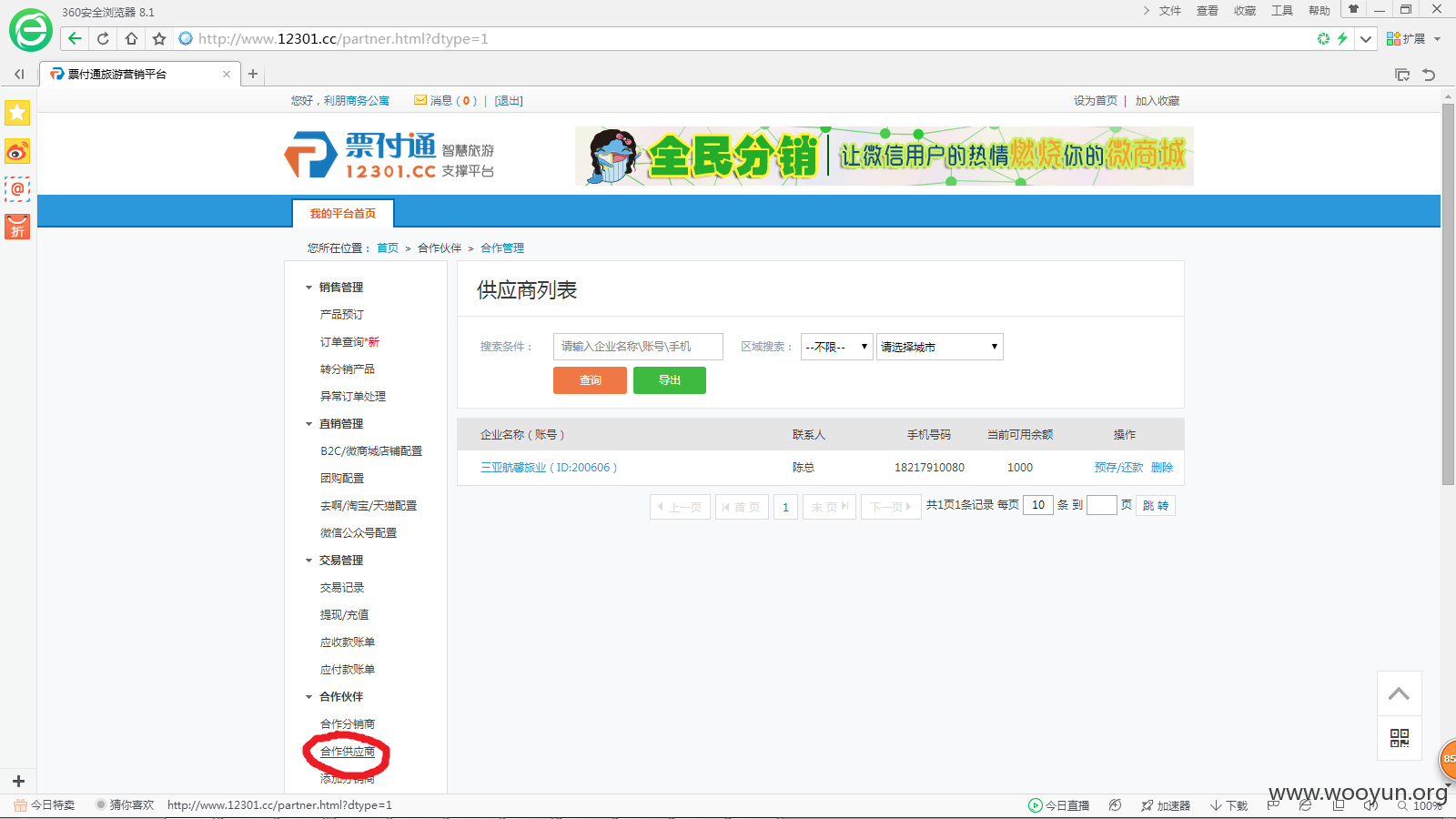

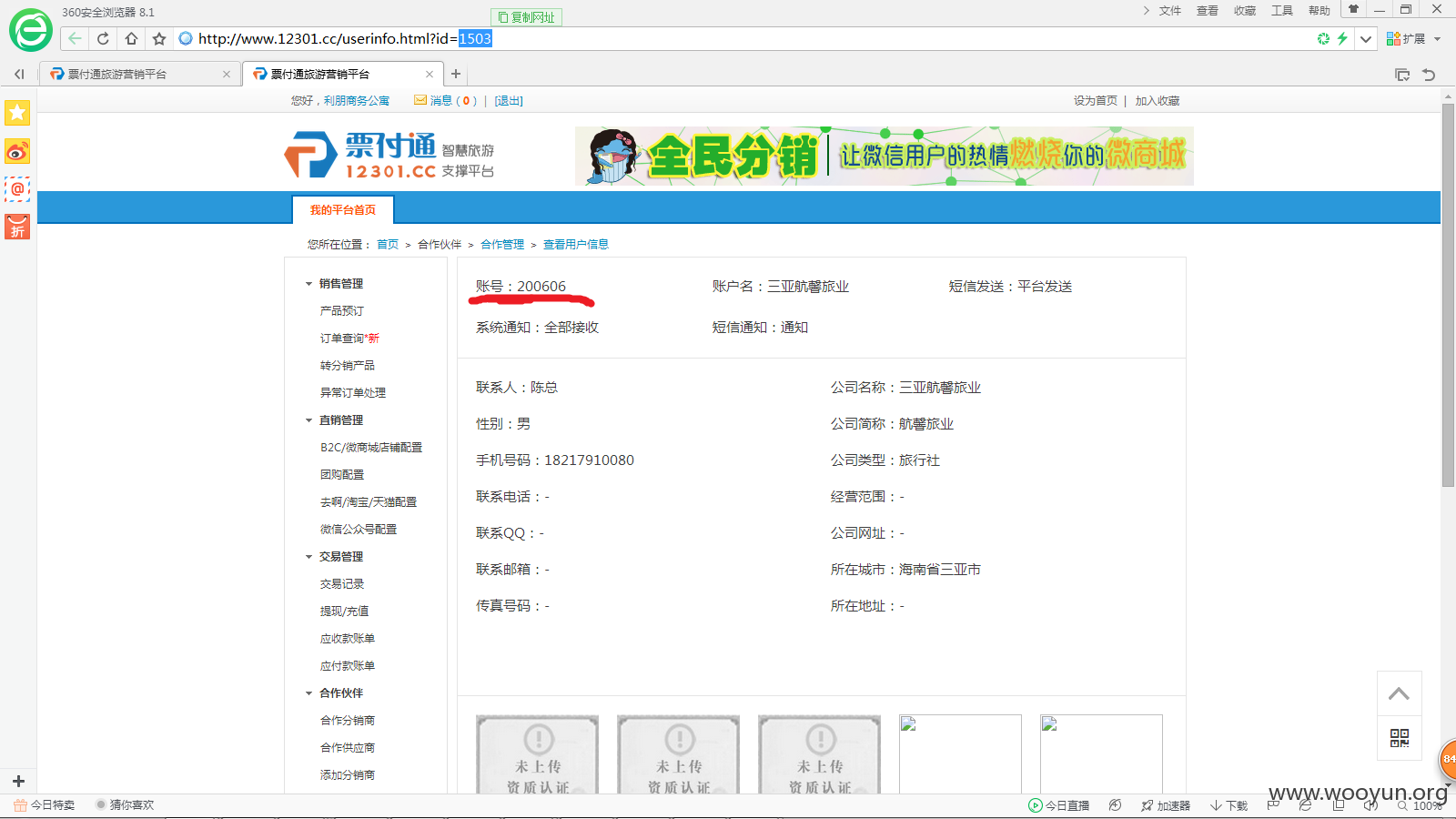

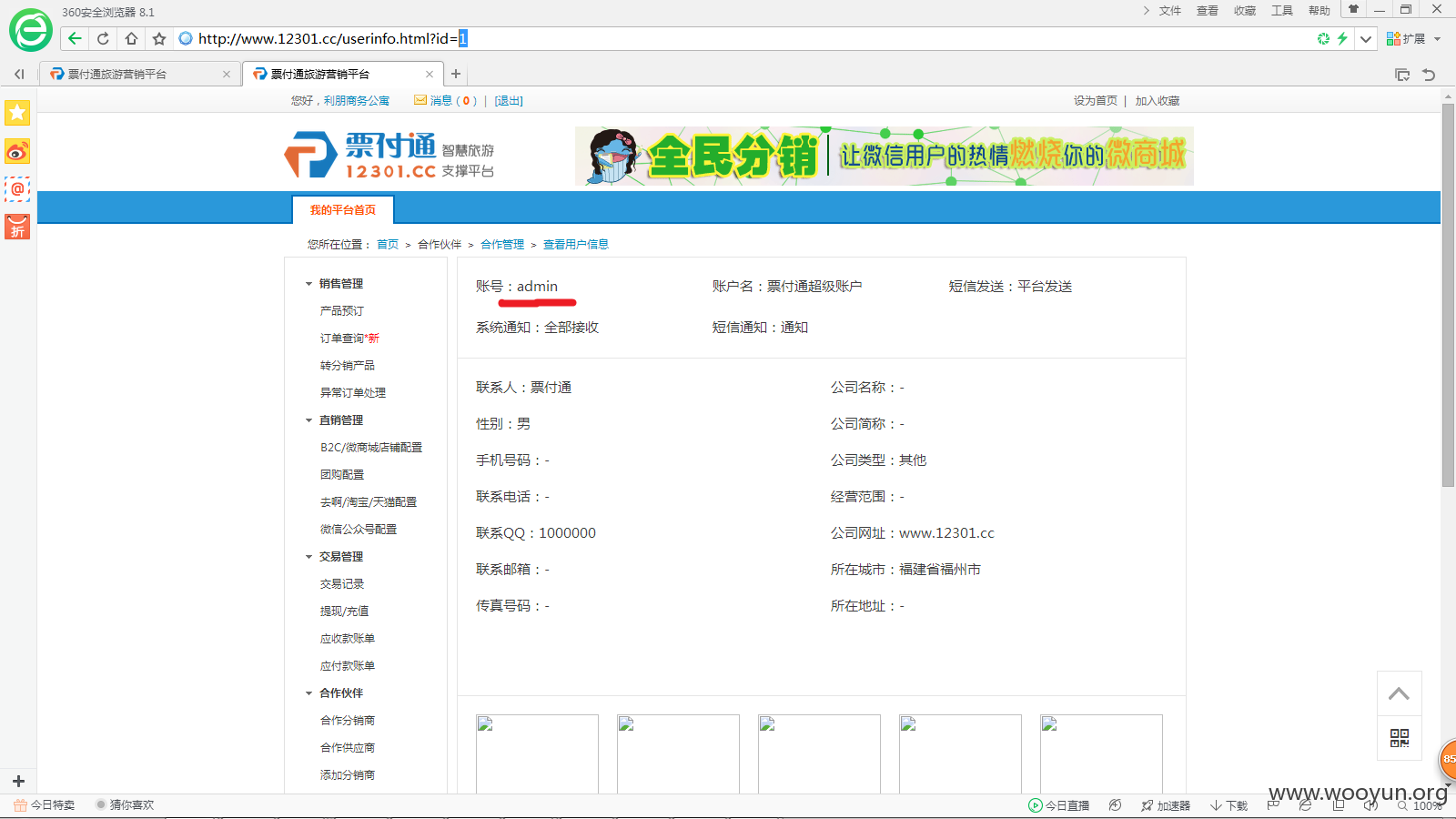

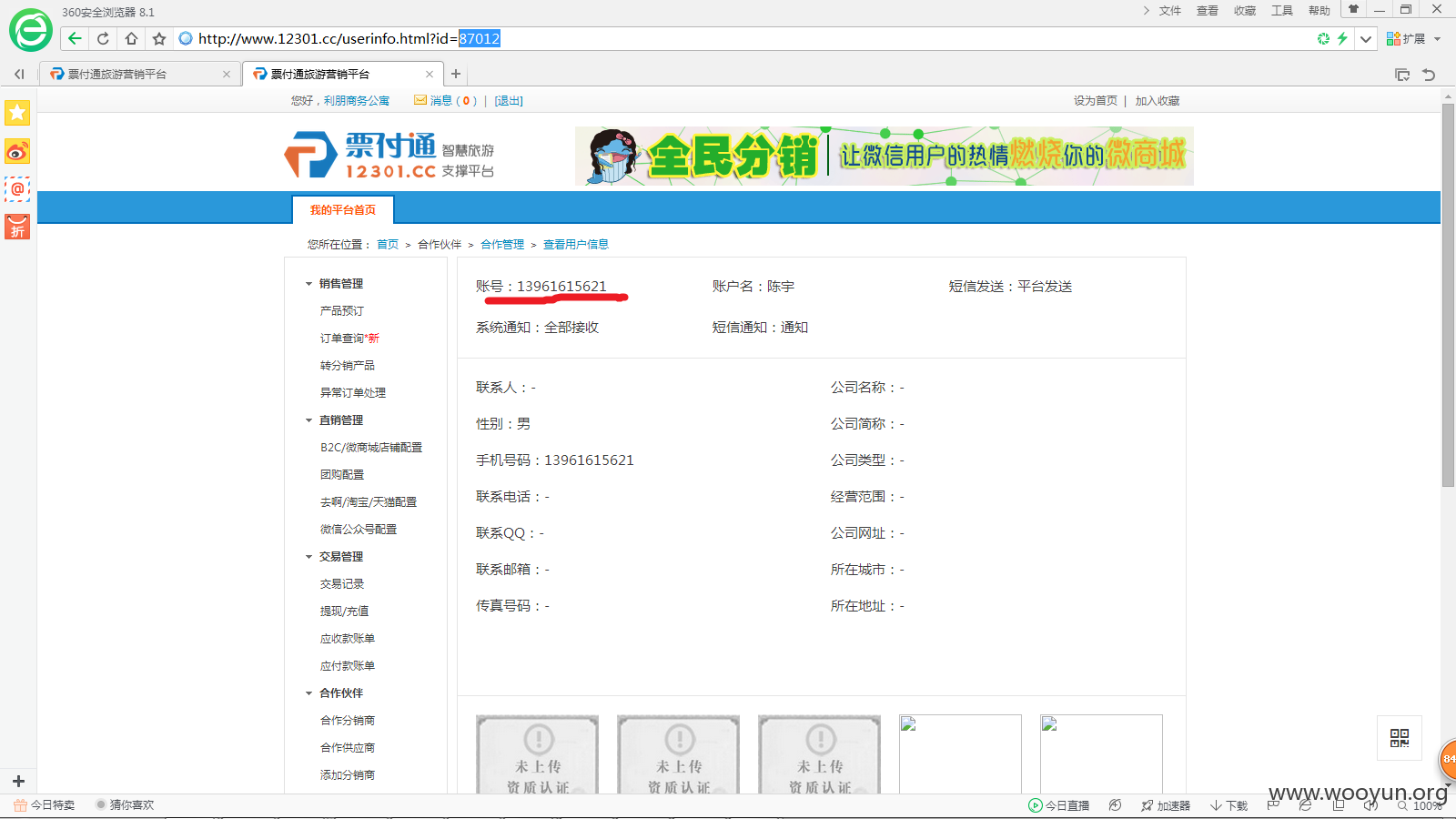

二、“合作供应商”处存在越权。第一步账号登陆后,查看“合作供应商”,点击“企业名称”后,遍历ID可越权查看8万7千多用户的账号、账号名和手机号等。

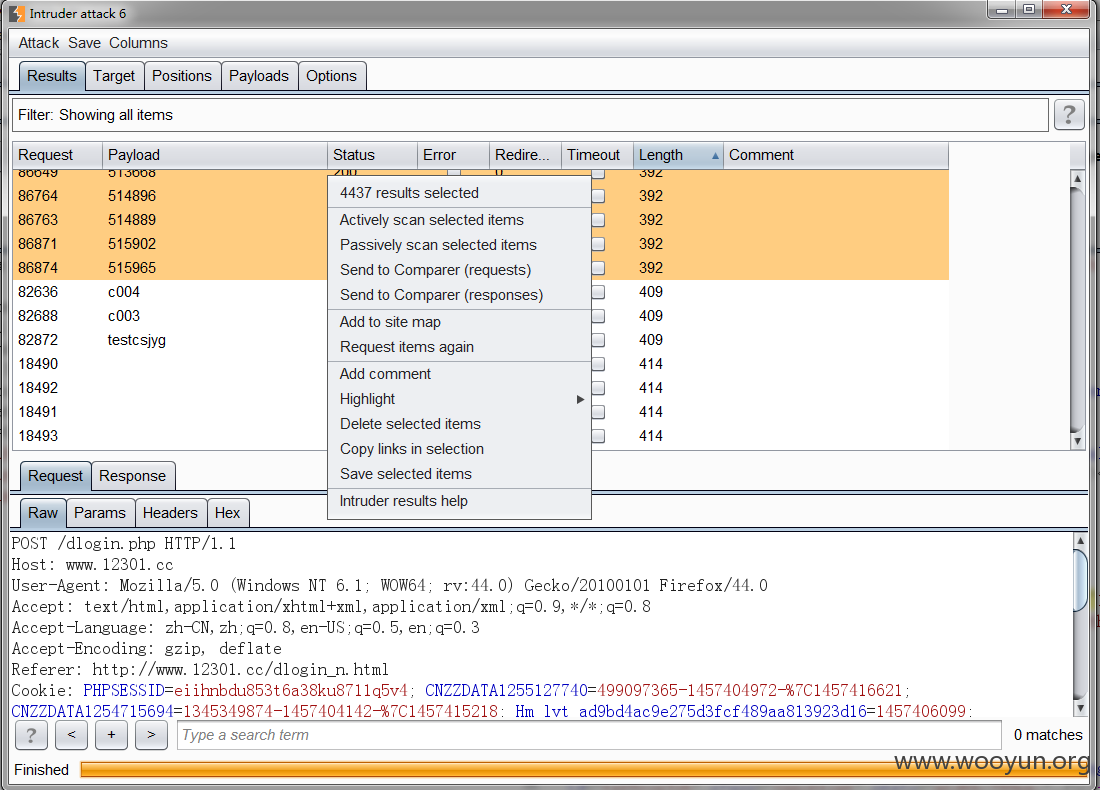

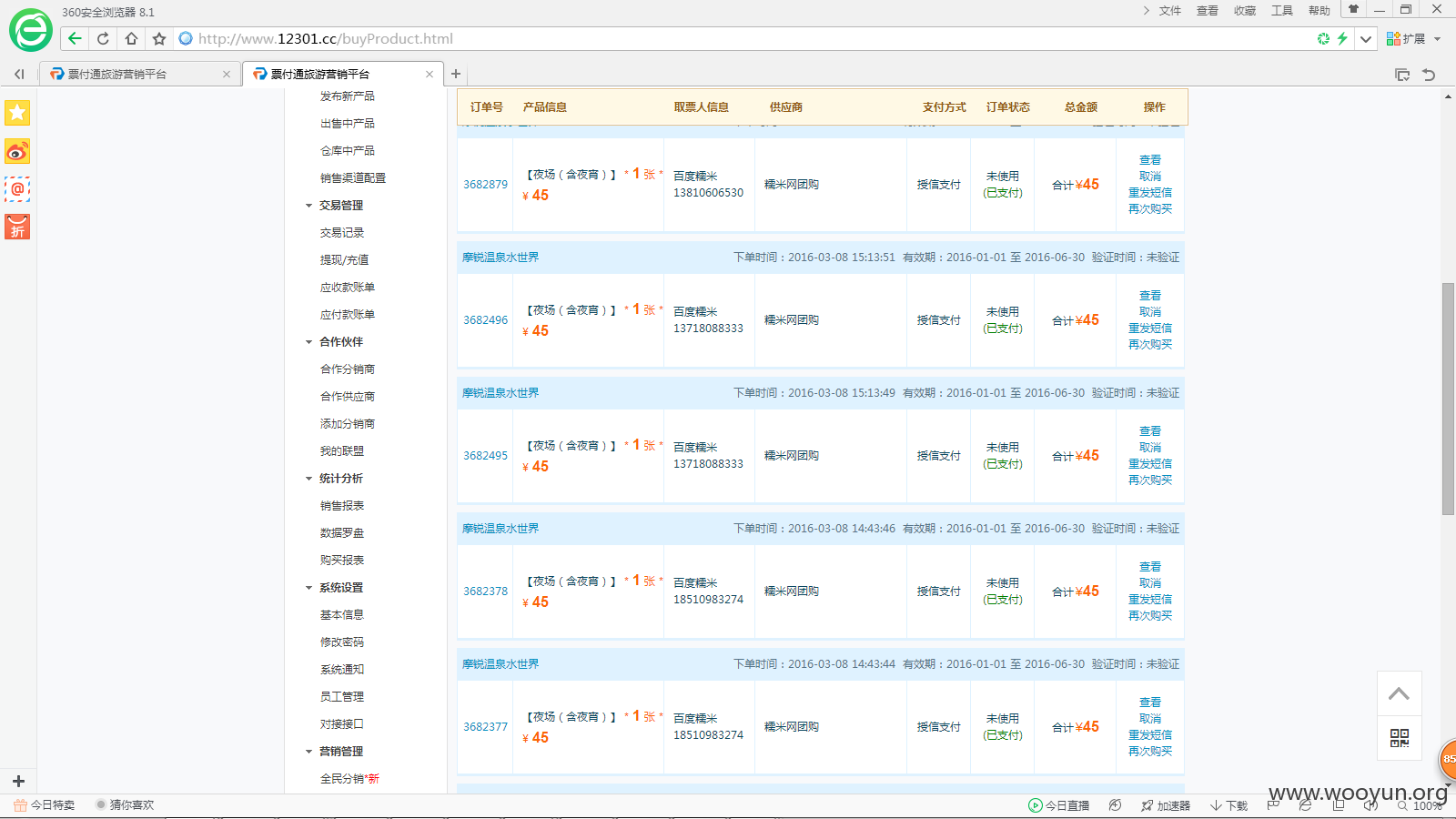

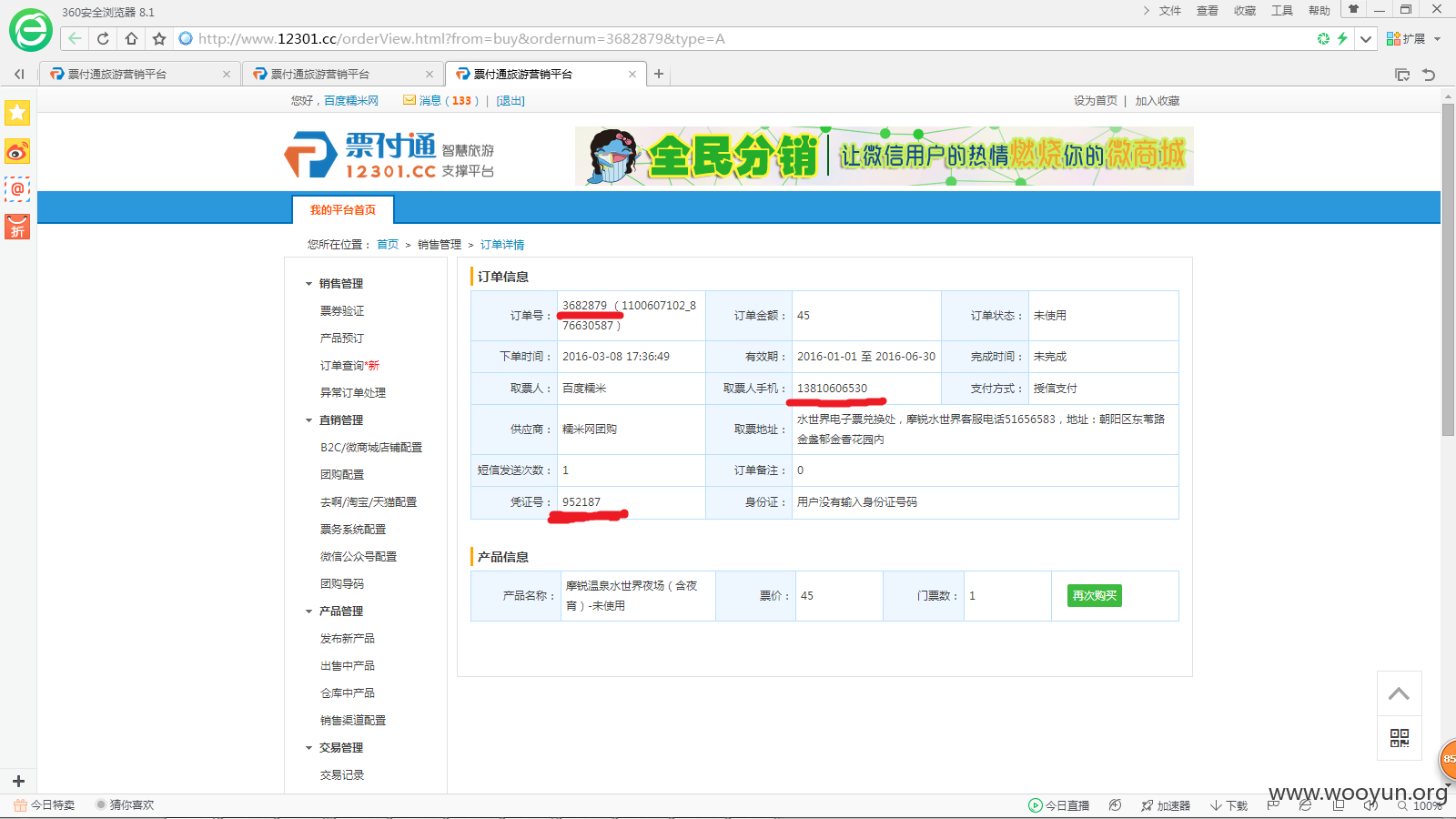

三、获取大量登陆用户。结合第一、二步漏洞,用简单的123456弱口令获得4437个可登陆用户!登陆后输入:http://www.12301.cc/buyProduct.html,可看到已买到的产品。这里以百度糯米网账号为例,可看到已支付但未使用的订单,可根据订单号、取票人手机以及凭证号从而使用别人的订单(简直是免费蹭吃蹭喝蹭玩啊。。。)

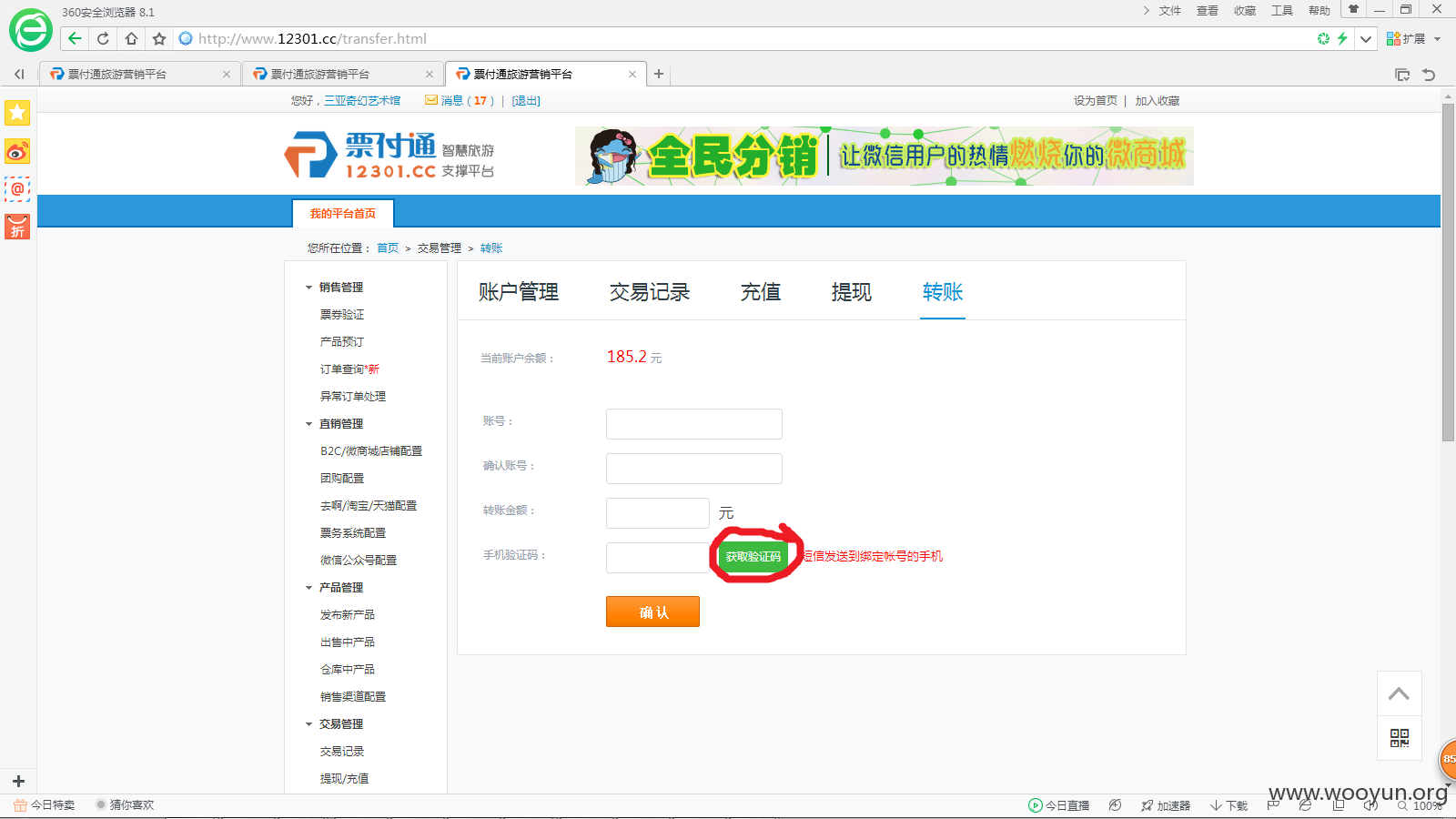

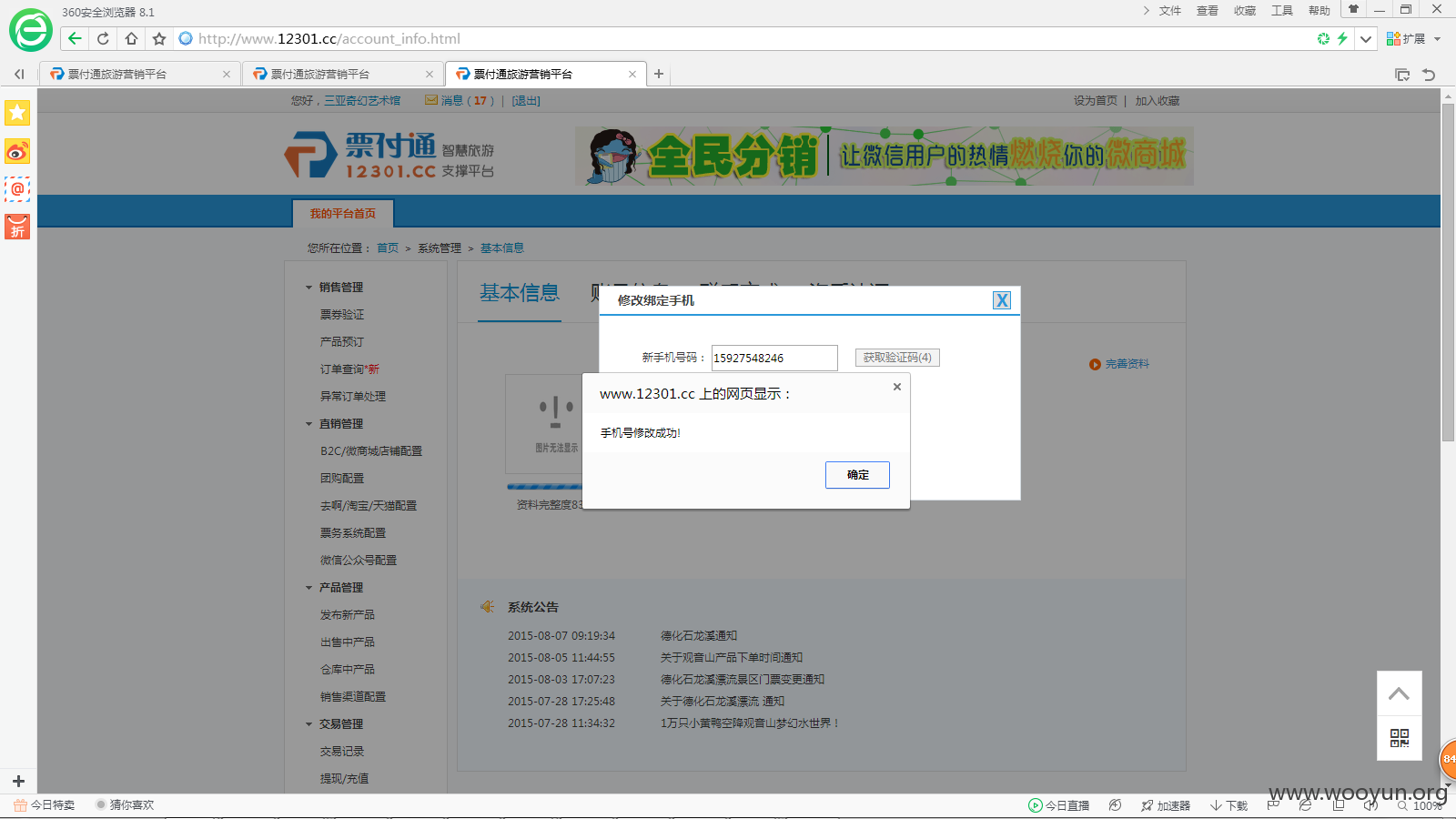

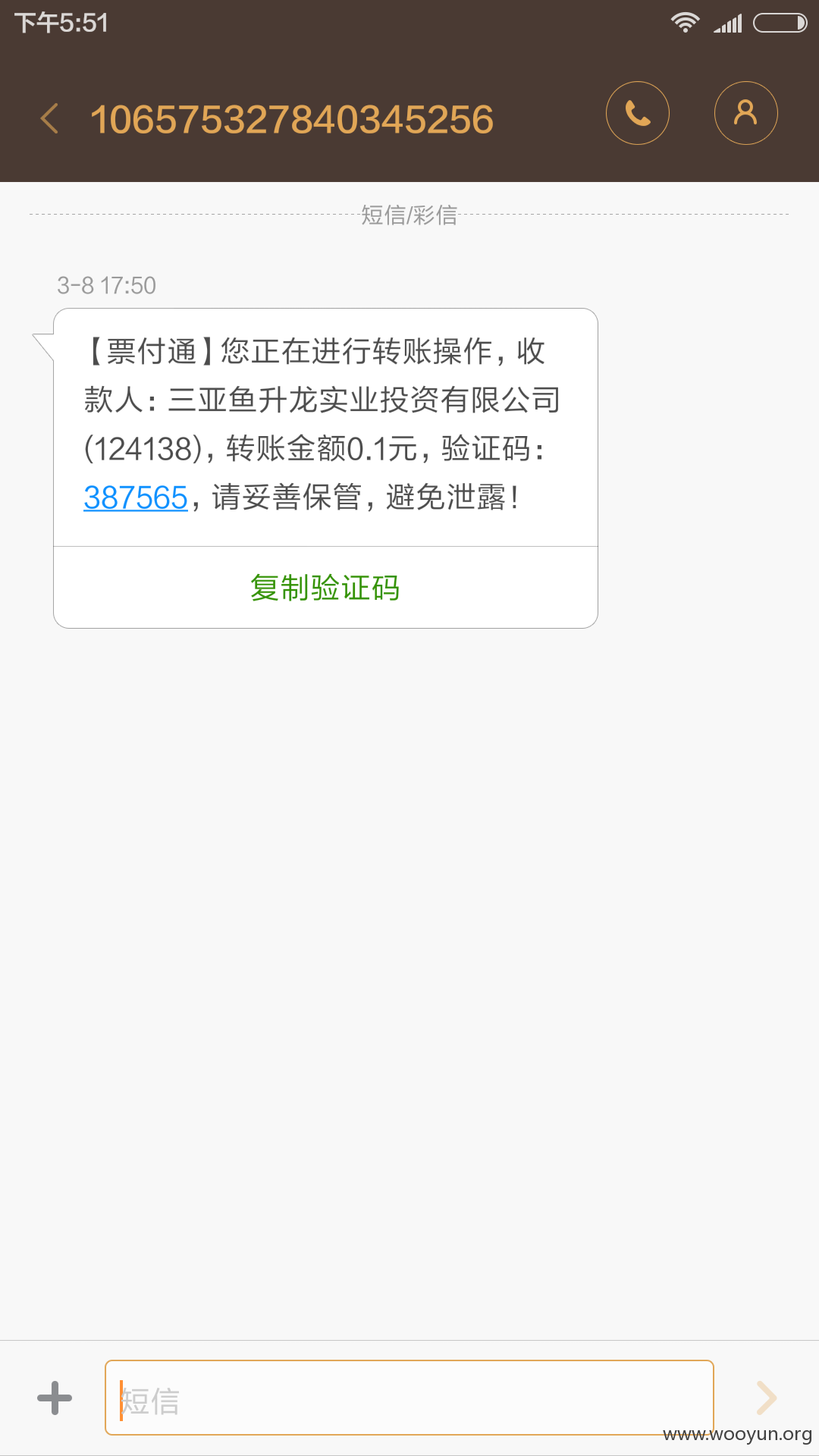

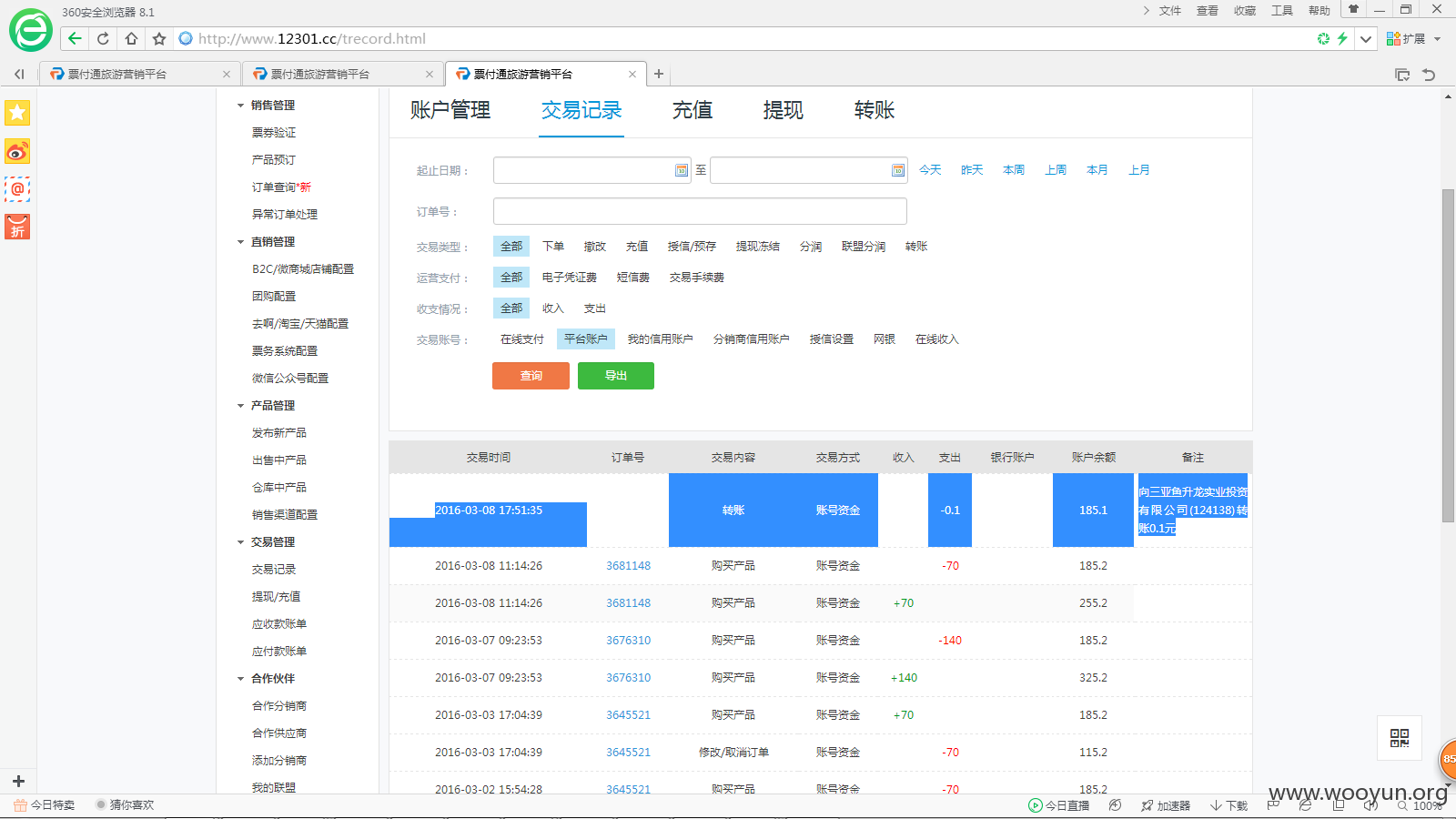

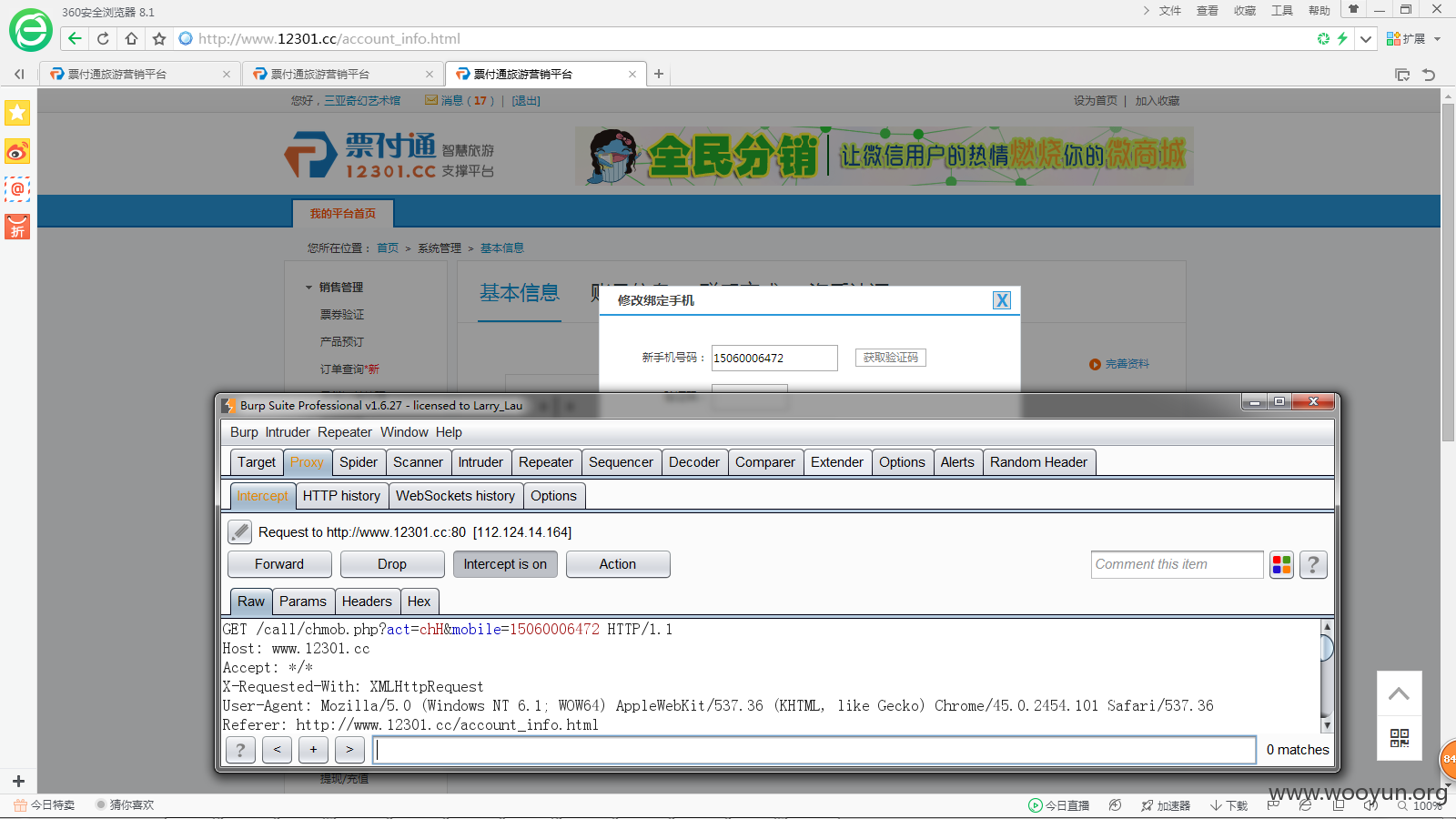

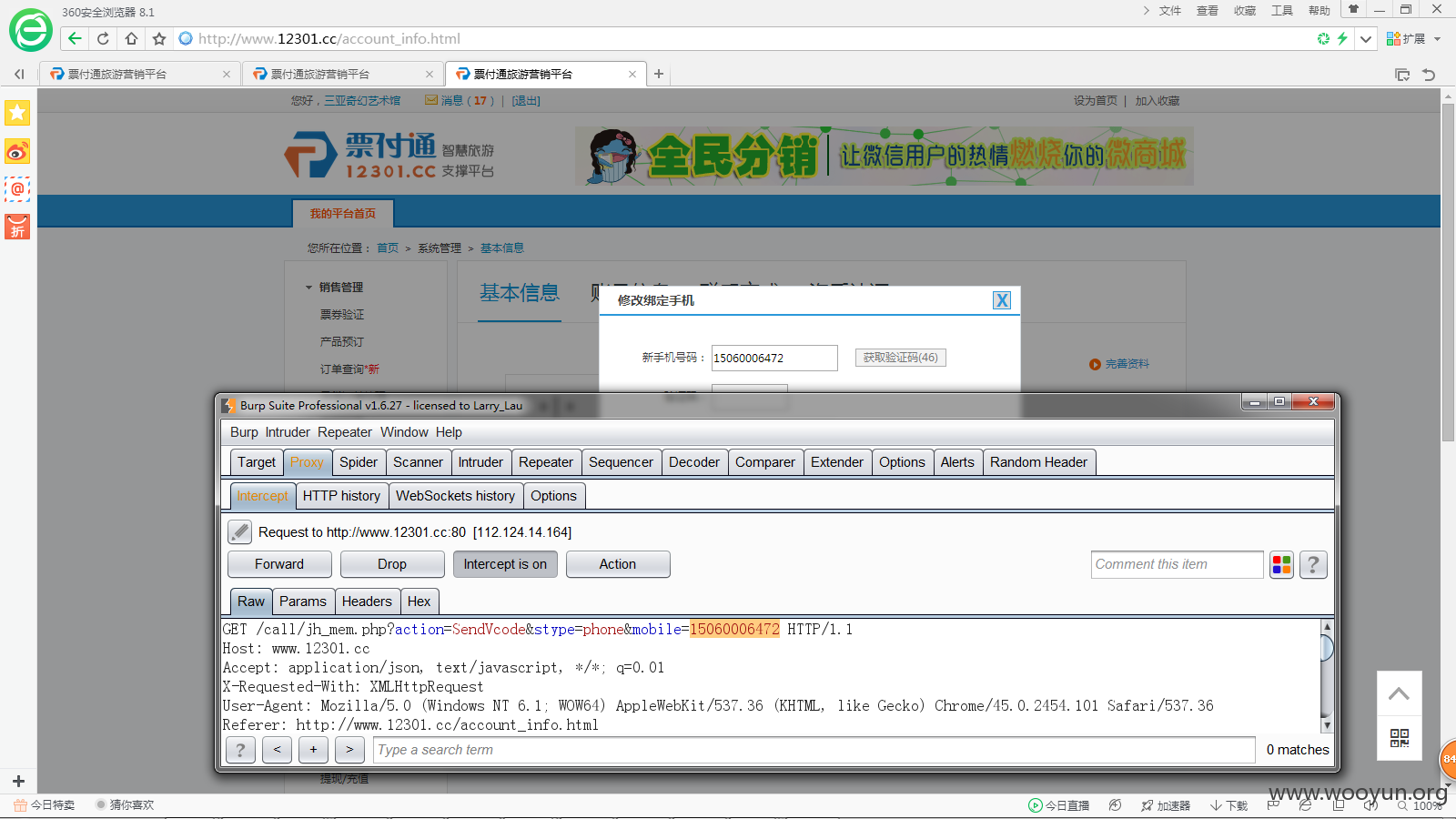

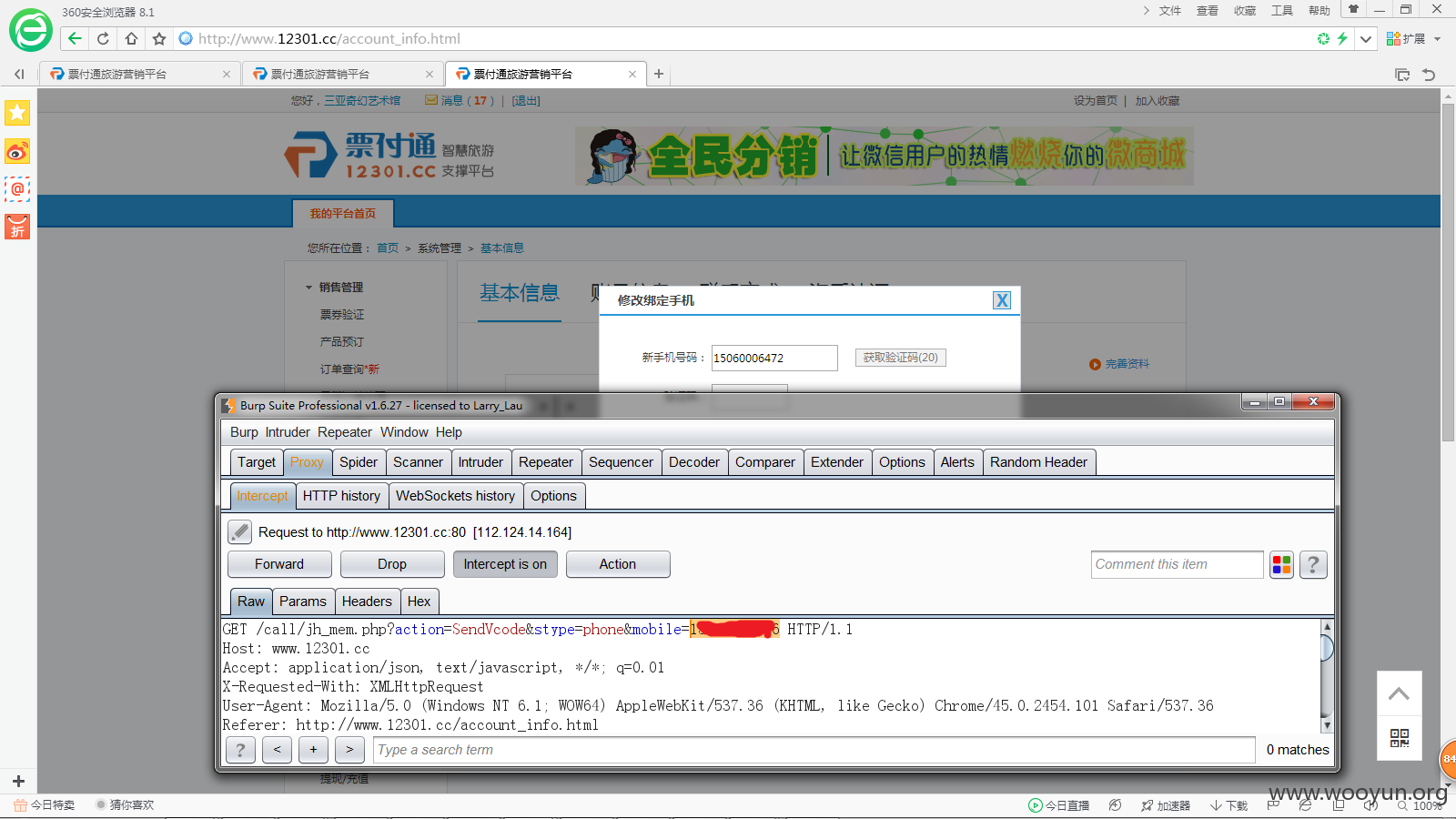

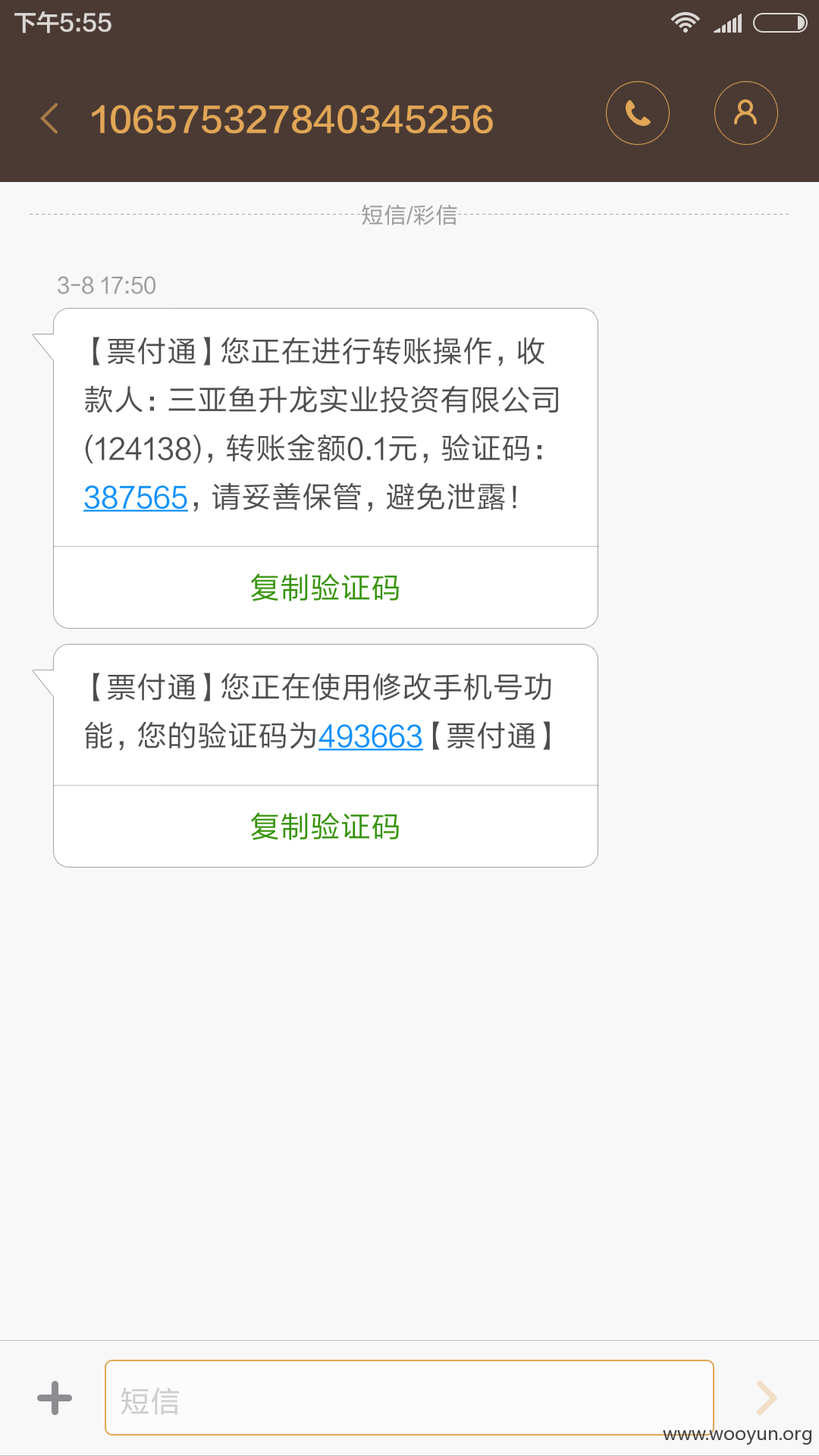

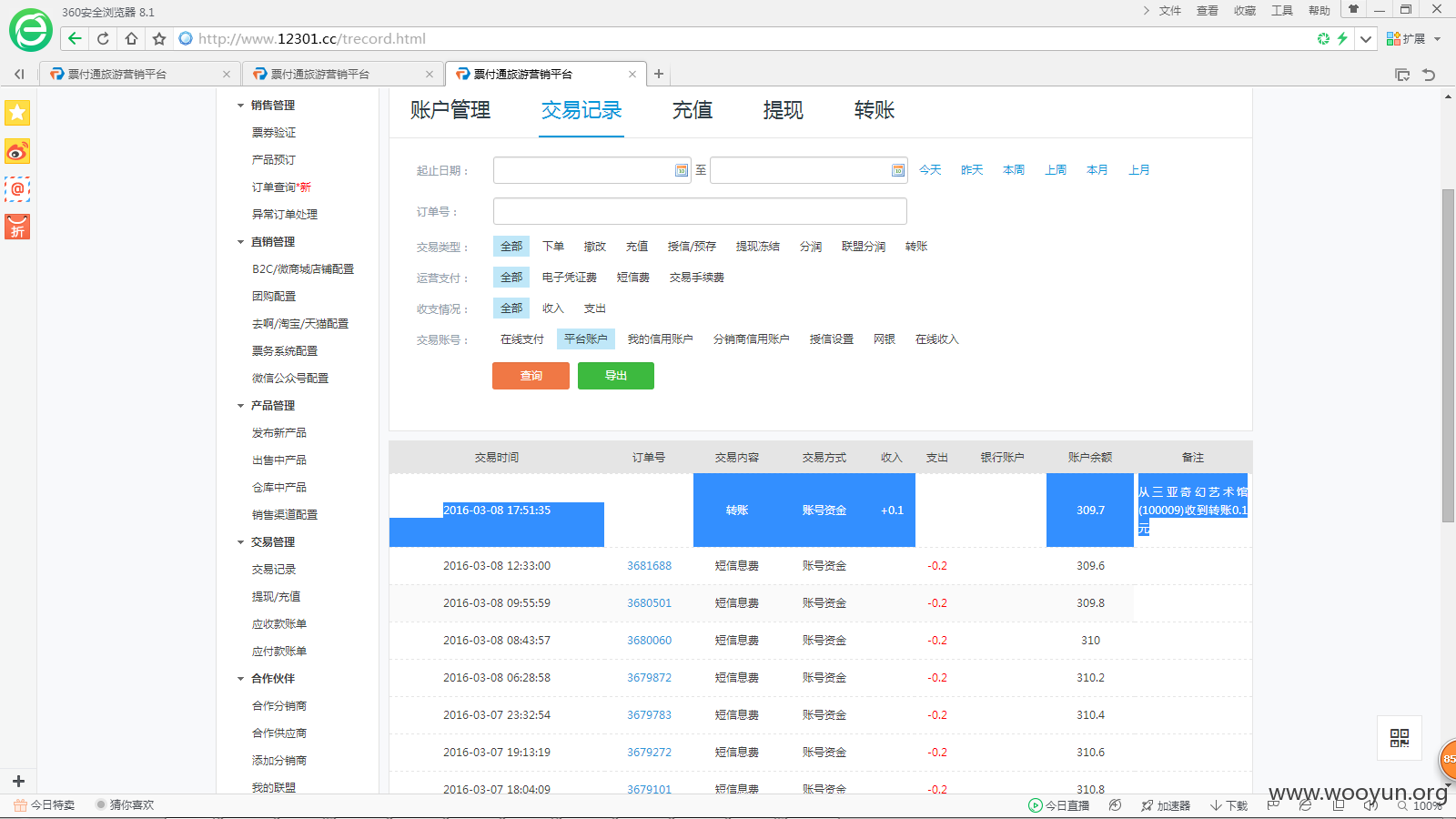

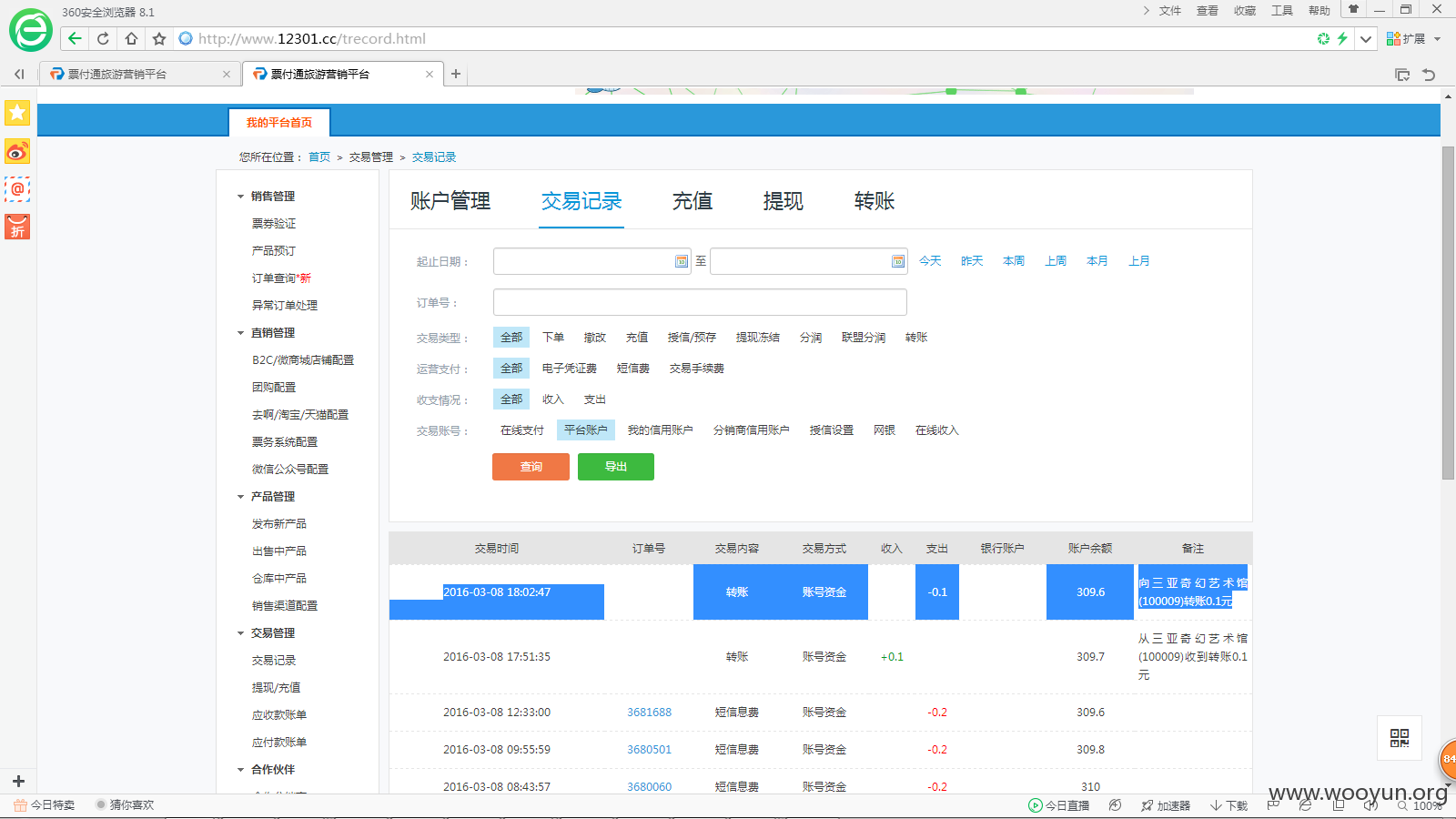

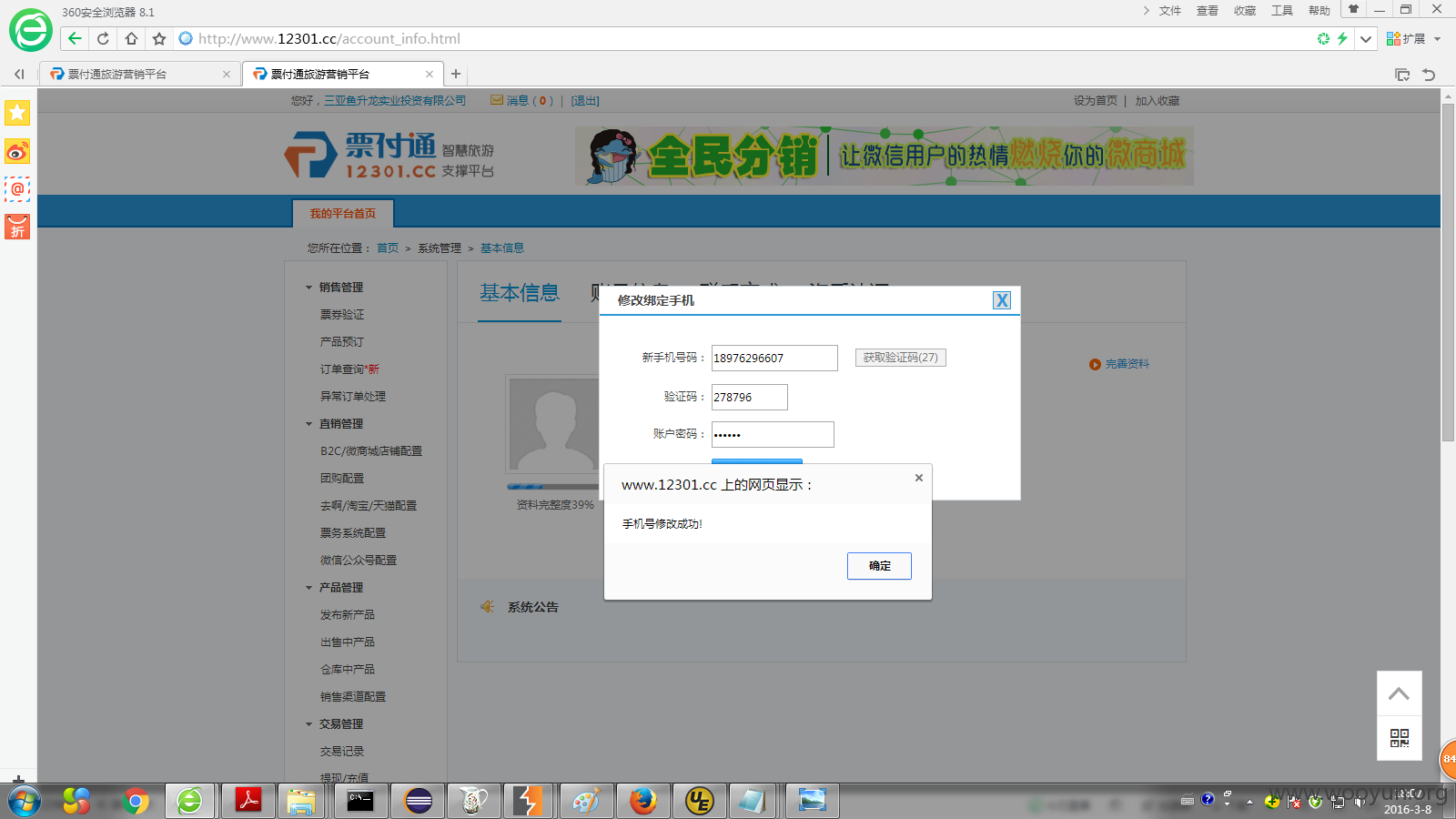

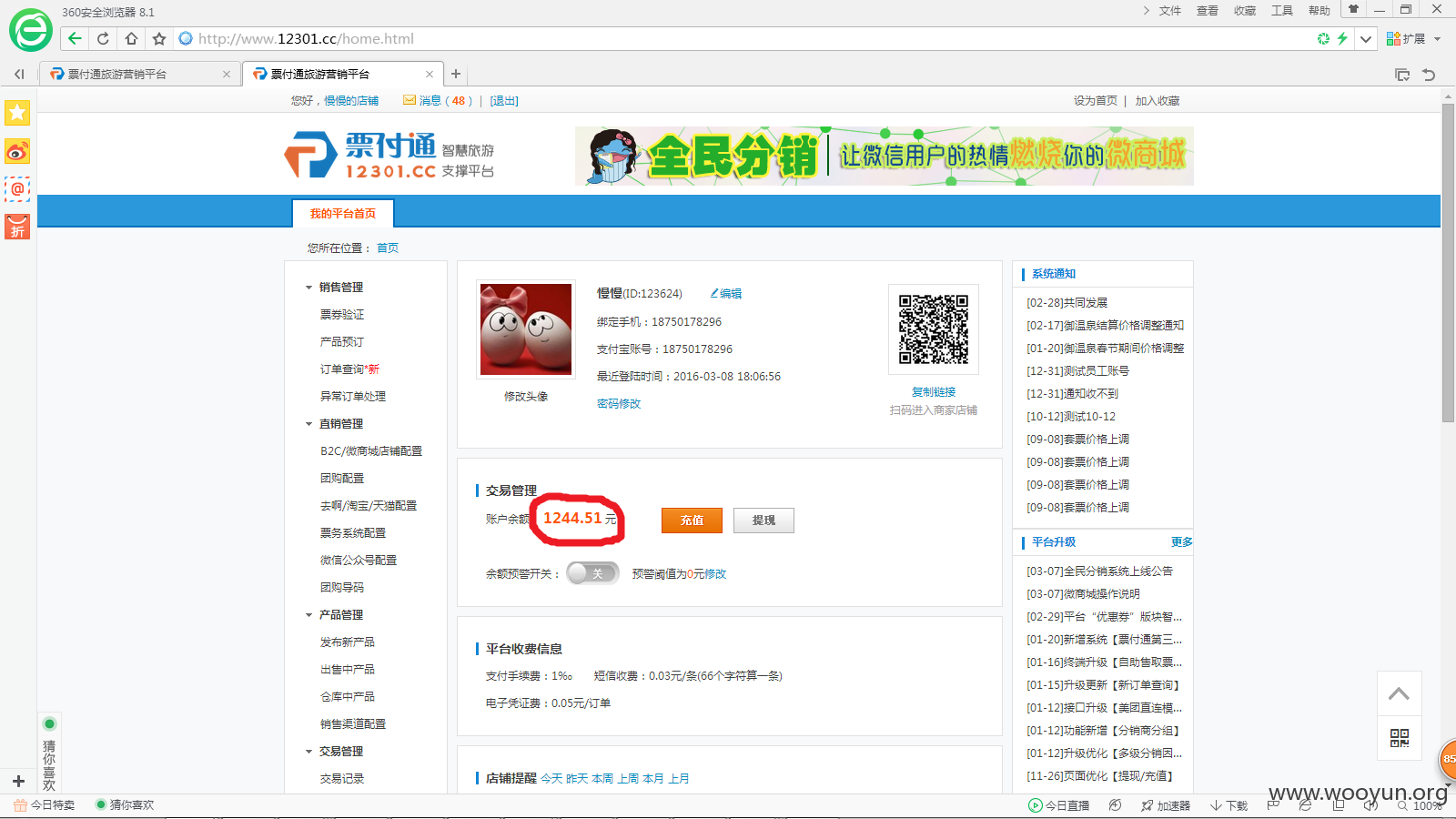

四、可隐秘套钱。以账号100009为例,其账号存在185.2元,这个钱可以进行提现和转账,提现主要需要添加银行卡。转账这有个有趣的地方,这需要输入绑定手机的验证码,而我发现修改绑定手机码根本无验证,这就很容易进行转账,但是转完账后,为了避免被用户知道是谁转了账,就需要修改回原来绑定的手机,但这时如何知道重新绑定原来手机时,那个手机收到的验证码呢,刚开始想爆破,发现是6位的就停止挣扎了。这时抓包发现修改绑定手机的逻辑是:先对需要绑定的手机进行验证看是否已被其他用户绑定了,若绑定了就提示已被绑定,若没有就向这个手机发送验证码,但是这里是分两步走,可以通过修改第二步中发送验证码的链接参数mobile为自己手机,从而收到验证码,改回绑定手机为原用户的手机号,无声无息地进行了转账。这里我用账号100009和124138互转0.1元进行了证明。

部分账号(密码123456):

漏洞证明:

修复方案:

。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2016-04-01 16:05

厂商回复:

前期开发考虑不周,感谢。

最新状态:

暂无