漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0172586

漏洞标题:我是如何发一个“红包”就控制别人的QQ的(以QQ邮箱作为演示/无需xss)

相关厂商:腾讯

漏洞作者: 路人甲

提交时间:2016-01-25 15:03

修复时间:2016-03-10 16:42

公开时间:2016-03-10 16:42

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-25: 细节已通知厂商并且等待厂商处理中

2016-01-25: 厂商已经确认,细节仅向厂商公开

2016-02-04: 细节向核心白帽子及相关领域专家公开

2016-02-14: 细节向普通白帽子公开

2016-02-24: 细节向实习白帽子公开

2016-03-10: 细节向公众公开

简要描述:

我是如何发一个“红包”就控制别人的QQ的(以QQ邮箱作为演示/无需xss)

详细说明:

这个可以自行构造更具诱惑的链接

如:

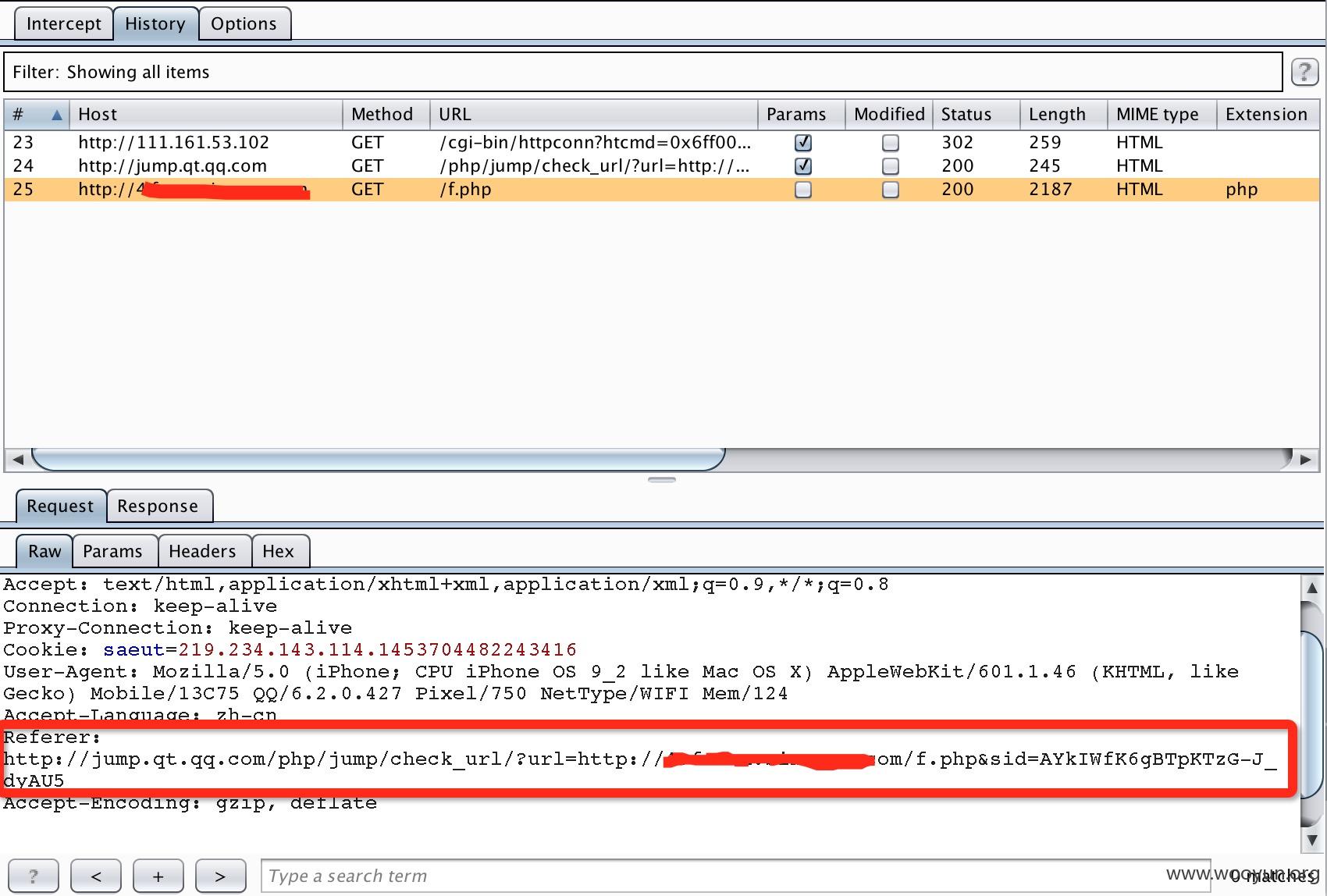

脚本f.php

获取Referer

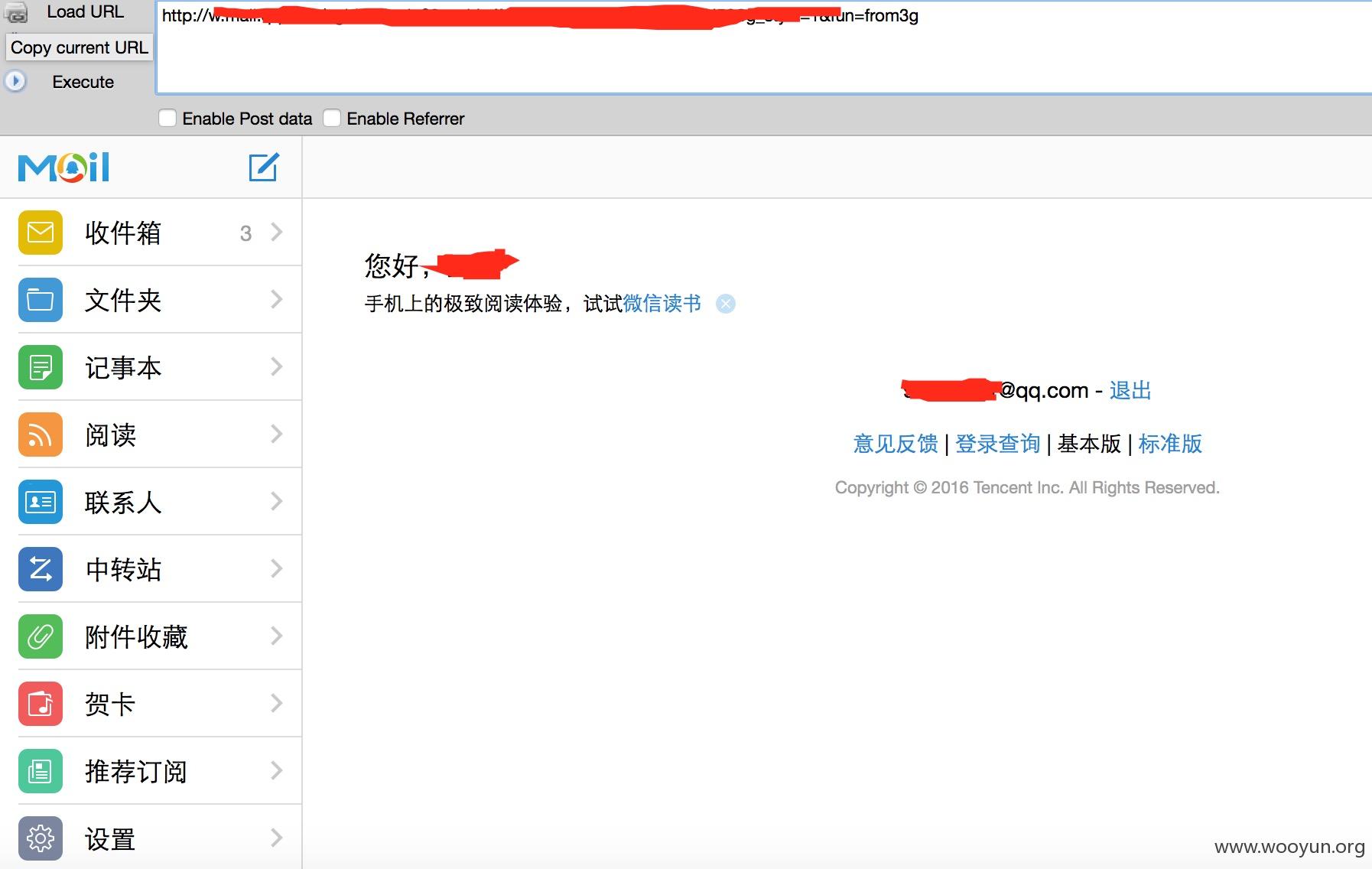

得到sid 构造如下链接即可进入qq邮箱:

http://w.mail.qq.com/cgi-bin/login?3g_sid=获取到的sid&3g_style=1&fun=from3g

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-01-25 18:09

厂商回复:

感谢乌云漏洞平台的反馈,我们已经确认该漏洞并非为QQ红包的漏洞,而是手Q登陆态的一个安全漏洞,通过一个构造好的恶意连接可以获取用户登陆态,我们会尽快修复。感谢乌云漏洞平台一直以来的关注和支持。

最新状态:

暂无

![KTMZ$6W[P($I]4}AHV$T~UL.jpg](http://wimg.zone.ci/upload/201601/25150206be7bc9442b8c52df92f9145b0e7877fb.jpg)