漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-023660

漏洞标题:腾讯QQ群论坛储存型xss

相关厂商:腾讯

漏洞作者: 别在说

提交时间:2013-05-13 18:41

修复时间:2013-06-27 18:42

公开时间:2013-06-27 18:42

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-13: 细节已通知厂商并且等待厂商处理中

2013-05-14: 厂商已经确认,细节仅向厂商公开

2013-05-24: 细节向核心白帽子及相关领域专家公开

2013-06-03: 细节向普通白帽子公开

2013-06-13: 细节向实习白帽子公开

2013-06-27: 细节向公众公开

简要描述:

看了心伤的瘦子前辈的xss教程受到了启发...

详细说明:

因而我们找存储型的时候,从一个地方输入数据,需要检测很多输出的点,从而可能会在很多点发现存储型XSS。

至于如何根据输出来构建存储型XSS的代码,和反射型没有任何区别,都是看输出的上下文来进行。

这段话是乌云心伤的瘦子xss实例教程里的 就是这句话启发我挖到滴。。

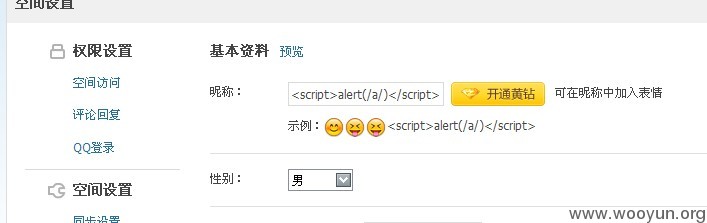

修改QQ昵称/QQ资料/空间资料/QQ群昵称/QQ群资料/等等..任何能修改的地方!

拿修改昵称为例 把昵称修改成我们的xss检测代码 它会被保存进腾讯的数据库

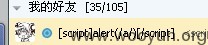

然后找昵称输出的地方例如QQ客户端

<>小括号被转码了 变成大括号了,这里就是一个"输出点" 并且过滤了<>

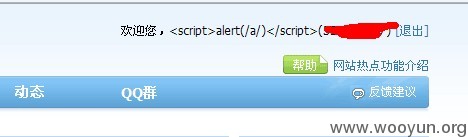

例如登陆安全中心 就可以又看到一个"输出点"

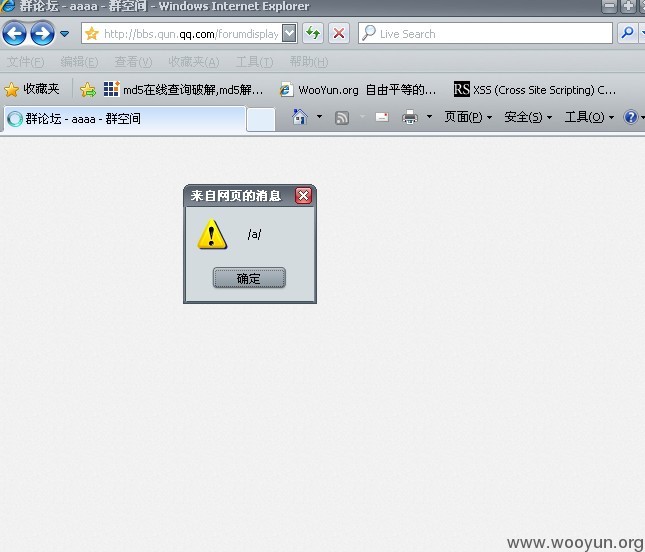

打开QQ群论坛的时候发现报错了 猜测肯定这个地方有什么问题

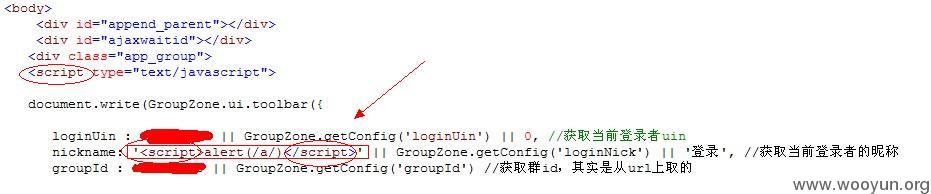

查看源码发现 果然是没过滤

我们的xss代码输出在这对组合中间

<script>............<script>alert(/a/).</script>

我们需要闭合一下修改成这样的

<script>............</script><script>alert(/a/).</script>

然后再访问群论坛弹出了我们可爱的框框

现在大家对存储型xss大概了解了吧! 肯定还有其他输出点的 大家自己挖掘吧..

漏洞证明:

修复方案:

你们更专业!!

版权声明:转载请注明来源 别在说@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-05-14 17:28

厂商回复:

非常感谢您的报告。我们会马上安排专人跟进确认处理,有新的情况会及时同步

最新状态:

暂无