漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0171879

漏洞标题:奥凯航空设计缺陷可导致(敏感信息泄漏+无条件1秒重置admin)

相关厂商:奥凯航空

漏洞作者: 牛 小 帅

提交时间:2016-01-22 14:57

修复时间:2016-01-27 10:27

公开时间:2016-01-27 10:27

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-22: 细节已通知厂商并且等待厂商处理中

2016-01-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

直接秒杀admin

求个首页

详细说明:

站点:

主站打开就跳到这个分站,这是主战吗

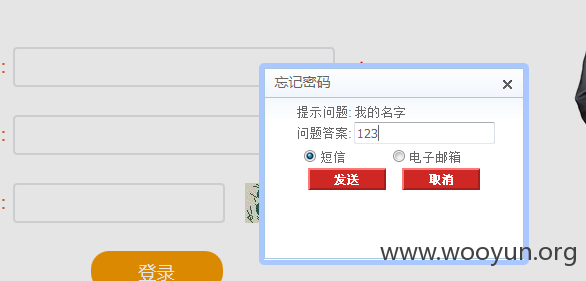

直接来找回密码

随便以abc123用户为例

发现有问题答案,随便填写,看我怎么绕过

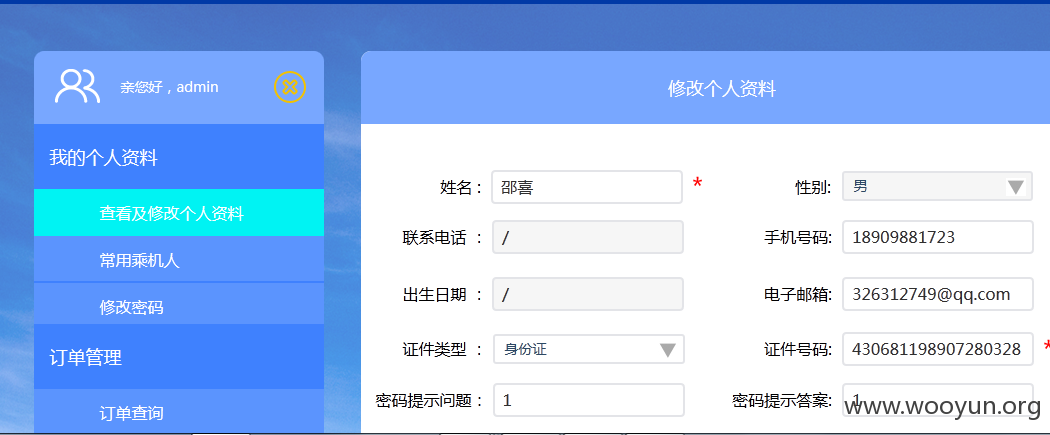

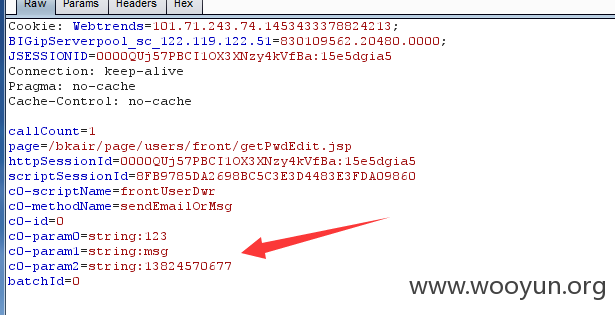

此处抓包,可以泄漏明文手机号,邮箱,(两个都可以用来找回密码)

然后当然是修改返回包咯

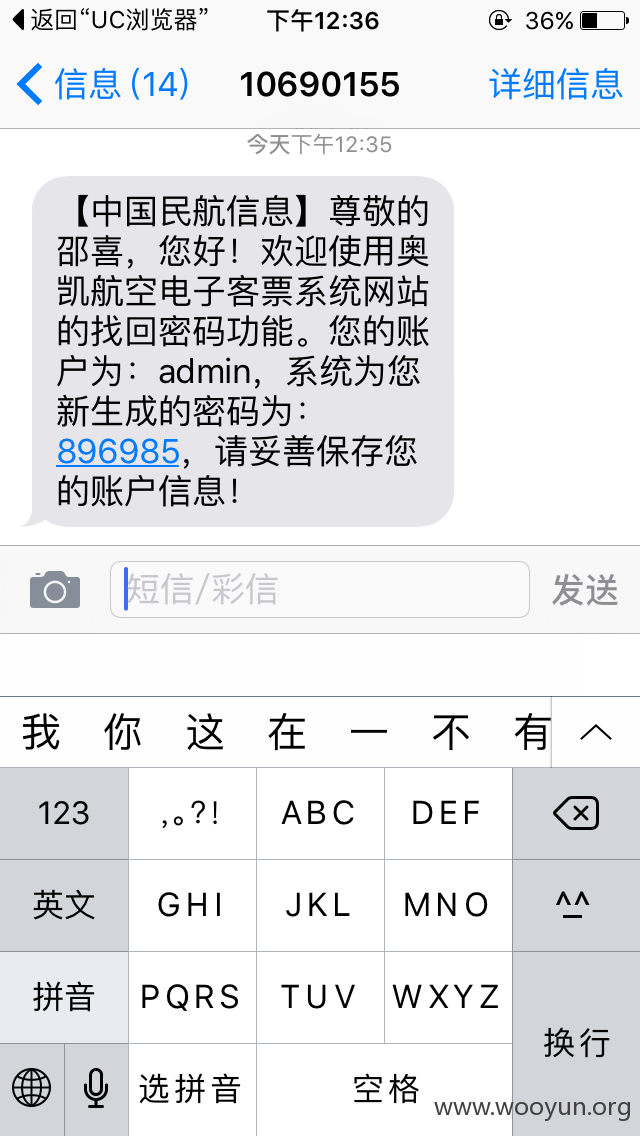

看吧 成功重置,只是不知道密码而已

不要急,通过上面修改手机号,改为自己手机号码就行了,密码就发到你的手机上了,

来看看3秒秒杀admin

登入试试

我还有啥好说的,无任何条件

漏洞证明:

修复方案:

版权声明:转载请注明来源 牛 小 帅@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-27 10:27

厂商回复:

感谢反馈此漏洞,那个admin确实是普通用户。但是由于前几日已有白帽子反馈相同漏洞问题,且网站已经修复,所以暂时不能给您确认漏洞了,抱歉。但是非常感谢您对漏洞的发现与反馈。

最新状态:

暂无

![]B)LS]49R1CKGEQ0$~49%`H.png](http://wimg.zone.ci/upload/201601/221231220bbee097c3df3a52ebb3950a9ba4f09f.png)

![W)KJ7Q4B)0F5S(O1~VY(]5G.png](http://wimg.zone.ci/upload/201601/22123237d18efe175834701d6e8349303f22cf7b.png)

![IMVDJWO]ZVRY~9V7$C@S`JK.png](http://wimg.zone.ci/upload/201601/22123303927e600affb1cf014e8e2cd4858131d6.png)

![VPFE@BCS(%JW}(6~7_YT]QR.png](http://wimg.zone.ci/upload/201601/22123331c9865fbd23842aa4fb17f2f92c4452c2.png)