漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169985

漏洞标题:搜狗云测头像上传过滤不严导致任意文件上传可挂黑页

相关厂商:搜狗

漏洞作者: 冰无漪

提交时间:2016-01-18 16:09

修复时间:2016-03-06 14:18

公开时间:2016-03-06 14:18

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-18: 细节已通知厂商并且等待厂商处理中

2016-01-21: 厂商已经确认,细节仅向厂商公开

2016-01-31: 细节向核心白帽子及相关领域专家公开

2016-02-10: 细节向普通白帽子公开

2016-02-20: 细节向实习白帽子公开

2016-03-06: 细节向公众公开

简要描述:

重要的事情要说三次:

搜狗全体员工新年快乐!

搜狗全体员工新年快乐!

搜狗全体员工新年快乐!

详细说明:

搜狗云测平台注册之后,上传头像处服务端过滤不严,通过抓包改文件后缀可上传任意格式文件

虽然控制了执行权限,但是百密一疏!

可以上传html文件,上传后html文件中的js代码也可执行,可以挂黑页哦!

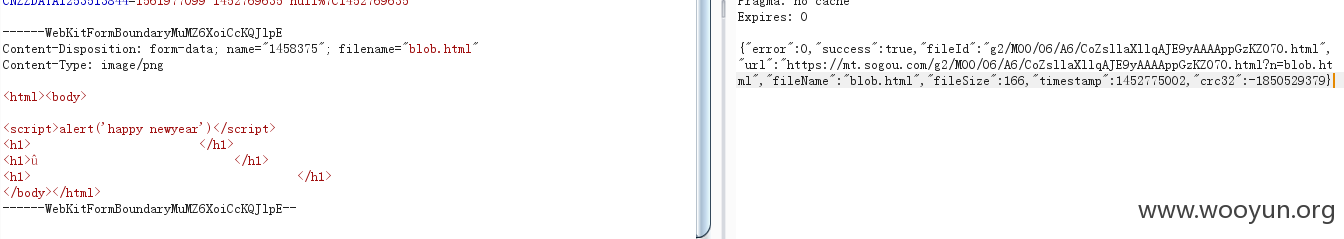

首先上传头像处抓包上传自己写的html页面

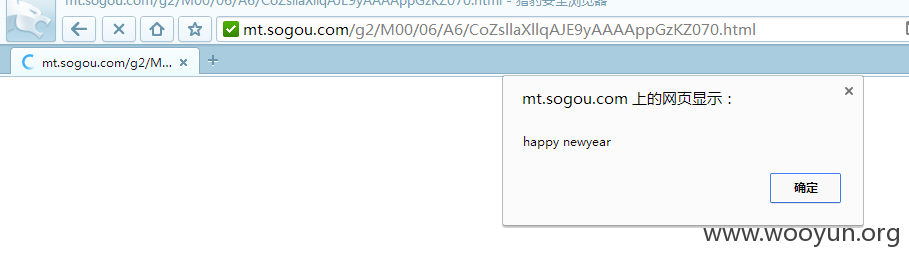

http://mt.sogou.com/g2/M00/06/A6/CoZsllaXllqAJE9yAAAAppGzKZ070.html

burp对中文内容没有完美显示,其实内容是这样的

<html><body>

<script>alert('happy newyear')</script>

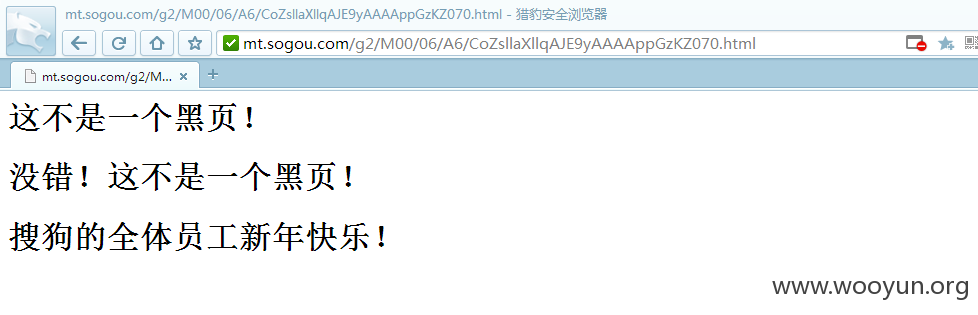

<h1>这不是一个黑页!</h1>

<h1>没错!这不是一个黑页!</h1>

<h1>搜狗的全体员工新年快乐!</h1>

</body></html>

上传后得到url,直接拼接域名即可访问

要是挂个黑页被老板看到,这年终奖还要吗?

漏洞证明:

修复方案:

服务端判定上传文件后缀名,不允许上传图片意外后缀。

如果条件允许,对图片进行二次渲染。

版权声明:转载请注明来源 冰无漪@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-01-21 19:21

厂商回复:

感谢支持

最新状态:

暂无