漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0167976

漏洞标题:对神州数码的一次检测

相关厂商:digitalchina.com

漏洞作者: 路人甲

提交时间:2016-01-07 09:22

修复时间:2016-02-22 16:48

公开时间:2016-02-22 16:48

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-07: 细节已通知厂商并且等待厂商处理中

2016-01-08: 厂商已经确认,细节仅向厂商公开

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

求啊求啊求首页 求啊求啊求20rank

详细说明:

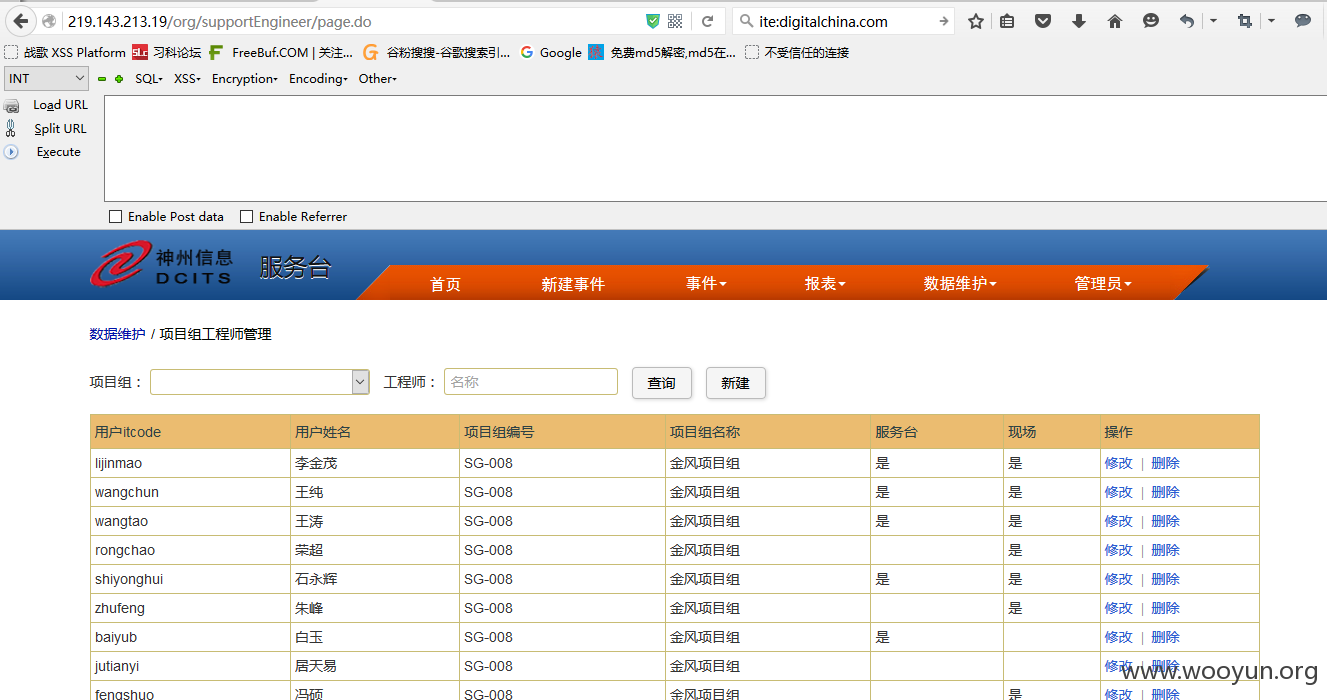

http://219.143.213.19/

admin password

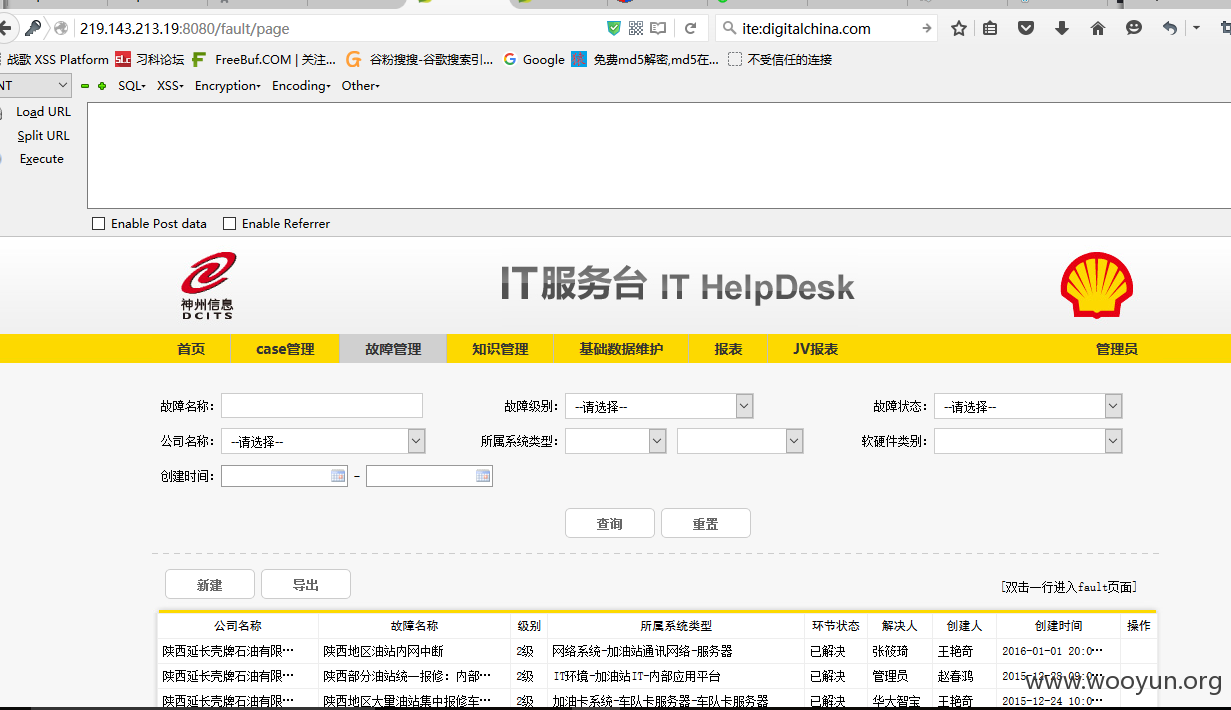

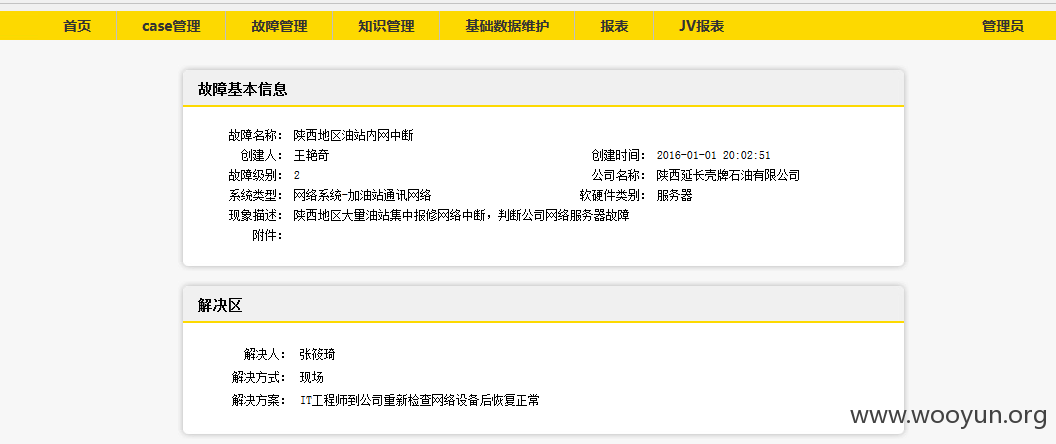

http://219.143.213.19:8080/

admin password

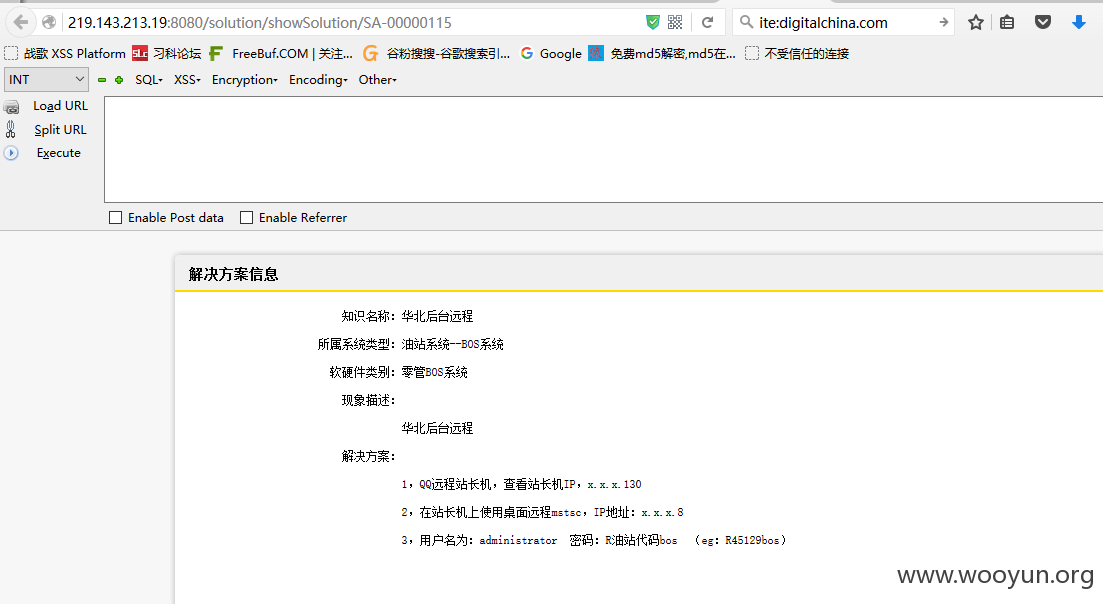

知识管理泄露了 一些很重要的信息

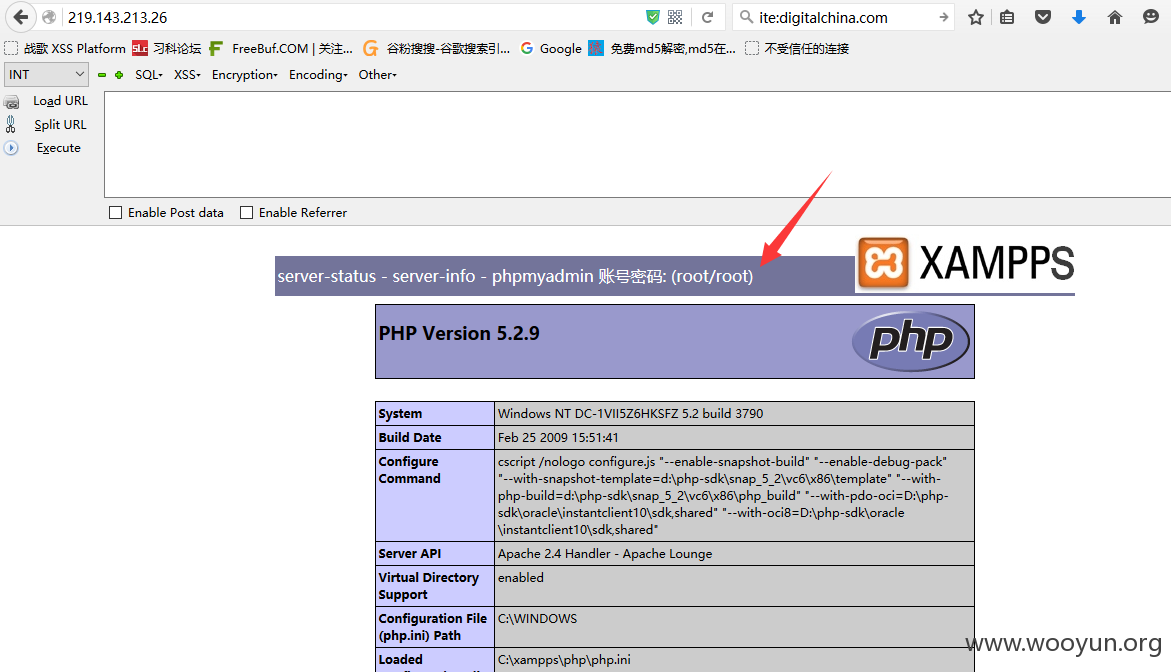

http://219.143.213.26/

你们这是想干什么??

http://219.143.213.26/phpmyadmin/

http://219.143.213.118/ 还有个这个 不知道是啥

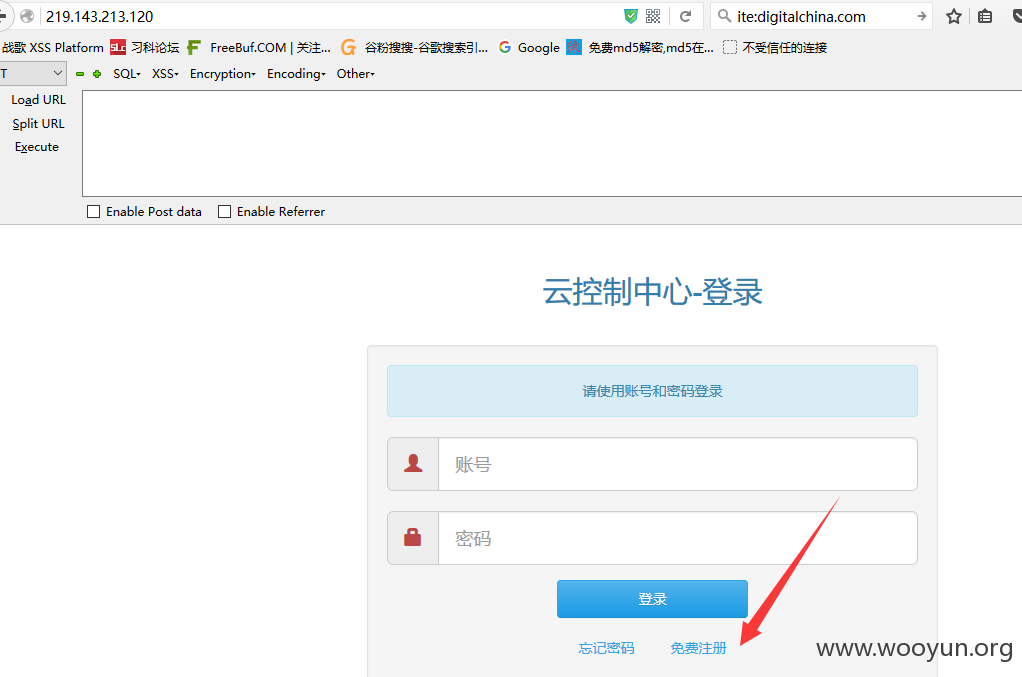

http://219.143.213.120/

test qazwsx

看上去挺重要的东西 你还留个注册 在那干嘛??

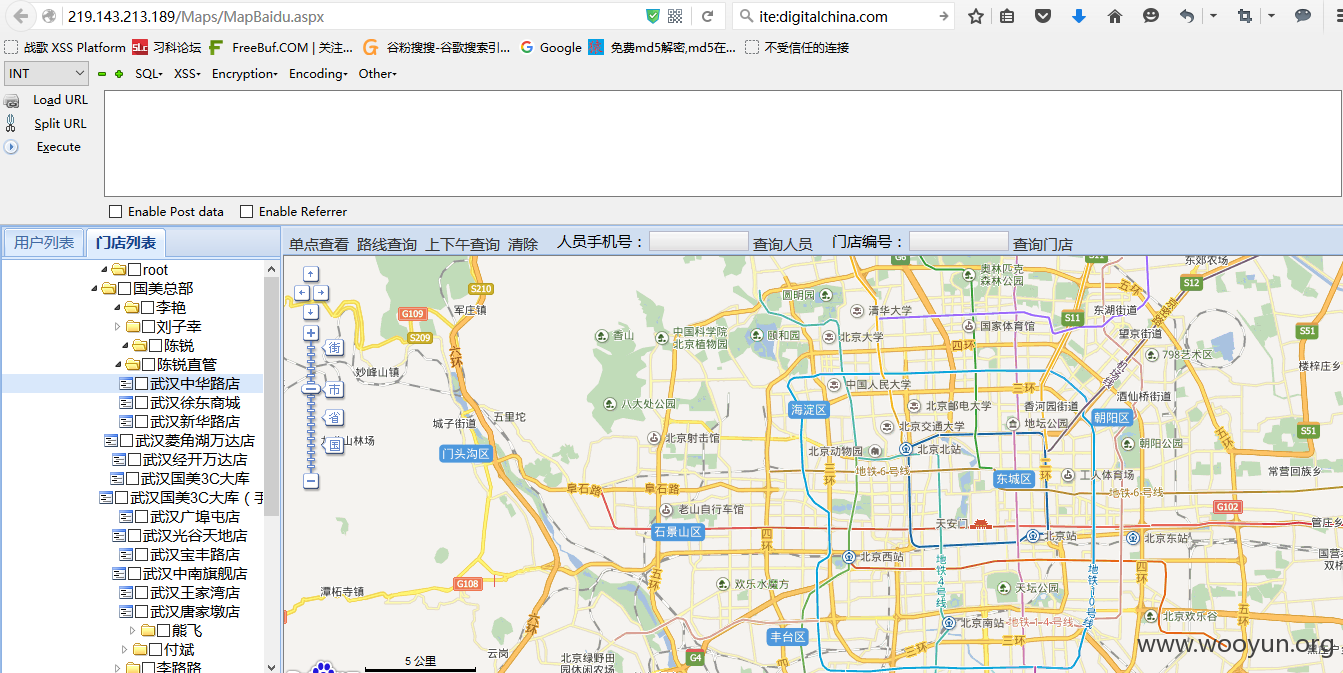

http://219.143.213.189/

admin 1

账号处存在注入 admin'or'1'='1 密码随意

http://219.143.213.189/phpinfo.php phpinfo数据泄露

http://219.143.213.201:8080/servlet/WorkBenchServlet 这里比较奇葩

点击后 链接分别为

http://10.0.17.76/singleLogin.single?j_password=1234&j_username=wangjing

http://10.0.17.76/singleLogin.single?j_password=1234&j_username=wangjing

http://10.1.180.134:7001/singleLogin.single?j_password=itscrm1q2w3e4R&j_username=wangjing

不用说 看就知道 账号密码 都在url上 可惜是内网的

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-01-08 18:12

厂商回复:

尽快修复

最新状态:

暂无

![)Q1G6Y{AW31)Q9D1%1Y9C]H.png](http://wimg.zone.ci/upload/201601/0701020900acb6e61c254b510d0fdb35dfcc6a2b.png)

![Z6``][]}4}%BLJU9%X~M6PB.png](http://wimg.zone.ci/upload/201601/070105443b3b55eed82723ac36793721fd8a57a3.png)

![W_3}O[2MKM1W2FUB8]0{H3D.png](http://wimg.zone.ci/upload/201601/07010736583d870c0936a7a2bbdb651d7b5077c5.png)