本漏洞是基于 WooYun: WDCP后台的登录IP可被伪造 的再深入挖掘

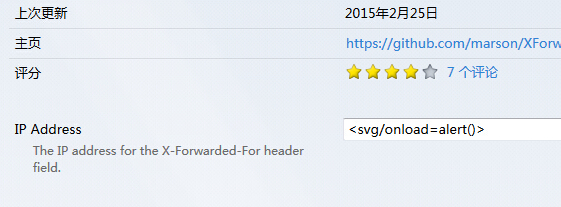

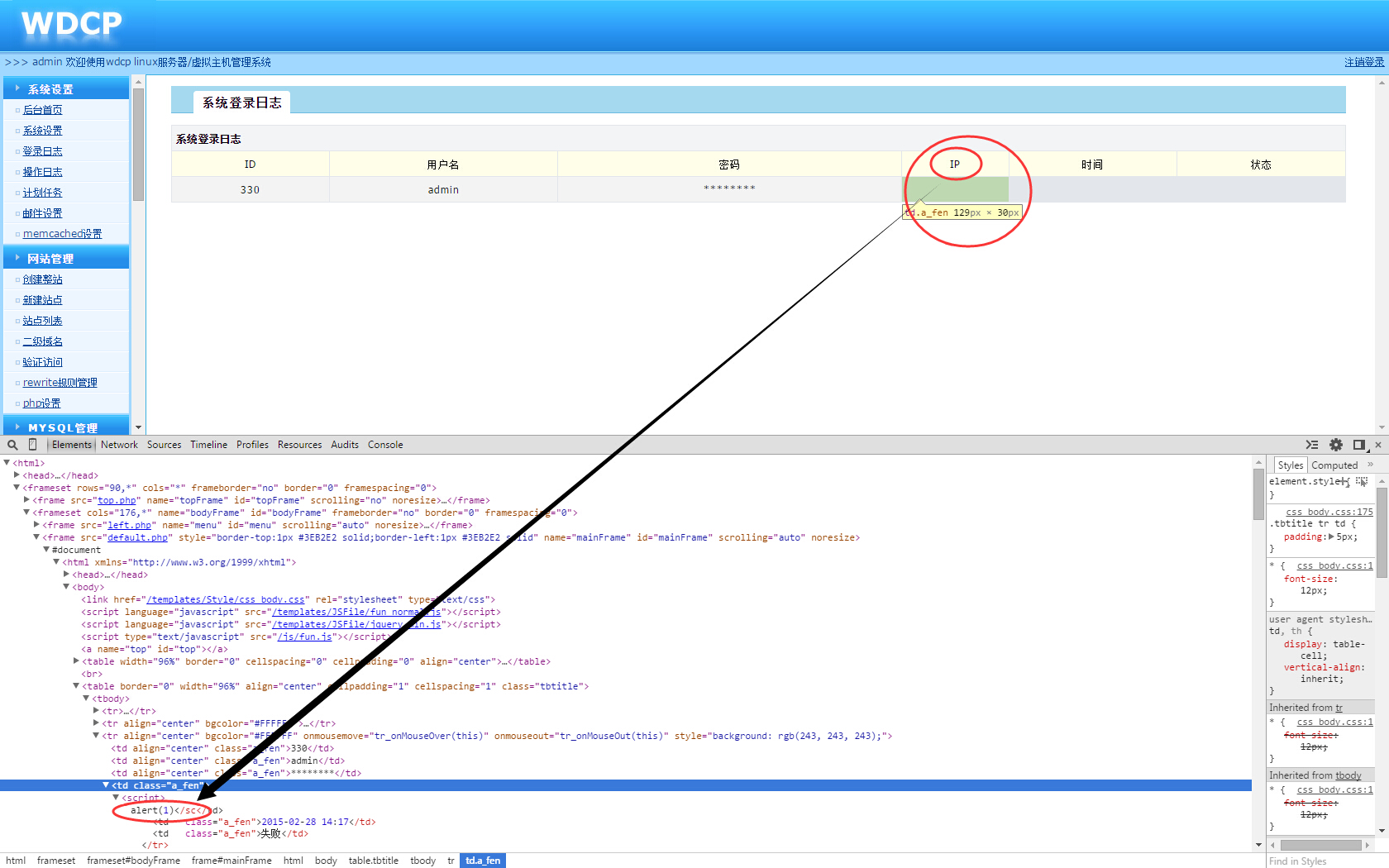

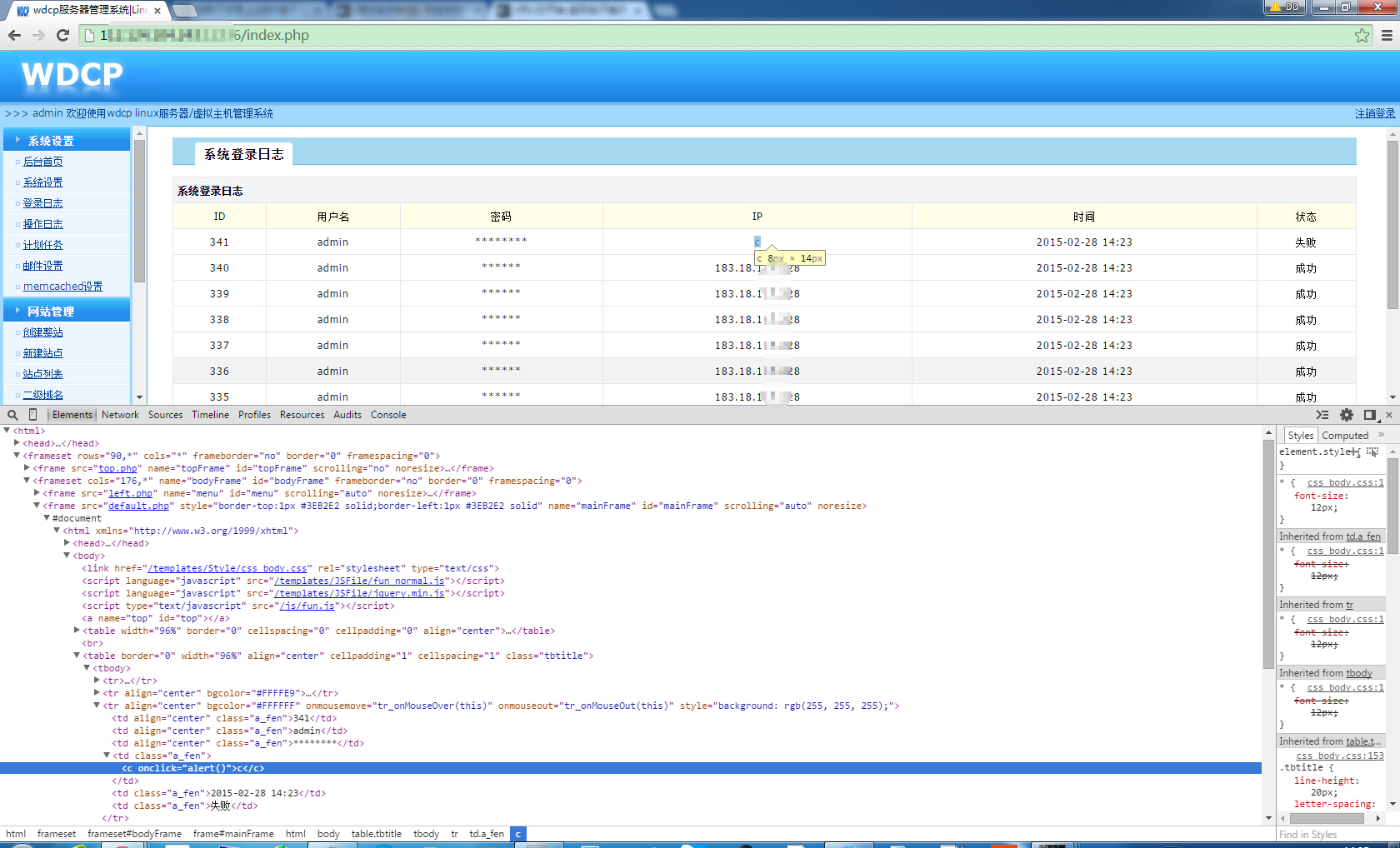

获取用户ip的时候 使用且仅使X-Forwarded-For的信息

详细说明见漏洞证明

0x01

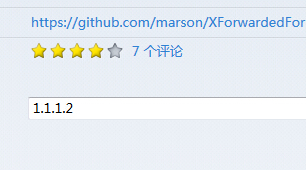

WooYun: WDCP后台的登录IP可被伪造

补充说明一下,成功登录和登录失败的IP均可以被伪造

0x02

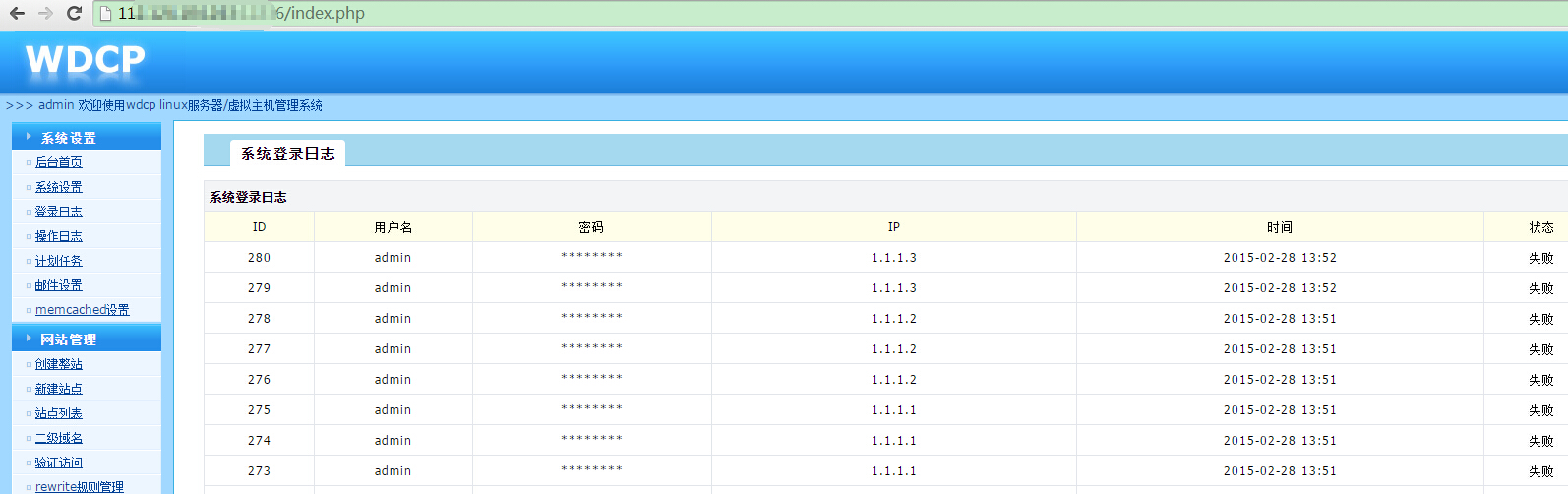

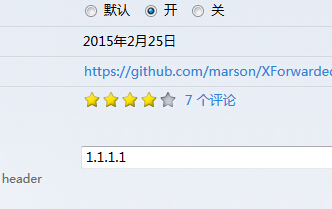

伪造了IP之后,绕过了后台“登录锁定”这个功能

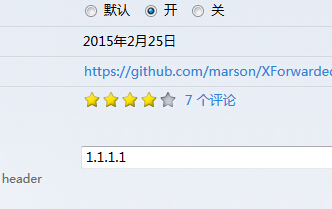

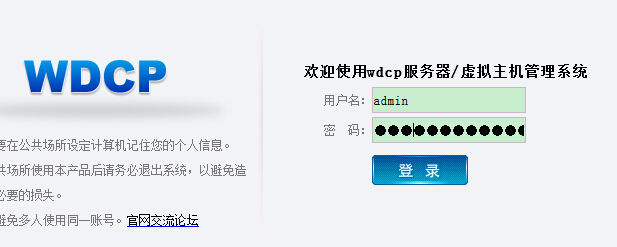

开启“登录锁定”这个功能

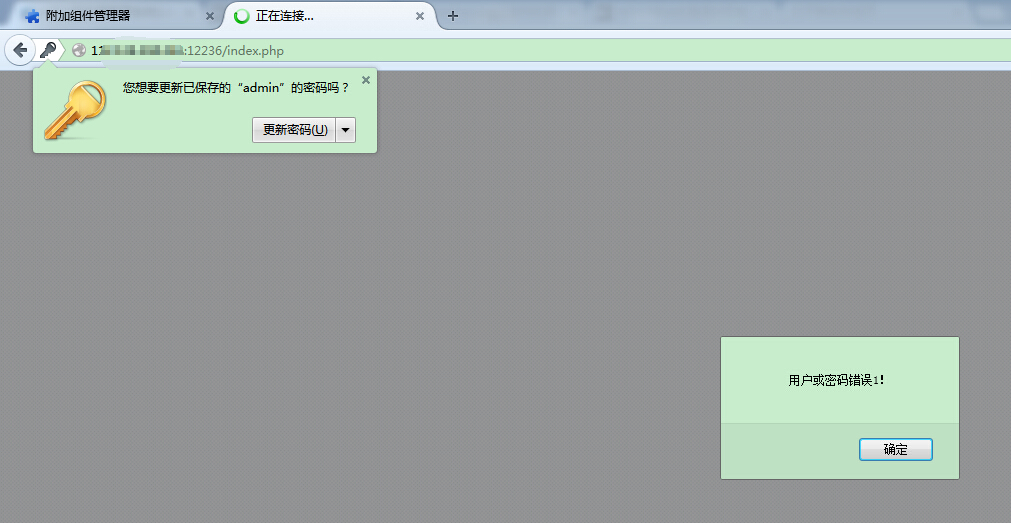

输入一个IP,然后登录,当然啦登录时候填写的密码是错误的

然后密码错误三次将锁定半小时,即半小时内同一个IP不能登录,打不开登录页了

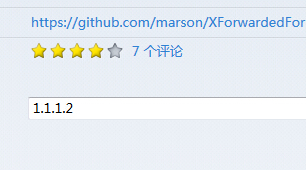

别担心,再重复上面一步,改下IP就么么哒满血复活了

好了,又可以继续登录了

0x03

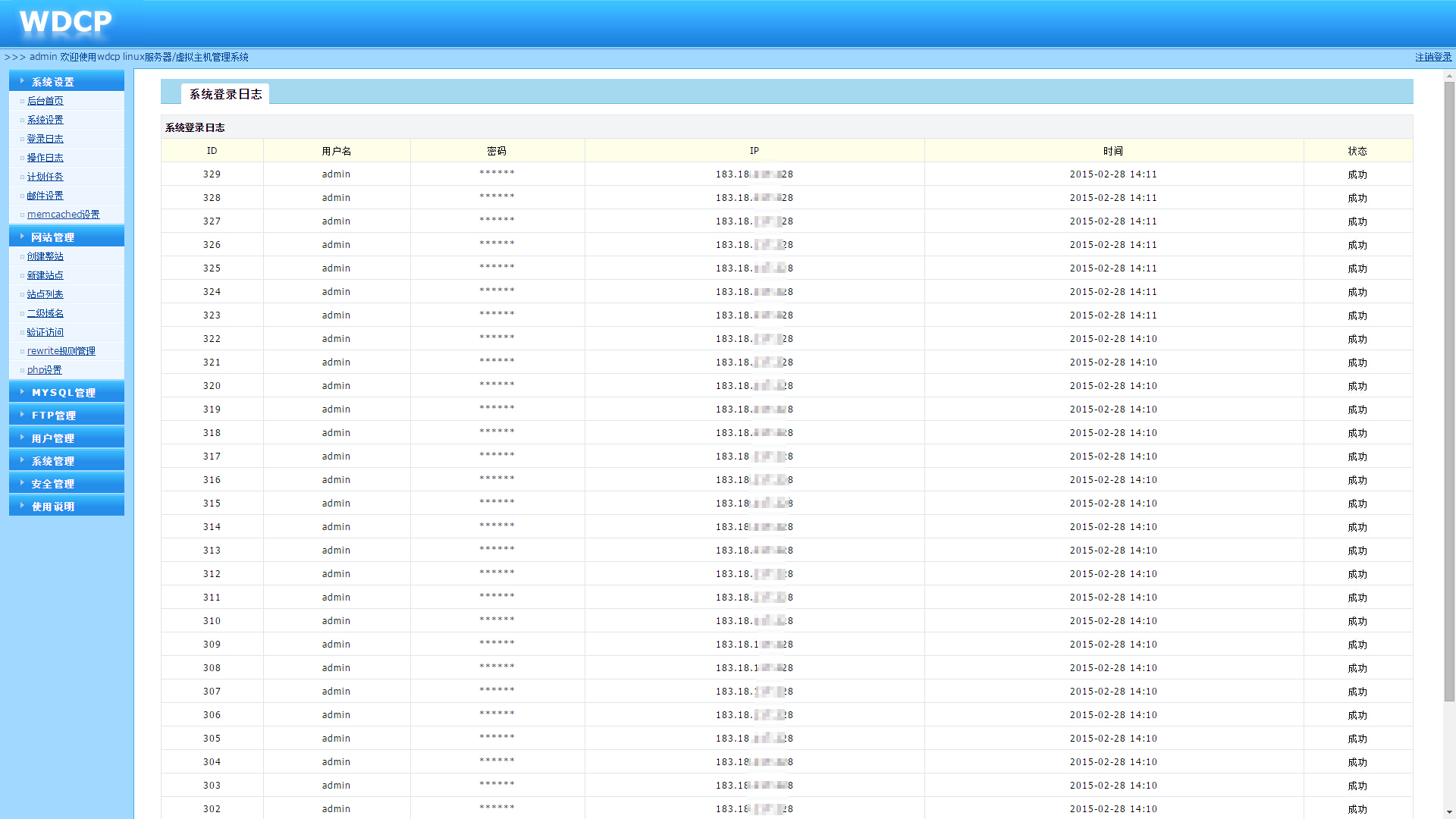

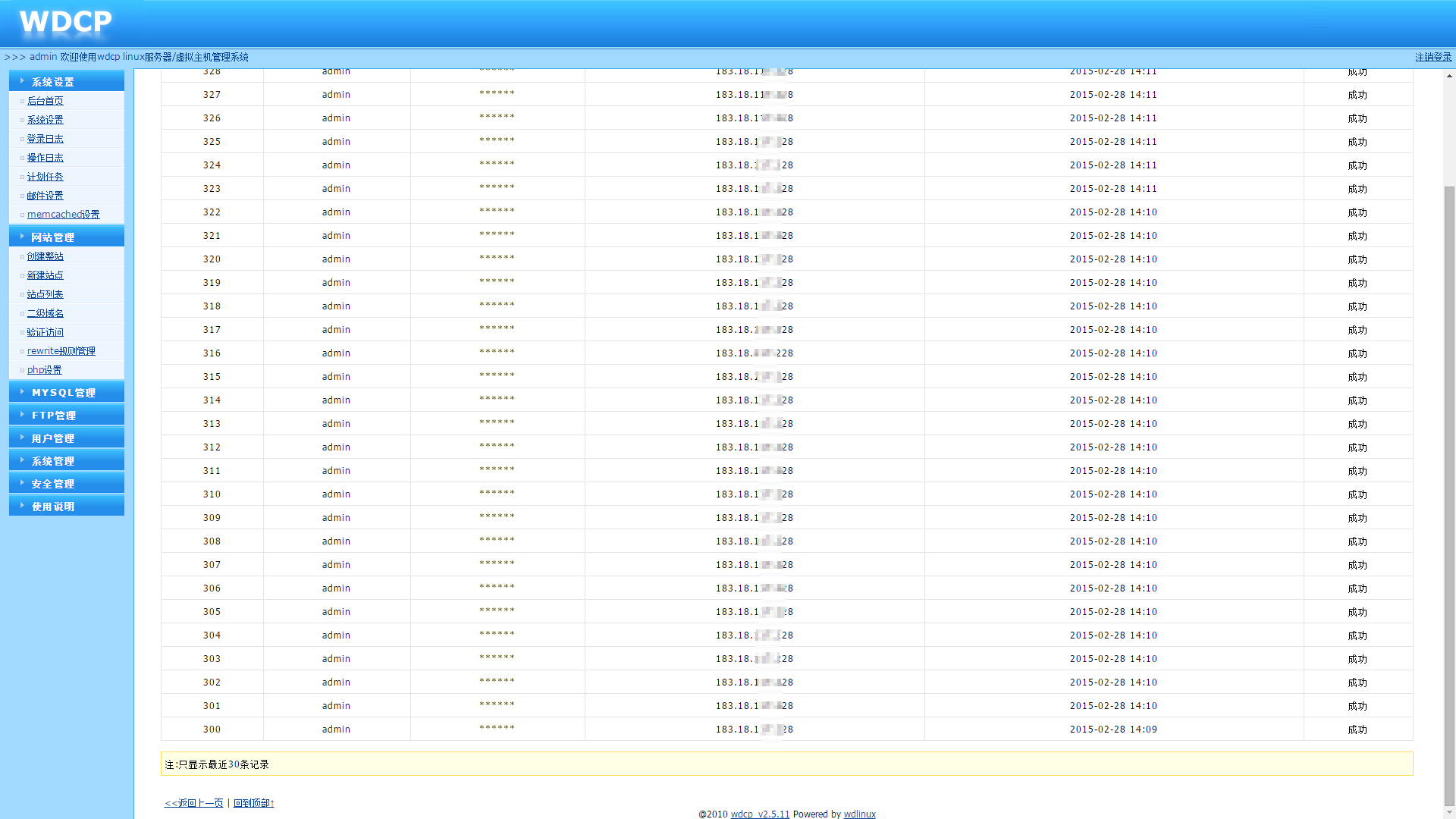

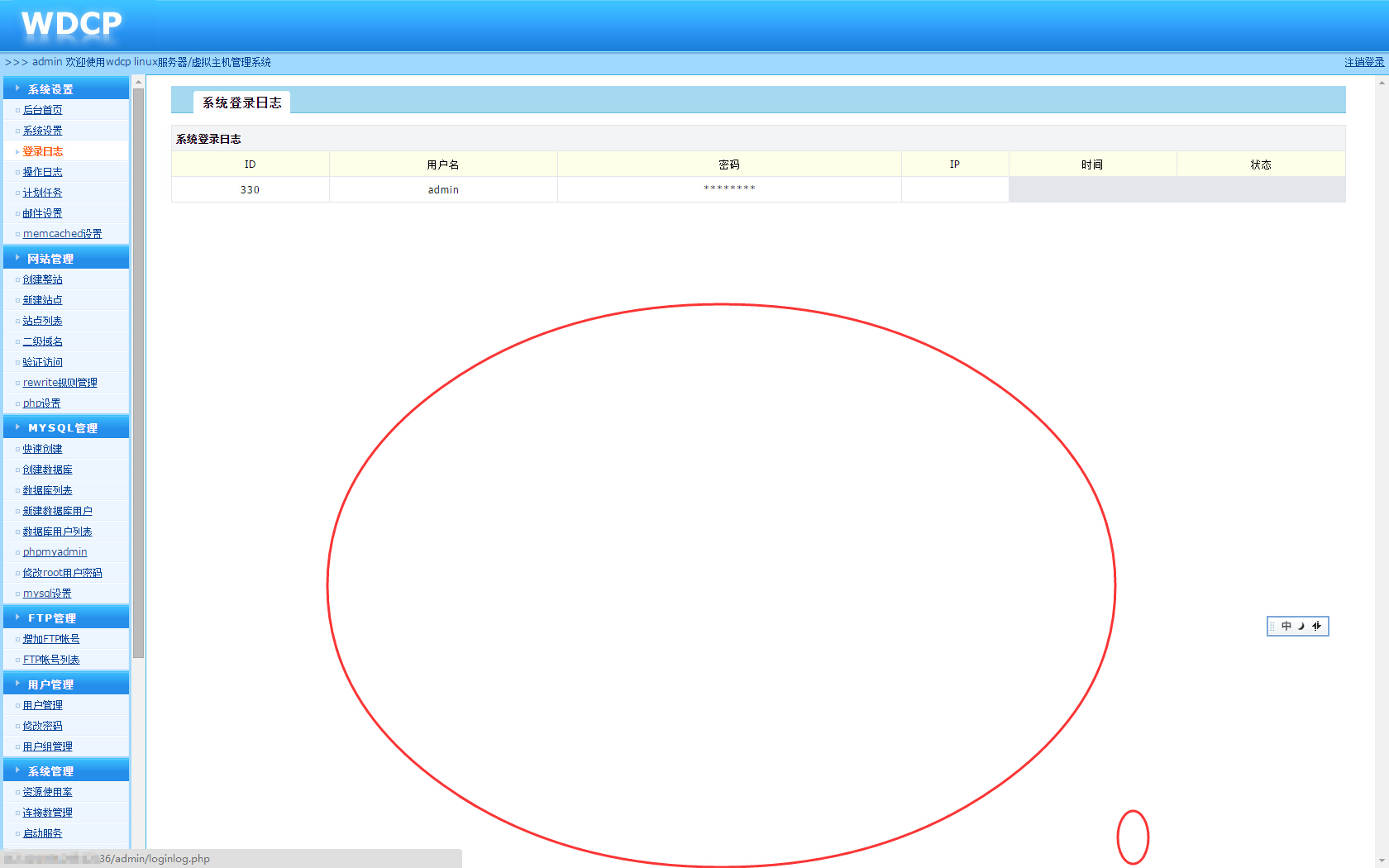

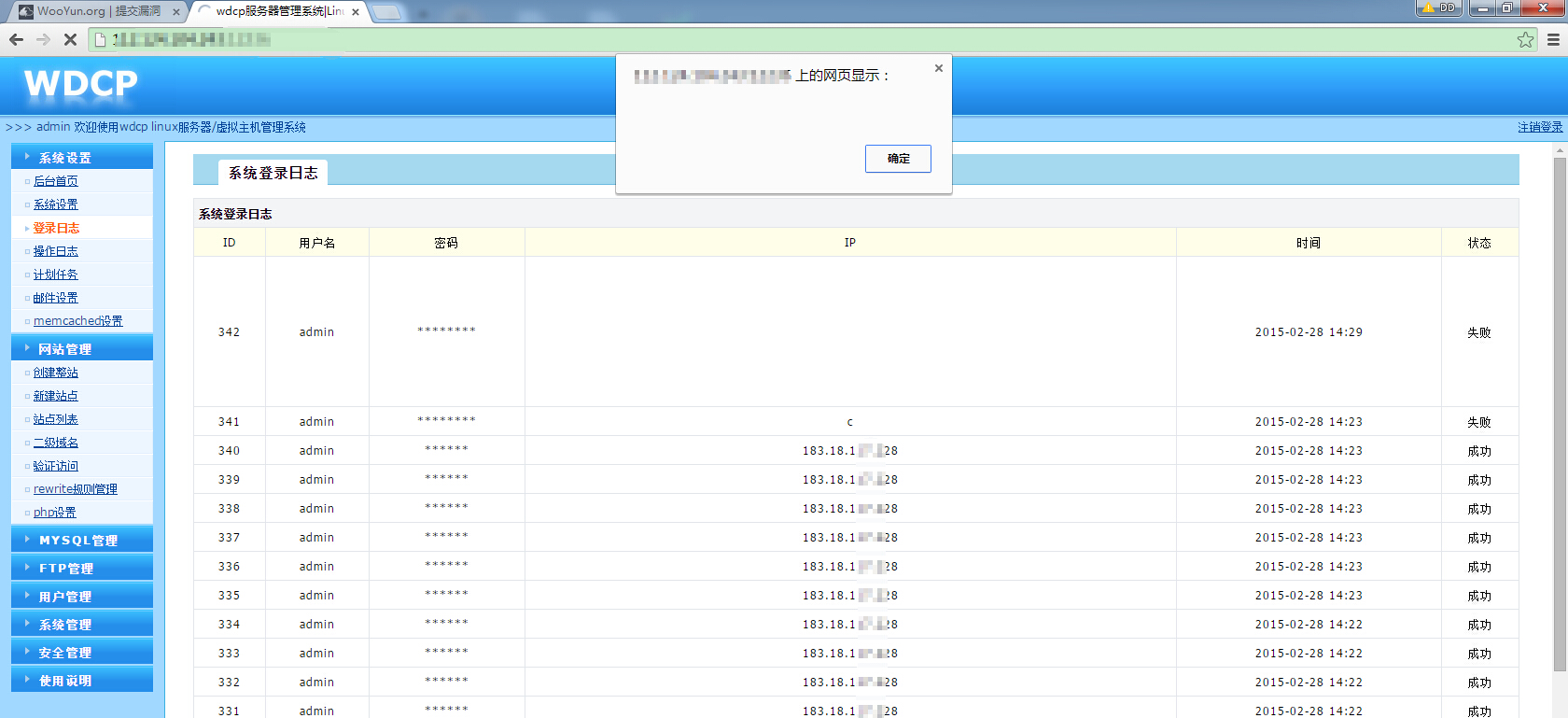

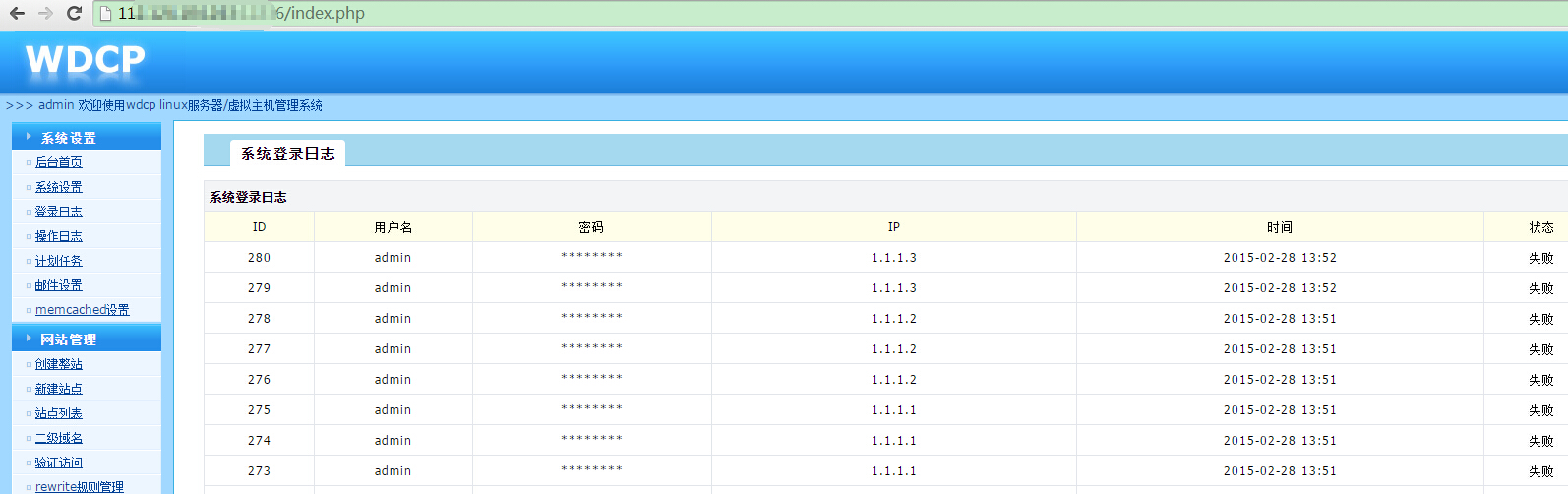

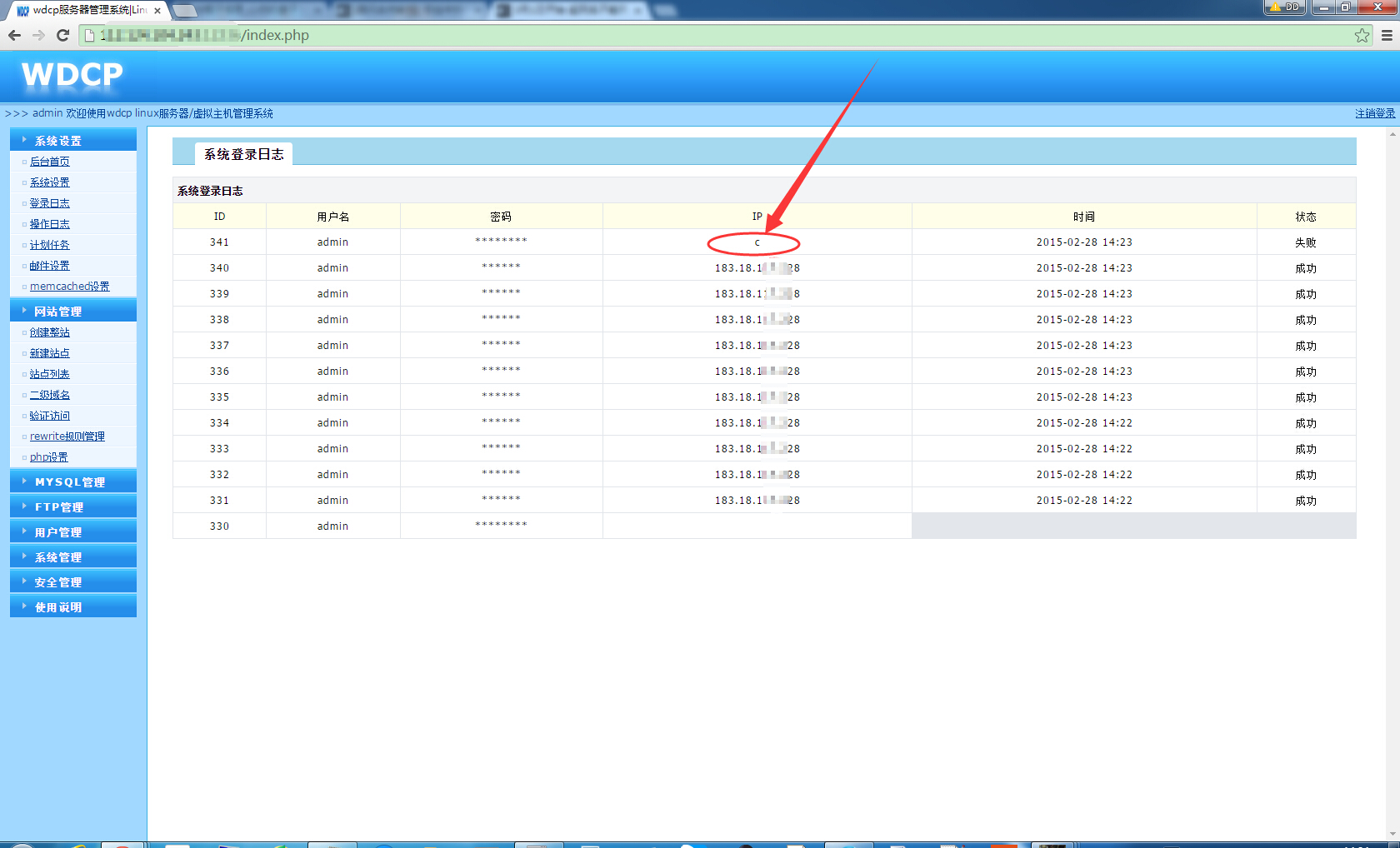

轻松隐藏历史登录IP直接显示,即未授权用户可以阻止普通用户、正常用户、管理员查看历史登录IP

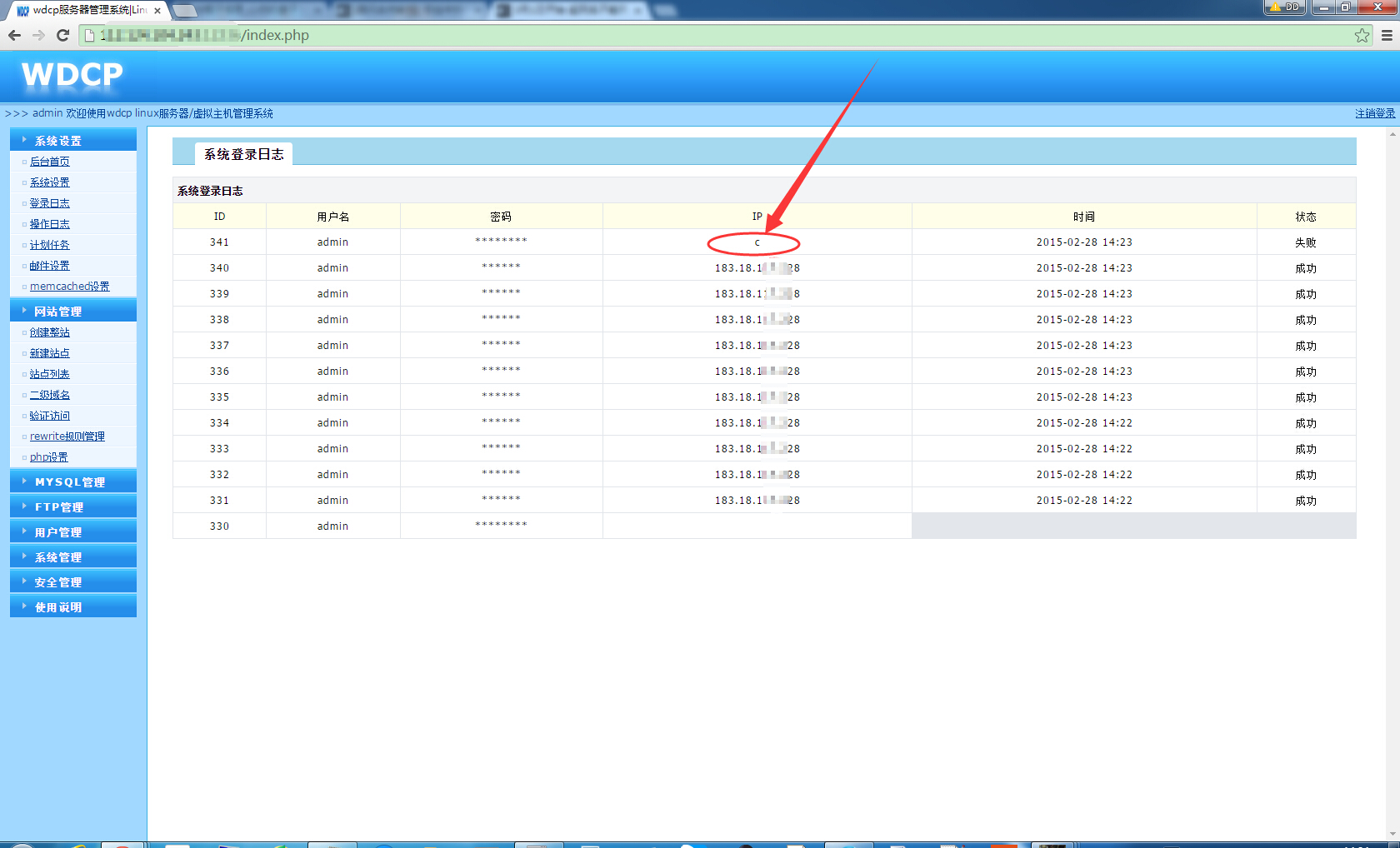

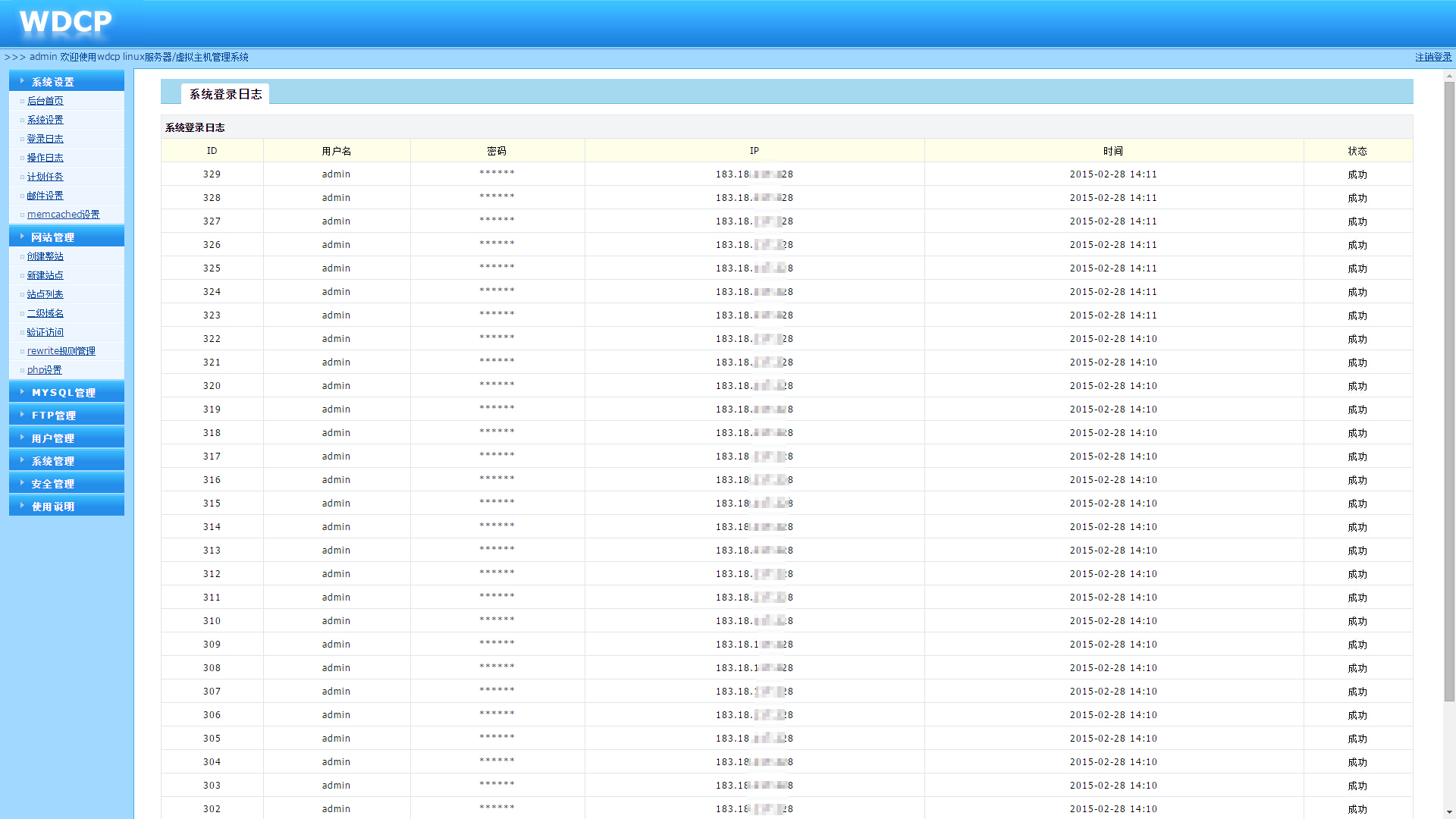

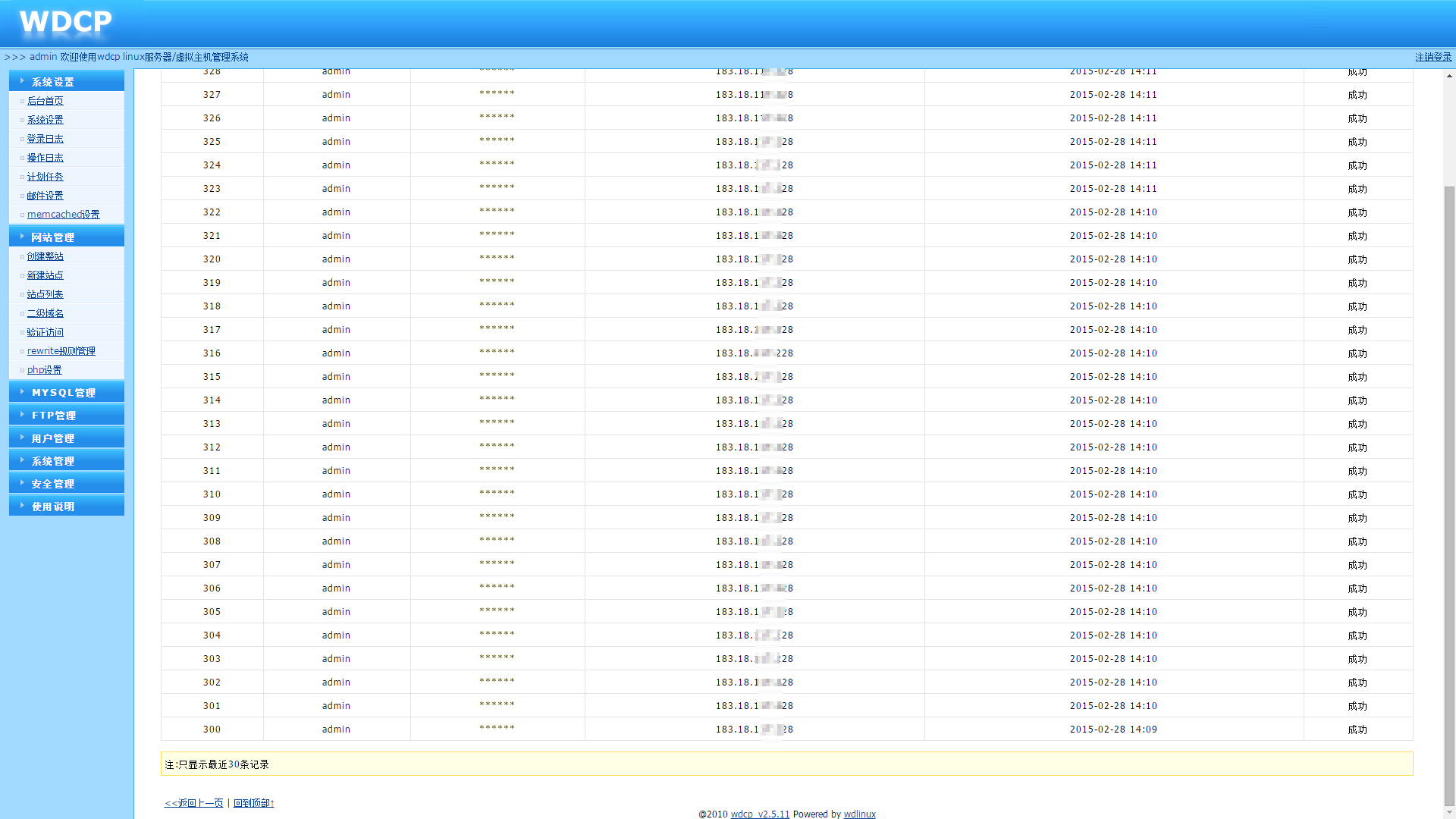

为了更好地演示,我先刷一遍登录日志,我绝对不是炫耀我IP好看而这样做的!!

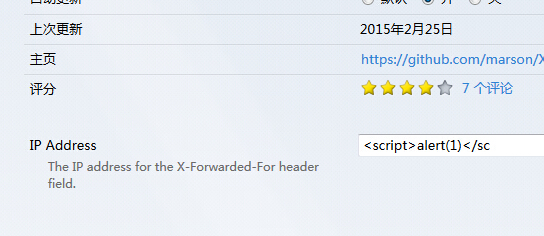

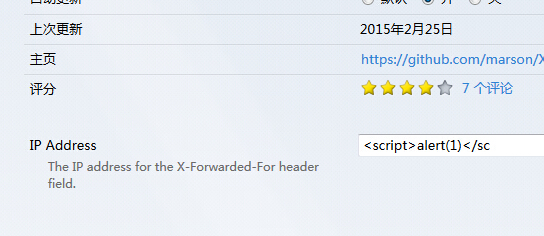

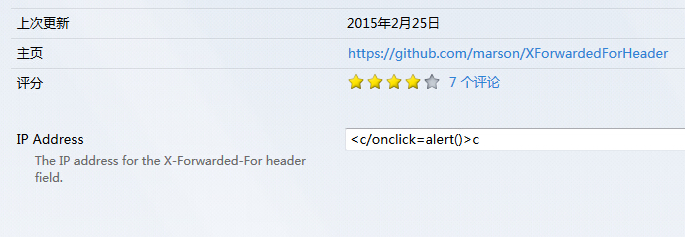

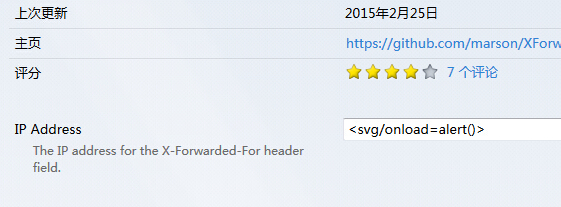

在IP填上这样的代码

然后登录,无论成功于否,IP都不见了

(尼玛噢,我辛辛苦苦刷得这么好看的IP一下子不见了)

0x05

莫好奇,好奇被雷x

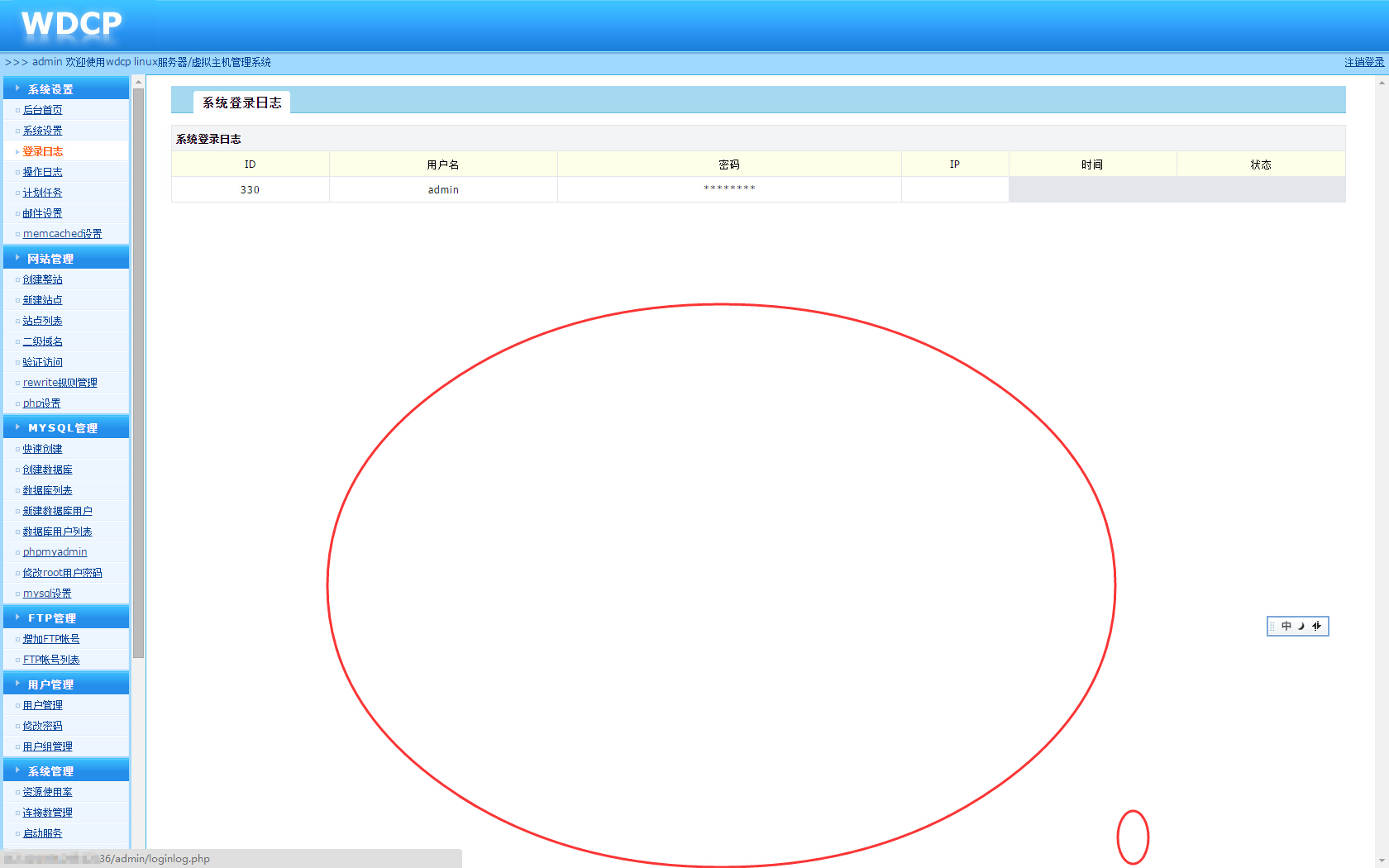

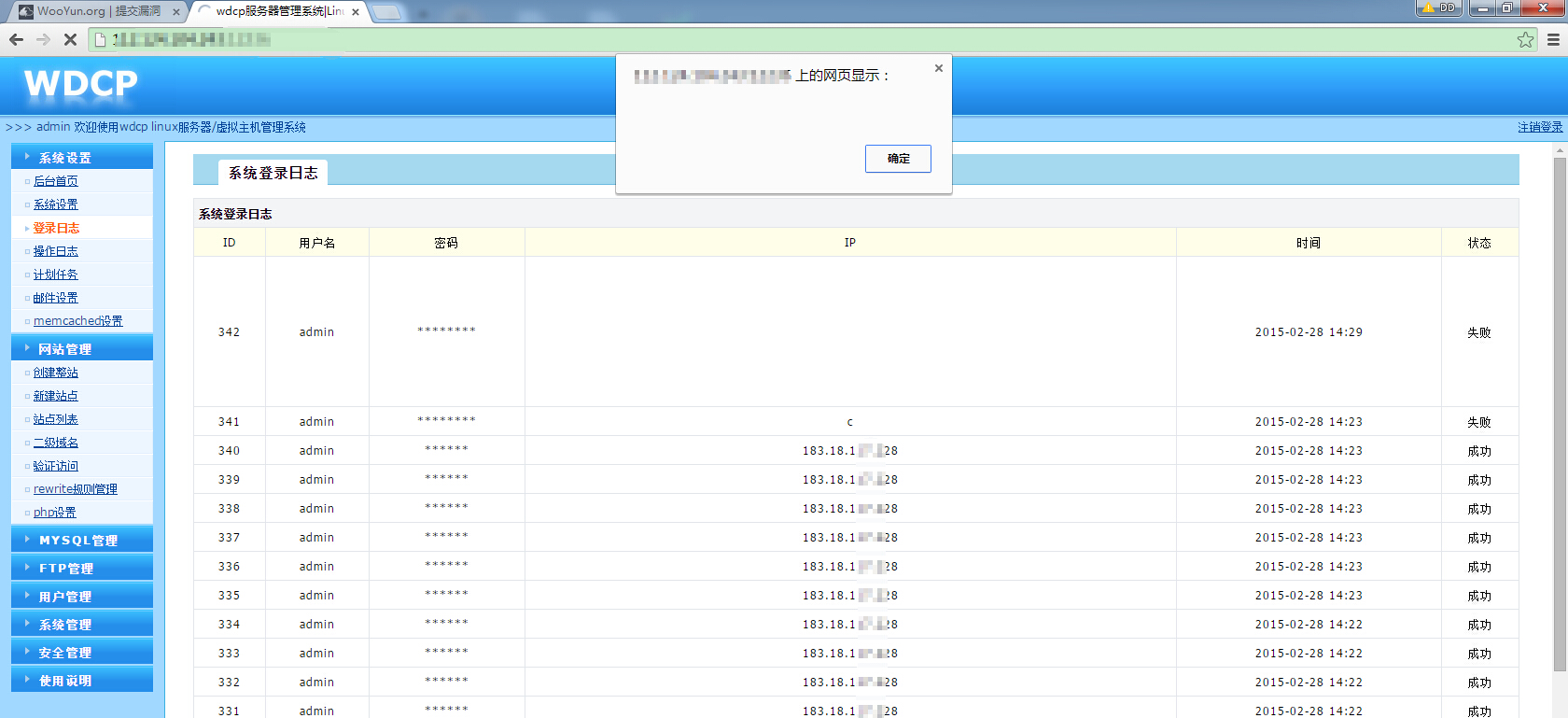

好吧 我又刷一次IP,刷满满的

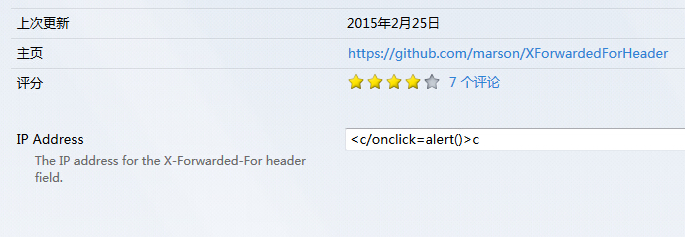

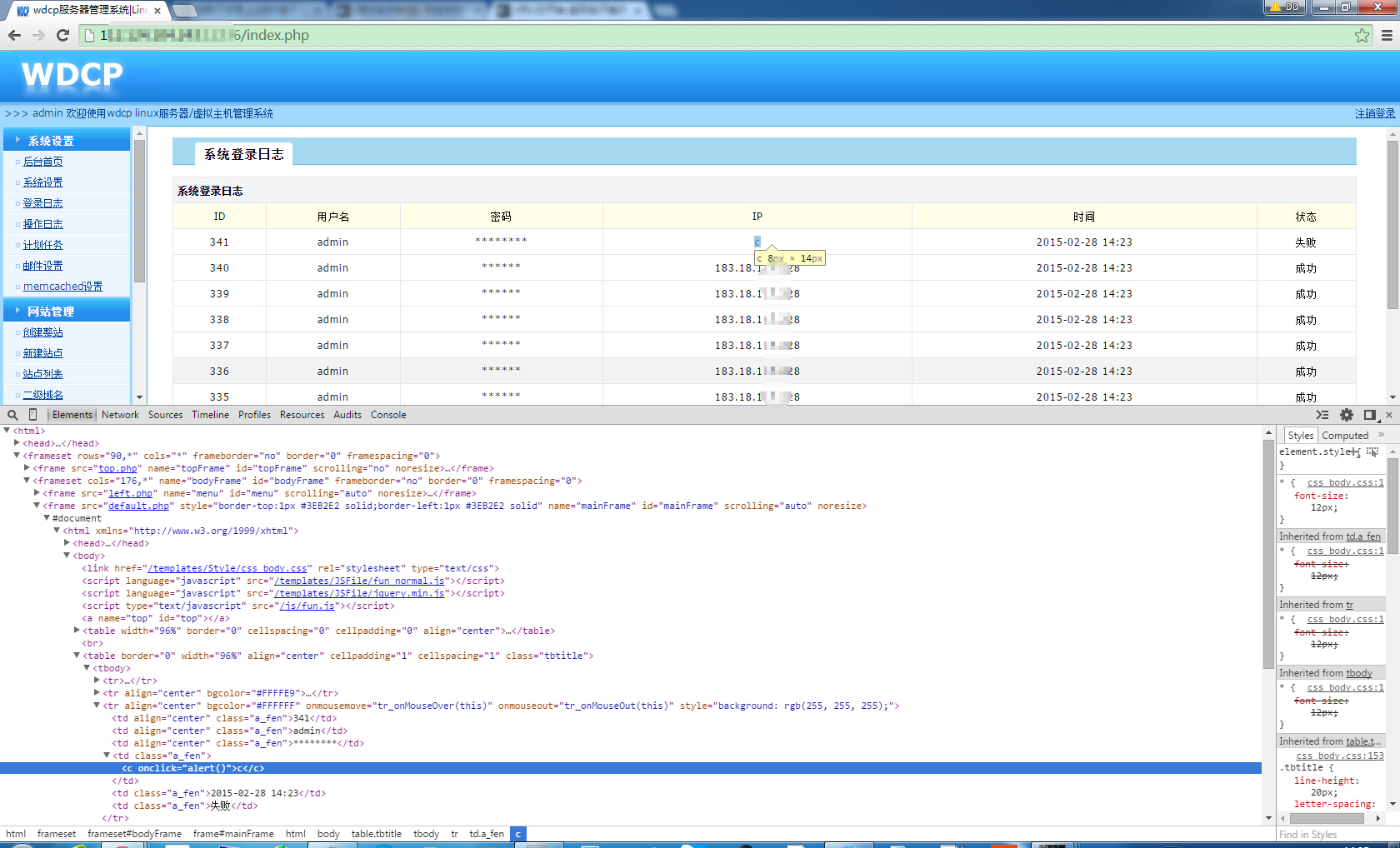

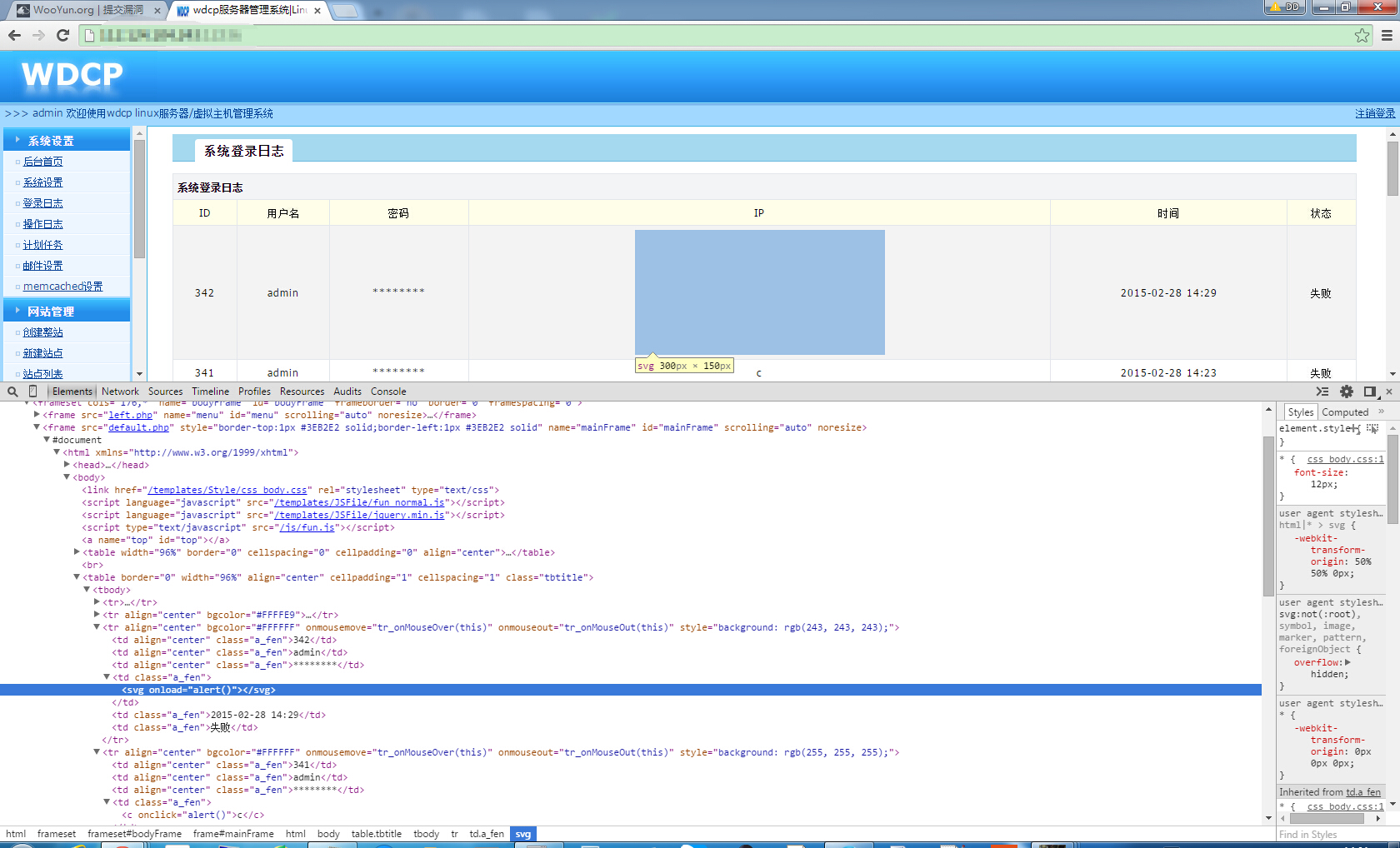

然后,在IP里面填入

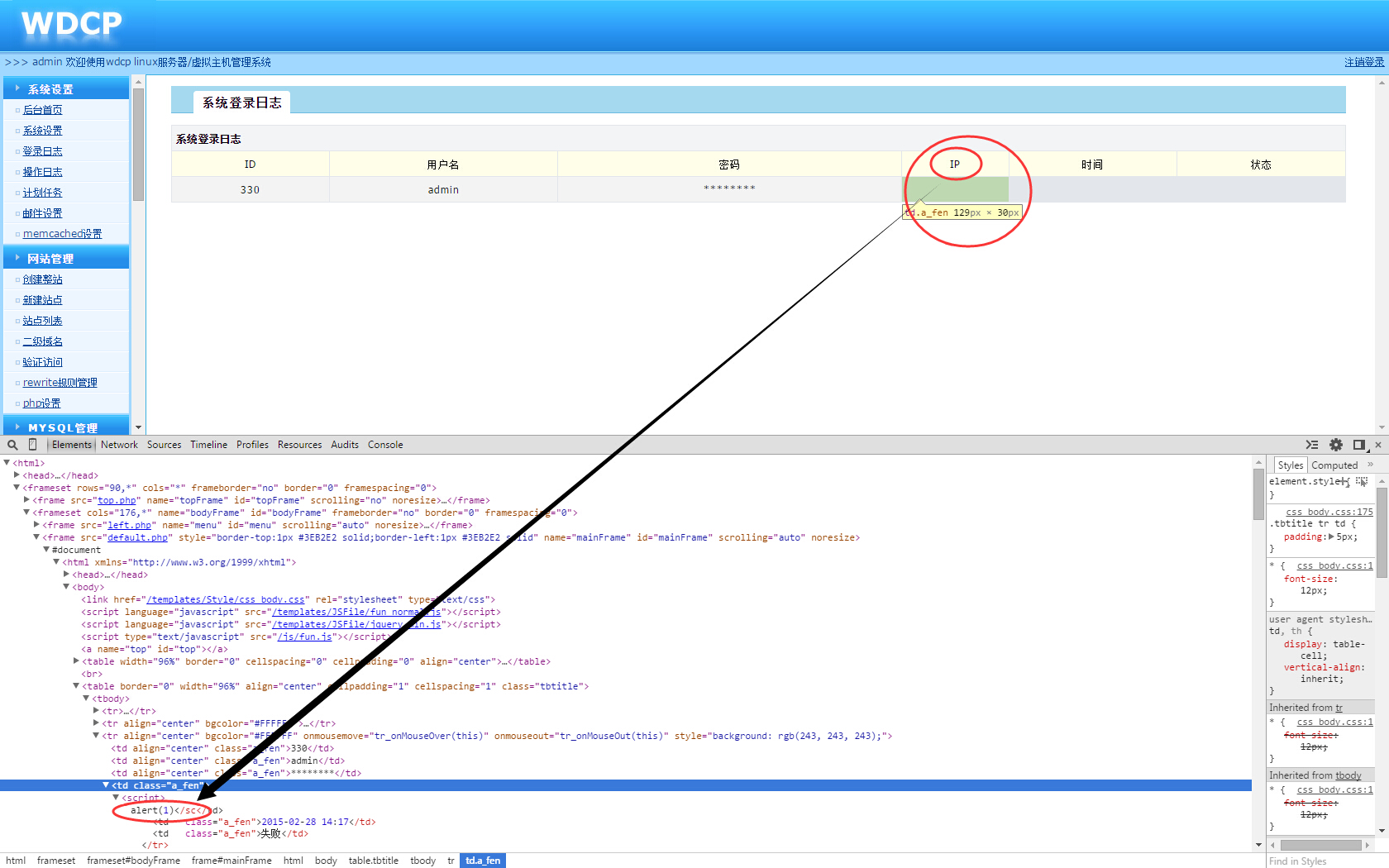

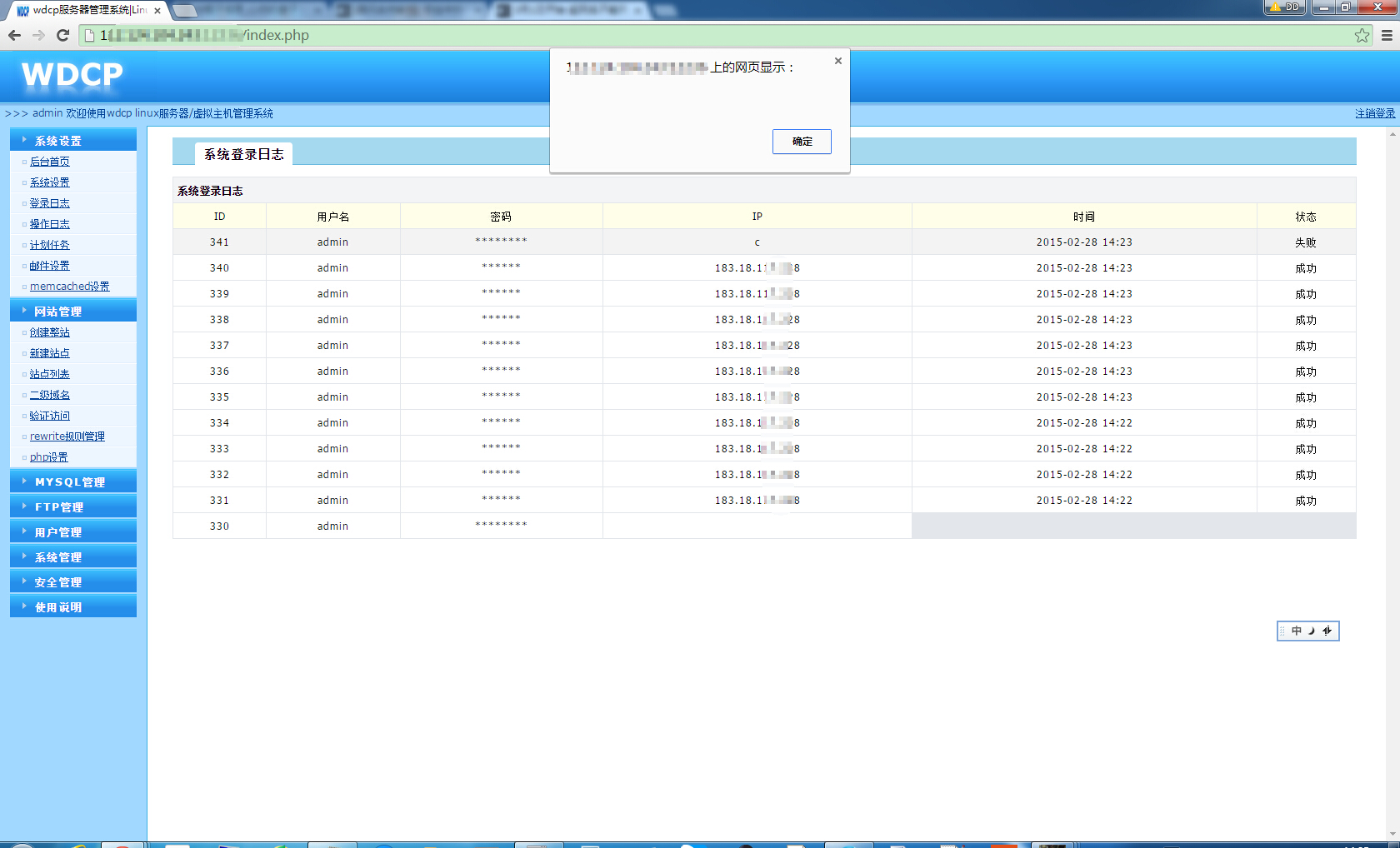

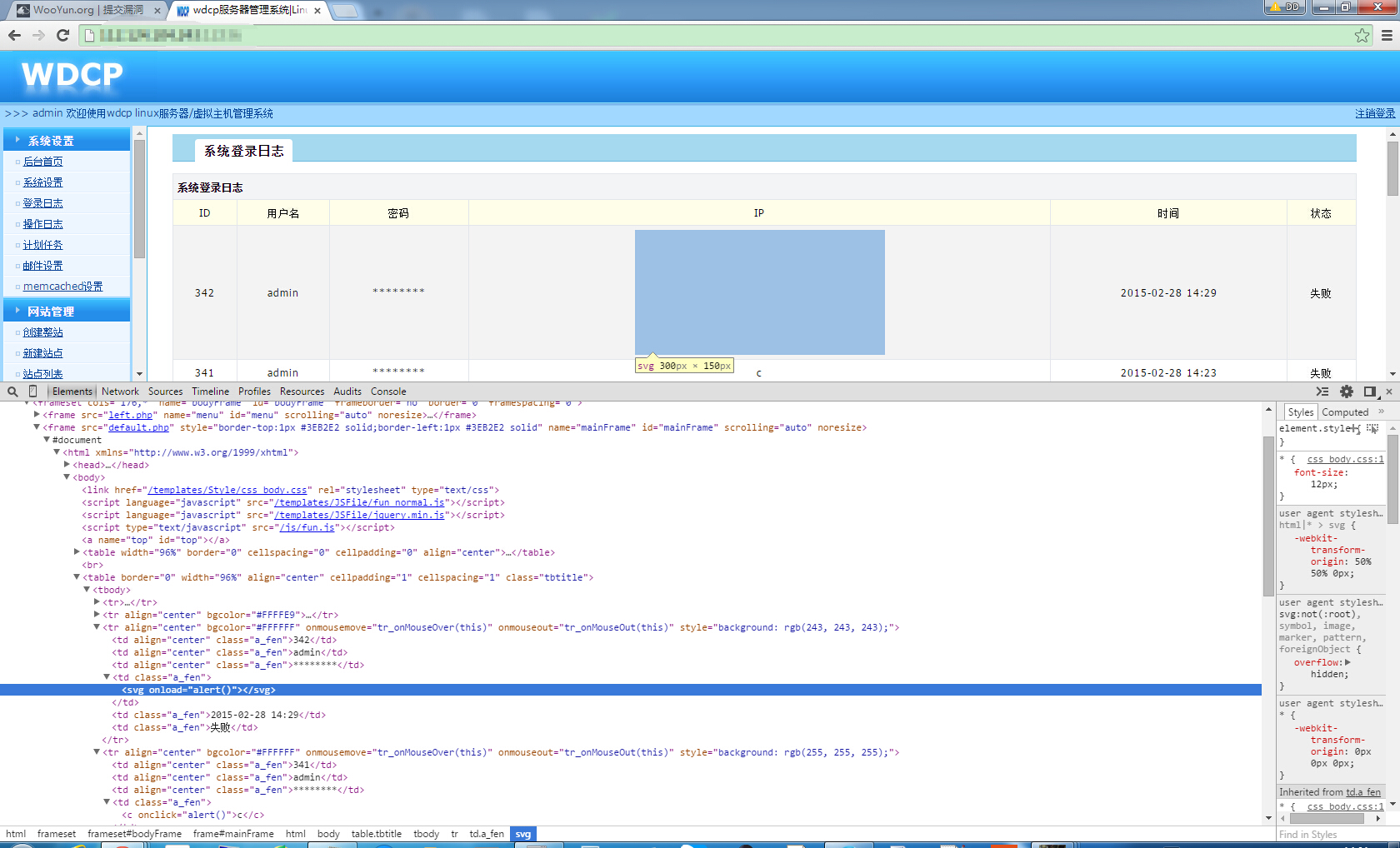

然后到前台登录一下(成功失败都记录IP的),我们在后台,查看IP

咦,这是什么鬼?怎么长得这么奇特

长得好独特的IP啊,让我们用树枝戳一下它

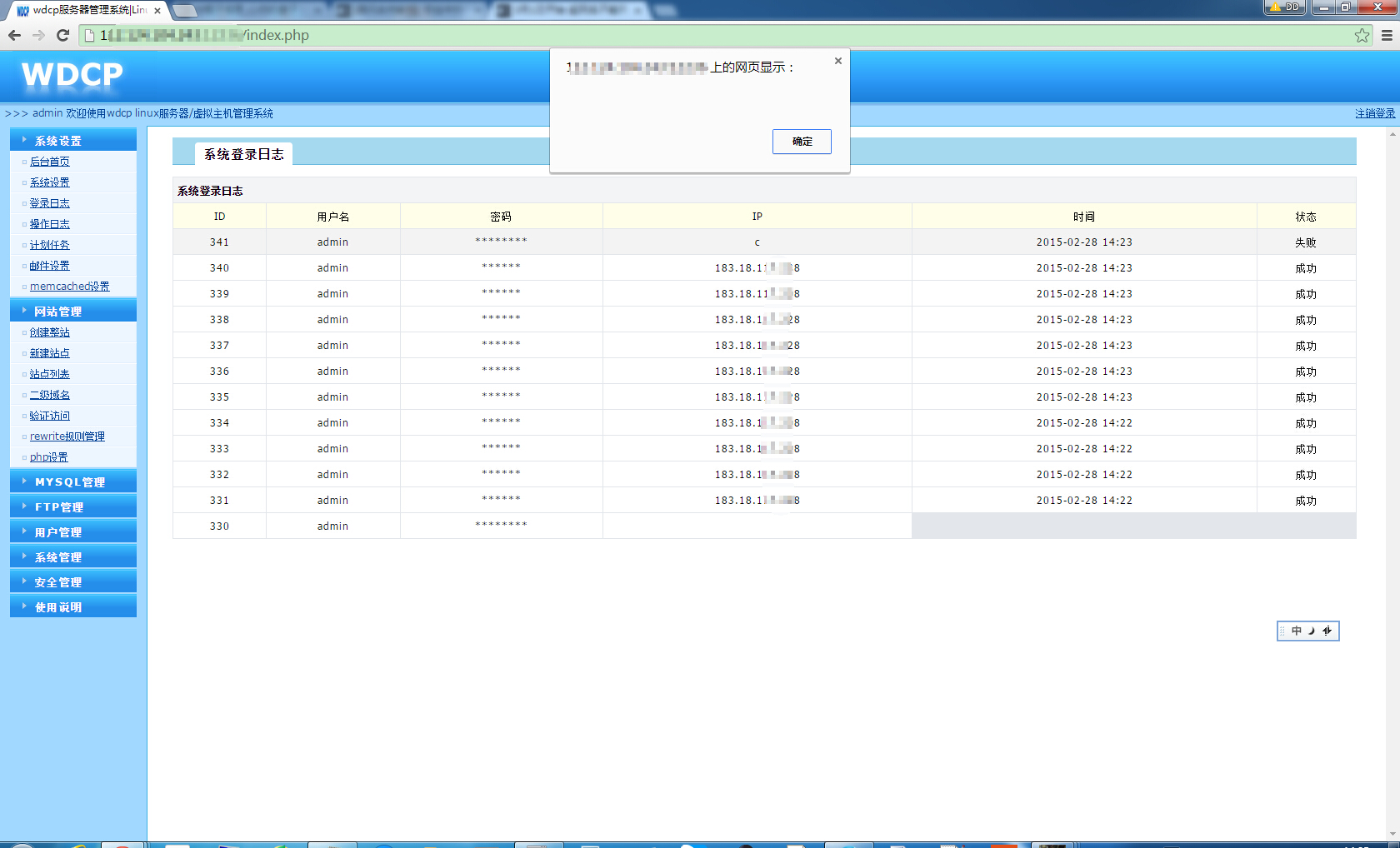

雷到了吗。。打雷的吗。。。求打雷啊啊

0x06

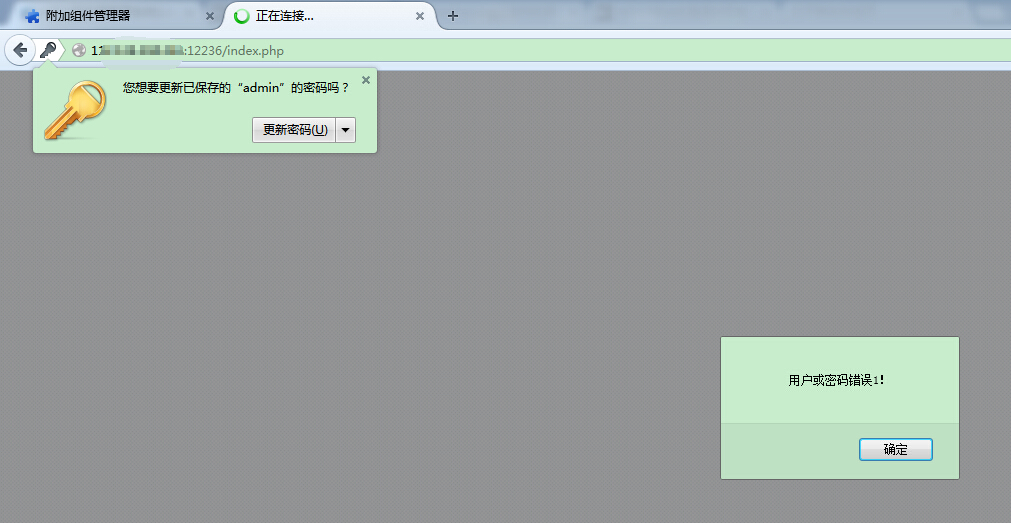

毕竟不是所有人看到奇特的生物都会拿树枝戳一下它,那就最后一个吧,写完我也该洗洗睡了

还是原来的窗口,还是熟悉的框框

呃,感觉自己说得有点啰嗦噢,不过这是我第二次研究xss(第一次献给了ip138)

===========

据说可以让名字或ID,永久驻留wdcp的手册里

求礼物。。。。。

===========

呃- -感觉修复我不用说了吧。。。。

过滤。。。。。

关键地方不要使用或者只用 HTTP_X_FORWARDED_FOR中的信息

么么哒,快点发布新版本嘛。。好久没更新了。。。。