漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08318

漏洞标题:百度应用存储型XSS - Diao丝反射型XSS又一次成高富帅了~

相关厂商:百度

漏洞作者: gainover

提交时间:2012-06-14 22:27

修复时间:2012-07-29 22:28

公开时间:2012-07-29 22:28

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-14: 细节已通知厂商并且等待厂商处理中

2012-06-15: 厂商已经确认,细节仅向厂商公开

2012-06-25: 细节向核心白帽子及相关领域专家公开

2012-07-05: 细节向普通白帽子公开

2012-07-15: 细节向实习白帽子公开

2012-07-29: 细节向公众公开

简要描述:

感谢在zone里交流的时候,random_的一个回复,给了我灵感~ ,他的原帖是:http://tmxk.org/thread-498-1-1.html, 但是这个帖子里,所得到的是应用自己网站的cookies,那么我们能不能跨域获取百度的cookies呢? 答案是可以,见详情:

危害是: 百度应用,可从搜索入口,主页收藏处入口等处进入,流量大,而且攻击隐蔽,因而会导致大量cookies信息泄漏。

---------------

BTW,牢骚一下,以前俺举报某个的百度应用赤裸裸的刷流量,最后那开发者竟然都没受什么惩罚,太黑了,白白的愤青了一把。

---------------

详细说明:

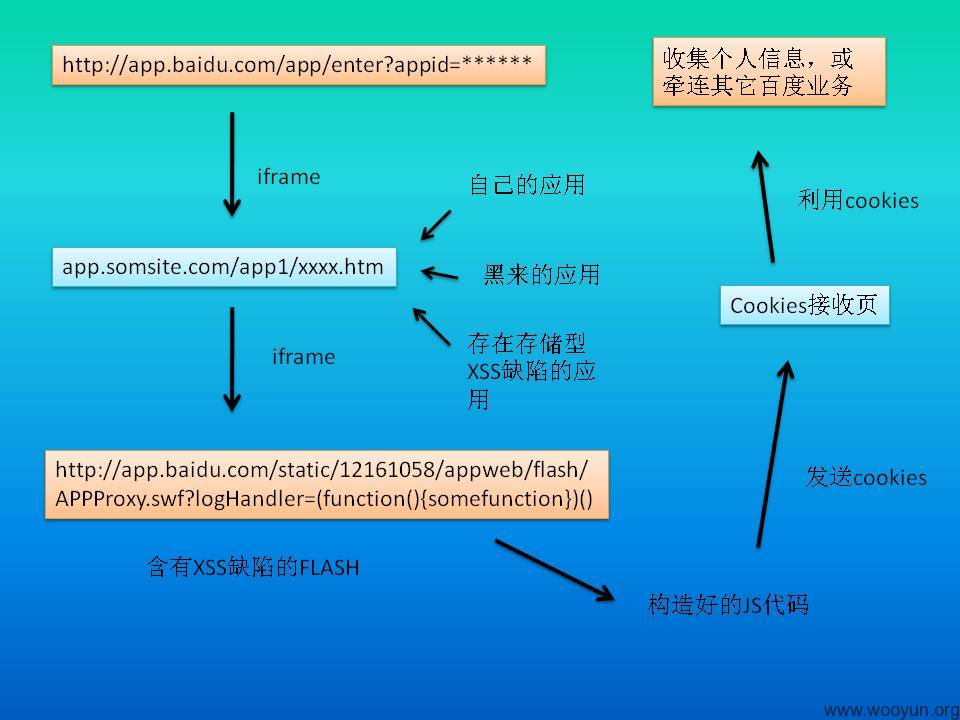

1. 首先存在安全风险的是iframe类型的应用。

2. 该类应用可以加载开发者自己的iframe.

3. 这看起来合情合理,毕竟iframe有域的控制。开发者无发跨域获取到百度的cookies信息。

4. 但是,如果app.baidu.com 域名下存在一个 含有XSS缺陷的文件呢? 情况就不一样了。

5. 常规XSS,估计被扫描器扫描的差不多了,加上浏览器的XSS过滤器,找到Dom类型的也几乎不可能了,还是拿FLASH开刀。

6. filetype:swf site:app.baidu.com

7. 找到以下flash文件。http://app.baidu.com/static/12161058/appweb/flash/APPProxy.swf

8. 之前给你们提交过FLASH XSS的。 ( WooYun: 播放器代码编写未考虑安全问题导致跨站 [继续FLASH] ),因此分析过程我也不多说了。

9. 直接构造利用代码(chrome 下的测试代码,浏览器兼容的代码后面给出)。

10. 上面的代码,会将百度用户的数据,发送到我网站。

11. 光是上面,只是一个反射型的XSS。攻击不够隐蔽。

12. 但是在本文的场景中, 如果我们将利用代码,插入到我们自己的百度应用中呢?

这个反射型的XSS,将会华丽的转身,变为存储型XSS。

屌丝就是这样变高富帅的!!!!!!!!

13. 这里我选择我一个用户量十分小的百度应用。(仅测试)

在应用末尾加上下面的代码 (兼容Chrome 和 IE 等...)。

14. 接着,我用自己的小号进行访问,当然还将应用发送给了一些朋友访问。

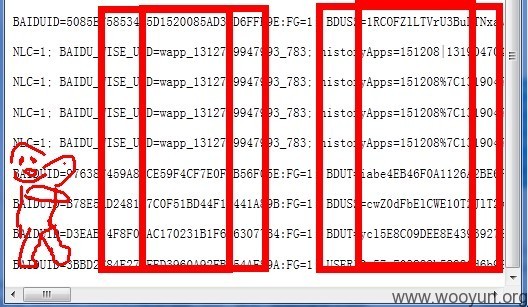

15. 最后,我们就在接受cookies的页面,可以看到得到的cookies数据。

以下是我收到的cookies, 如果是挂在一个流量大的应用里,获取到的cookies肯定更多了

16. 可见,一个反射型XSS,特别是一个FLASH 反射型XSS,在这种场景下,危害是巨大的,给自己的应用加恶意代码,可能不太合适。我们当然还有其它的方式。例如,黑掉别人应用所在服务器(已经尝试过一次)或者是应用本身存在存储型XSS的时候,那么他人的应用就成为了我们获取cookies的傀儡。

17. 至于获取了这些cookies,可以进一步做什么,就不是本文的演示范围了。

18. 最后是一个总结。

漏洞证明:

以上测试代码,在WIN7 / ie+chrome下进行测试成功。

由于百度应用可以从搜索入口,首页收藏入口等地进入,使用量自然大。

因此,此漏洞,还可被有心的第三方开发者用于收集个人信息。

另外,就是攻击十分隐蔽,普通应用使用者,完全无法知道自己的登录信息,已经被他人获取。

修复方案:

iframe一层可以保证安全,但是如果iframe里再iframe一次,就说不一定了,因此要严格控制同域下的文件安全性。

对app.baidu.com 域名下。

flash文件代码需严格审查,对其中调用JS函数的接口部分进行严格过滤,防止此类问题的产生。

版权声明:转载请注明来源 gainover@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2012-06-15 12:05

厂商回复:

感谢提交,用一个页面包含一个存储型xss链接,在利用php文件接收。其实最根本的原因还是起初的反射型XSS,这只是其中一种利用方法。对于根本问题,我们会尽快修复

最新状态:

暂无