漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096362

漏洞标题:看我如何黑掉深圳图书查阅系统led附带沙箱绕过技巧

相关厂商:深圳市图书借阅机

漏洞作者: 第四维度

提交时间:2015-02-08 20:59

修复时间:2015-03-25 21:00

公开时间:2015-03-25 21:00

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-08: 细节已通知厂商并且等待厂商处理中

2015-02-12: 厂商已经确认,细节仅向厂商公开

2015-02-22: 细节向核心白帽子及相关领域专家公开

2015-03-04: 细节向普通白帽子公开

2015-03-14: 细节向实习白帽子公开

2015-03-25: 细节向公众公开

简要描述:

这是一次对深圳市图书馆通用系统的一次安全检测,附带沙箱绕过技巧。

在这里要感谢一下@Hxai11 对思路和方法的贡献,以及收尾的帮忙,图片的采集等。

详细说明:

一般来说,中国大陆的一线城市在人流大,人流密集的地方很普遍可以见到终端机。

我相信很多人对终端机并不陌生,但是,终端机的安全就一定到位吗?它就一定是安全的吗?它的沙箱机制就一定是百毒不侵的吗?

事实上,我们都高估了它。终端机的安全机制十分的脆弱不堪,很轻易的就可以绕过它,并做我们想做的事情!

下面,就是一次对终端机渗透的一次实际案例!

--------------------------------------------------------------------------------

深圳市的图书借阅机很普遍用的都是一个名为 “图书查阅”的系统,并且终端机本身做的限制也比较多,比如键盘上的按键,但我发现,它们普遍用的都是一个名为 MIniBrowser的沙箱。

这款系统在深圳图书馆终端上随处可见,对终端机绕过的所有已知方法几乎都无法使用,例如多个手指触摸、调用输入法、调用IE等。。。

可以说,这款沙箱针对目前已知的还算是不错,不过他们忽略了一个问题。

那就是承载沙箱的终端机电脑一般来说配置都不好,很多搞过终端机的人都很清楚,操作起来很卡,很慢。当时我们很敏锐的发现了这一点,并且成功利用。

绕过的主要方法就是利用操作系统缓慢这个特性,我们发现在这款沙箱的上方有一个退出,当我们点击它的时候,输入了错的用户名和密码,点击确定的时候我们发现这个程序未响应了!

这对我们来说是好事!未响应代表程序暂时假死,于是我们重复按鼠标和键盘,直到看到沙箱的任务栏出现,并且任务栏右上角有一个很小很小的叉,点击之后居然就这么关了。。。。

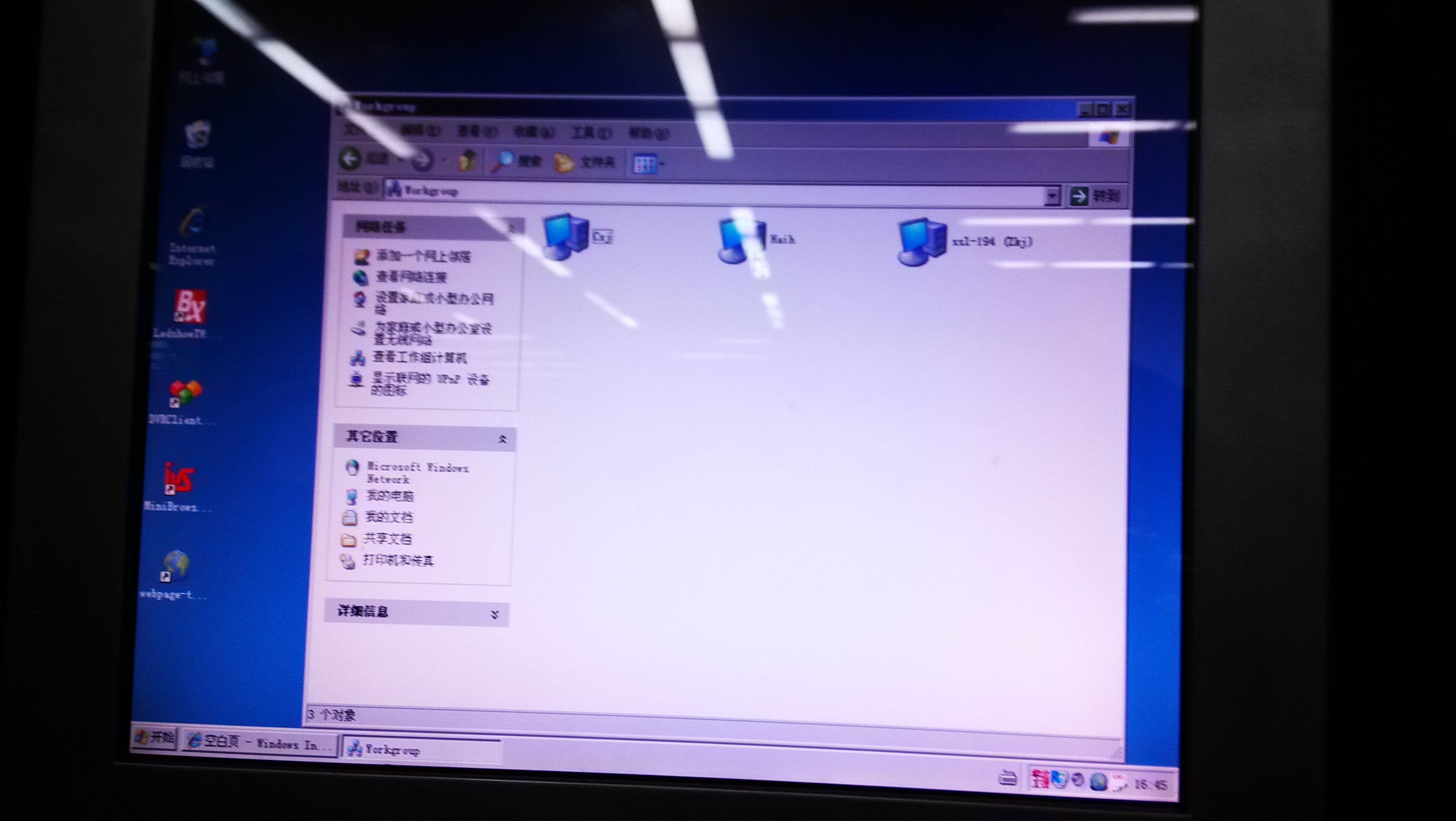

关掉沙箱之后,接下来做的事情就摸清楚网络架构,首先就要查看用户组。

结果发现就只有三个,并且都无法进入,于是回到桌面,看了看还有些什么。

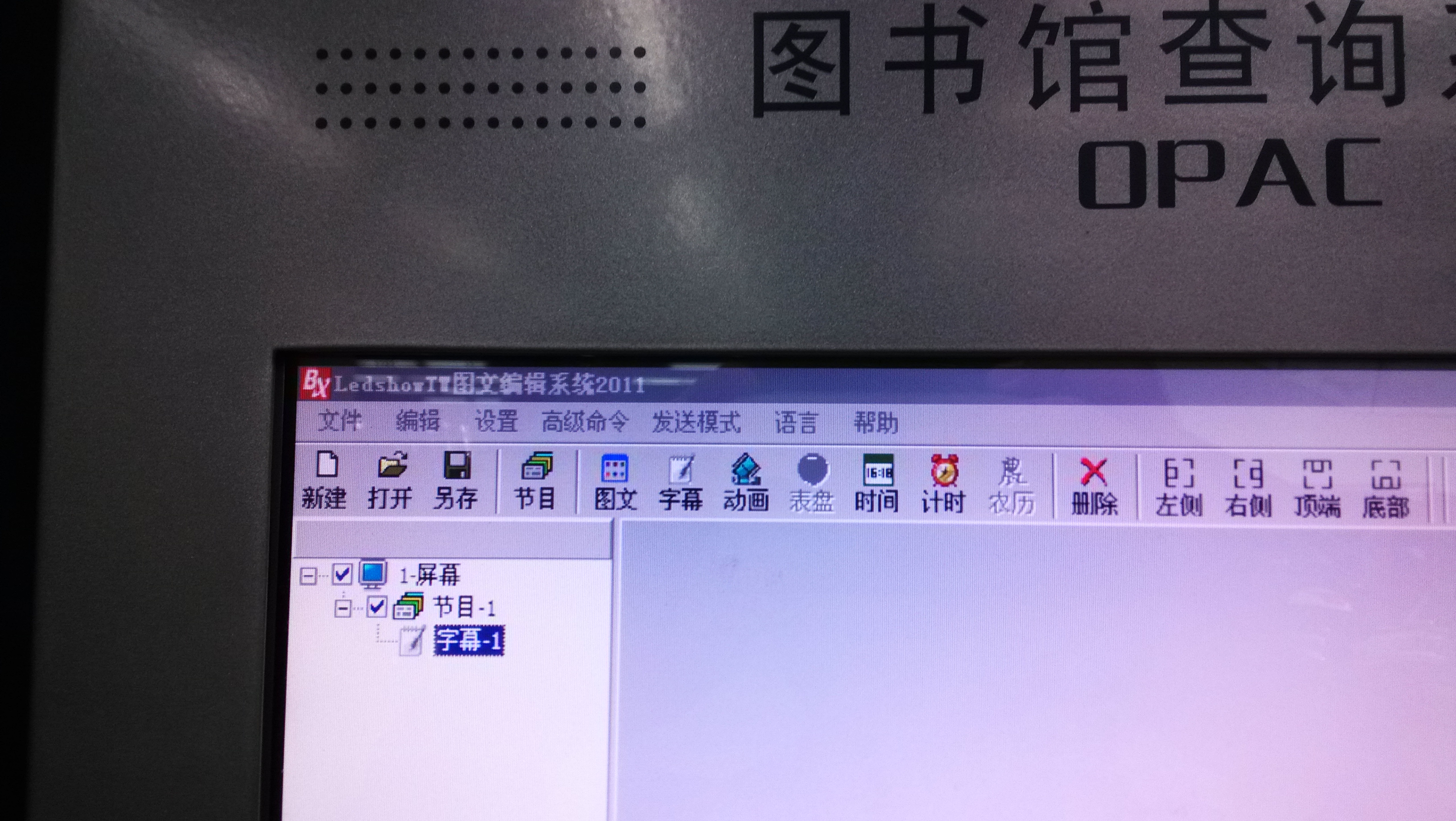

结果发现了这个。

恩,没错,LED显示屏的控制程序,当时发现这台终端的前面有两条LED显示屏,上面滚动文字,没想到就在这里控制。

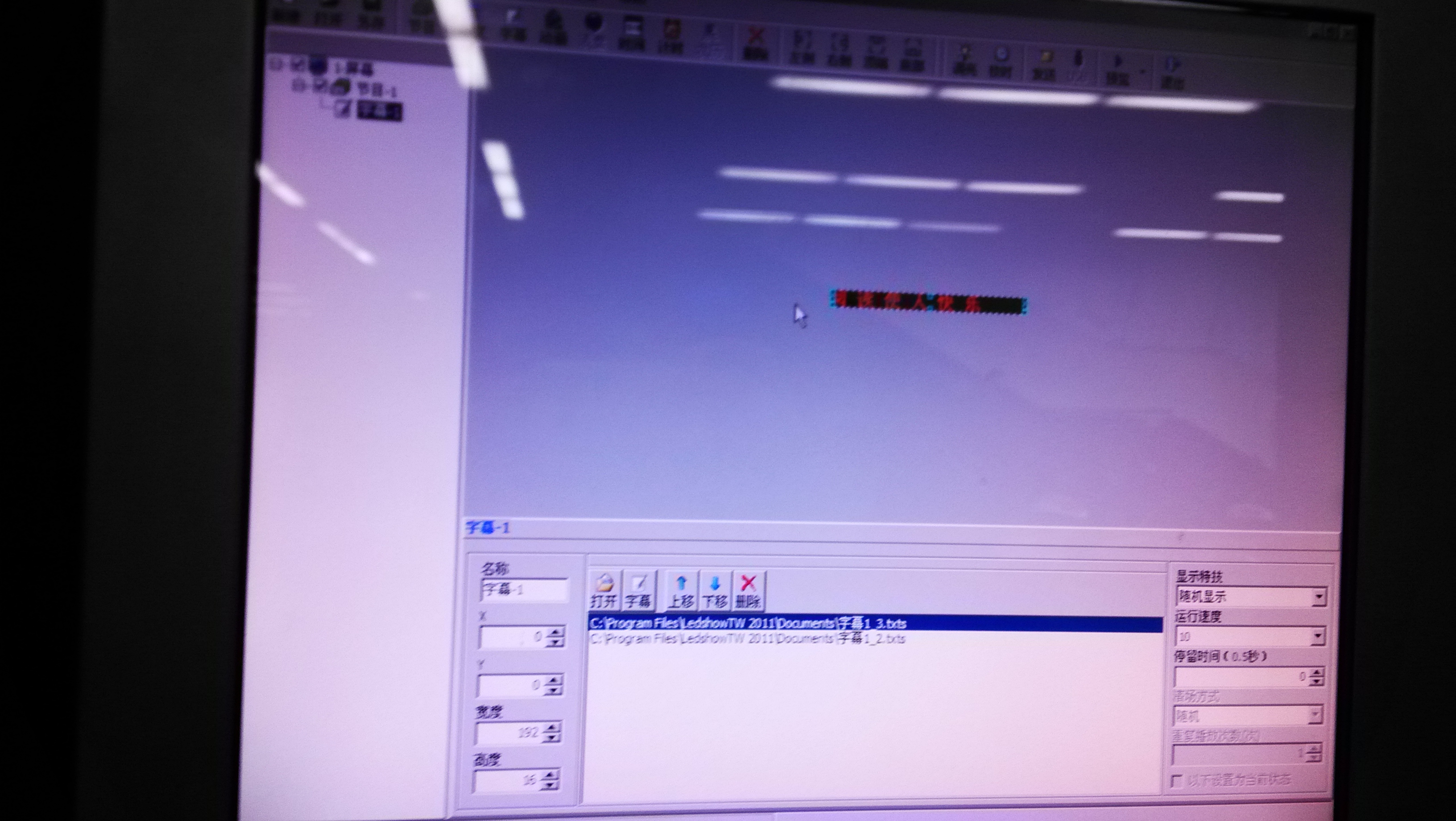

接着添加了几个字幕。

就变成这样了

漏洞证明:

修复方案:

加强沙箱防护机制,防止被绕过。

版权声明:转载请注明来源 第四维度@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-02-12 16:59

厂商回复:

对于此类终端机绕过风险,暂未能建立很好的处置机制,对于终端机位置以及整个沙盒机制,从涉事单位和开发厂商看,还没有太好的效果。

最新状态:

暂无