漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095925

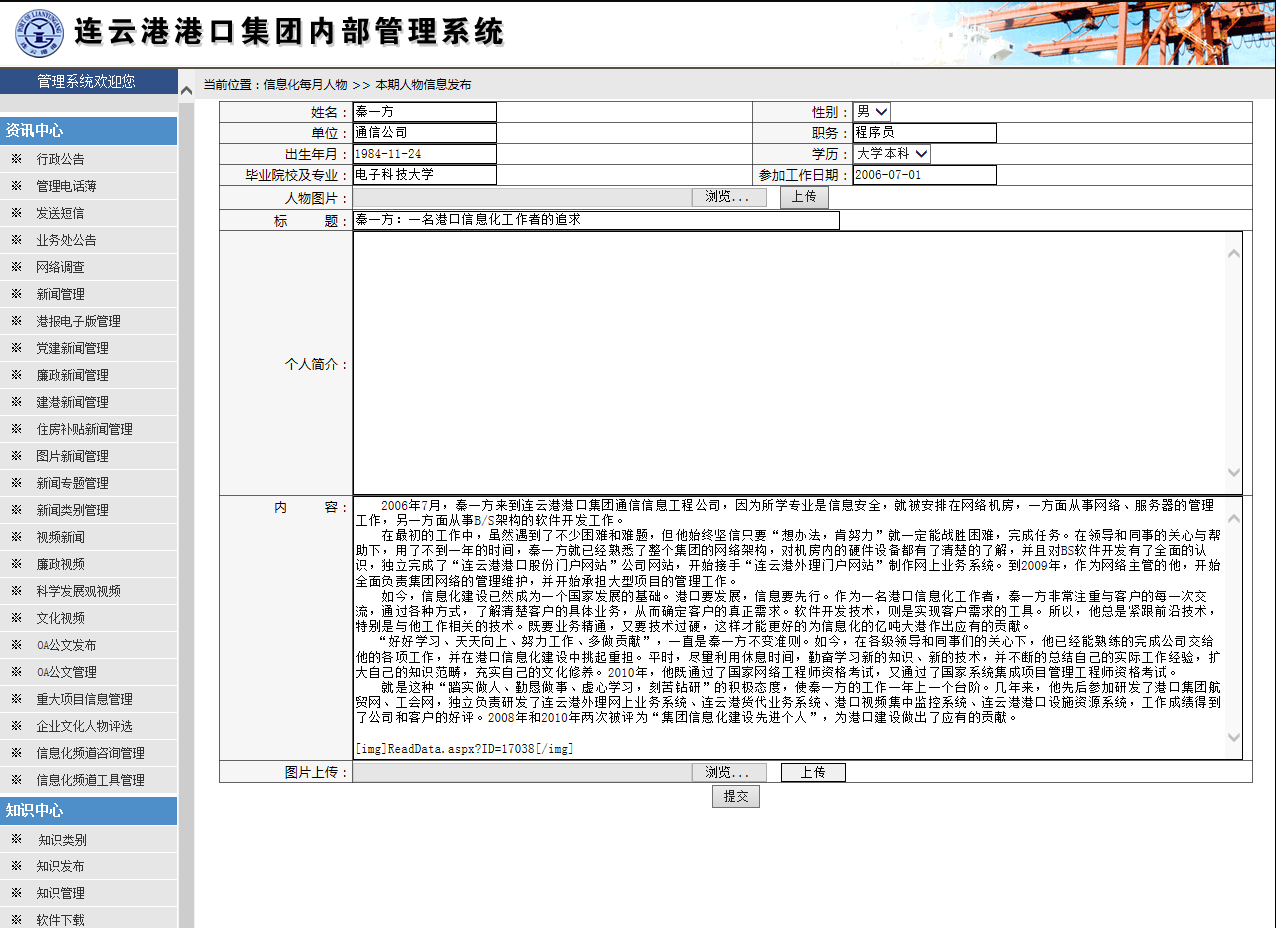

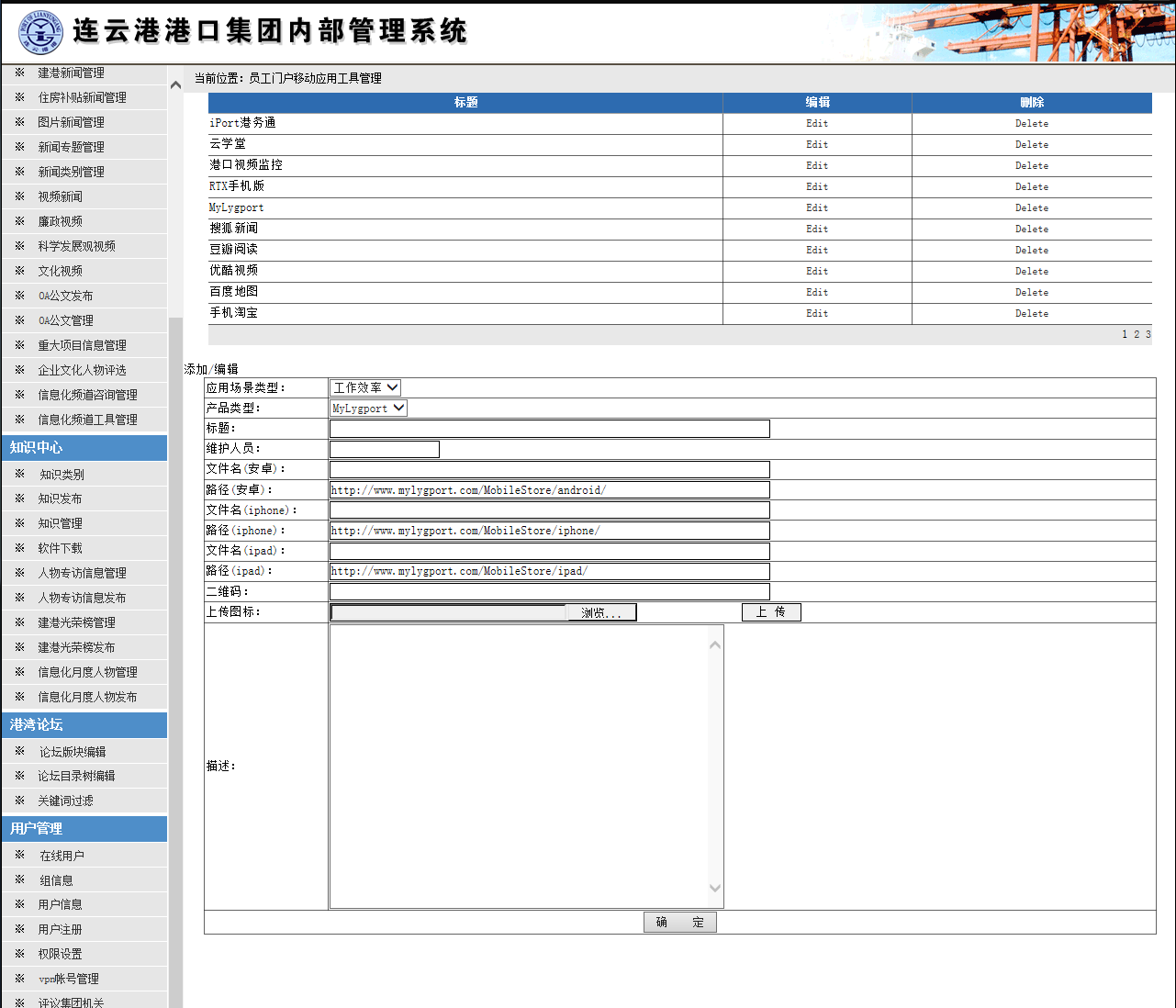

漏洞标题:港口集团内部管理系统大量越权漏洞,可操作网站内容

相关厂商:连云港港口集团通信信息工程公司

漏洞作者: HackStar

提交时间:2015-02-06 16:49

修复时间:2015-03-23 16:50

公开时间:2015-03-23 16:50

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-06: 细节已通知厂商并且等待厂商处理中

2015-02-11: 厂商已经确认,细节仅向厂商公开

2015-02-21: 细节向核心白帽子及相关领域专家公开

2015-03-03: 细节向普通白帽子公开

2015-03-13: 细节向实习白帽子公开

2015-03-23: 细节向公众公开

简要描述:

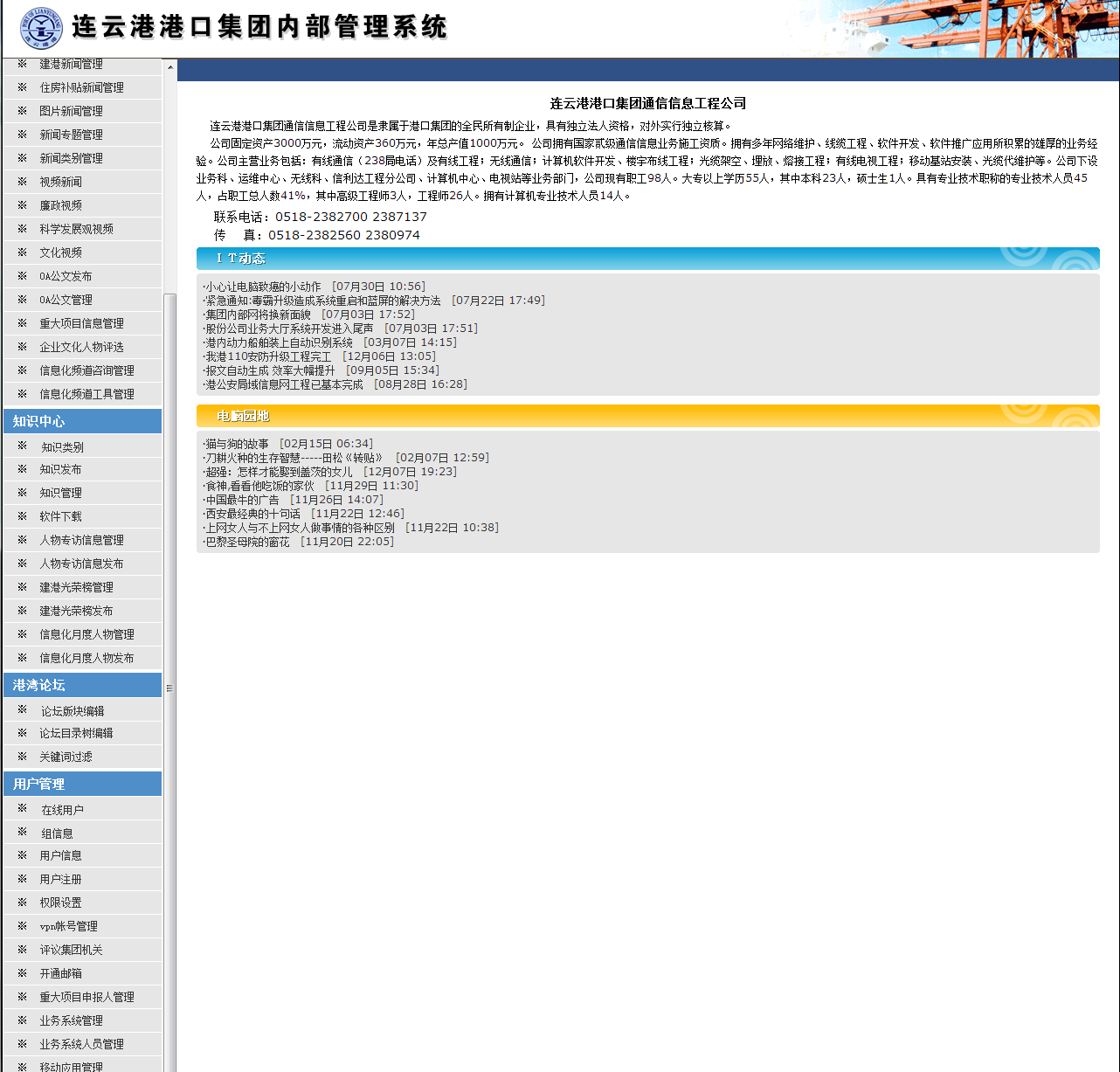

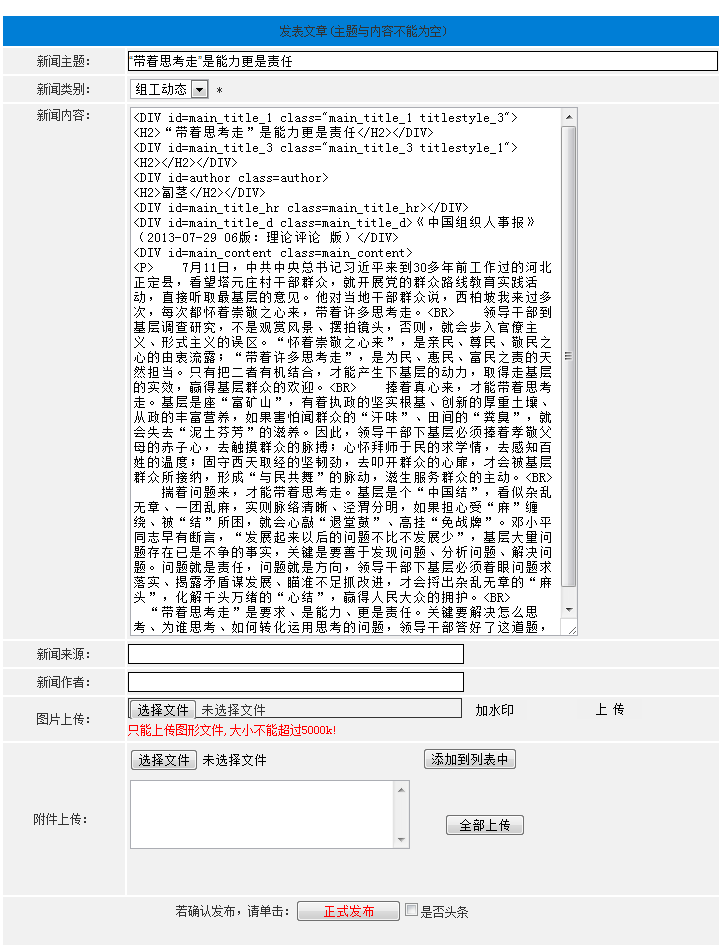

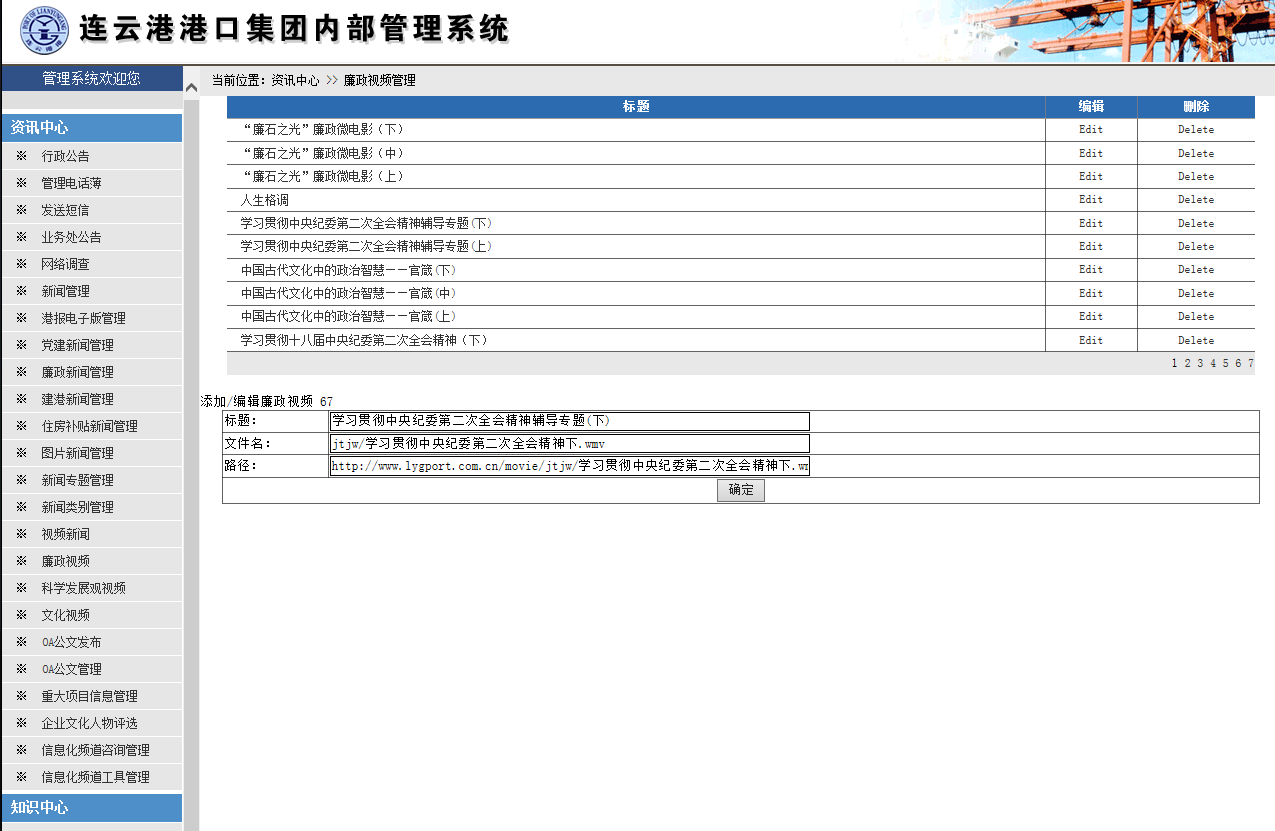

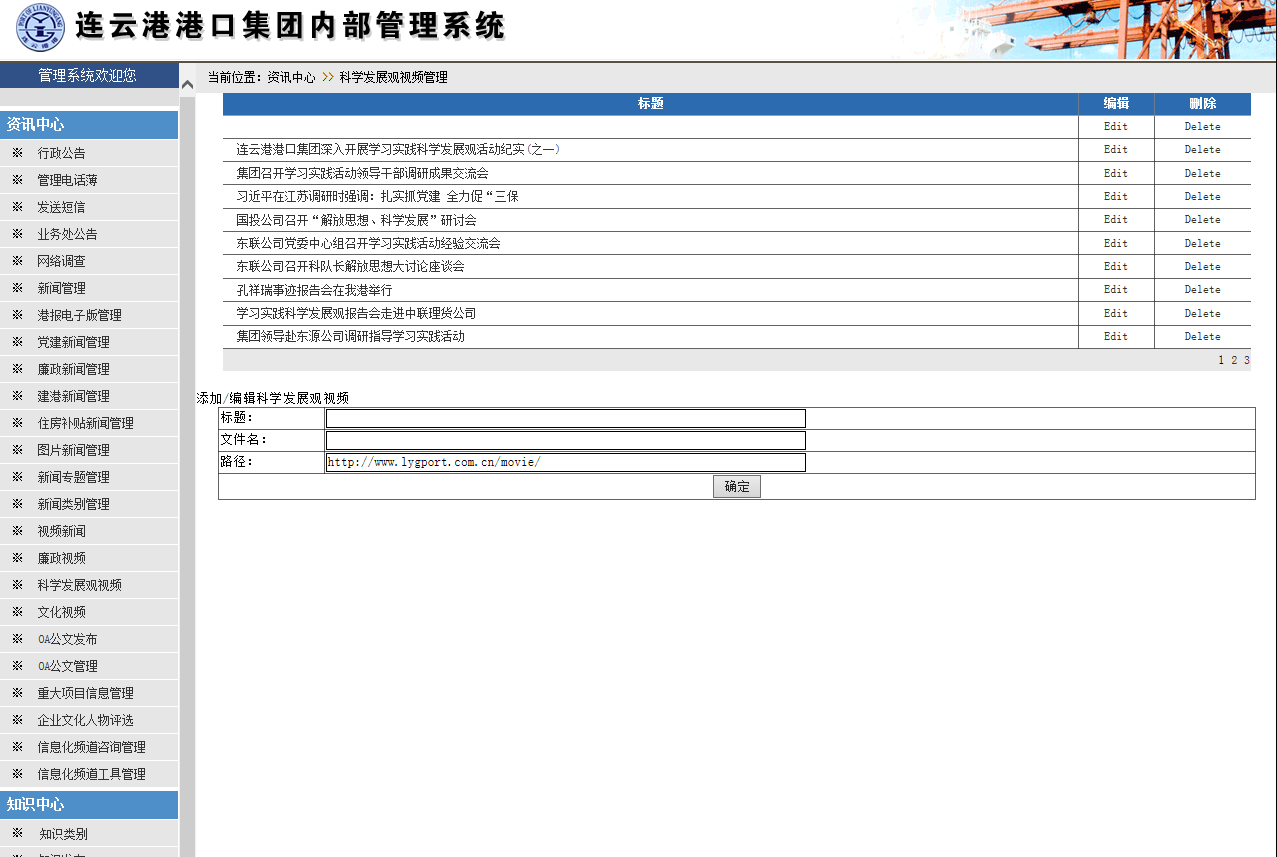

港口集团内部管理系统大量越权漏洞,可编辑网站内容,篡改下载APP等等。

连云港港口集团通信信息工程公司是隶属于港口集团的全民所有制企业,具有独立法人资格,对外实行独立核算。 公司固定资产3000万元,流动资产360万元,年总产值1000万元。 公司拥有国家贰级通信信息业务施工资质。拥有多年网络维护、线缆工程、软件开发、软件推广应用所积累的雄厚的业务经验。

详细说明:

后台地址:

可越权操作的页面:

漏洞证明:

修复方案:

页面加权限认证,判断是否登陆

版权声明:转载请注明来源 HackStar@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-02-11 14:07

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置。

最新状态:

暂无