这个系统使用了Smartupload组件,先来看下lwUpLoad_action的部分源码。

这个没有问题,主要看uploadlwyw.jsp的一部分代码这个部分,在这里也没有限制上传类型,当然还得看后端的处理

后端没有处理啊,是个任意文件上传。写个表单就好了.

,然后需要改的地方很明显了,就是自己urp的url

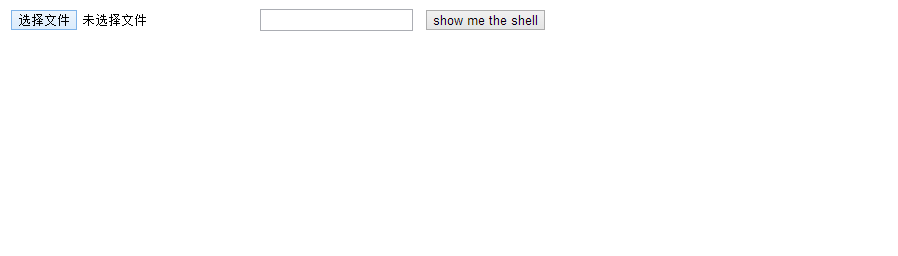

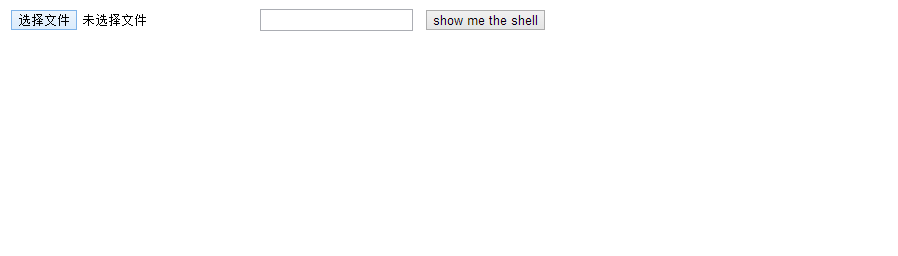

首先将表单后缀改成html打开

,然后上传一个jsp小马,在show the shell处改变自己的小马地址

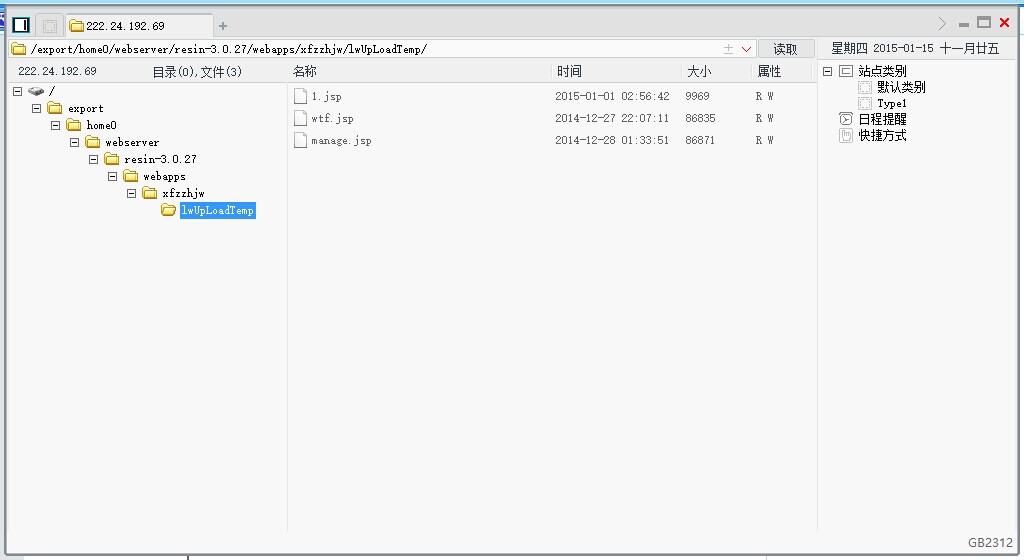

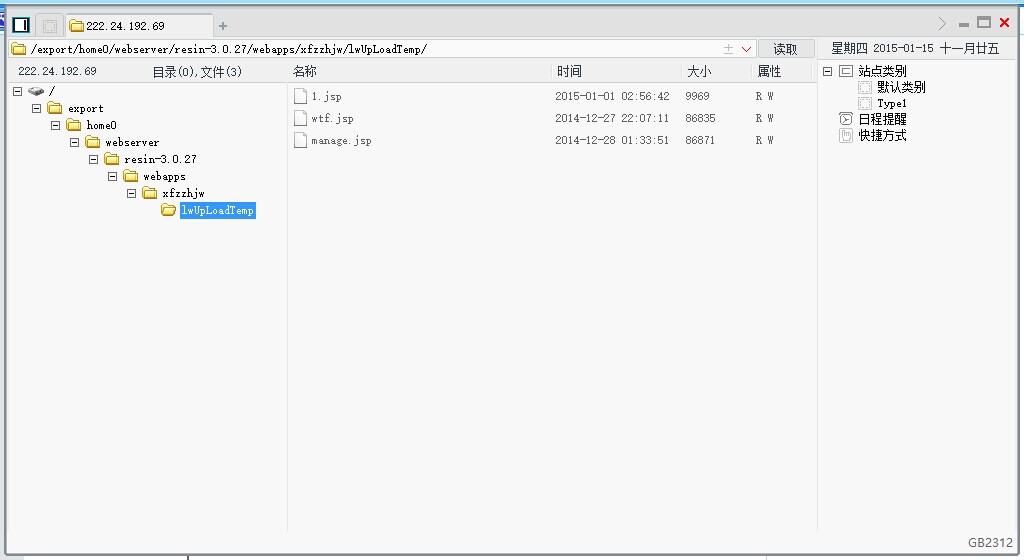

用菜刀连接http://222.24.192.69/lwUpLoadTemp/123.jsp,拿到getshell

后续可以脱裤,修改成绩什么的,由于我是一名白帽子,所以提交给乌云了,不敢违法的事,影响还是很大的。