漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113583

漏洞标题:优米网储存型XSS漏洞(附一处越权访问)

相关厂商:优米网

漏洞作者: 三浪兄

提交时间:2015-05-12 16:02

修复时间:2015-06-26 17:46

公开时间:2015-06-26 17:46

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-12: 细节已通知厂商并且等待厂商处理中

2015-05-12: 厂商已经确认,细节仅向厂商公开

2015-05-22: 细节向核心白帽子及相关领域专家公开

2015-06-01: 细节向普通白帽子公开

2015-06-11: 细节向实习白帽子公开

2015-06-26: 细节向公众公开

简要描述:

为什么总是不审核。。。。

详细说明:

XSS漏洞如下:

优米网对创建标签时做了字符长度限制,但是更改标签时未做长度限制,导致XSS。

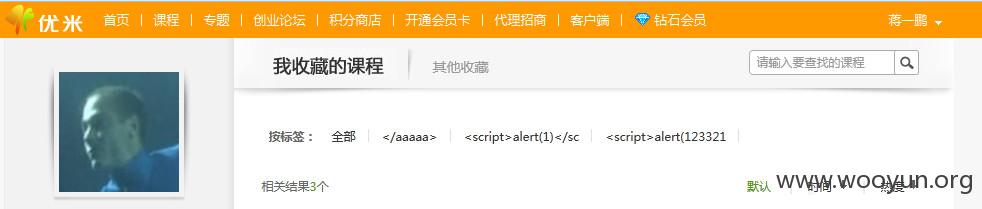

首先观看任意视屏,点击收藏,创建收藏夹时将名称写为xss语句:

进入“我的收藏”查看标签,发现对标签字符长度做了限制:

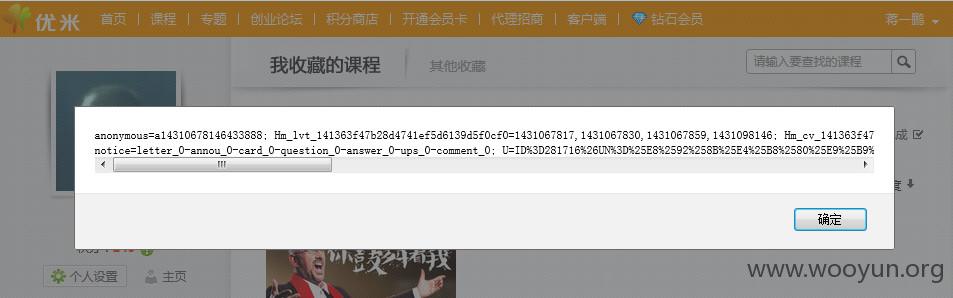

那么修改标签会不会有字符长度限制呢?带着疑问我修改了标签,成功执行了xss语句:

越权访问如下:

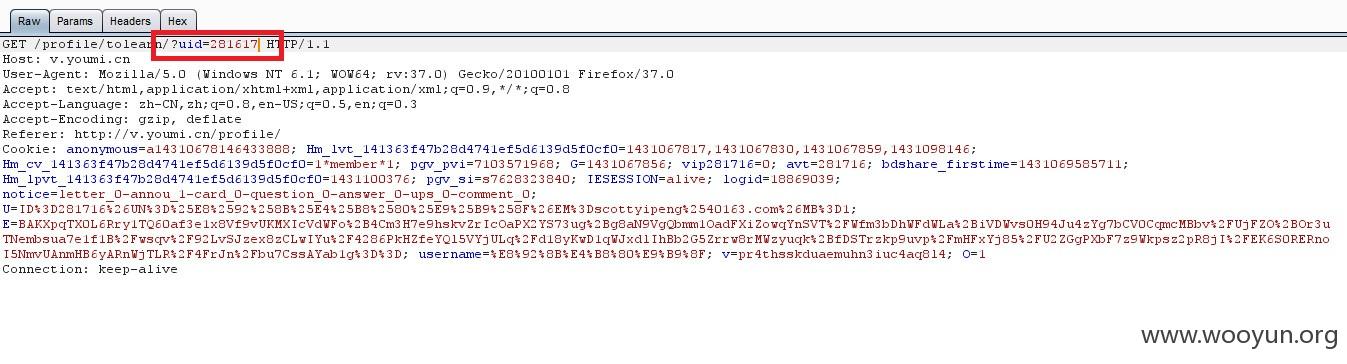

首先进入自己账号的用户中心:

查看“在学”、“想学”等学习内容是分析数据包,更改uid,可导致查看任意用户:

提交后返回页面:

用户1

用户2

用户3

漏洞证明:

修复方案:

xss漏洞限制更改标签的长度

越权漏洞对UID做严格限制

版权声明:转载请注明来源 三浪兄@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-05-12 17:45

厂商回复:

谢谢您的意见,

关于XSS:我们这里入库和出库都是做了过滤的,只是本地因为是js操作所以入侵者会发现执行成功

关于越权:个人主页页面是一个对外的用户信息展示页,目的就是为了让任何人去访问这个人的动态

最新状态:

暂无