漏洞概要

关注数(24)

关注此漏洞

漏洞标题:民航公安交通管理系统S2-016命令执行,可被内网渗透

提交时间:2015-01-29 15:24

修复时间:2015-03-15 15:26

公开时间:2015-03-15 15:26

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-01-29: 细节已通知厂商并且等待厂商处理中

2015-02-03: 厂商已经确认,细节仅向厂商公开

2015-02-13: 细节向核心白帽子及相关领域专家公开

2015-02-23: 细节向普通白帽子公开

2015-03-05: 细节向实习白帽子公开

2015-03-15: 细节向公众公开

简要描述:

民航公安交通管理系统S2-016命令执行,可被内网渗透,发现了一枚前人的shell

详细说明:

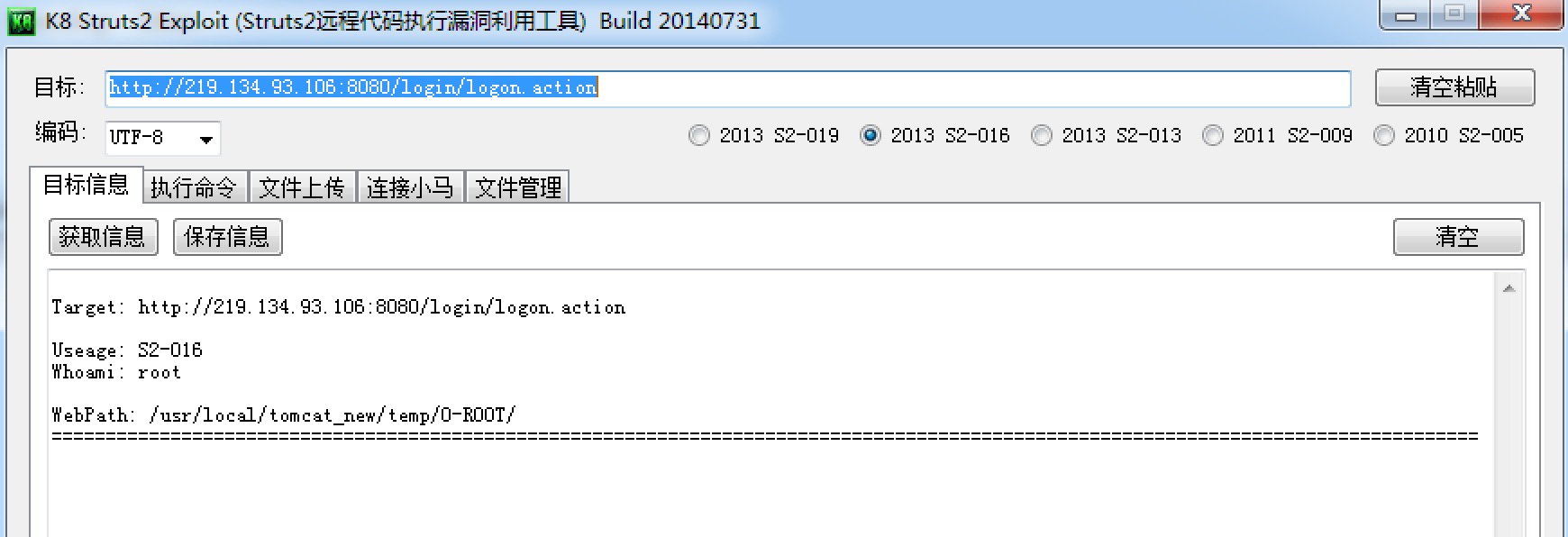

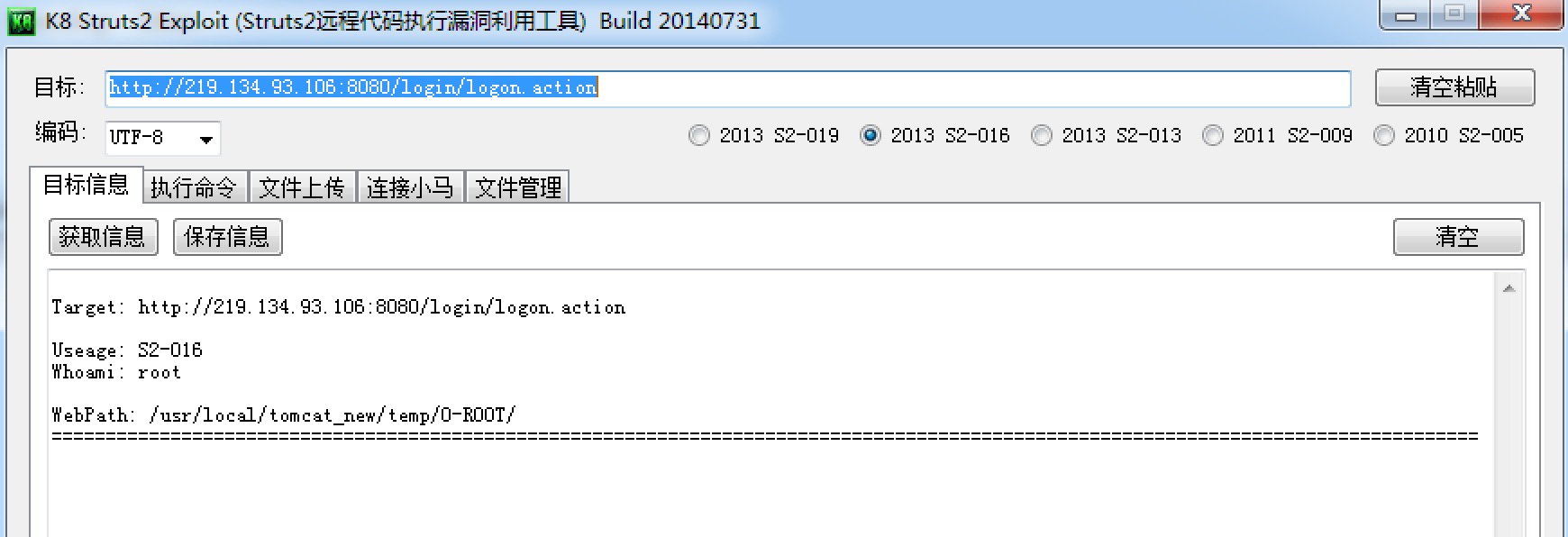

漏洞主页是http://219.134.93.106:8080/login/login.jsp

漏洞地址在:http://219.134.93.106:8080/login/logon.action

漏洞证明:

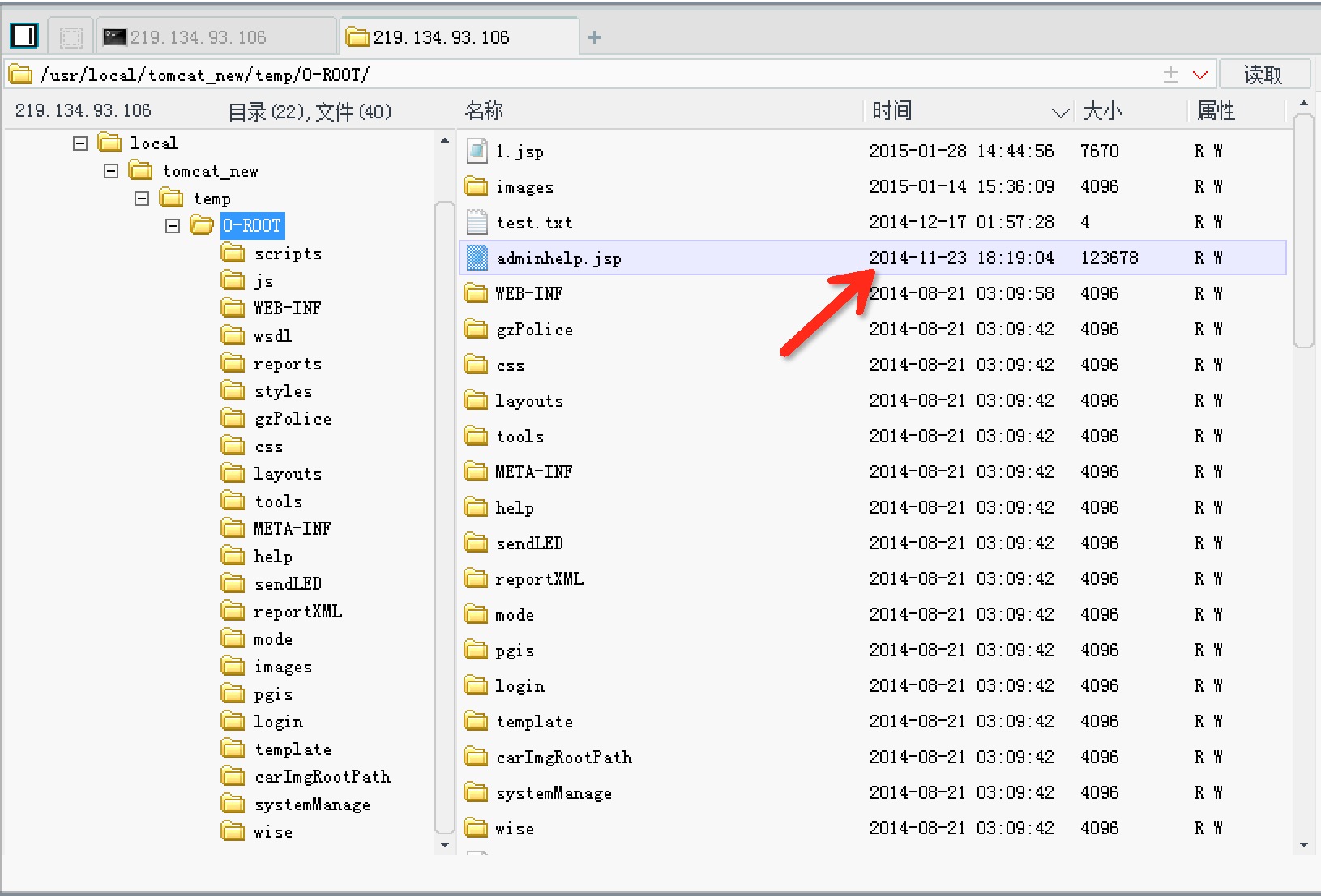

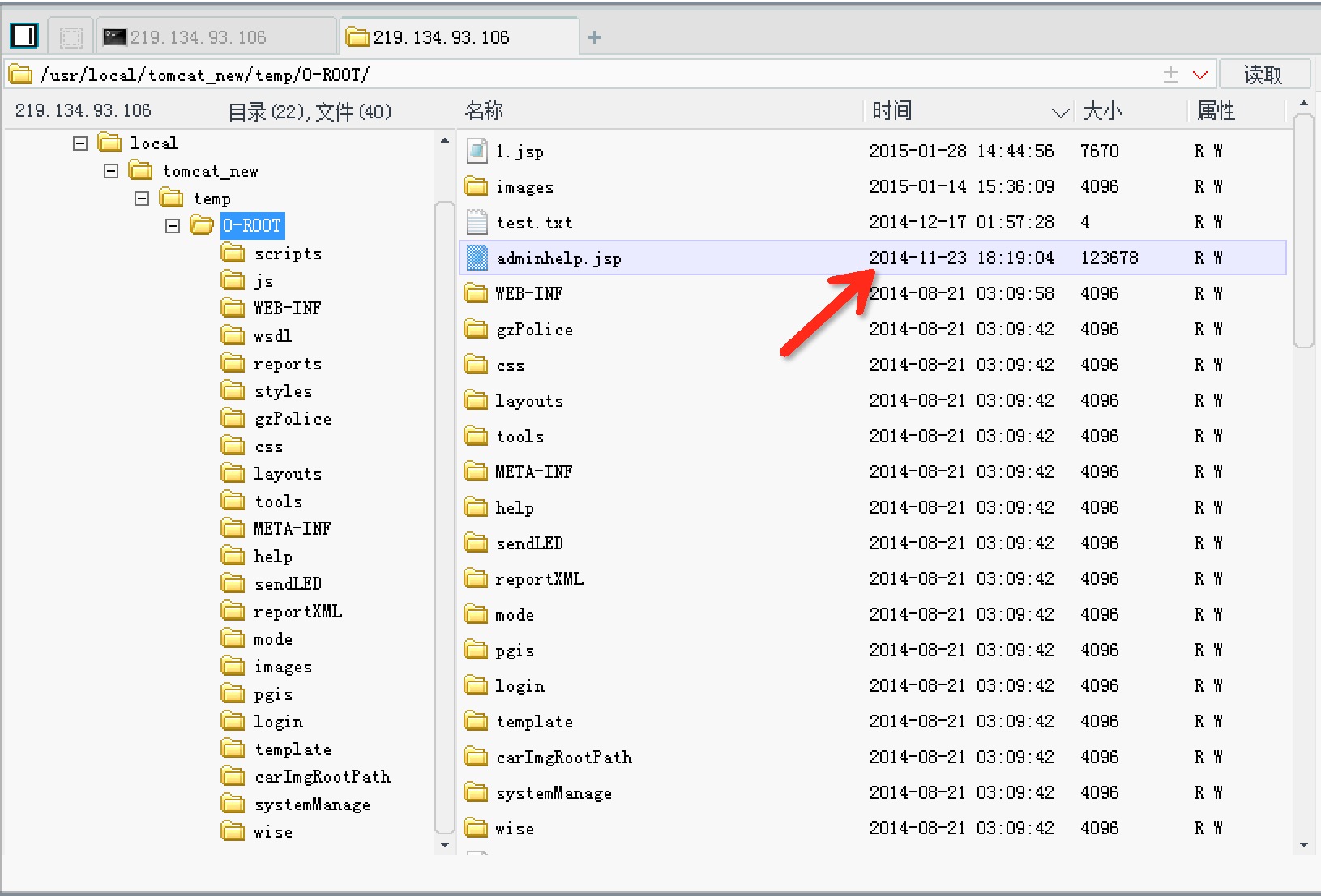

webshell证明,前辈的一枚webshell(话说存在了这么久)

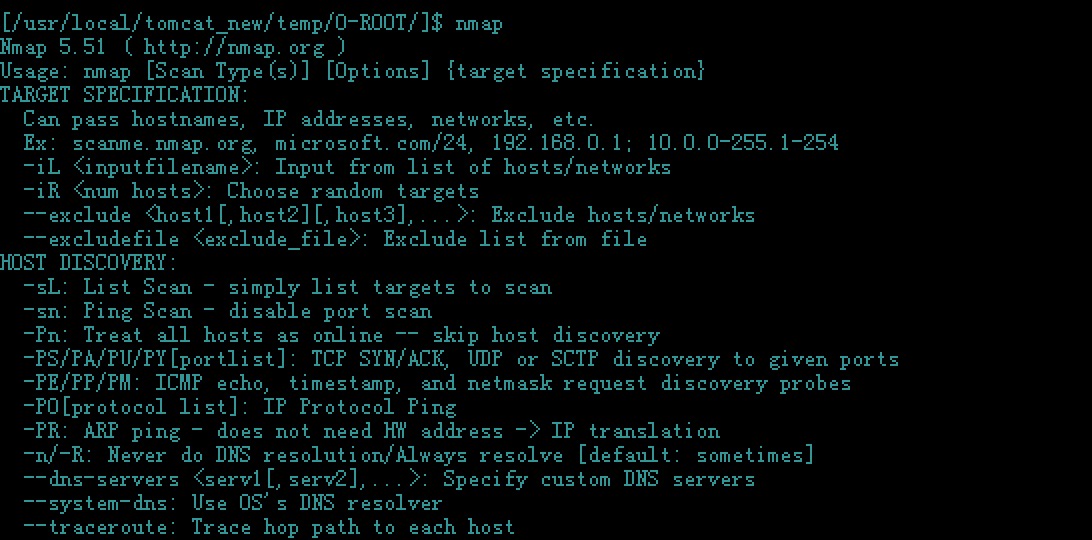

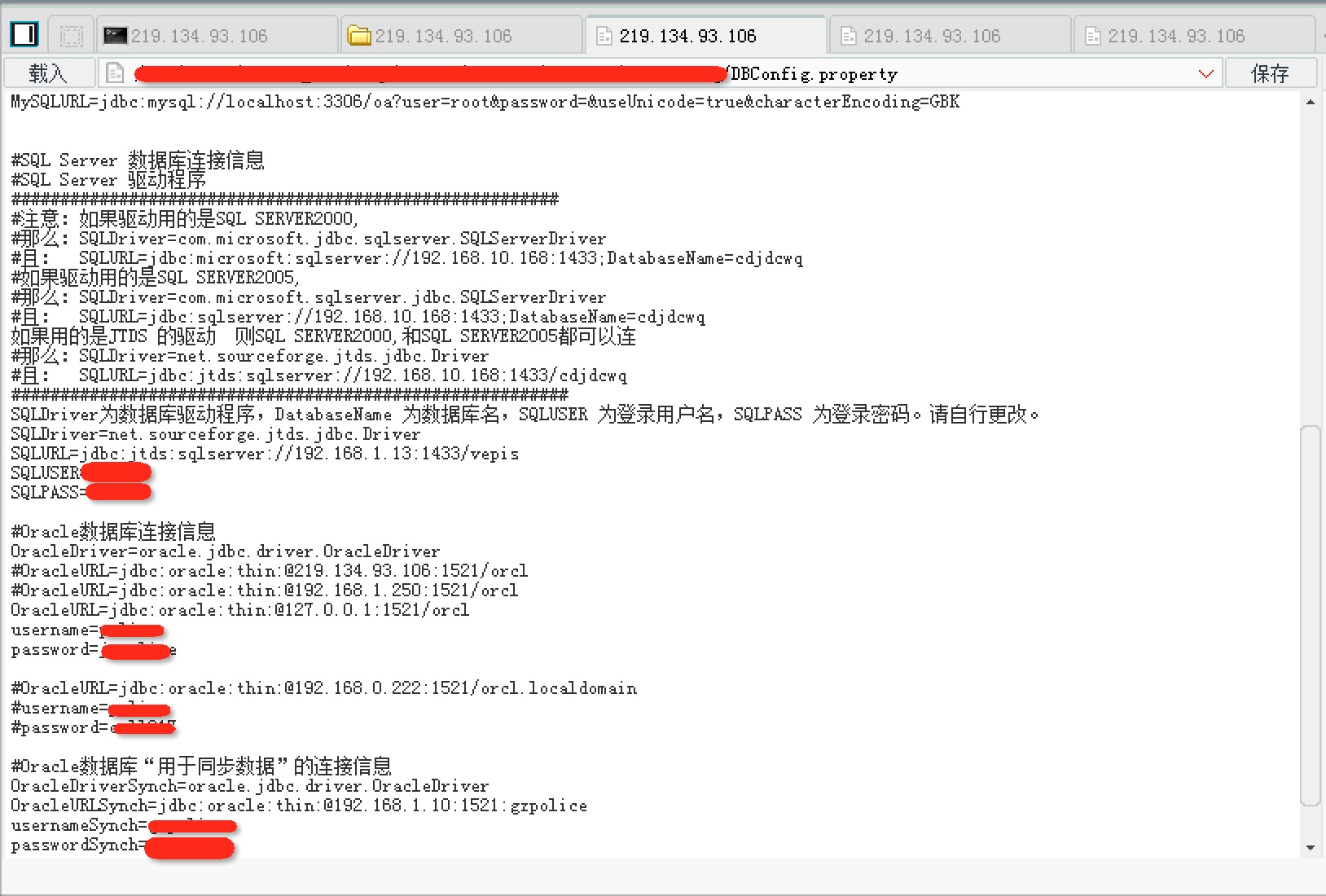

内网渗透信息:

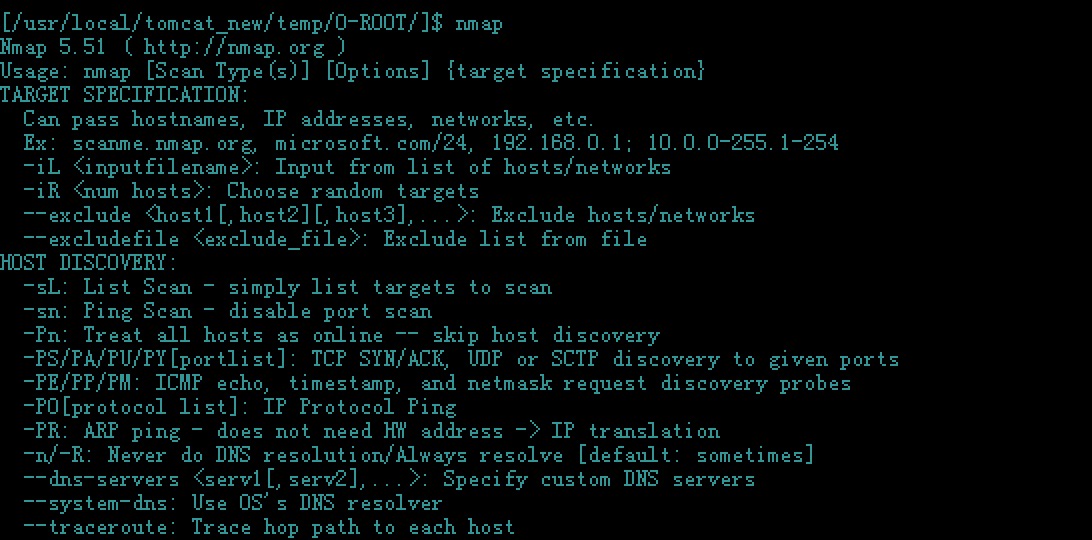

自带nmap

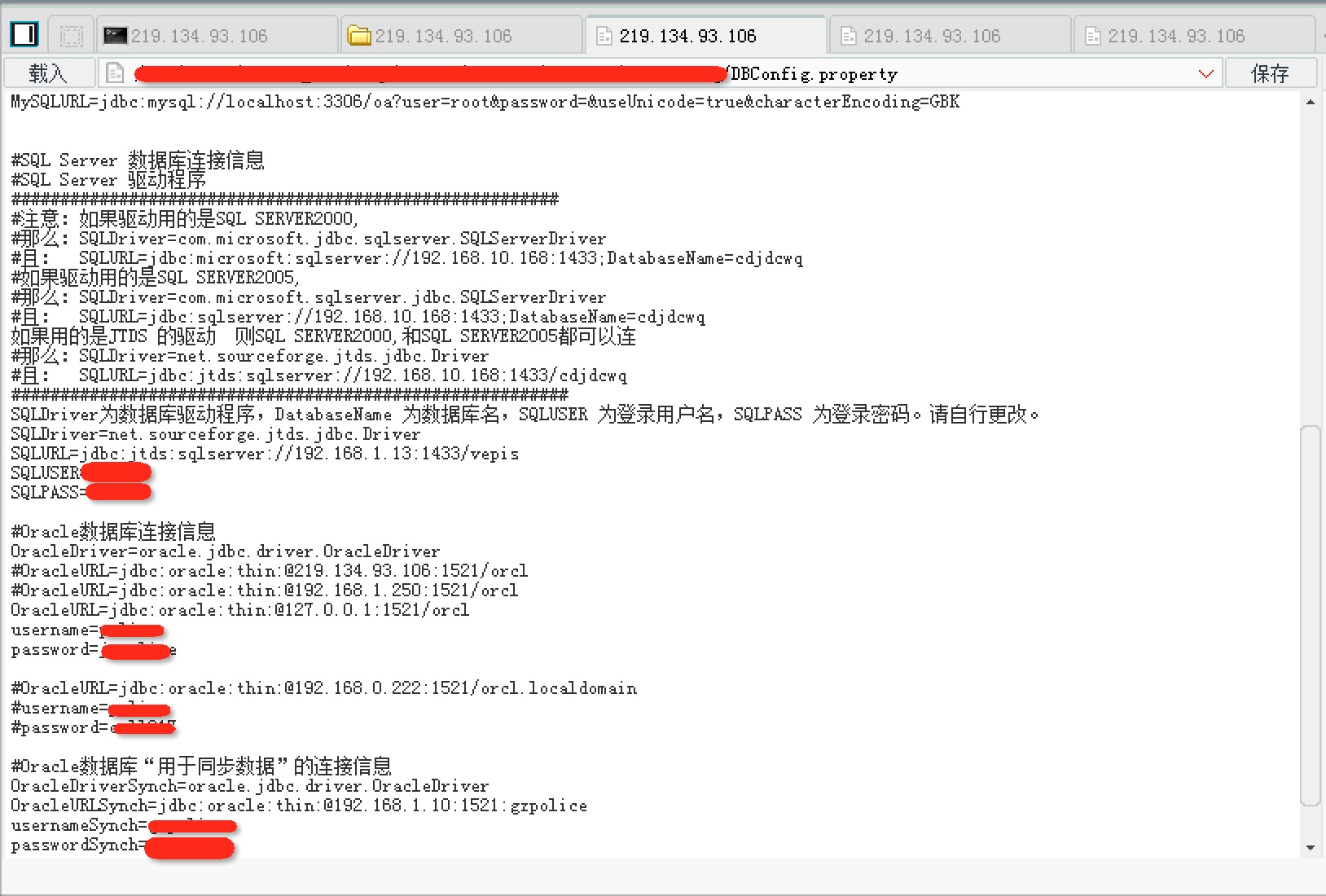

证明如上,目标较特殊,就不搞内网了

修复方案:

升级Struts2框架,清除webshell,内部审计是否被脱裤

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-02-03 10:03

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向民航局测评中心通报,由其后续协调网站管理单位处置.

最新状态:

暂无