漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093091

漏洞标题:Umail邮件系统漏洞大礼包

相关厂商:Umail

漏洞作者: 路人甲

提交时间:2015-01-21 11:51

修复时间:2015-04-21 11:52

公开时间:2015-04-21 11:52

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-21: 细节已通知厂商并且等待厂商处理中

2015-01-26: 厂商已经确认,细节仅向厂商公开

2015-01-29: 细节向第三方安全合作伙伴开放

2015-03-22: 细节向核心白帽子及相关领域专家公开

2015-04-01: 细节向普通白帽子公开

2015-04-11: 细节向实习白帽子公开

2015-04-21: 细节向公众公开

简要描述:

Umail邮件系统漏洞大礼包,友情检查了一次,发现几处漏洞,懒得一个一个刷分,一次打包提交,希望带走...

详细说明:

Umail邮件系统多为政府部门在使用,友情检查了一次,发现几处xss漏洞,懒得一个一个刷分,一次打包提交,希望带走...

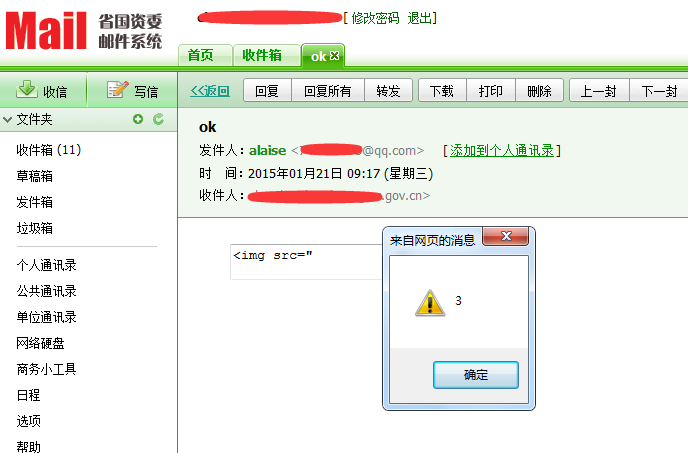

友情检测xss漏洞一:邮件富文本区域,这是邮件xss重灾区,习惯性作为首要目标检测,结果大吃一惊,不忍直视,该区域没有做过防御xss攻击处理,测试代码<title><img src="</title><img src=x onerror=alert(1)//"><textarea><img src="</textarea><img src=x onerror=alert(2)//"><style><img src="</style><img src=x onerror=alert(3)//">,测试结果如图:

测试代码抓包图:

可以看到没有做防御xss处理,故不忍在此位置再继续测试。

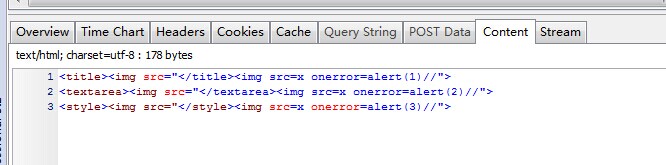

友情检测xss漏洞二:附件检测。

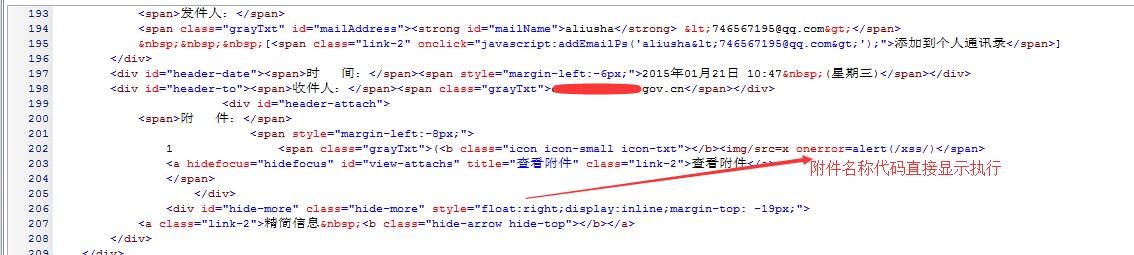

附件名称改为<img/src=x onerror=alert(/xss/)>.txt 发信抓包。结果如图:

弹框效果图:

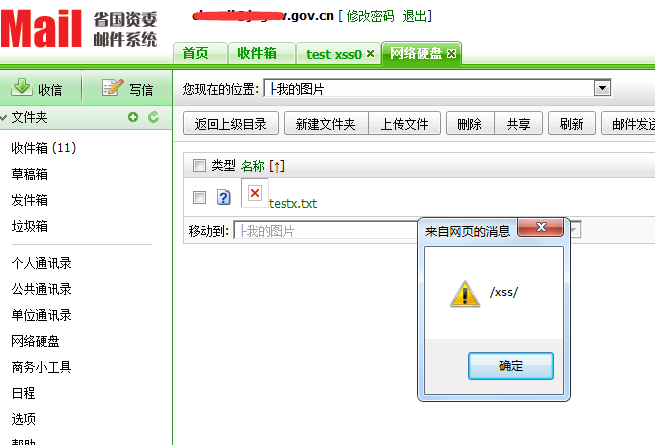

本来打算预览附件,结果发现没有预览功能,但存在"保存到网盘"功能,这样就带出了第三处xss漏洞。

友情检测xss漏洞三:我们选择将上面的附件保存到我的网盘,然后打开网盘,可以看到成功弹框如图:

巧合的是邮箱网盘里面的东西一般都能作为附件来发送,这样又引出了xss漏洞四。

友情检测xss漏洞四:我们选择网盘里存在xss代码的那个文件来发信,结果如图成功弹框如图:

好了简单的友情检测就到这里。

漏洞证明:

Umail邮件系统多为政府部门在使用,友情检查了一次,发现几处xss漏洞,懒得一个一个刷分,一次打包提交,希望带走...

友情检测xss漏洞一:邮件富文本区域,这是邮件xss重灾区,习惯性作为首要目标检测,结果大吃一惊,不忍直视,该区域没有做过防御xss攻击处理,测试代码<title><img src="</title><img src=x onerror=alert(1)//"><textarea><img src="</textarea><img src=x onerror=alert(2)//"><style><img src="</style><img src=x onerror=alert(3)//">,测试结果如图:

测试代码抓包图:

可以看到没有做防御xss处理,故不忍在此位置再继续测试。

友情检测xss漏洞二:附件检测。

附件名称改为<img/src=x onerror=alert(/xss/)>.txt 发信抓包。结果如图:

弹框效果图:

本来打算预览附件,结果发现没有预览功能,但存在"保存到网盘"功能,这样就带出了第三处xss漏洞。

友情检测xss漏洞三:我们选择将上面的附件保存到我的网盘,然后打开网盘,可以看到成功弹框如图:

巧合的是邮箱网盘里面的东西一般都能作为附件来发送,这样又引出了xss漏洞四。

友情检测xss漏洞四:我们选择网盘里存在xss代码的那个文件来发信,结果如图成功弹框如图:

好了简单的友情检测就到这里。

修复方案:

一:邮件富文本做防御xss处理。

二:附件区域做防御xss处理。

三:安全无小事,且珍惜。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-01-26 08:17

厂商回复:

CNVD确认所述情况(XSS不进一步测试),与近期的同个软件漏洞一并向软件生产厂商通报。暂不涉及政府案例处置。按多个存储型XSS评分,rank 11

最新状态:

暂无