漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0160802

漏洞标题:华章图文某站漏洞可一分钱支付图书费用

相关厂商:北京华章图文信息有限公司

漏洞作者: 路人甲

提交时间:2015-12-14 11:03

修复时间:2016-01-25 18:01

公开时间:2016-01-25 18:01

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

其实上面的链接除了广告,还有就是混淆视听。

罪魁祸首是:

http://weixin.hztraining.com/

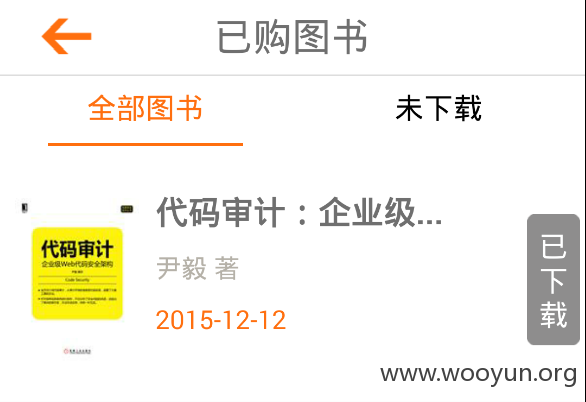

纸质书到货以后,小伙伴们都想看,于是就想整个电子版的。

然后就看到书后面有这个网站:

数字阅读:www.hzmedia.com.cn

指向 weixin.hztraining.com

在线阅读

http://weixin.hztraining.com/w/reader.aspx?id=983fa362-6a0c-4aa8-9788-8f7281ebf007_1

但是这个在线阅读只显示前三章。

既然是数字阅读,那肯定是提供电子版的。

本来是想爆破个账号的,结果网站有360主机卫士。

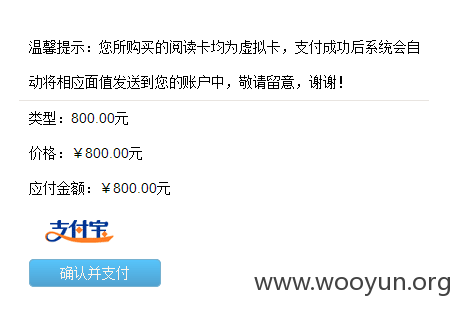

然后就去看一下支付环节

burp分析了一下,

提交订单

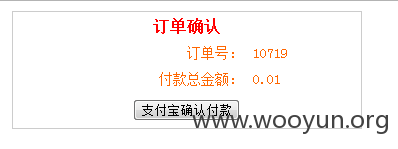

把800.00修改成0.01继续

然后就把代理去掉,跳到了支付宝的支付页面了。

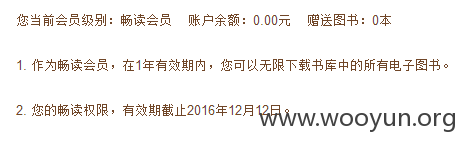

然后就支付成功了。。。

漏洞证明:

修复方案:

传输要做校验

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝