漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0160645

漏洞标题:电子科技大学医院某站JAVA反序列化漏洞导致内网沦陷泄漏海量信息

相关厂商:uestc.edu.cn

漏洞作者: wsg00d

提交时间:2015-12-12 23:47

修复时间:2016-01-25 18:01

公开时间:2016-01-25 18:01

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-12: 细节已通知厂商并且等待厂商处理中

2015-12-14: 厂商已经确认,细节仅向厂商公开

2015-12-24: 细节向核心白帽子及相关领域专家公开

2016-01-03: 细节向普通白帽子公开

2016-01-13: 细节向实习白帽子公开

2016-01-25: 细节向公众公开

简要描述:

看了一下,厂商为啥每个洞都是评的中10rank,搞得我都没兴趣了,这次敢不敢评20rank?!

电子科技大学医院某站JAVA反序列化漏洞导致泄漏6万师生信息,1万5病人信息(都包括姓名,身份证号,电话号码,家庭住址,性别,民族,学号(工号)),以及其它海量信息。

内网全部沦陷!!!

详细说明:

从这里开始的。

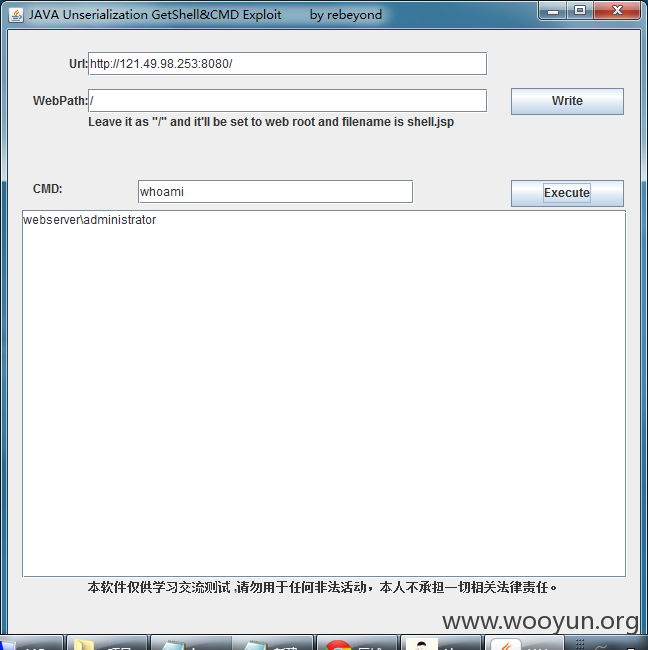

#漏洞1:java反序列化漏洞

这里得感谢zone里大大的分享

利用管理员权限添加用户,3389开着的,但是连不上,估计防火墙的原因。

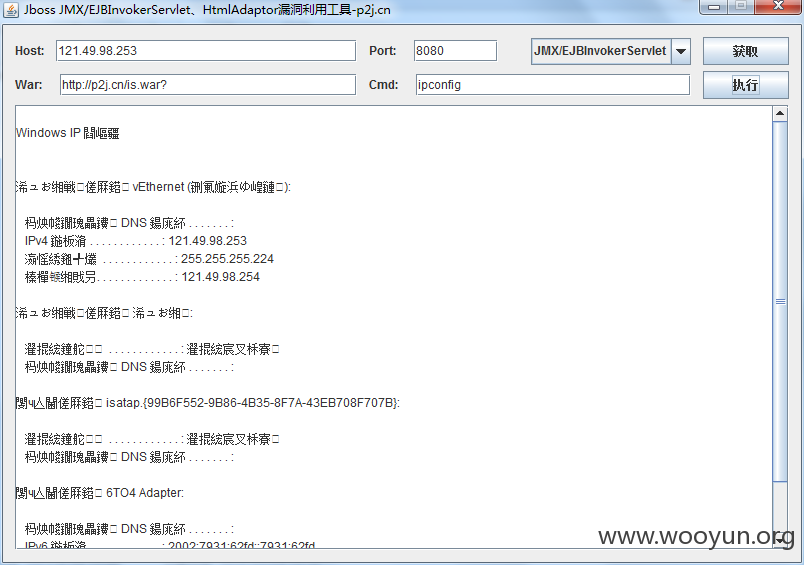

#漏洞2:jboss的JMXInvokerServlet存在漏洞

利用这个成功getshell,

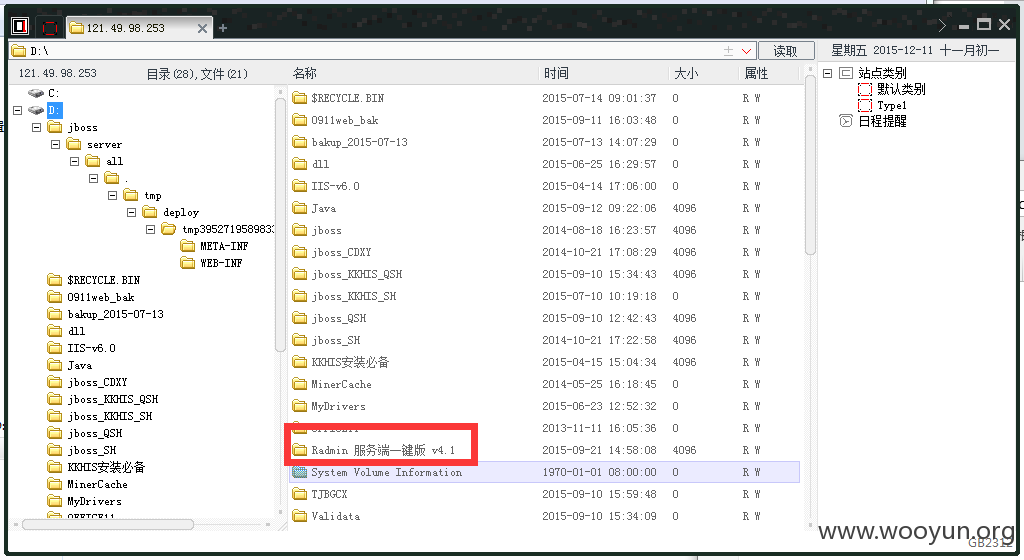

在服务器里发现teamview和radmin,teamview获取运行密码失败,而在radmin文件夹里翻到帐号密码,如下:

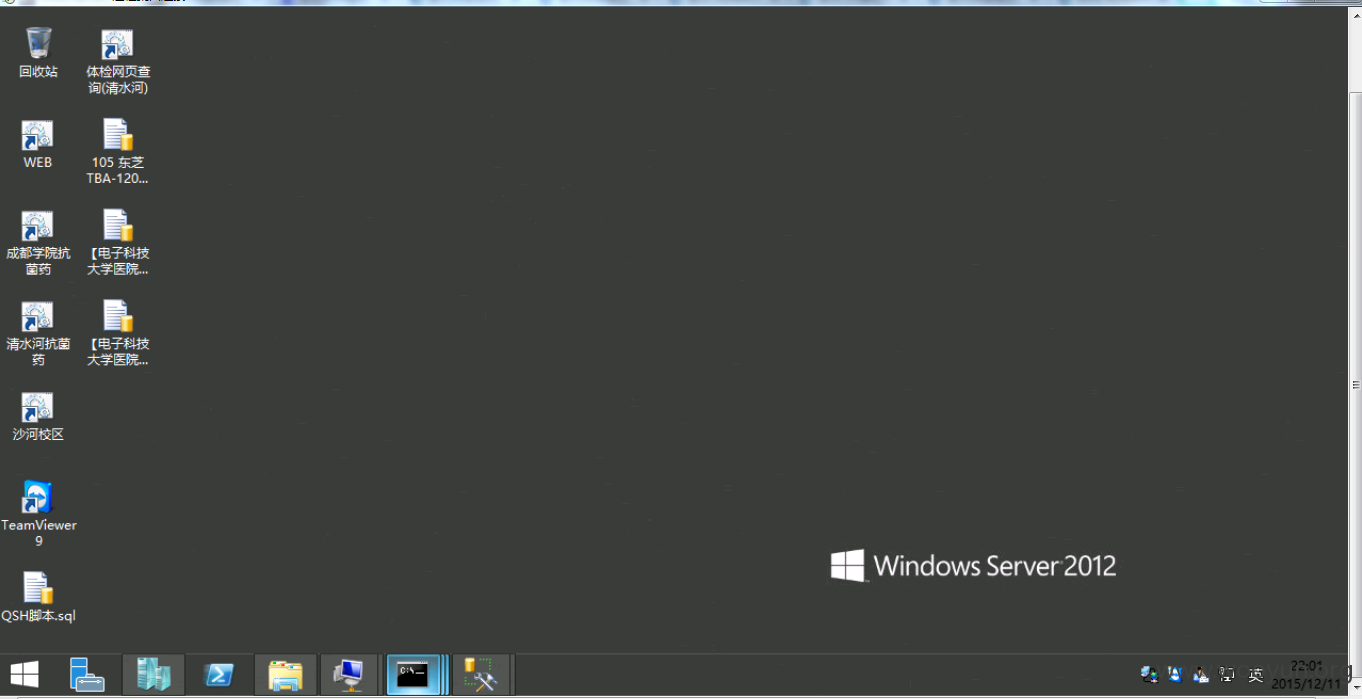

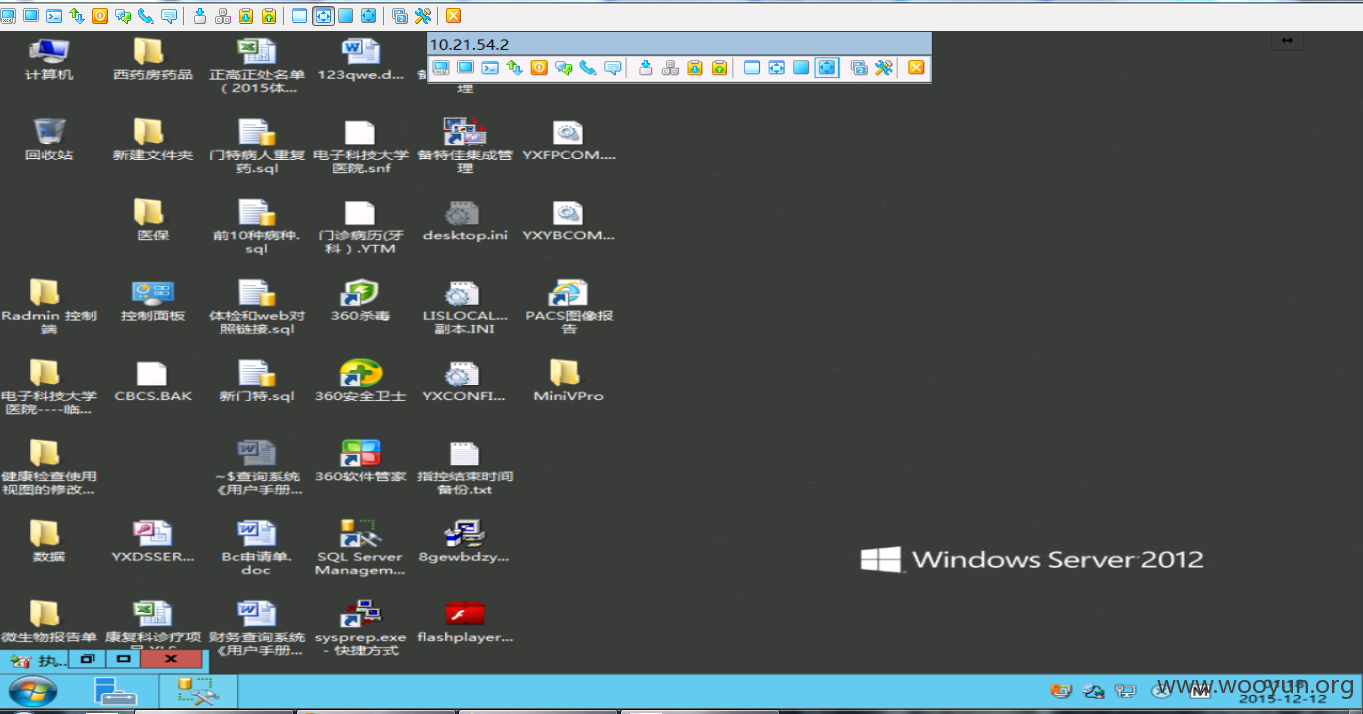

于是成功远控服务器...

漏洞证明:

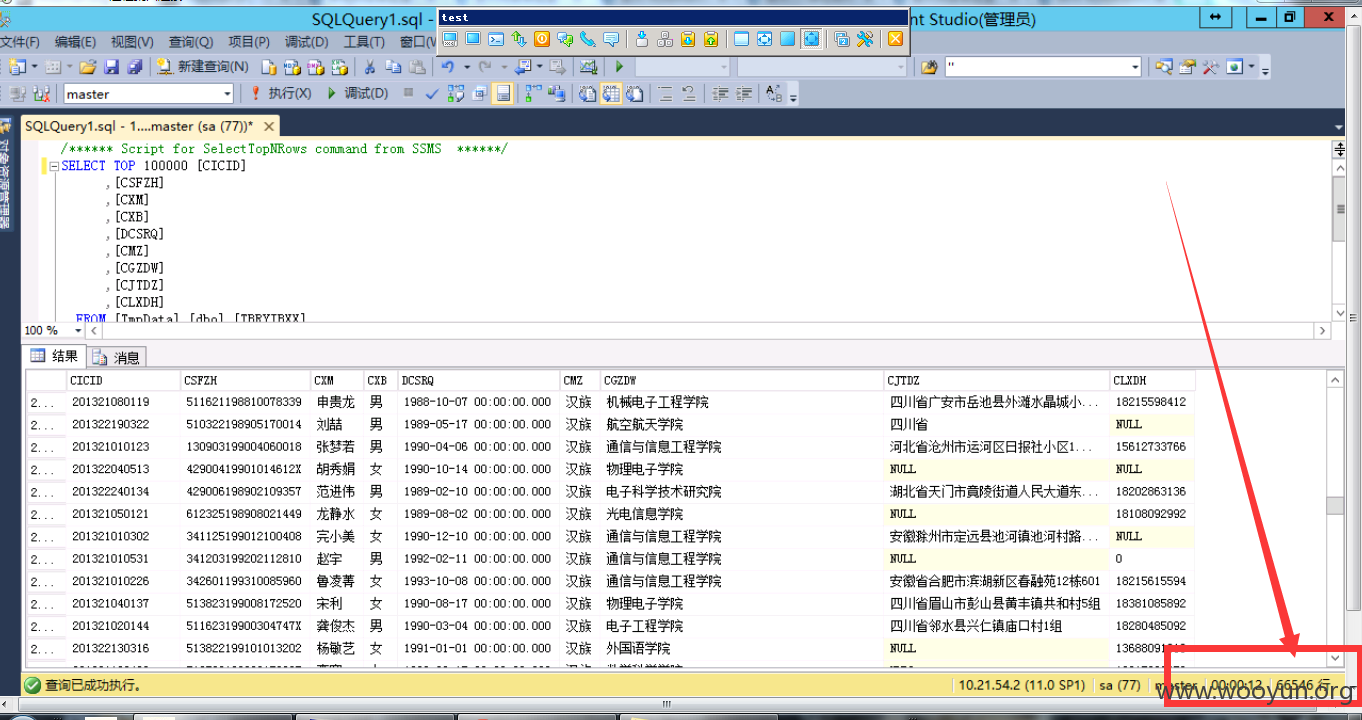

服务器装有sqlserver2012,默认保存了10.21.54.2的远程数据库帐号密码,直接连接

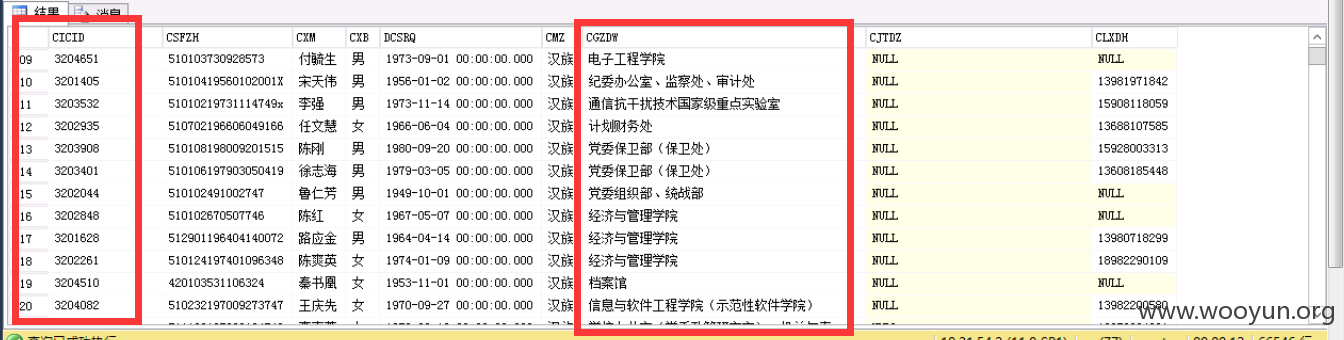

大量信息泄漏,如图,姓名,身份证号,电话号码,家庭住址,性别,民族,学号(工号),

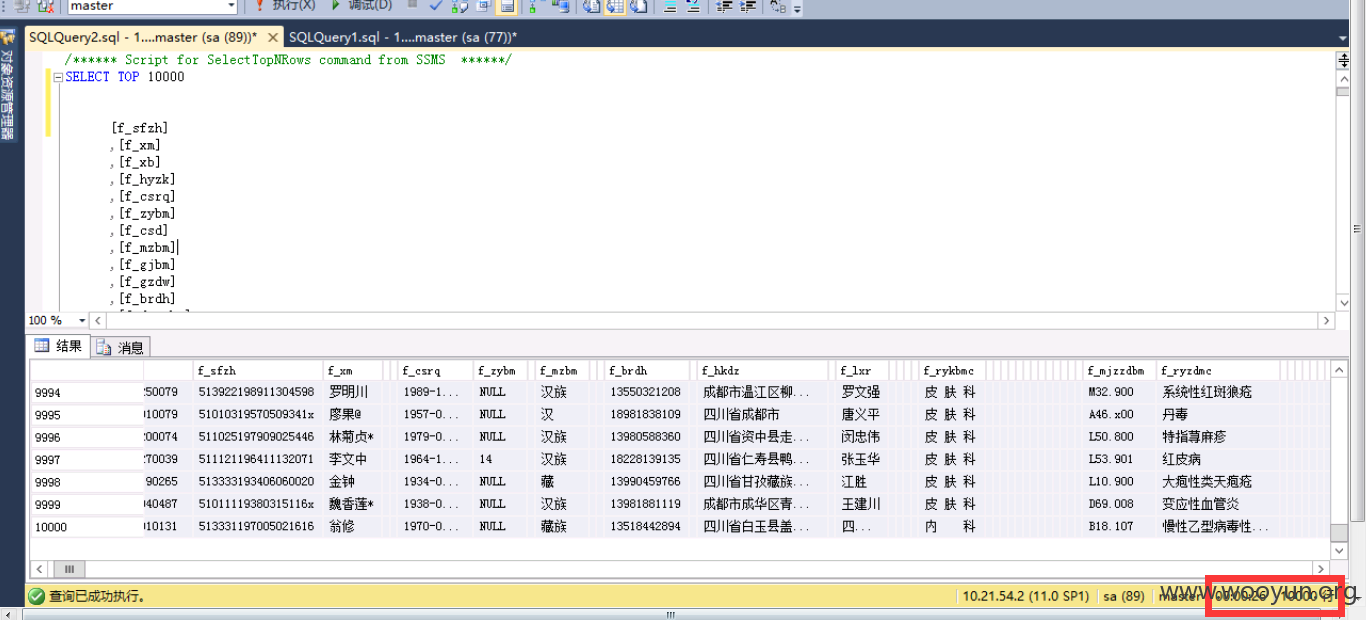

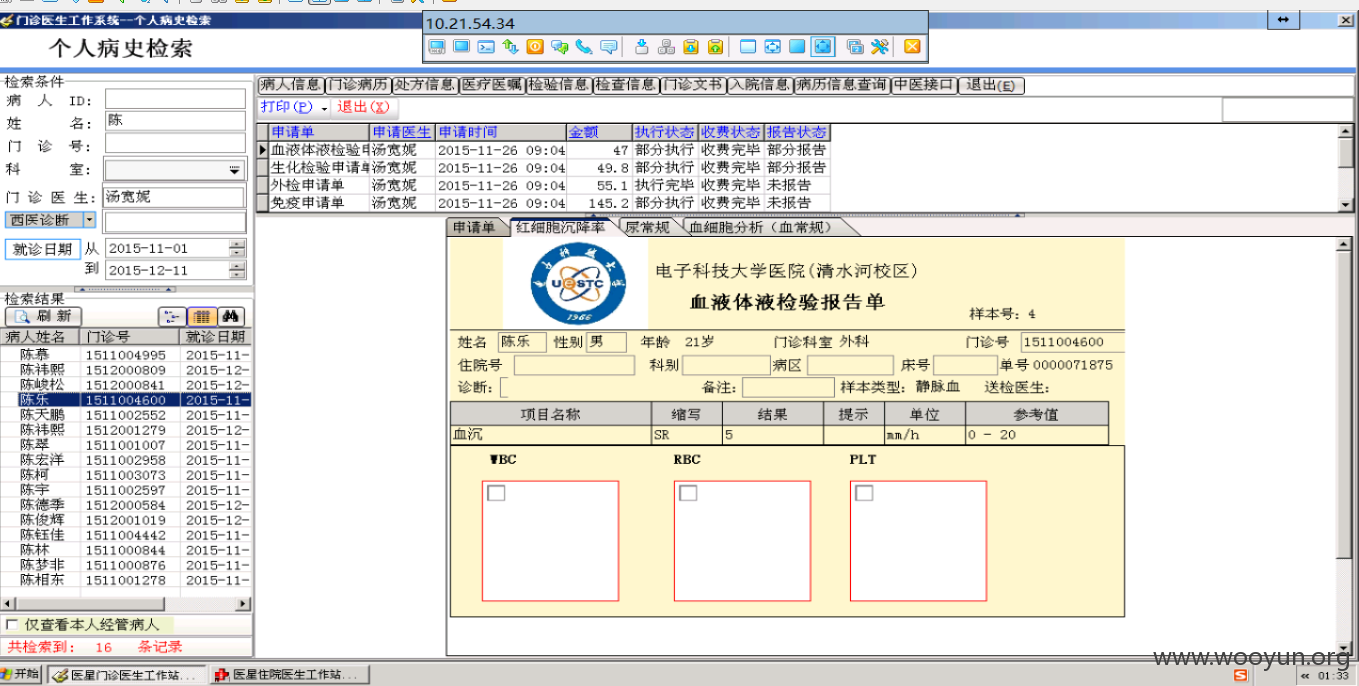

一万5的病人信息,只显示1万了,方便

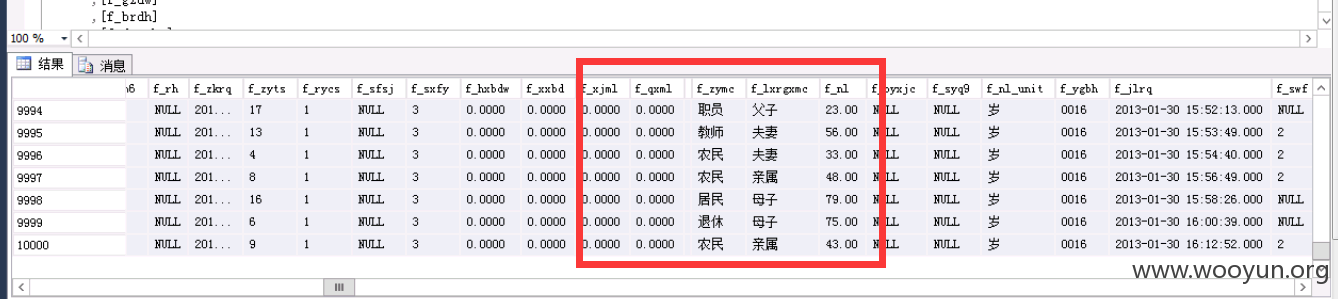

貌似病人家属信息

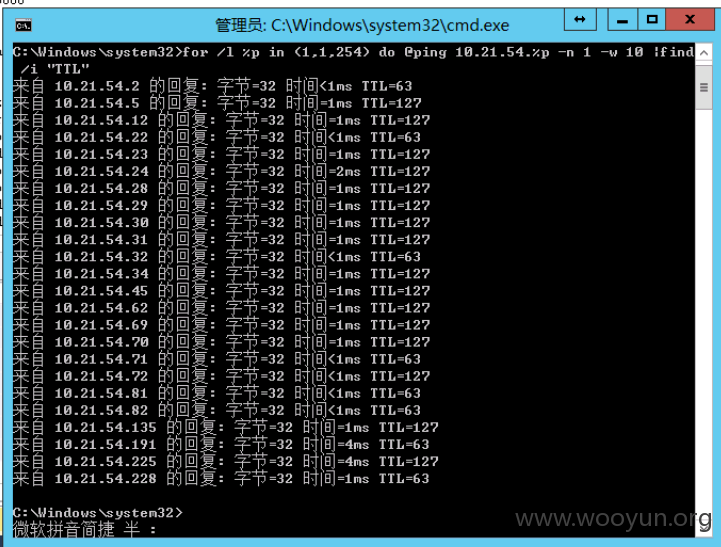

最后内网存活主机,一句话DOS命令简单扫扫

修复方案:

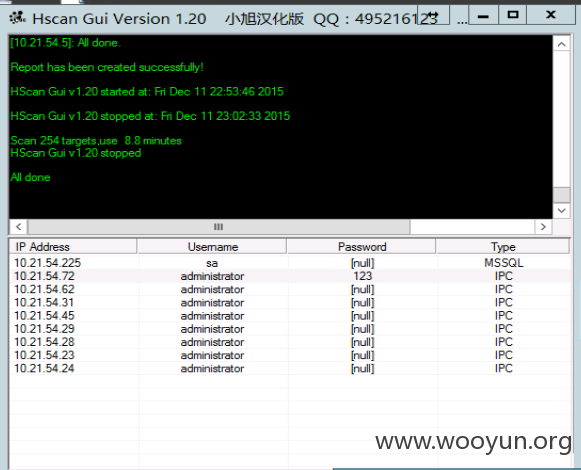

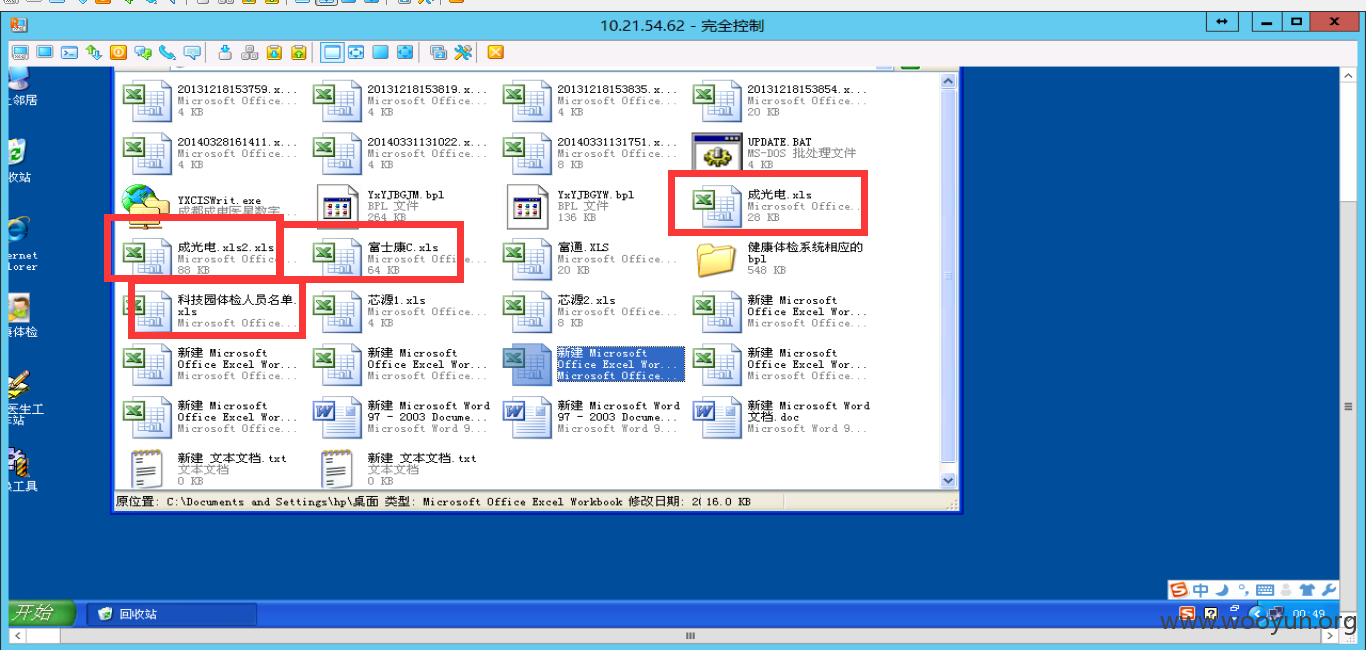

本来到此也就该结束的了,但想想再丢个hscan简单扫扫吧,这下就一不小心就沦陷内网了。。。

如图扫出来很多空口令的机器(唉,管理员安全意识啊)

于是IPC空口令随便连过去看了看,翻翻文件,咦,这下就又翻到了radmin了,哎呀,后来发现这是内网全部都装了radmin啊,而且尽然还是那个帐号密码,,所以内网GG了。。

来点概念性截图

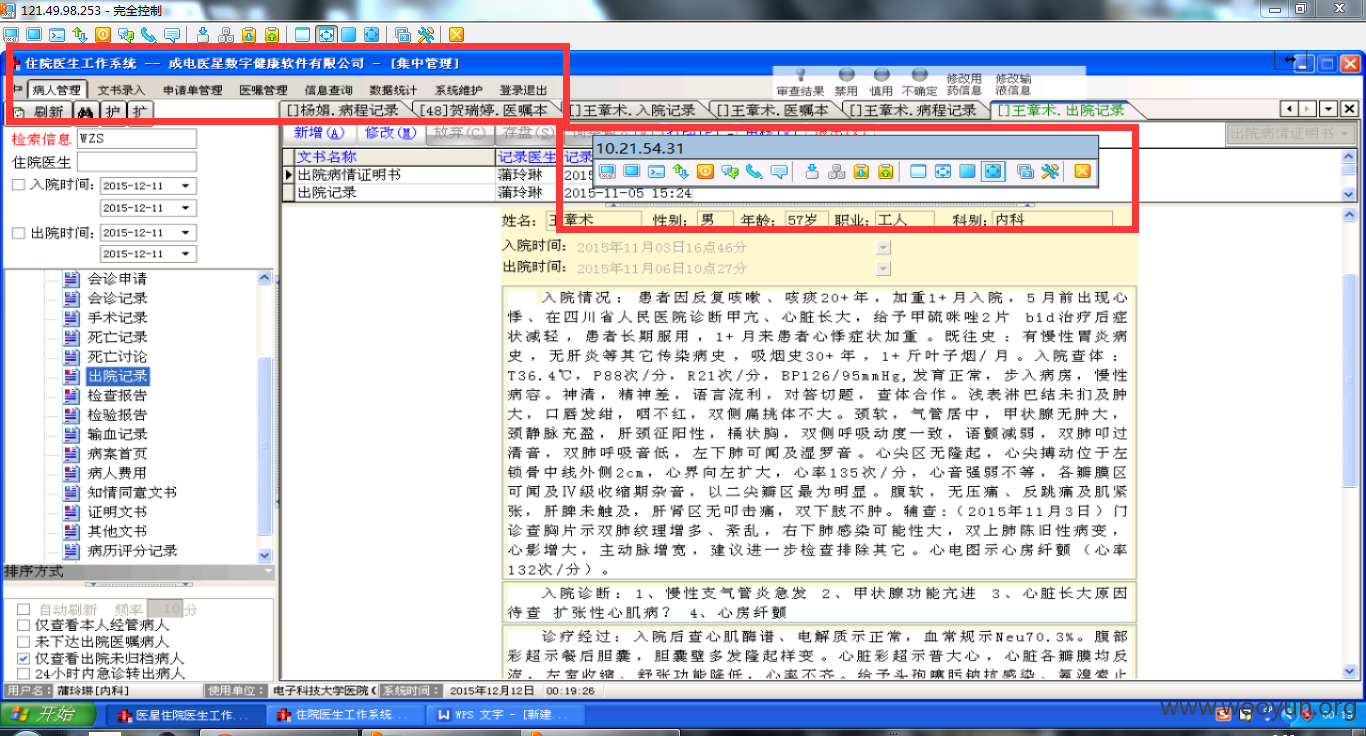

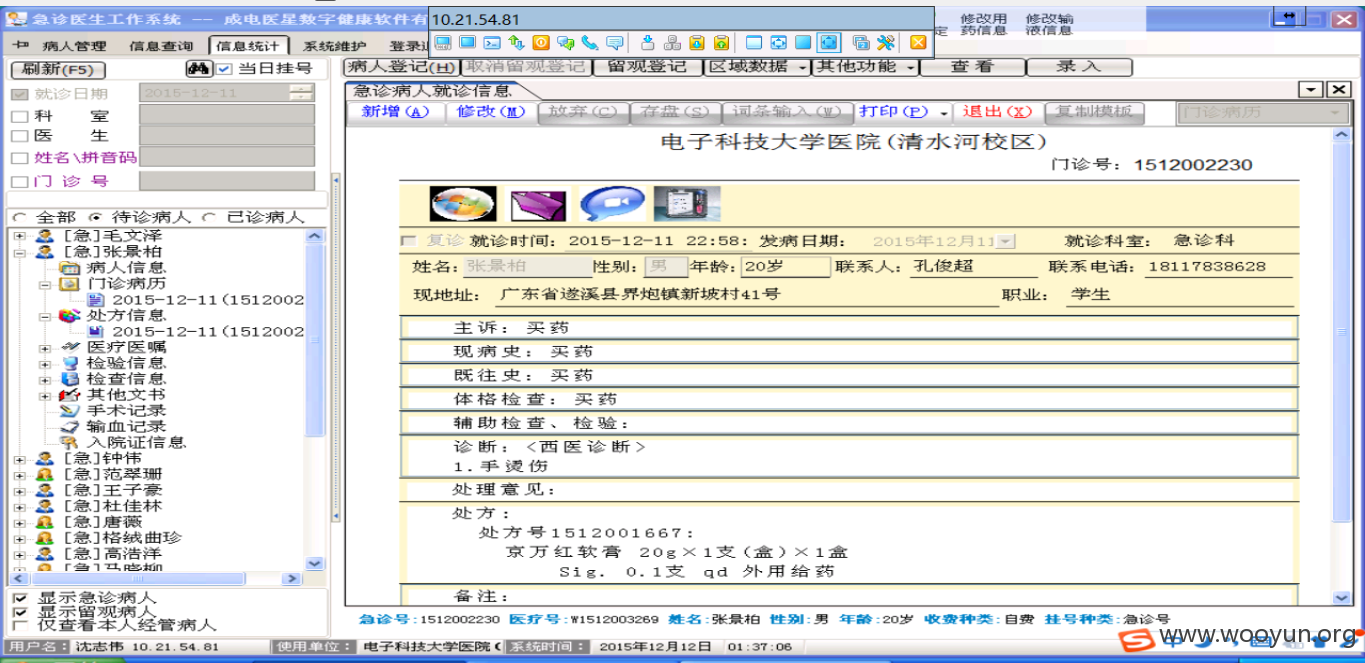

#1,住院医生工作系统 10.21.54.31

这个是每台XP都有装的软件

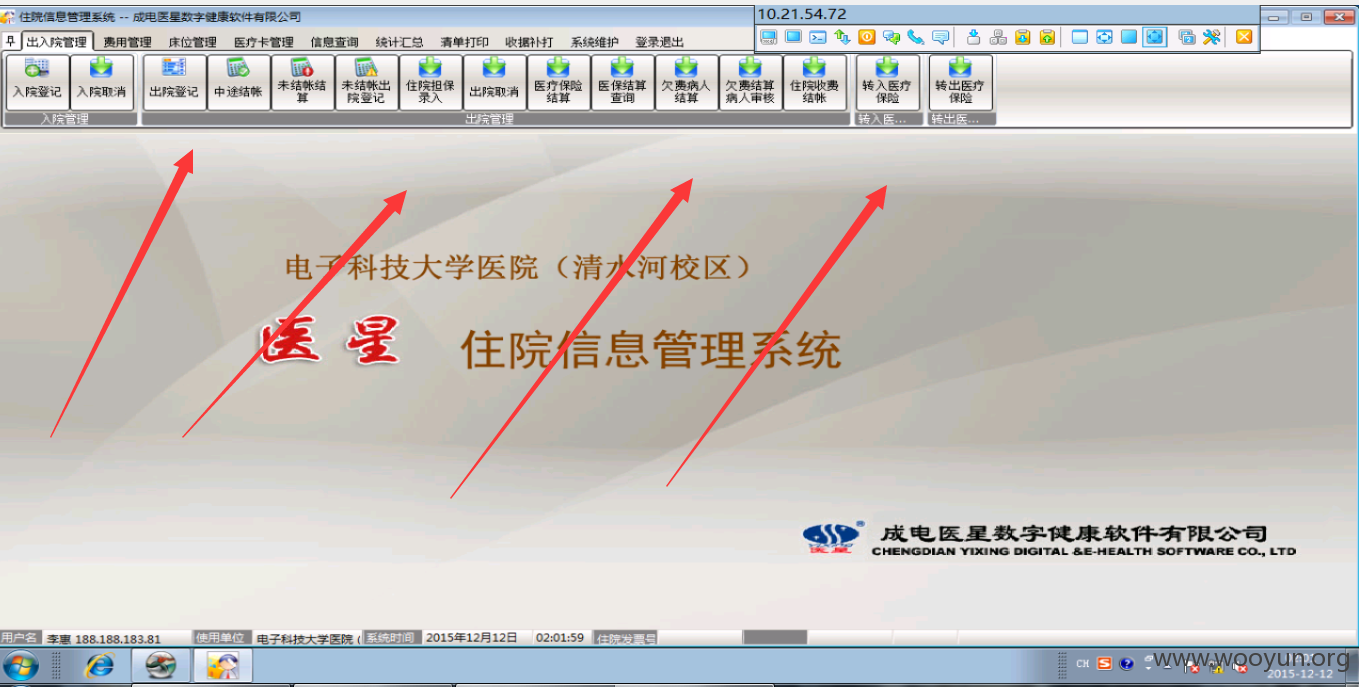

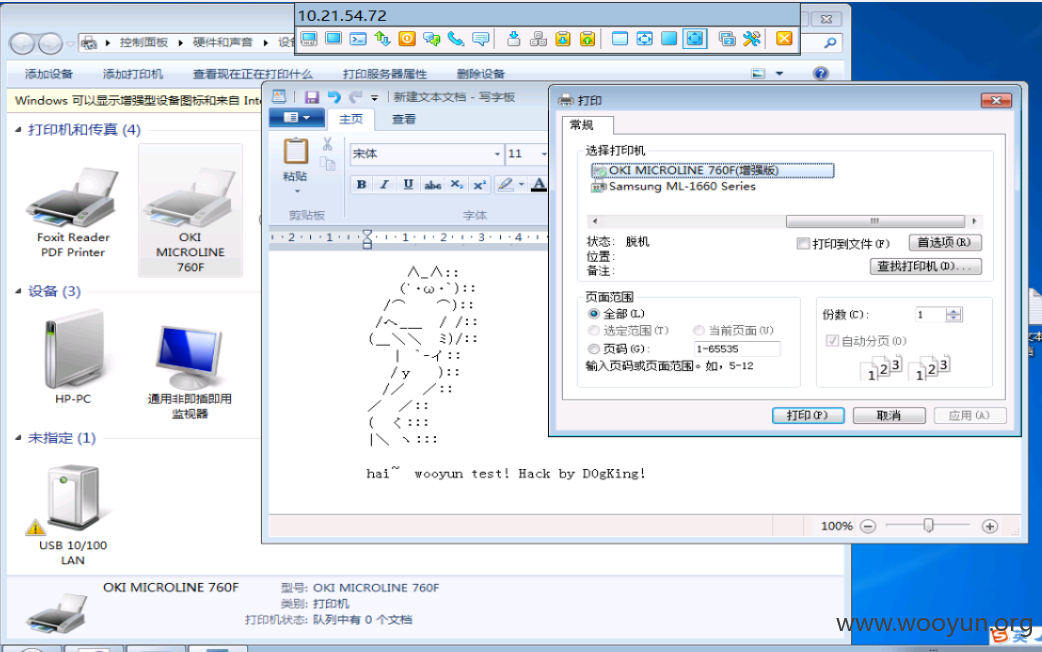

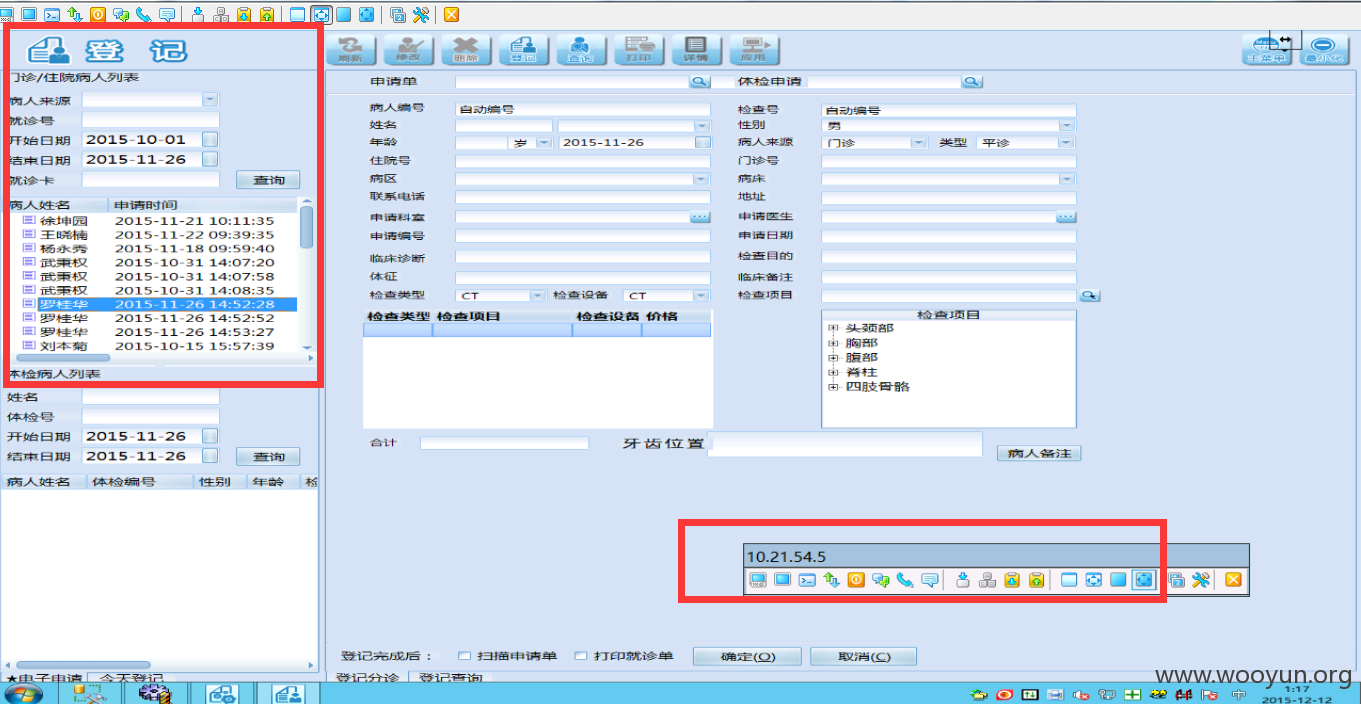

#2,住院信息管理系统 10.21.54.72

这个信息就多了,全院出入院管理,费用管理,床位管理,医疗卡管理

额。。这里小邪恶了一下,有几台打印机,,于是。。

我只打印了一张。。。。

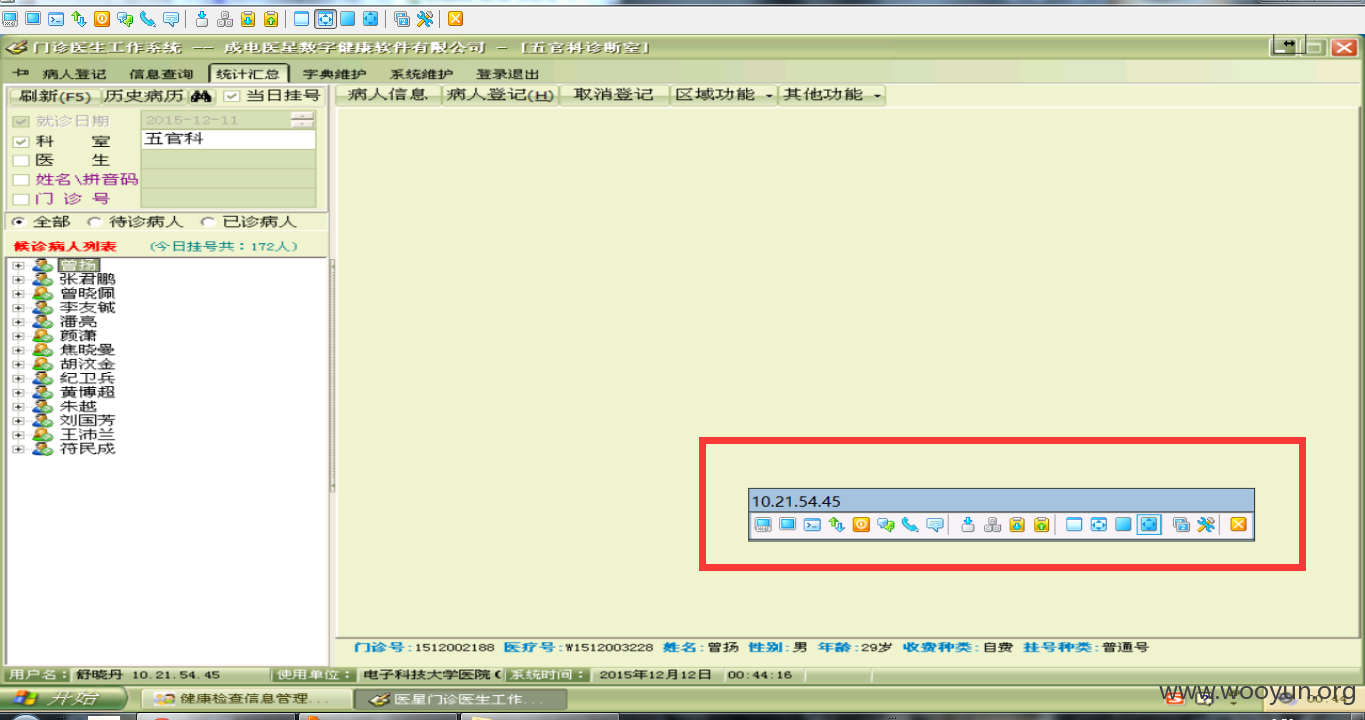

#3,门诊医生工作系统

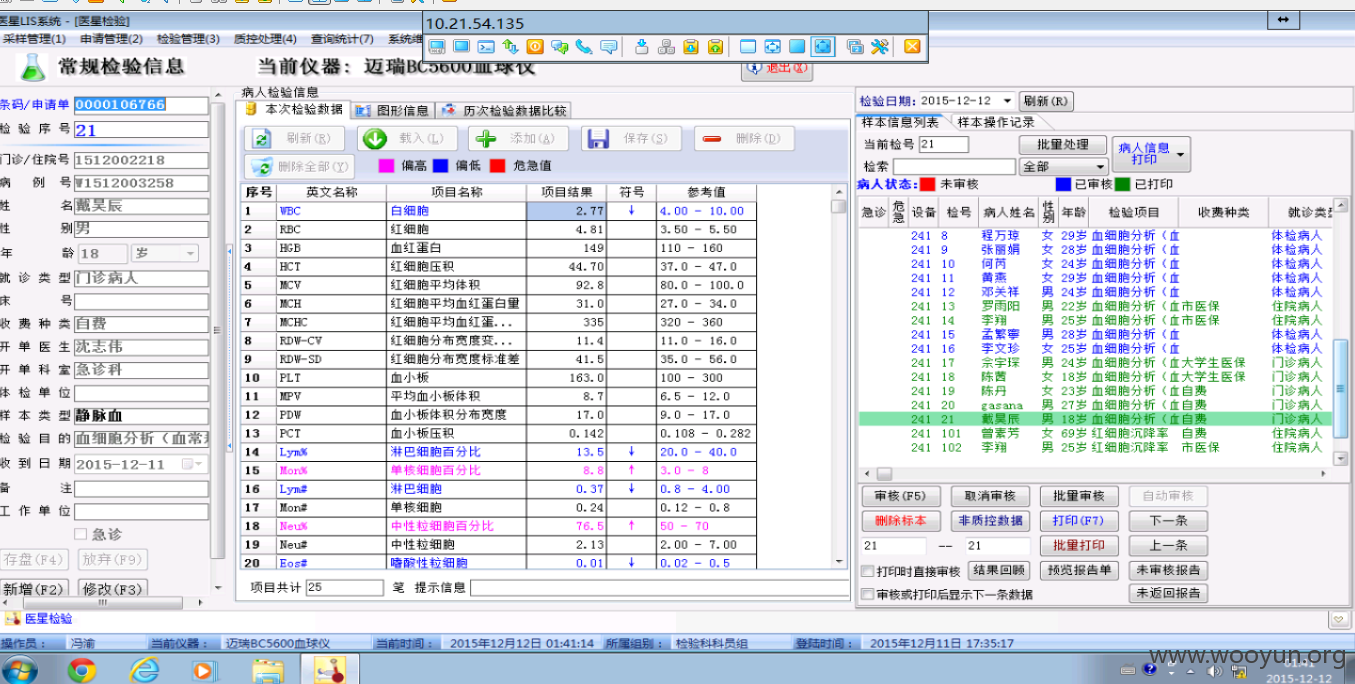

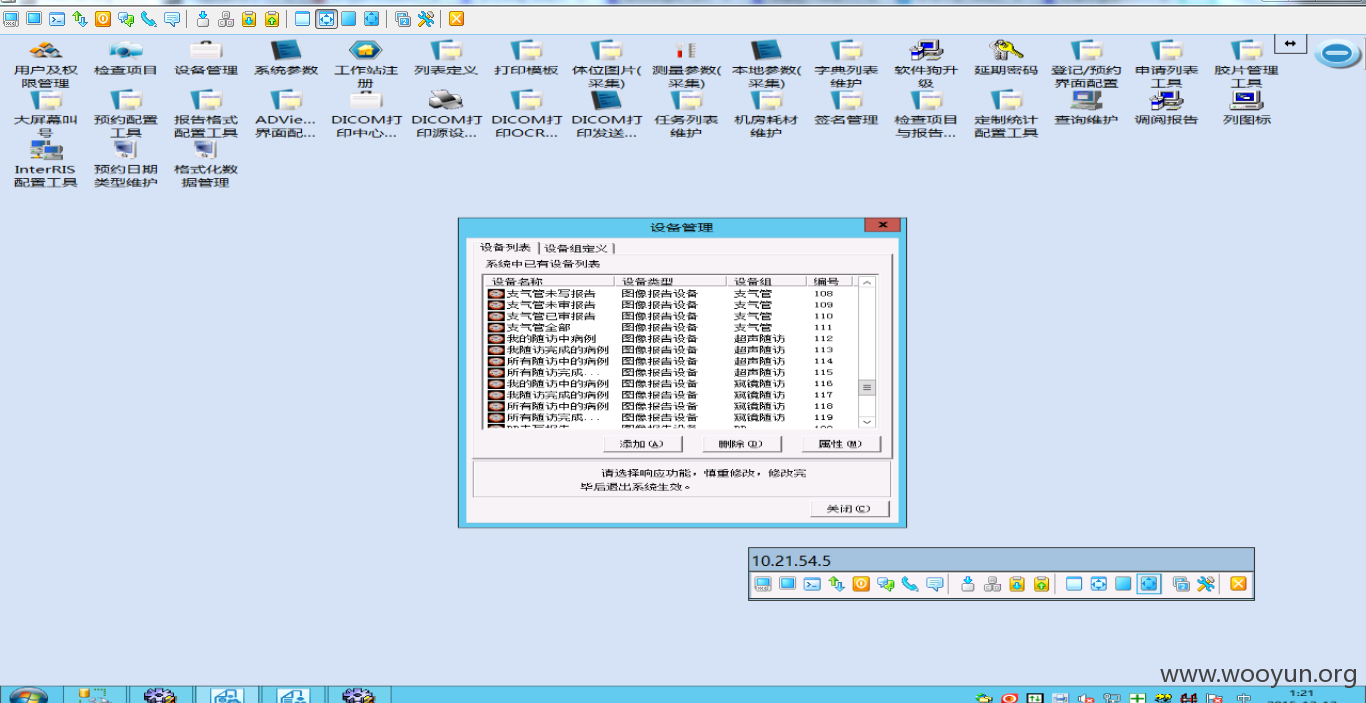

#4,医星LIS系统[医星检验]

#5,急诊医生工作系统

#6,登记系统

#其它

富士康员工躺枪,资料泄漏

**************************************************************************************

修复的话,,先把web漏洞口子那修修吧。。

内网这样管理是很方便,但是很危险。。。。

版权声明:转载请注明来源 wsg00d@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-12-14 10:01

厂商回复:

谢谢漏洞反馈,已经尽快通知负责人跟进。

最新状态:

暂无