漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0158946

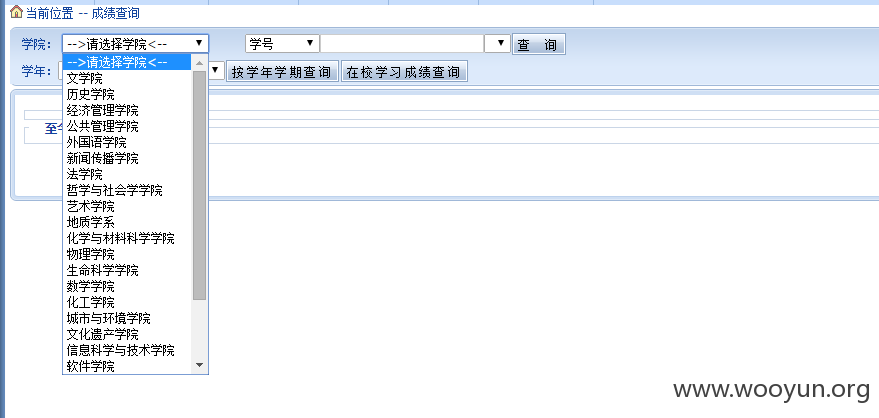

漏洞标题:西北大学某系统漏洞#泄漏全校学生信息

相关厂商:nwu.edu.cn

漏洞作者: 路人甲

提交时间:2015-12-07 11:04

修复时间:2015-12-12 11:06

公开时间:2015-12-12 11:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-07: 细节已通知厂商并且等待厂商处理中

2015-12-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

如题

详细说明:

0x01 漏洞描述

0x02 漏洞地址

0x03 漏洞类型

该漏洞属于正方教务系统漏洞,

0x04 漏洞测试方法

burp抓包,或者直接构造如下请求方式

即可以看出xsd:string为注入点,可爆出jwc01等等用户密码,用专门的解密工具解密即可

漏洞证明:

修复方案:

交给工作人员

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-12 11:06

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无

![~]2M8KV6VS183JH1G75UD$B.png](http://wimg.zone.ci/upload/201512/07000831867e8cb44e184ab4cb4c8a35eb99485a.png)

![4]O[{RNY)LR2IINBG0GZL26.png](http://wimg.zone.ci/upload/201512/07001559b63fb259c777054a4a6b864049a2937f.png)