漏洞概要

关注数(24)

关注此漏洞

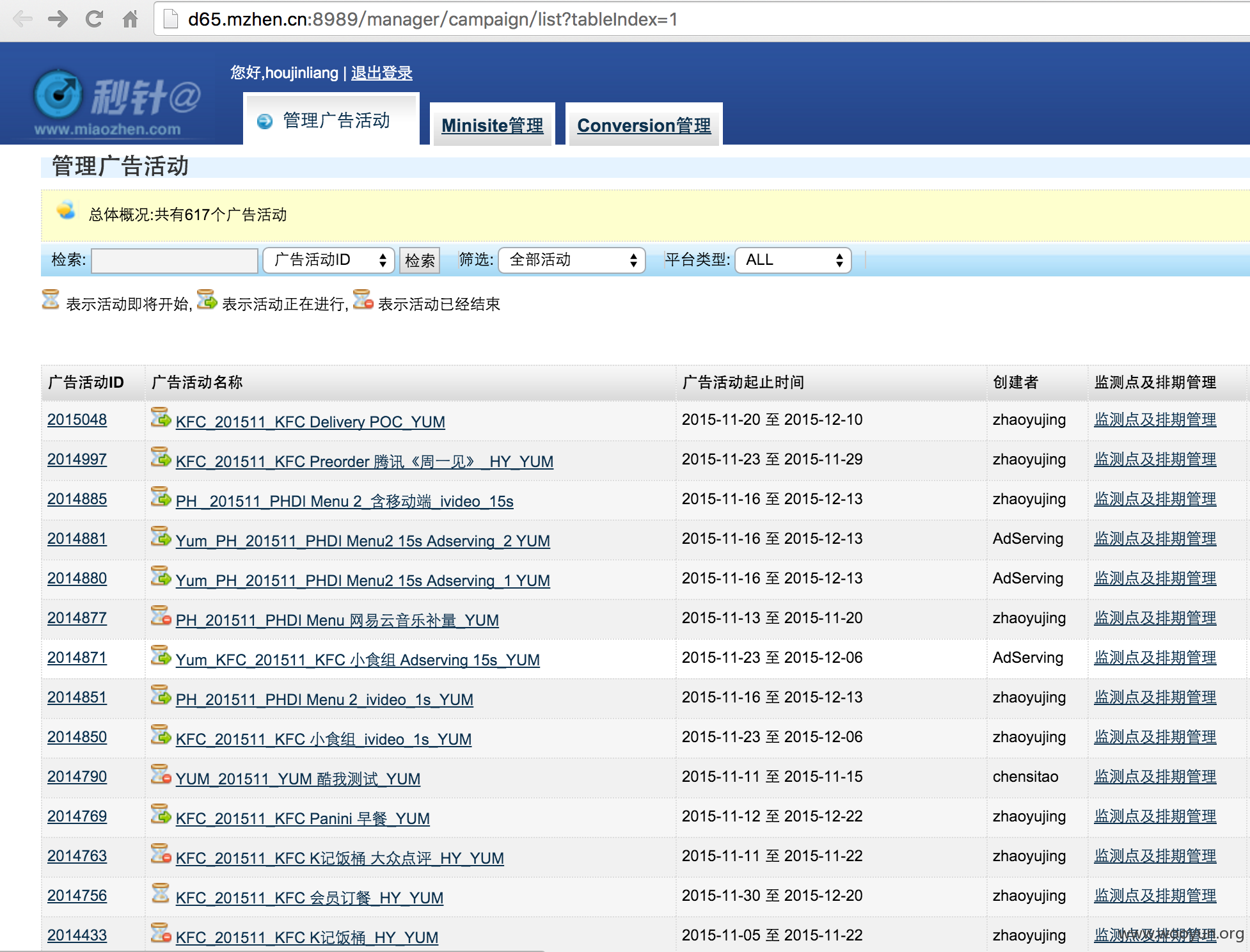

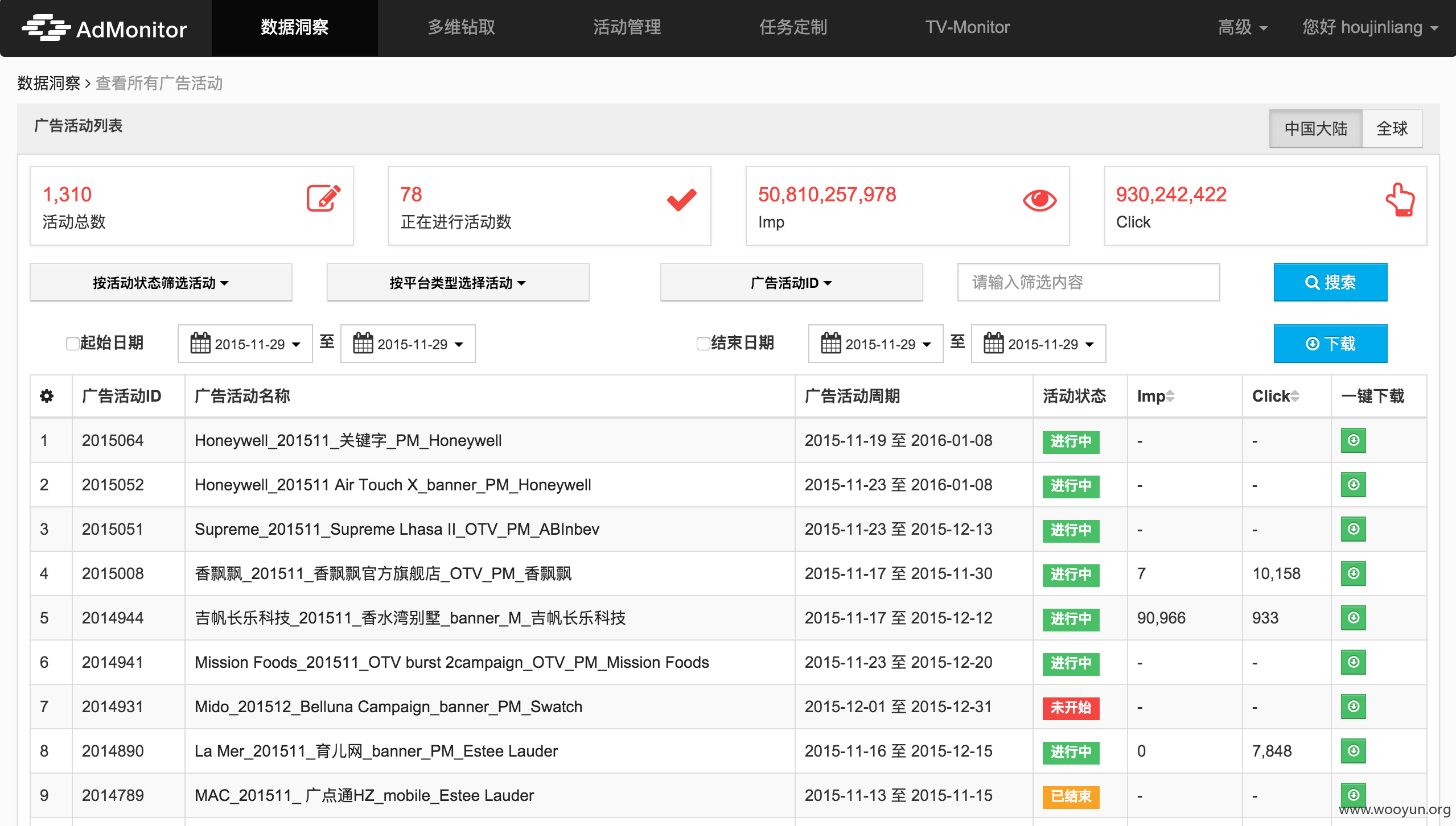

漏洞标题:由查资料沦陷秒针内部系统(涉及几千家大型企业广告监测)

提交时间:2015-11-29 16:10

修复时间:2016-01-14 13:24

公开时间:2016-01-14 13:24

漏洞类型:账户体系控制不严

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-11-29: 细节已通知厂商并且等待厂商处理中

2015-11-30: 厂商已经确认,细节仅向厂商公开

2015-12-10: 细节向核心白帽子及相关领域专家公开

2015-12-20: 细节向普通白帽子公开

2015-12-30: 细节向实习白帽子公开

2016-01-14: 细节向公众公开

简要描述:

本来在好好地查资料,结果一不小心x起站来了。。

---

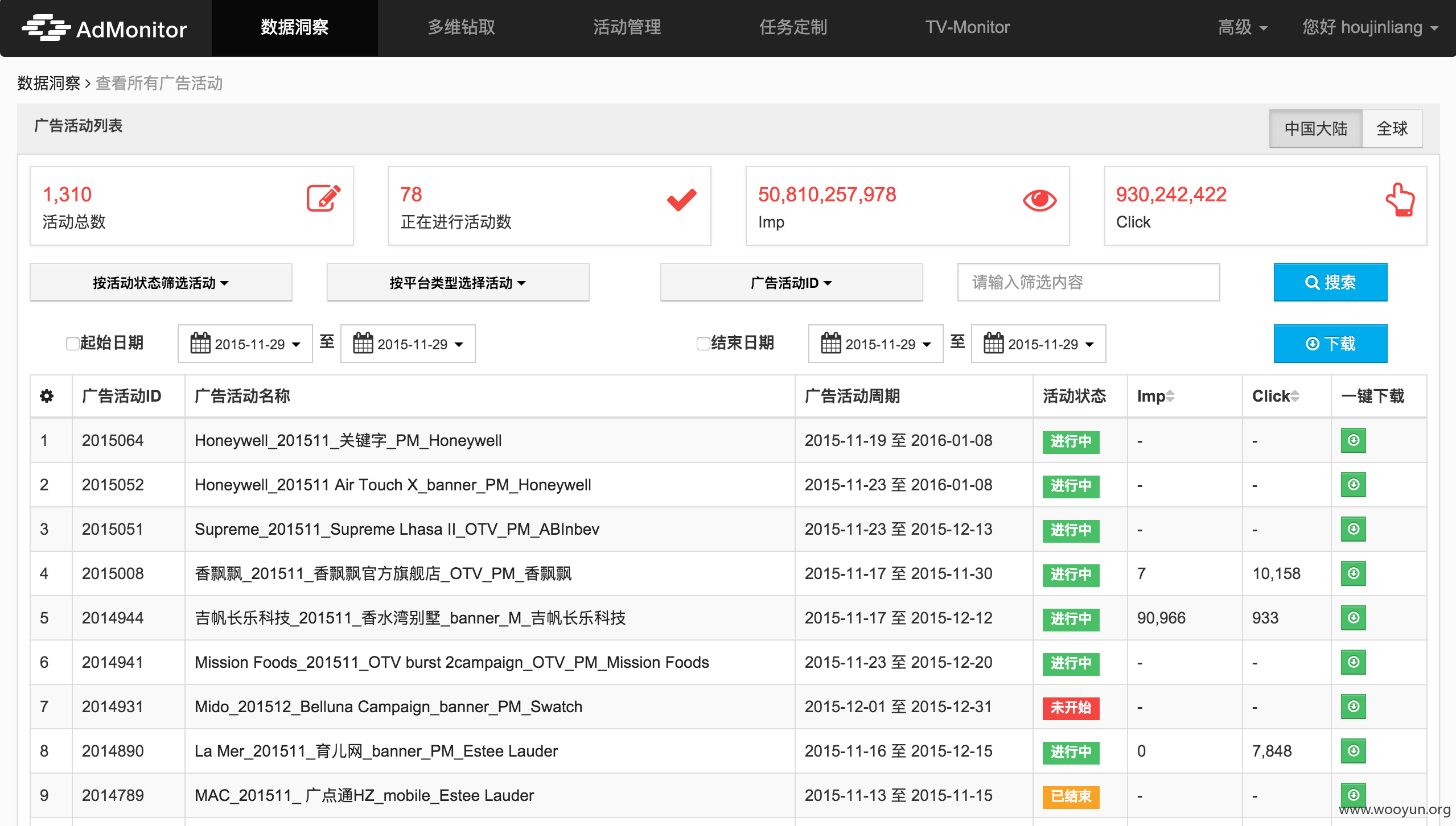

秒针目前日均处理数据超过3TB,拥有日均处理1000亿访问请求的数据处理能力,累计存储、处理数据超过3PB。秒针独特的Moment Tracking 技术,可以帮助企业主及其代理公司、网络媒体有效评估和优化数据利用效果,提升投资回报。包括宝洁、微软、大众、欧莱雅、可口可乐、YUM! 、伊利、蒙牛、苏宁、娃哈哈、美的、修正药业等众多国际和国内知名品牌都在使用秒针的产品和服务优化其数据投入,提升投资回报。

详细说明:

查资料的时候看到个有趣的东西:

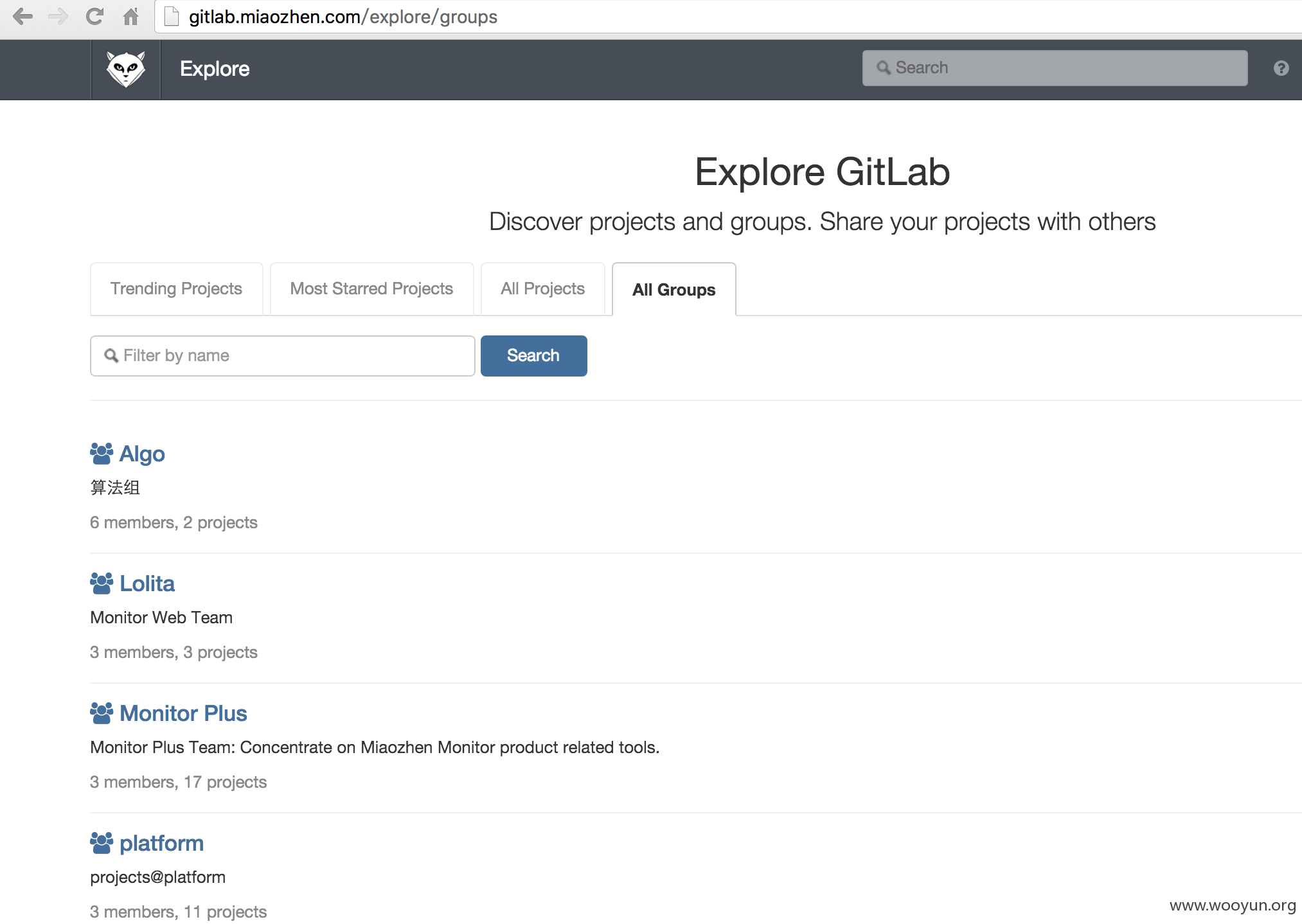

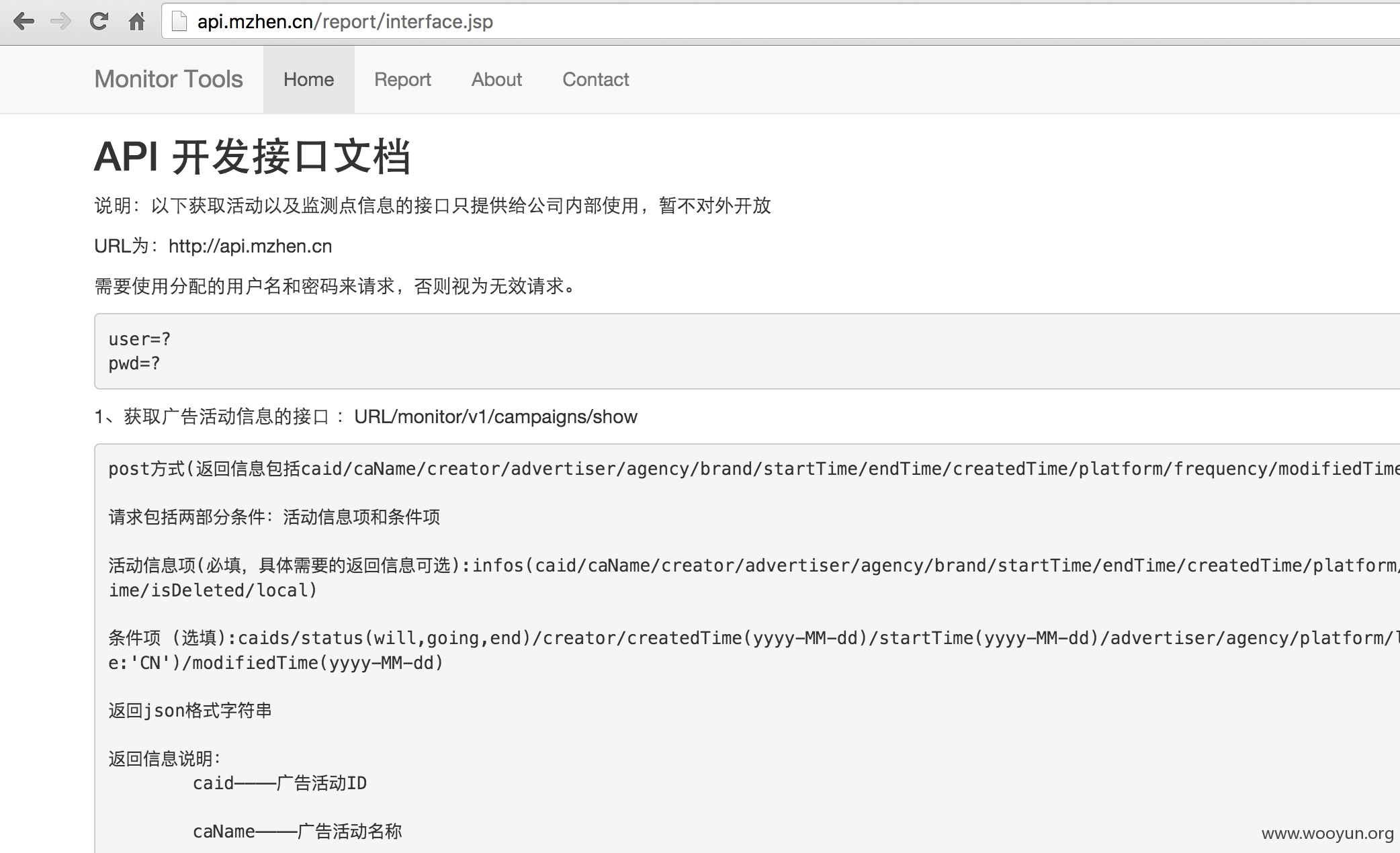

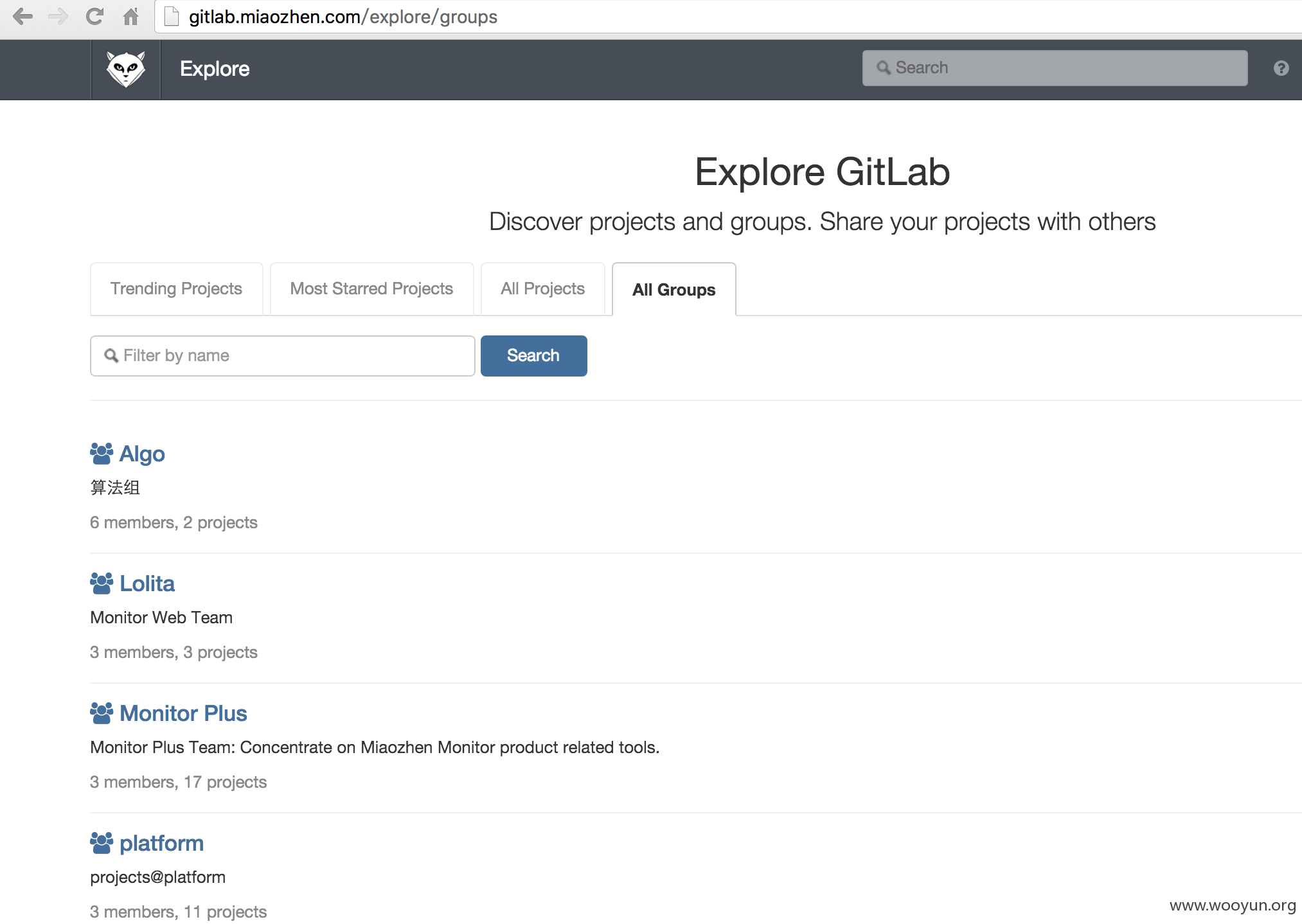

打开一看是 秒针 的 gitlab,还可以注册:

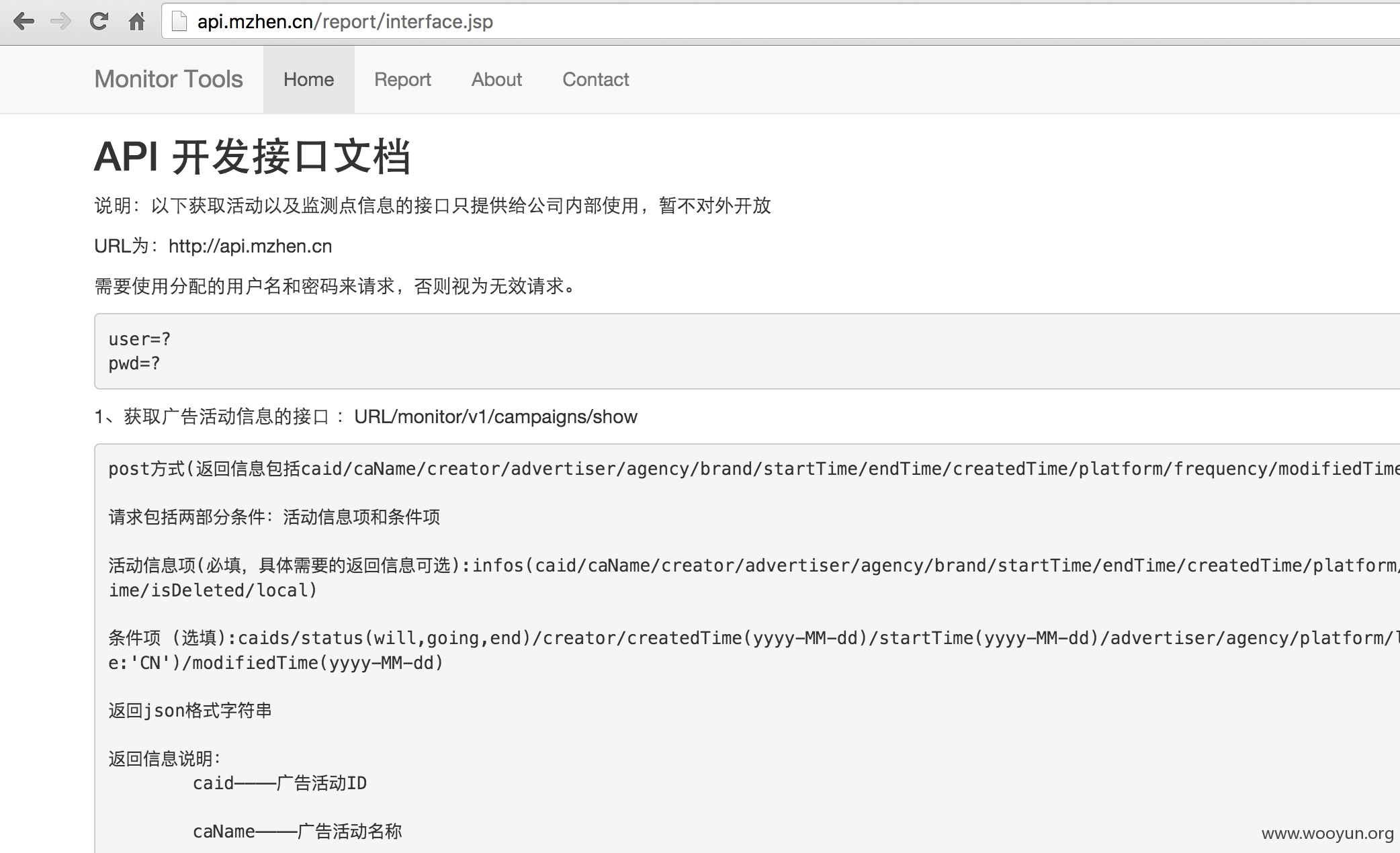

几个核心系统的源码都在里面。。

(求帮忙打码。。。)

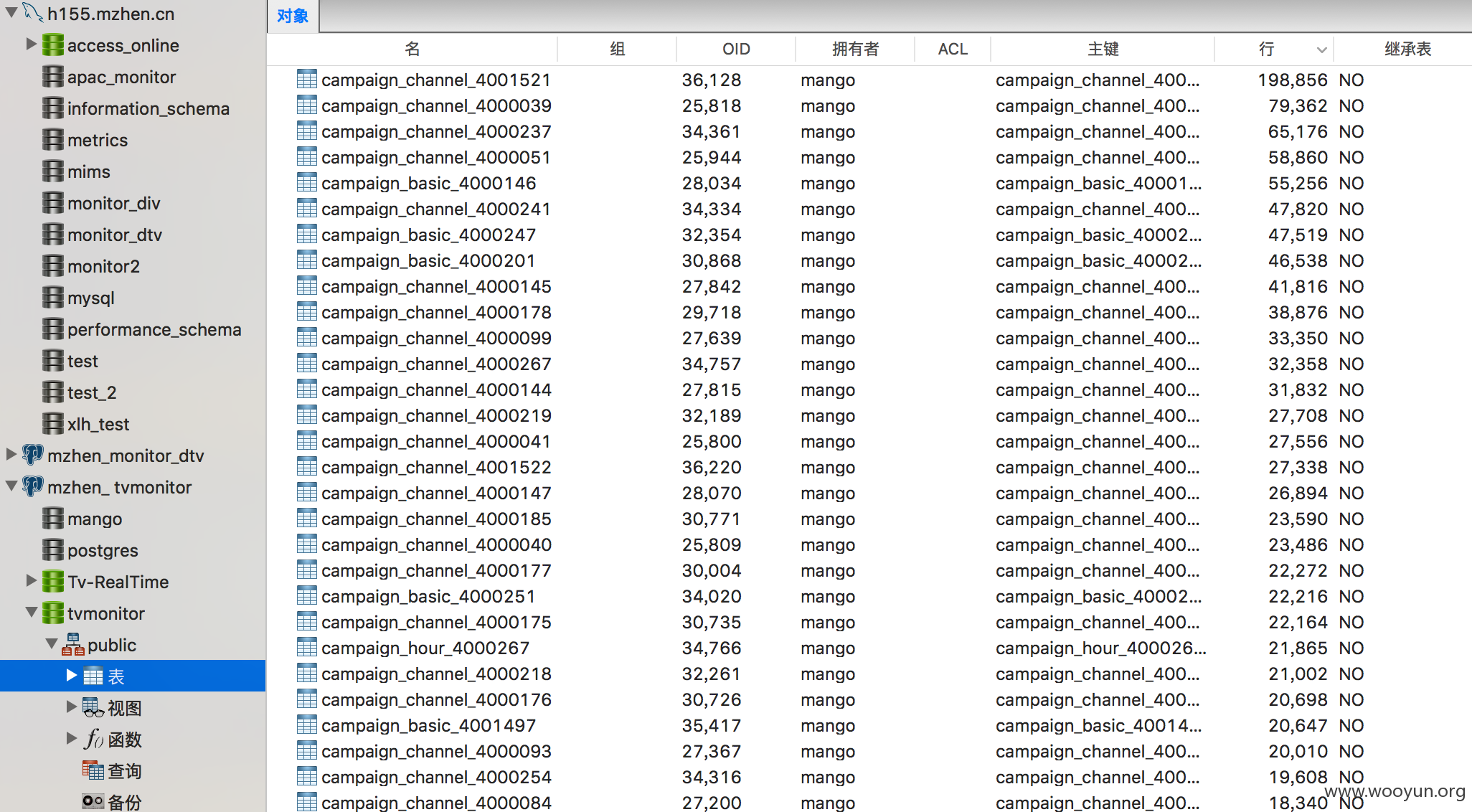

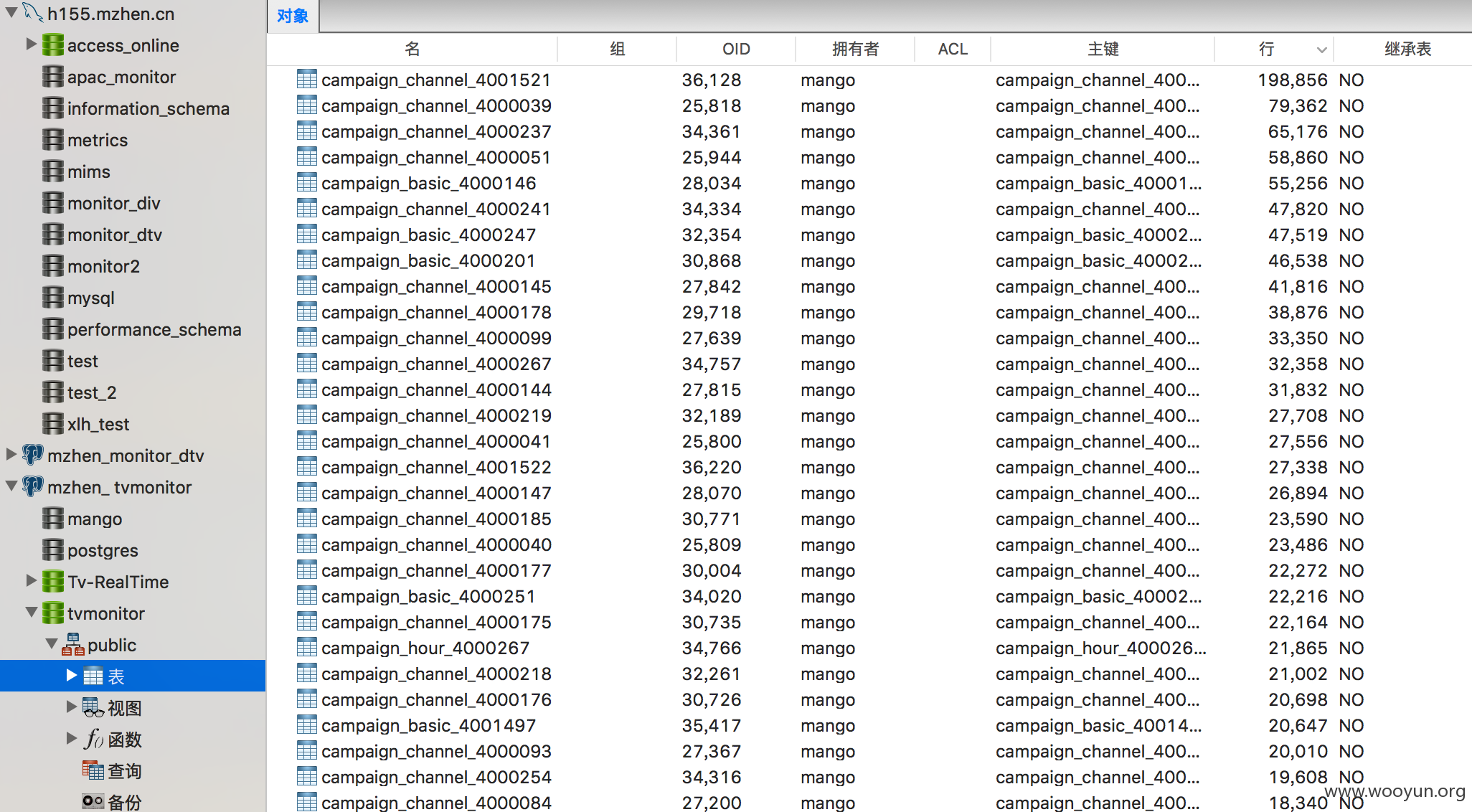

找了下数据库:

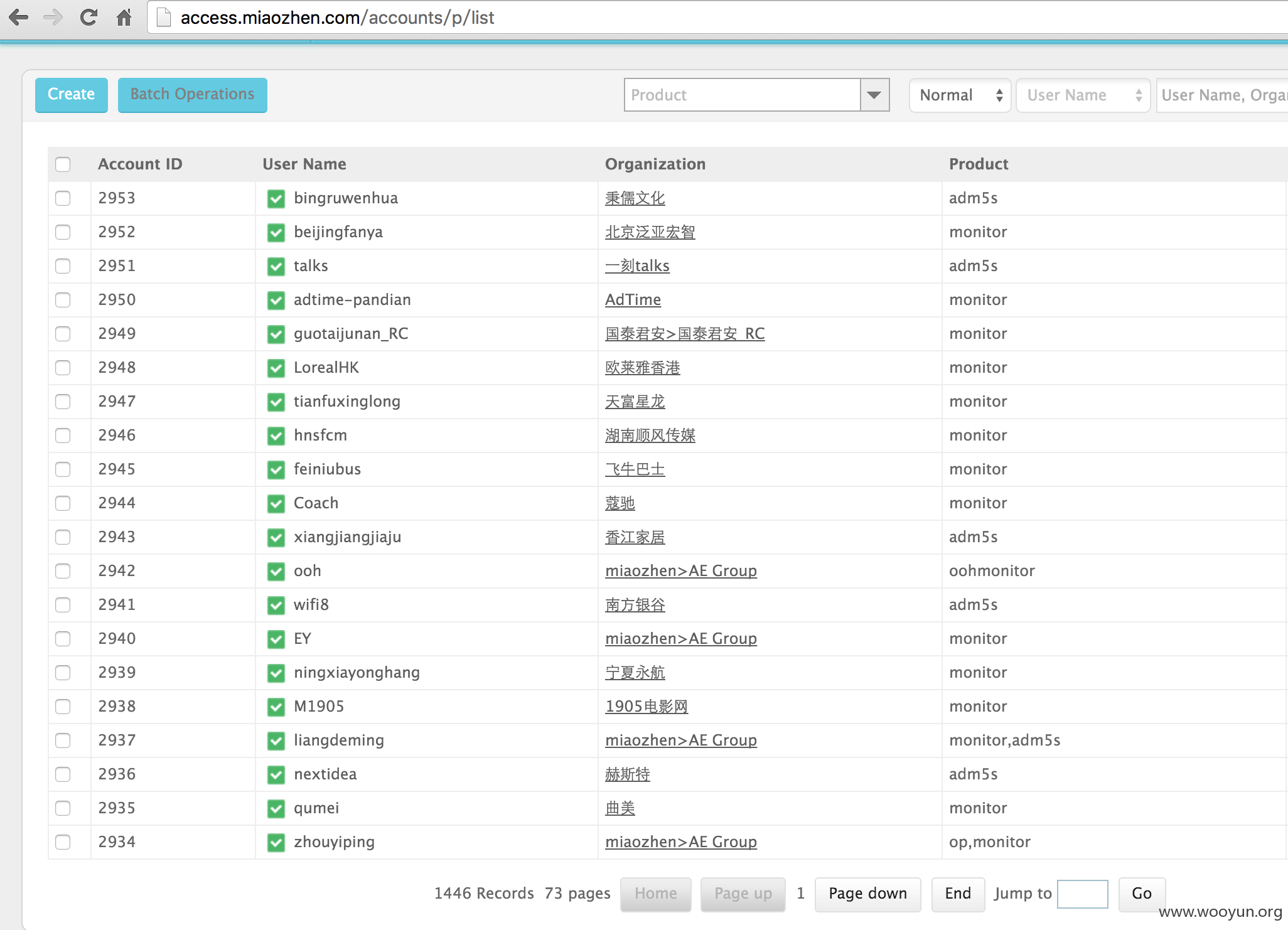

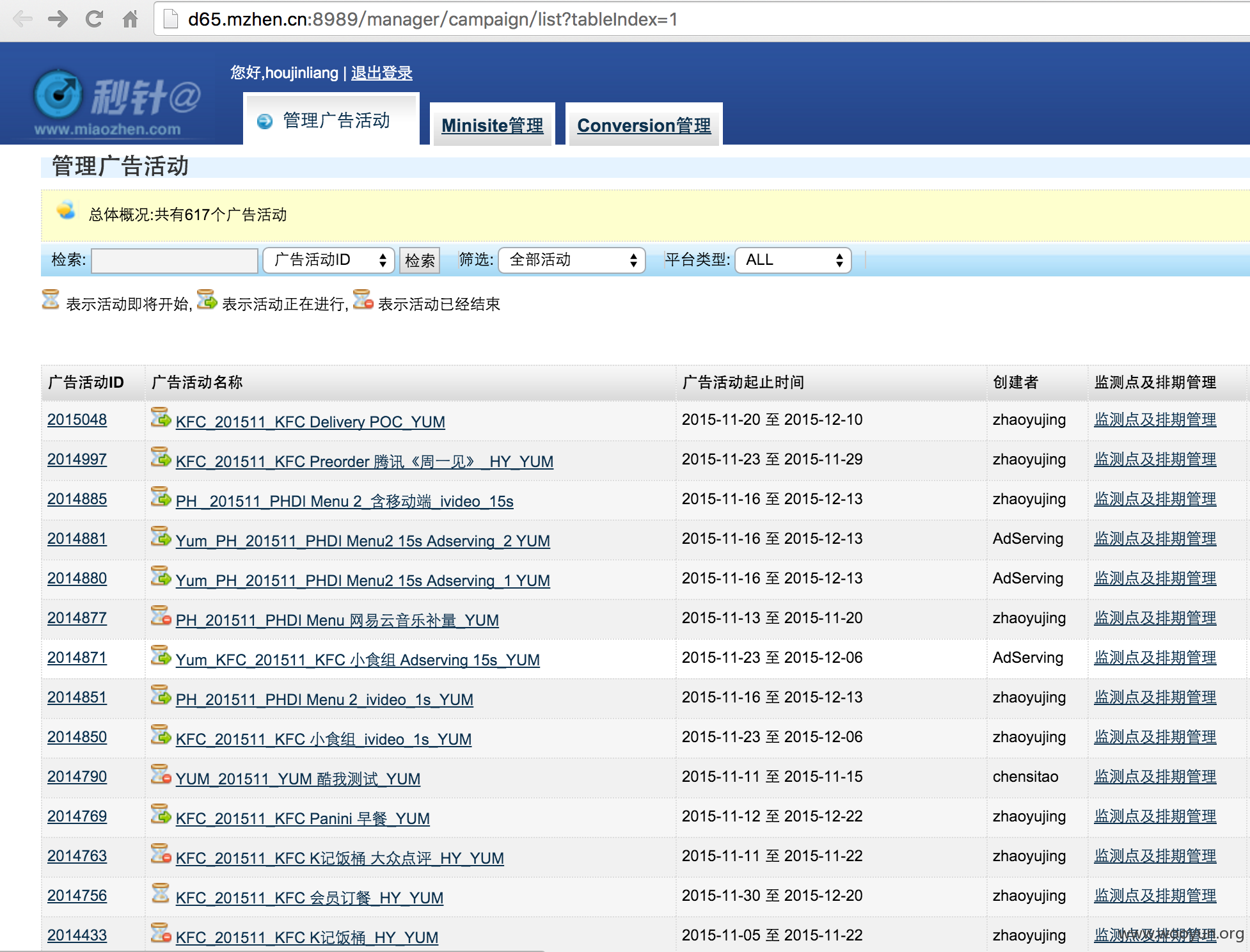

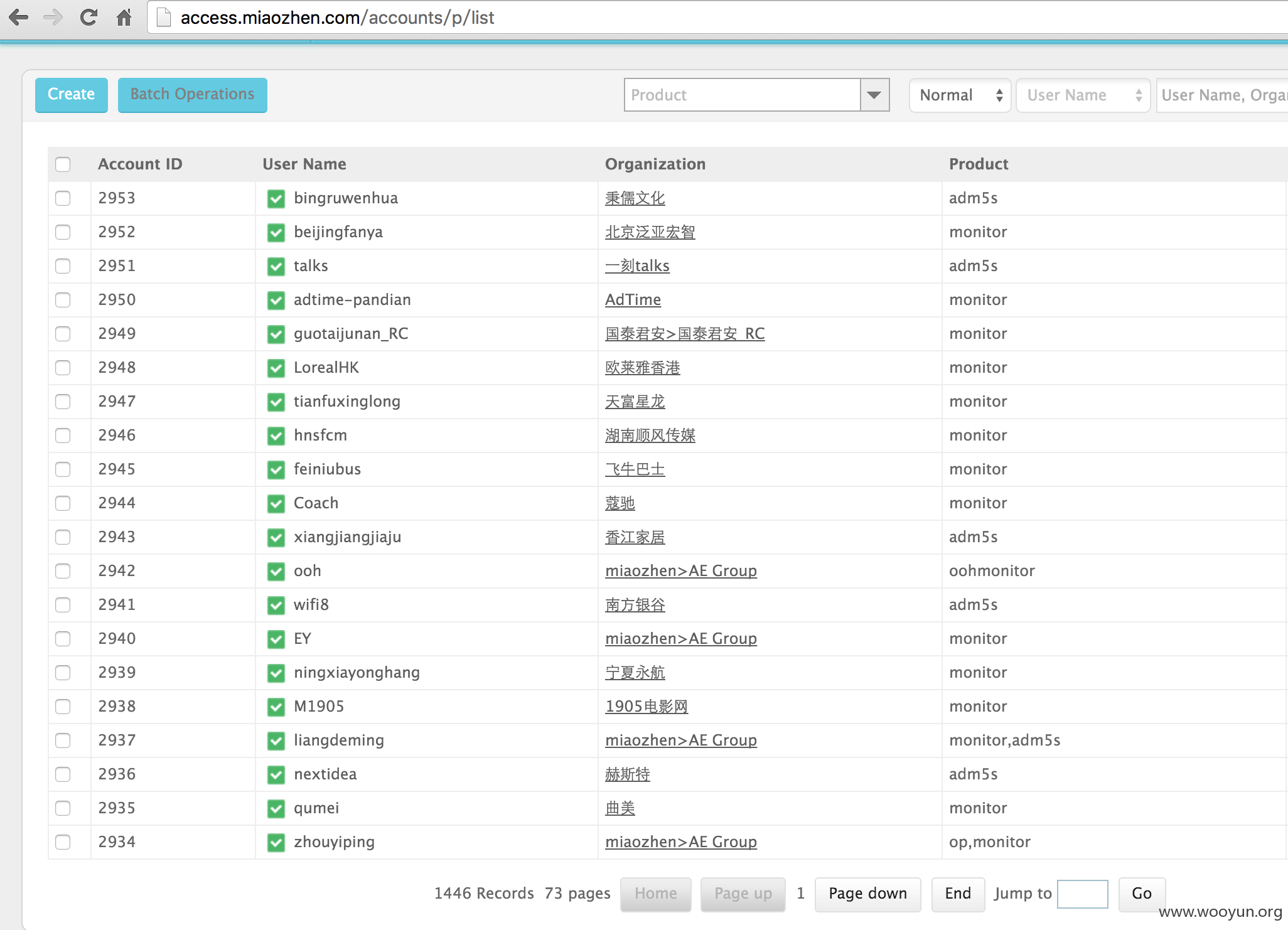

几千家企业的账户和亿级的日志:

在用户表里找到了300多个 @miaozhen.com 后缀的邮箱,

虽然密码加密方式未知,但是收集员工邮箱后一路爆破……

漏洞证明:

修复方案:

版权声明:转载请注明来源 0x0d@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-11-30 13:22

厂商回复:

谢谢0x0d,我们尽快修复

最新状态:

2015-11-30:可以把漏洞中的图删除么...这么暴露不太好啊