漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154450

漏洞标题:特科芯商城修复不当GETSHELL第三弹

相关厂商:苏州普福斯信息科技有限公司

漏洞作者: Ztz

提交时间:2015-11-24 23:01

修复时间:2015-11-29 23:02

公开时间:2015-11-29 23:02

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-24: 细节已通知厂商并且等待厂商处理中

2015-11-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

这是一个我与特科芯IT部门斗智斗勇的故事。

详细说明:

厂商修复漏洞还算及时,早上提晚上就能弄好。可惜就是思路不对,每次都治标不治本。这次的GETSHELL还是那个接口,经过上两次的提醒(http://wooyun.org/bugs/wooyun-2015-0152905 http://wooyun.org/bugs/wooyun-2015-0154242),安全系数已经高了不少,然而,并没有什么卵用,多次尝试后还是进来了。

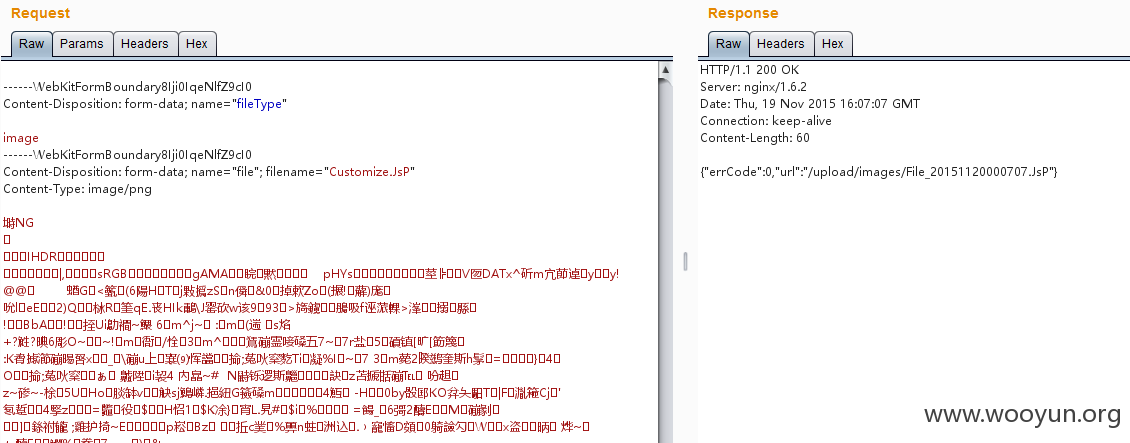

首先我们来到这个头像上传处。

然后改包,尝试各种路数,显然之前的办法全部都失效了,然而正当老夫锤头丧气之时,抱着试试看的想法,发包时把一个PNG后缀改成了JsP(s小写,JP大写)。居然成功上去了。

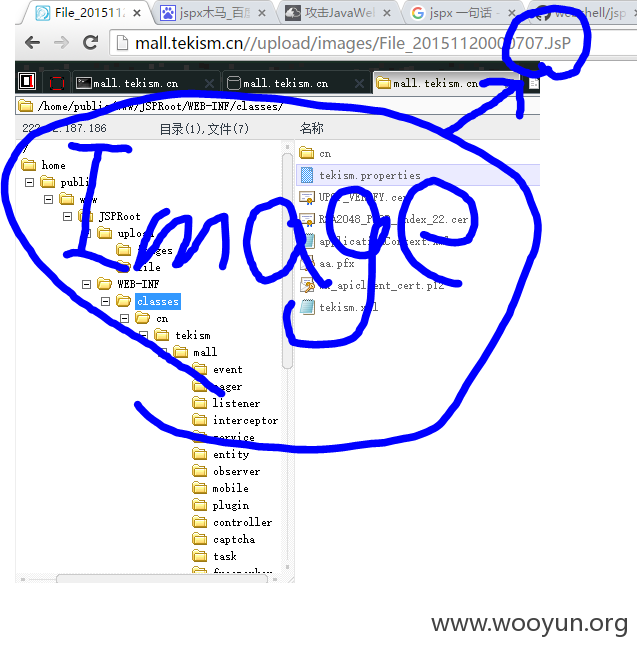

欣喜若狂,打开浏览器,傻眼了。。。。。

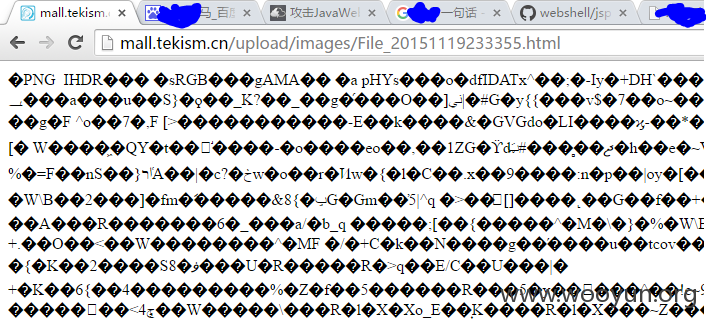

丧心病狂的网管似乎把整个目录设置成了图片方式解析,瞬间不开心。然而更丧心病狂的我怎么可能半途而废呢,各位看官都追剧这么久了,第三季必须得出啊。试着传了个html和txt,结果以plain/txt形式给我了,感觉有戏。

然后准备搬出祖传猥琐指南,去收藏夹里翻了翻,发现跟php系列一样,除了php,php3,php3,phtml都有可能按照php解析,对应jsp,有jspx,jspf等。

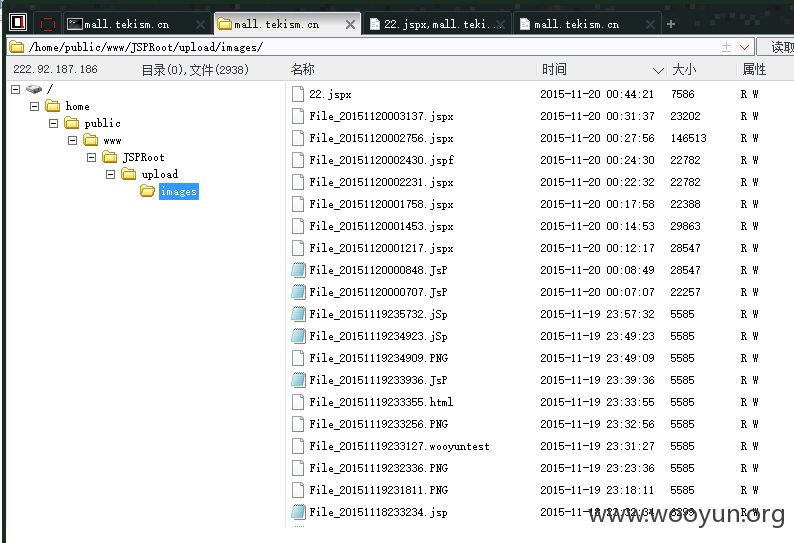

根据jspx语法规范改写了一个jsp小马,丢上服务器。

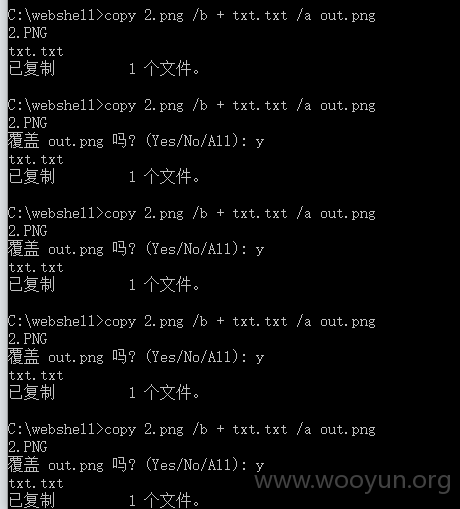

这个时候发现服务端对图片校验比较严格,似乎校验的范围比上次还广(一开始以为过滤java.io关键词,后证实尚未过滤),这个时候掏出cmd 2进制 copy大法。搞了好多轮才有个能用的。

然后用小马写大马,上菜刀。

漏洞证明:

同上。

修复方案:

GETSHELL都出了三季了,应该能彻底修好了吧。方案丢出来,厂商可以参考下:

1.厂家upload目录和主站分离思路是对的,说明有一定的安全意识,但是upload站存放了存有数据库密码的文件就坑了。还有各种安全证书也是全机乱存。

2.upload站webapp不能是root权限。

3.upload目录不应该给解析权限,而不是根据url pattern去判断。难免有漏网之鱼。

4.光做上一步也属于治标不治本,在前端要严格限制文件后缀,同时判断文件内容,服务器资源充足的情况下考虑对图片二次渲染或者编码处理。

还有一处越权,一处专打管理员储存型xss稍后放出。

【能送个250G的SSD?】

版权声明:转载请注明来源 Ztz@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-29 23:02

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无