漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033580

漏洞标题:途牛网百万数据存在泄露风险

相关厂商:途牛旅游网

漏洞作者: 普瑞斯特

提交时间:2013-08-06 08:34

修复时间:2013-09-20 08:35

公开时间:2013-09-20 08:35

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-06: 细节已通知厂商并且等待厂商处理中

2013-08-06: 厂商已经确认,细节仅向厂商公开

2013-08-16: 细节向核心白帽子及相关领域专家公开

2013-08-26: 细节向普通白帽子公开

2013-09-05: 细节向实习白帽子公开

2013-09-20: 细节向公众公开

简要描述:

大数据的运用

未拖库,黑帽勿扰!

详细说明:

1.通过互联网上泄露的X涯数据库社工得到途牛论坛管理员(nanxianboli)密码,登陆后发现非创始人,无利用价值,后台尝试修改另一管理员(troygame)密码,登陆后同样权限不足,作罢,目标转向官方博客

2.通过穷举博客得到名为JunChen的管理员ID,回到论坛后台查找此ID,得到此ID所绑定邮箱,继续社工此邮箱,发现此管理员一般是用mitsui+网站域名作为密码使用,遂用mitsui+tuniu成功进入官方博客后台,WP的程序,编辑主题得到shell

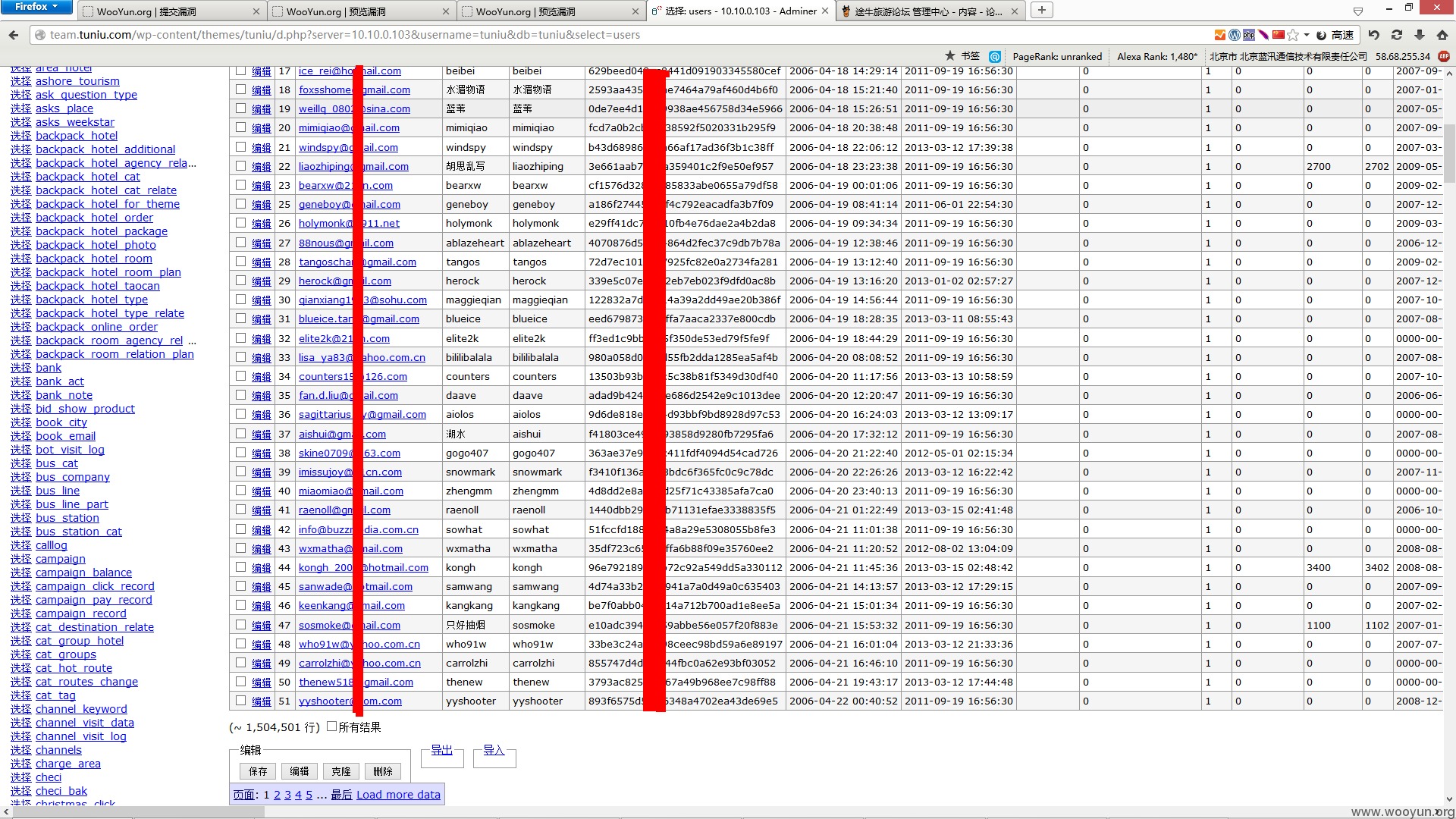

3.官方博客虽然和官网不在同一服务器,但服务器有官网程序的备份,顺利找到官网NYSQL链接文件,读取到数据库信息,数据库内含账户密码姓名地址身份证等重要信息,共计一百五十余万条

漏洞证明:

修复方案:

1.通知管理员修改密码,提高复杂度

2.WP后台禁止修改主题,禁止上传插件

麻麻说送礼物给白帽子的厂商才是好厂商喔~

版权声明:转载请注明来源 普瑞斯特@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-08-06 09:00

厂商回复:

感谢@普瑞斯特,请私下收件信息

最新状态:

暂无