今天升级了自己的小字典

通过百度搜索知道了艺龙邮箱的格式

名字全拼.姓氏全拼@elong.com

邮件地址https://mail.corp.elong.com

OWA,可爆破

最后得到一枚无权限账户(邮箱只有入职指南)

在入职指南的文档中得到VPN地址

用邮箱账号密码登录成功,VPN没有任何系统权限,但是此时已经处于内网环境

开启探测

使用子域名工具得知

http://tech.corp.elong.com指向某内网IP

打开页面是艺龙Wiki

Wiki往往是敏感信息最多的地方

在wiki中收集信息,得到elong内网的各网段说明文档

厂商注意,下面贴出的网段列表内容处于乌云mask标签中,其他白帽子看不到内容,请放心

这样就给了内网扫描器很好的素材

对几个资源丰富的网段扫了一番

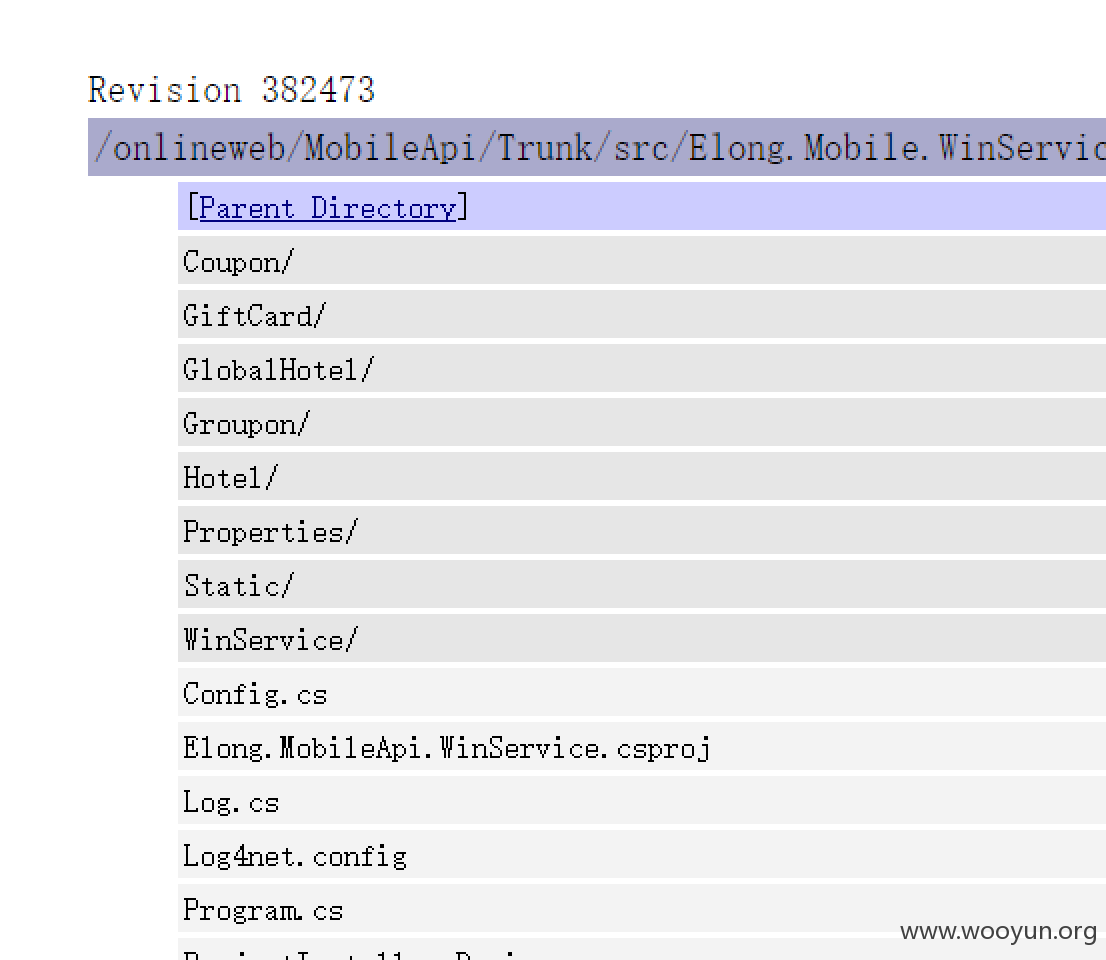

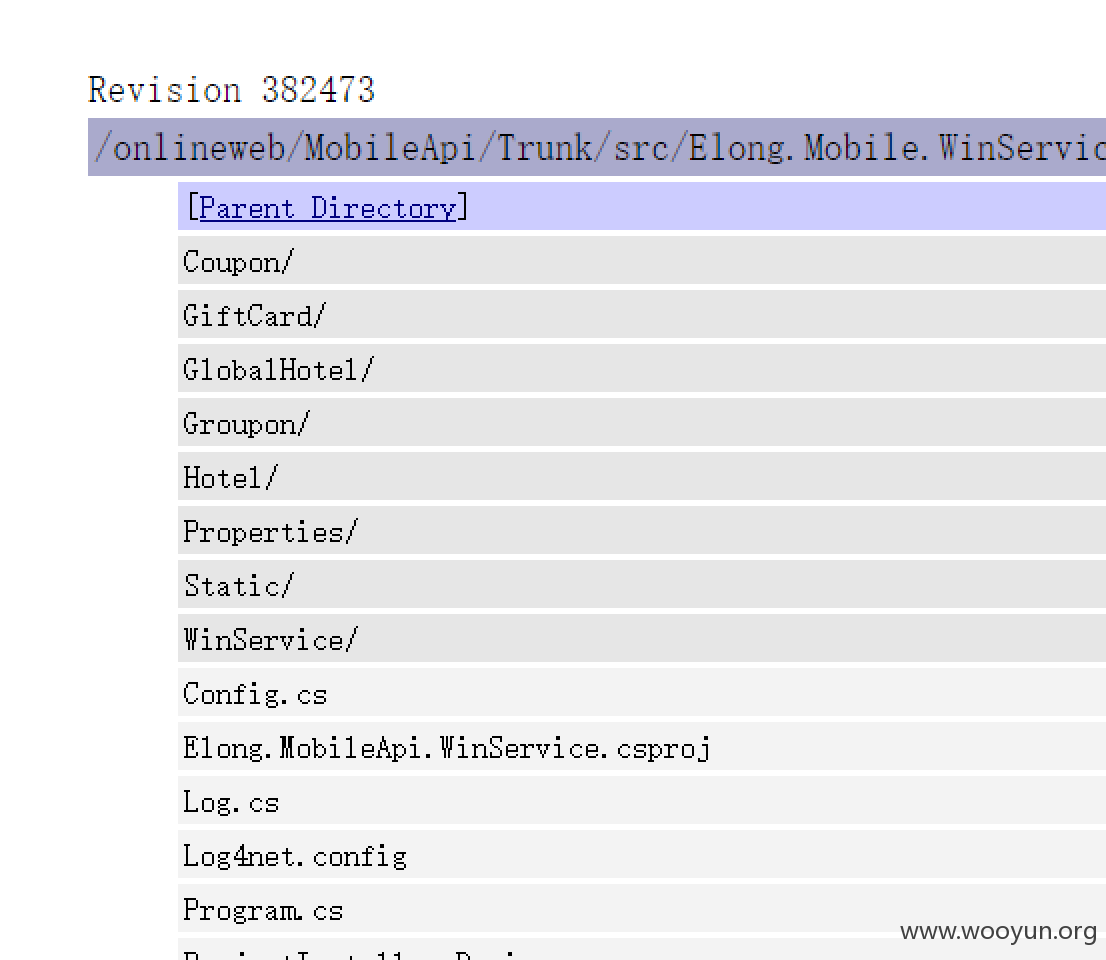

发现了SVN

此处登录可以查看SVN权限

此链接可以直达SVN目录

SVN的Web登录界面没有验证码和防爆机制

用字典爆破出几个弱口令用户,密码123456

登录其中一个账号,权限是

在Wiki中检索信息

onlineweb__dev这个目录看起来会有好东西

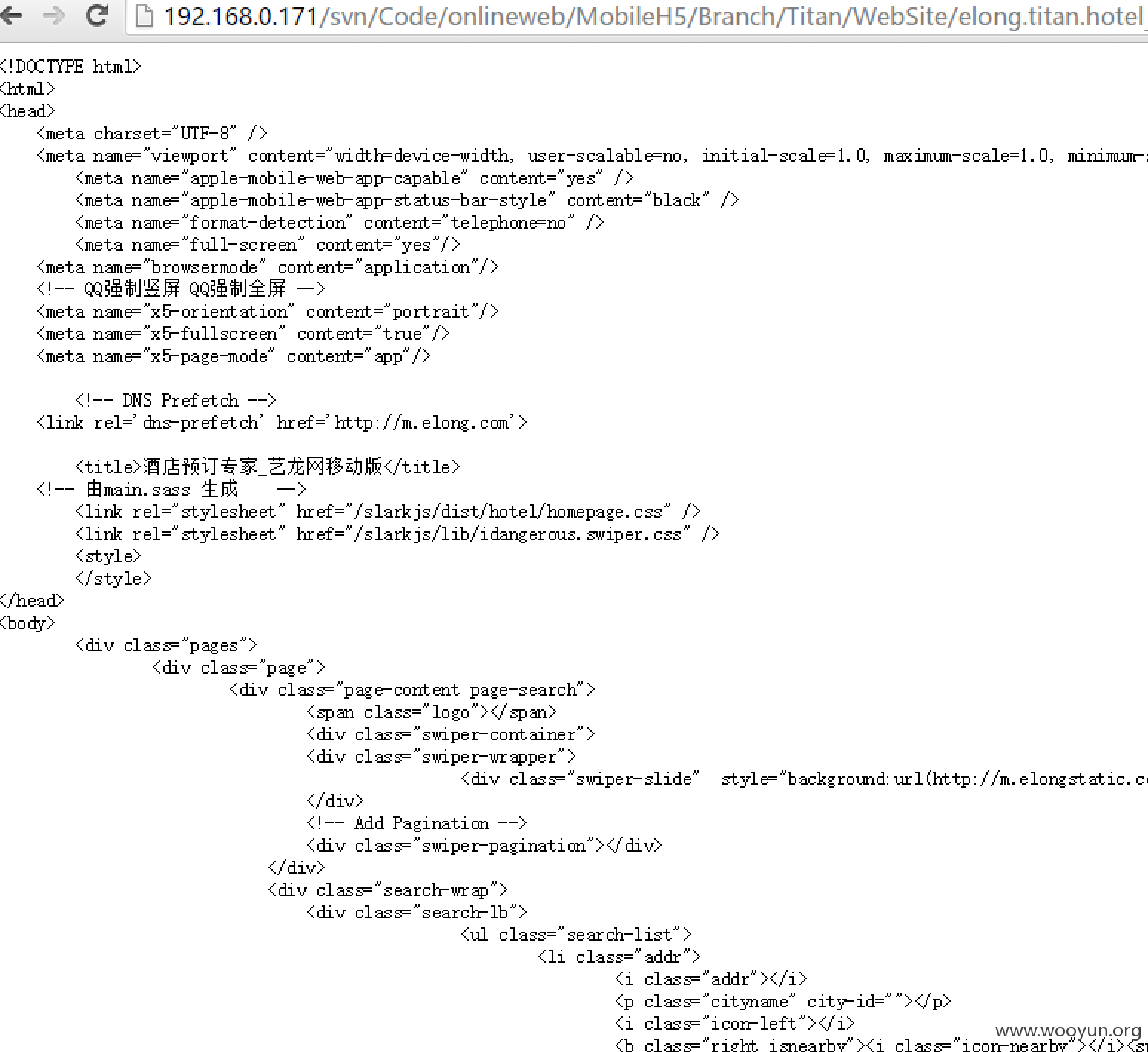

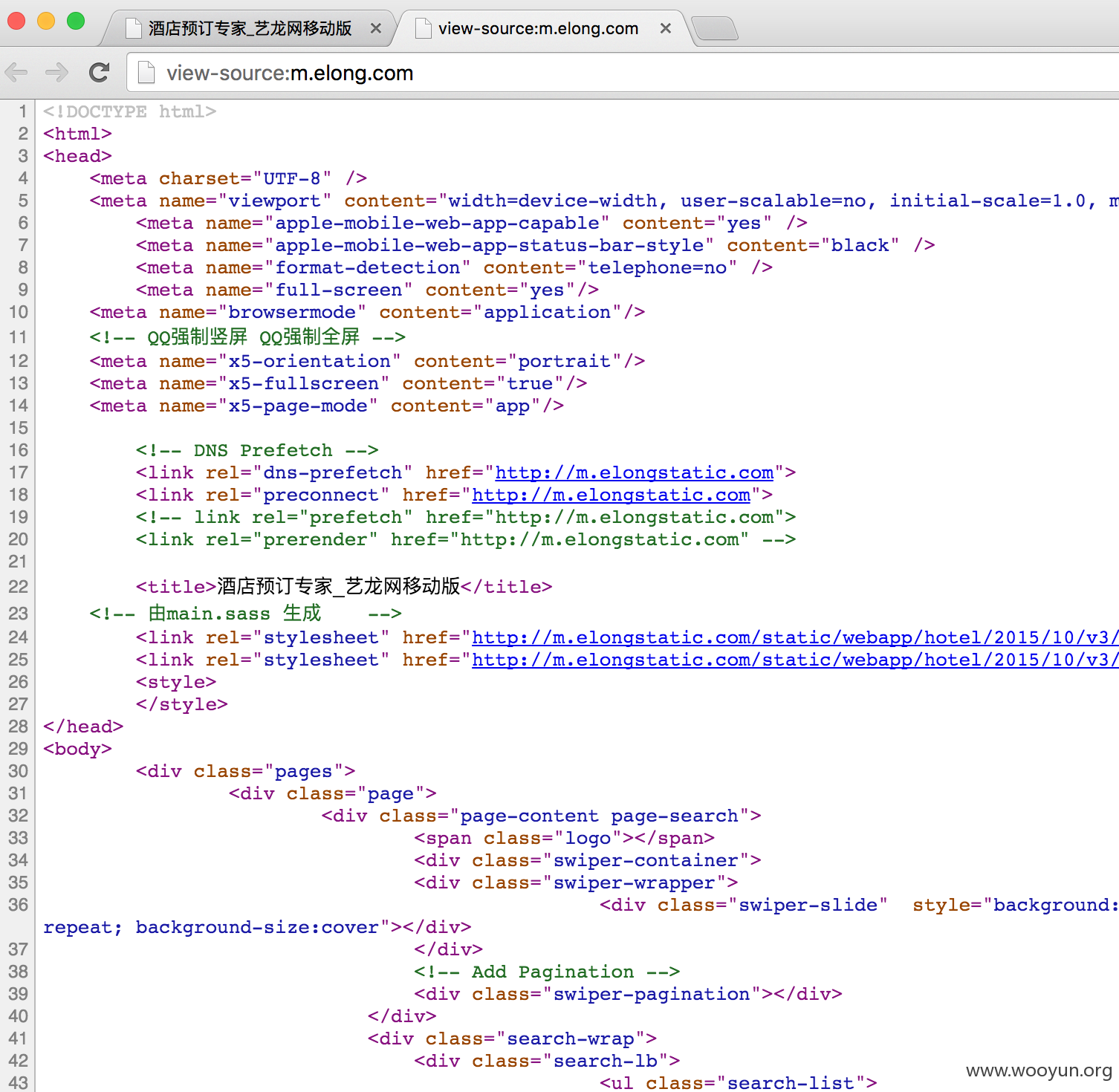

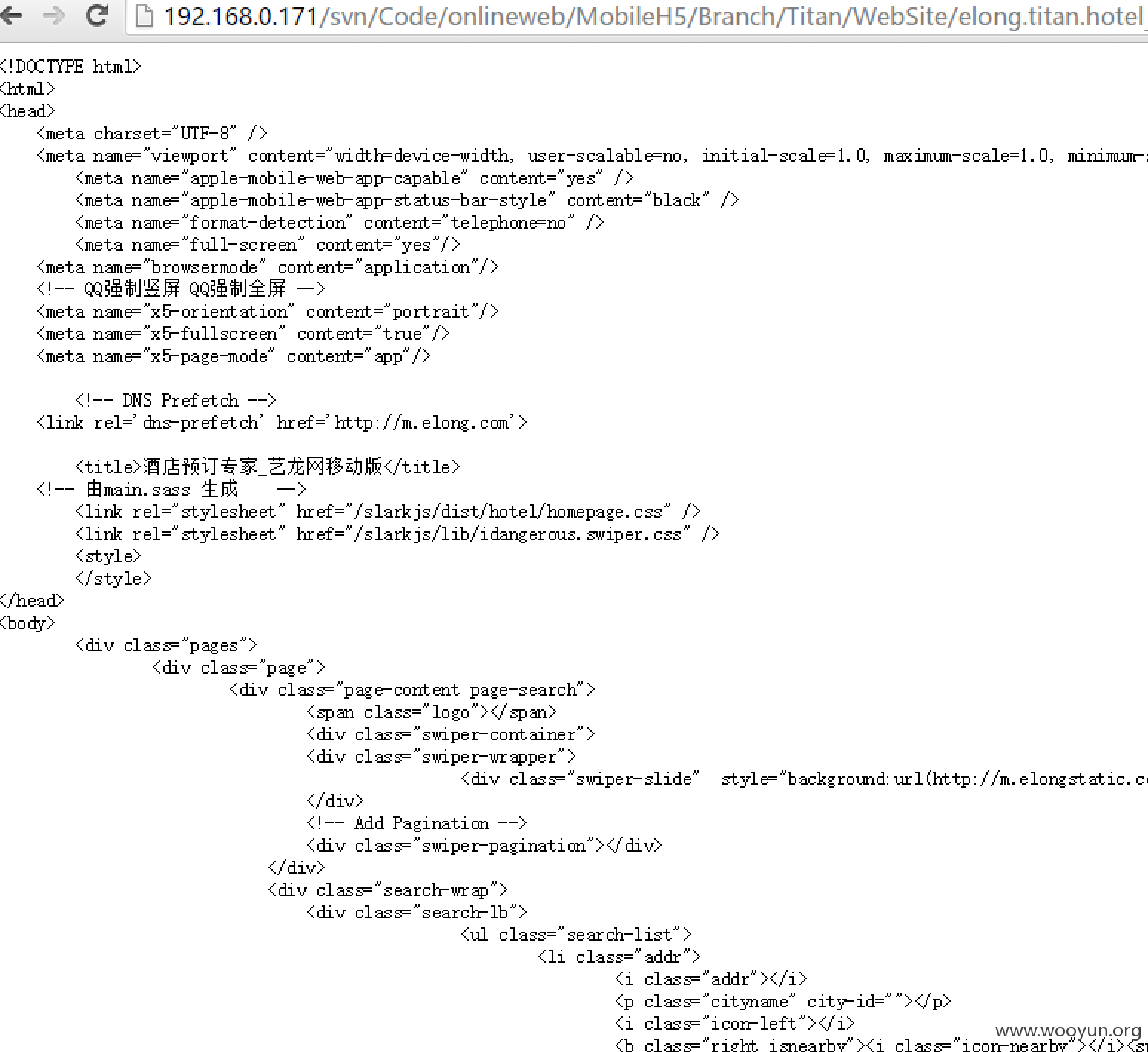

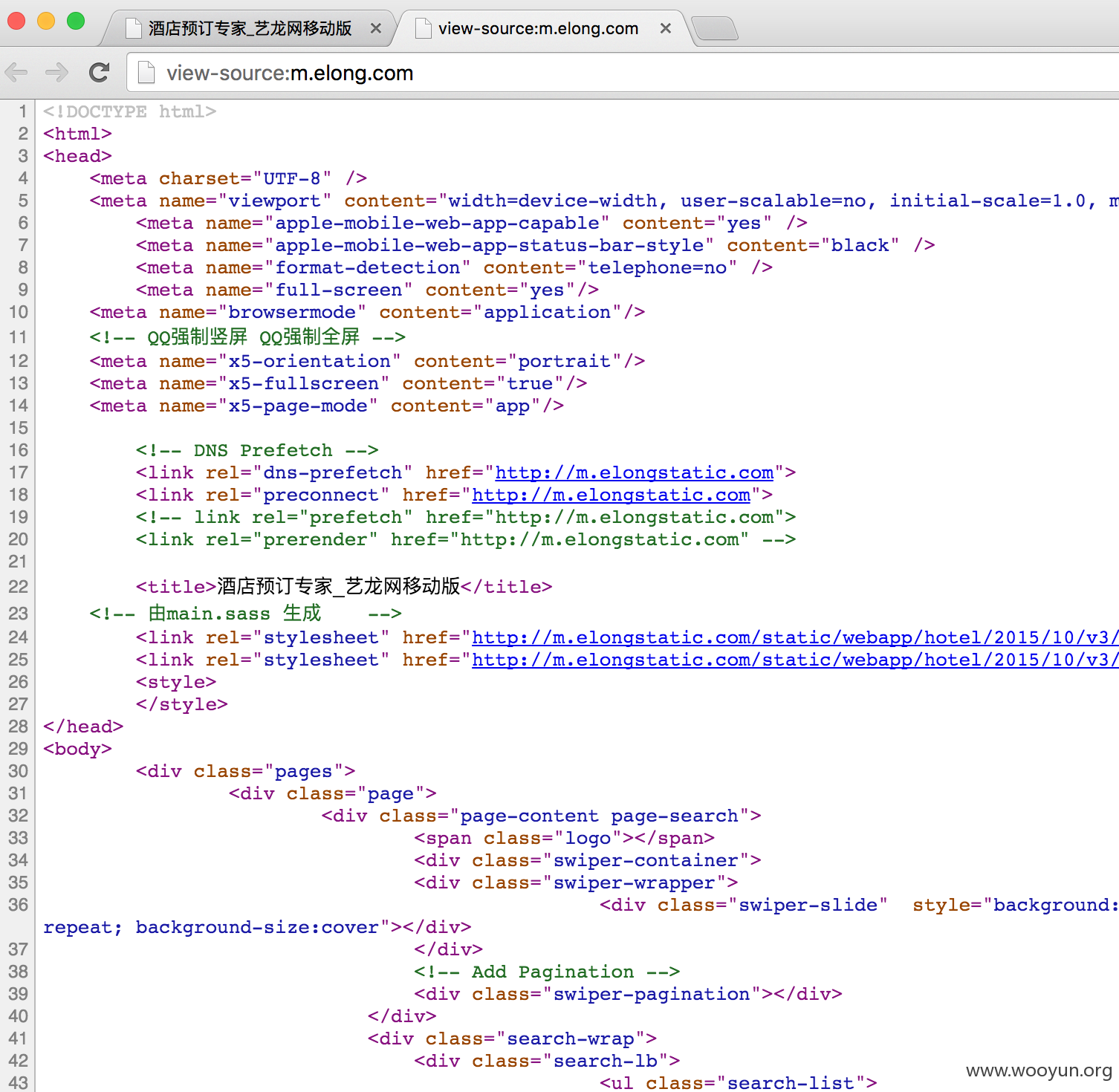

翻了翻Svn,发现了elong主站源代码

对比一下SVN和线上代码,一毛一样

SVN:

线上:

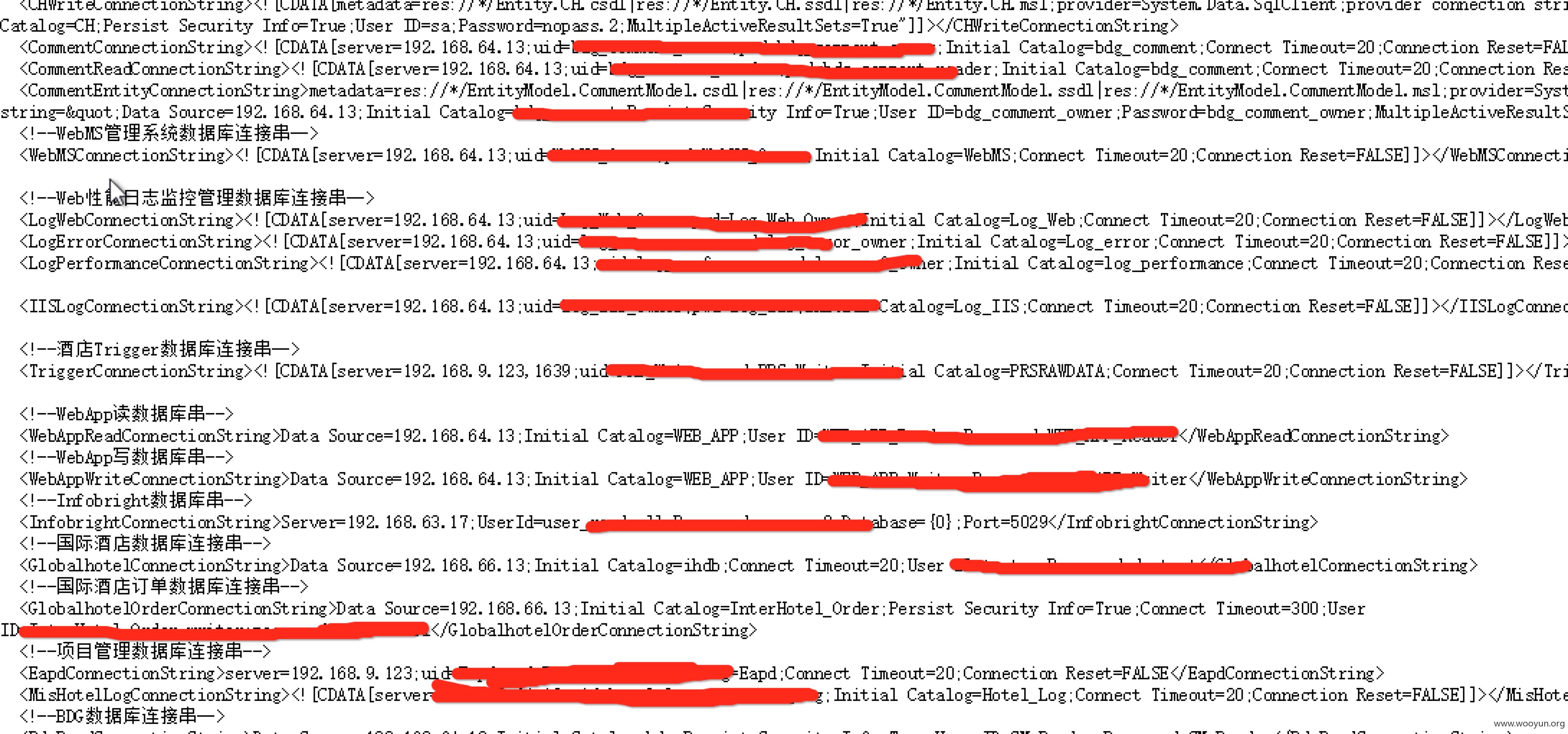

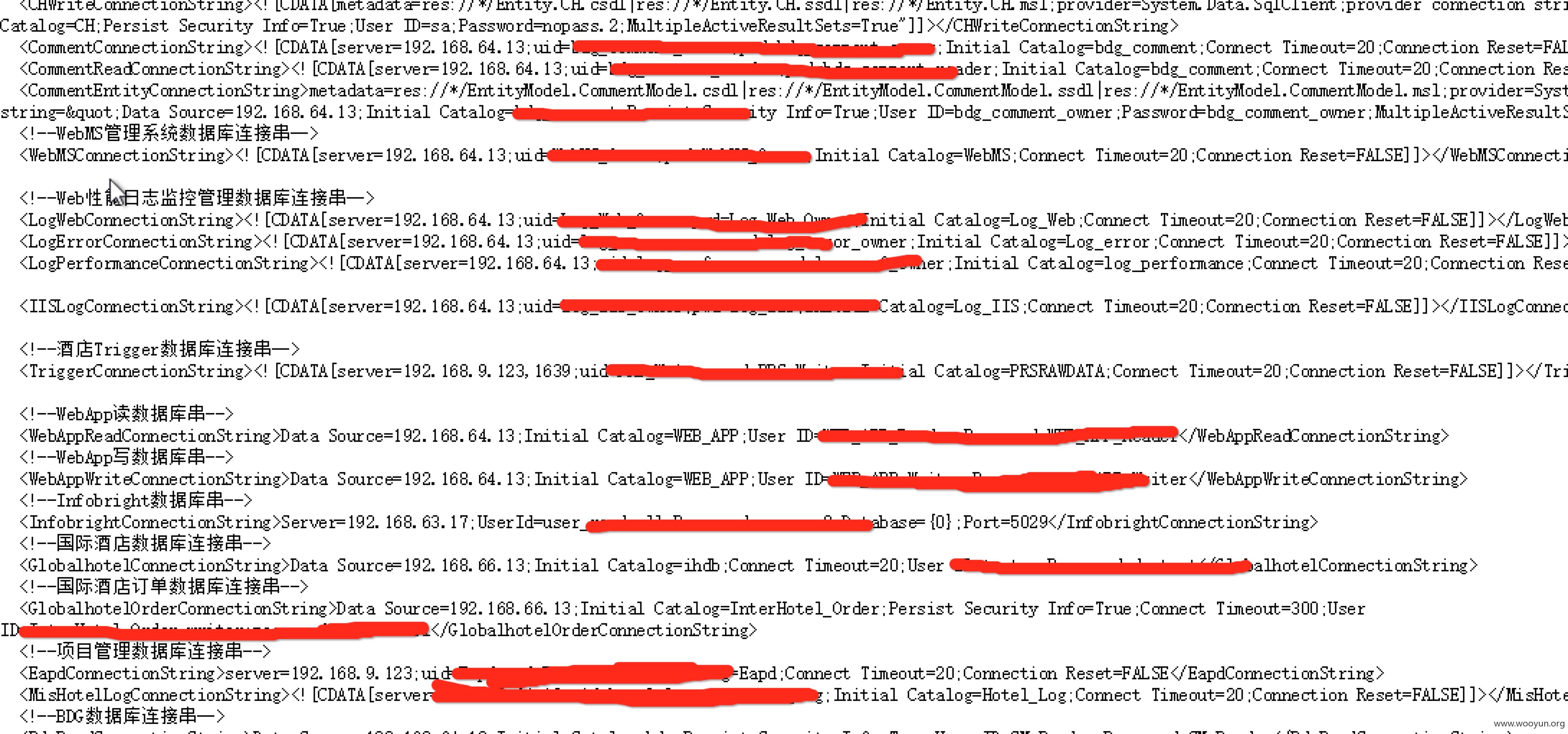

酒店业务数据接口

酒店、团购数据库、订单数据库接口(密码也有)

礼品卡等线上代码

运维平台

====================================

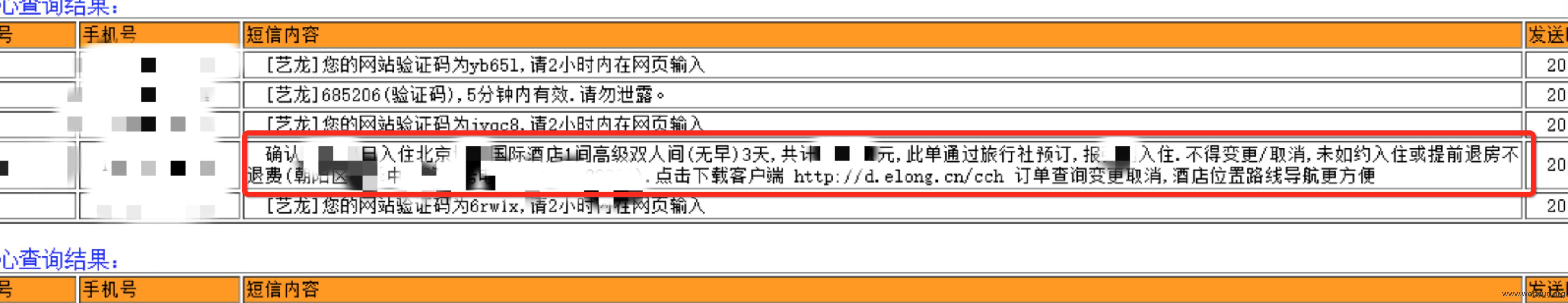

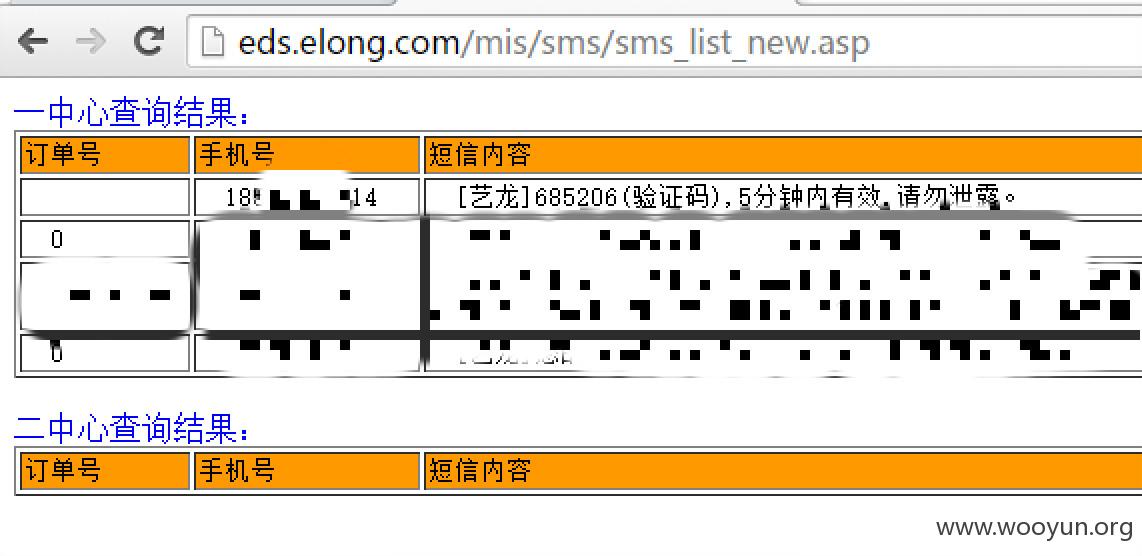

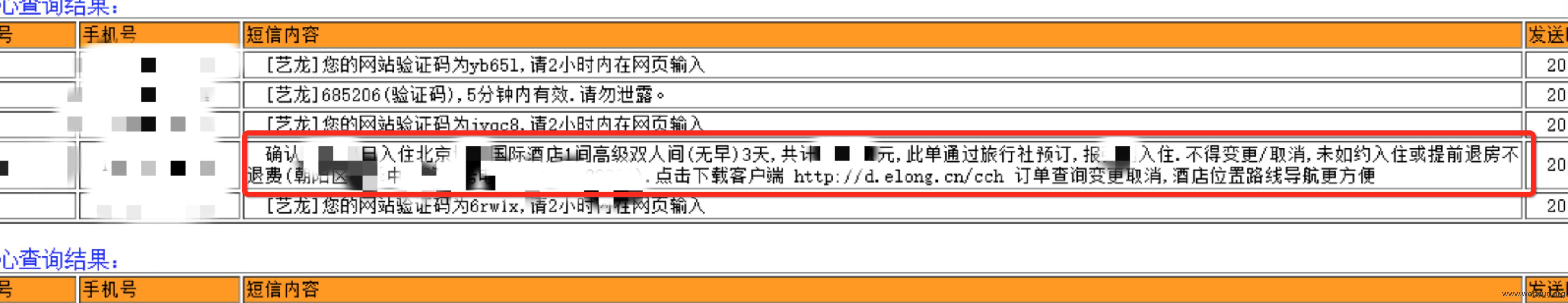

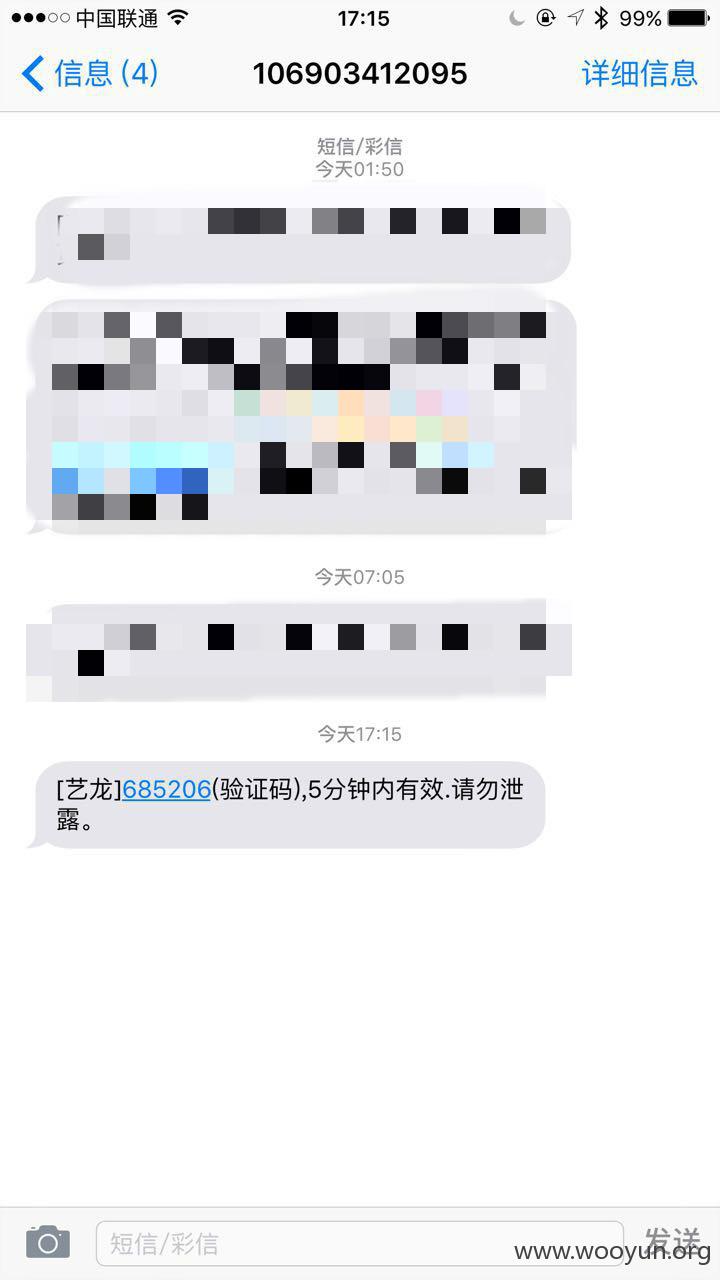

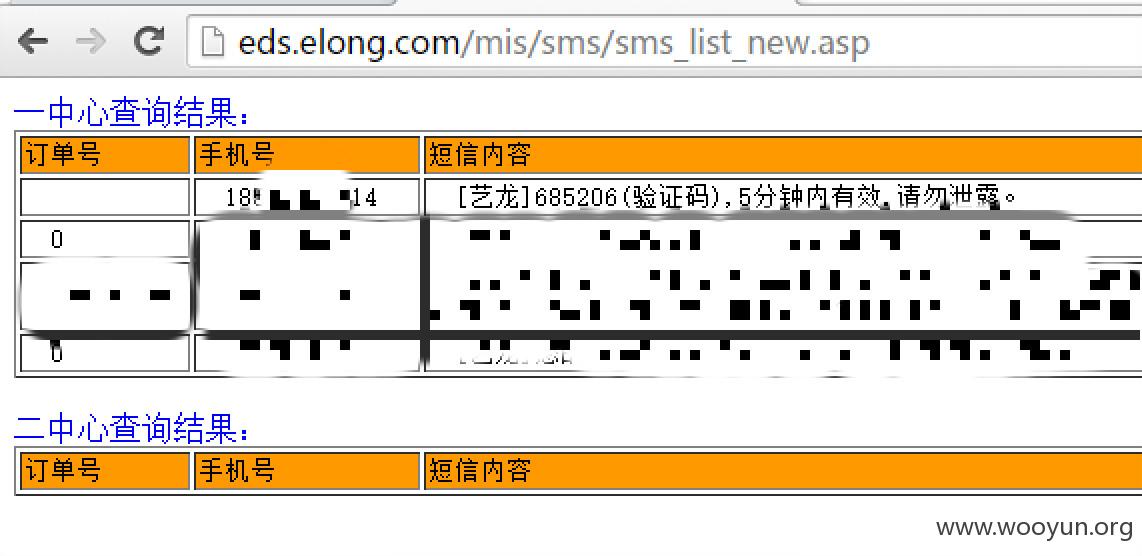

某处可查艺龙系统发送给用户的短信

导致任意密码重置、全国开房记录查询

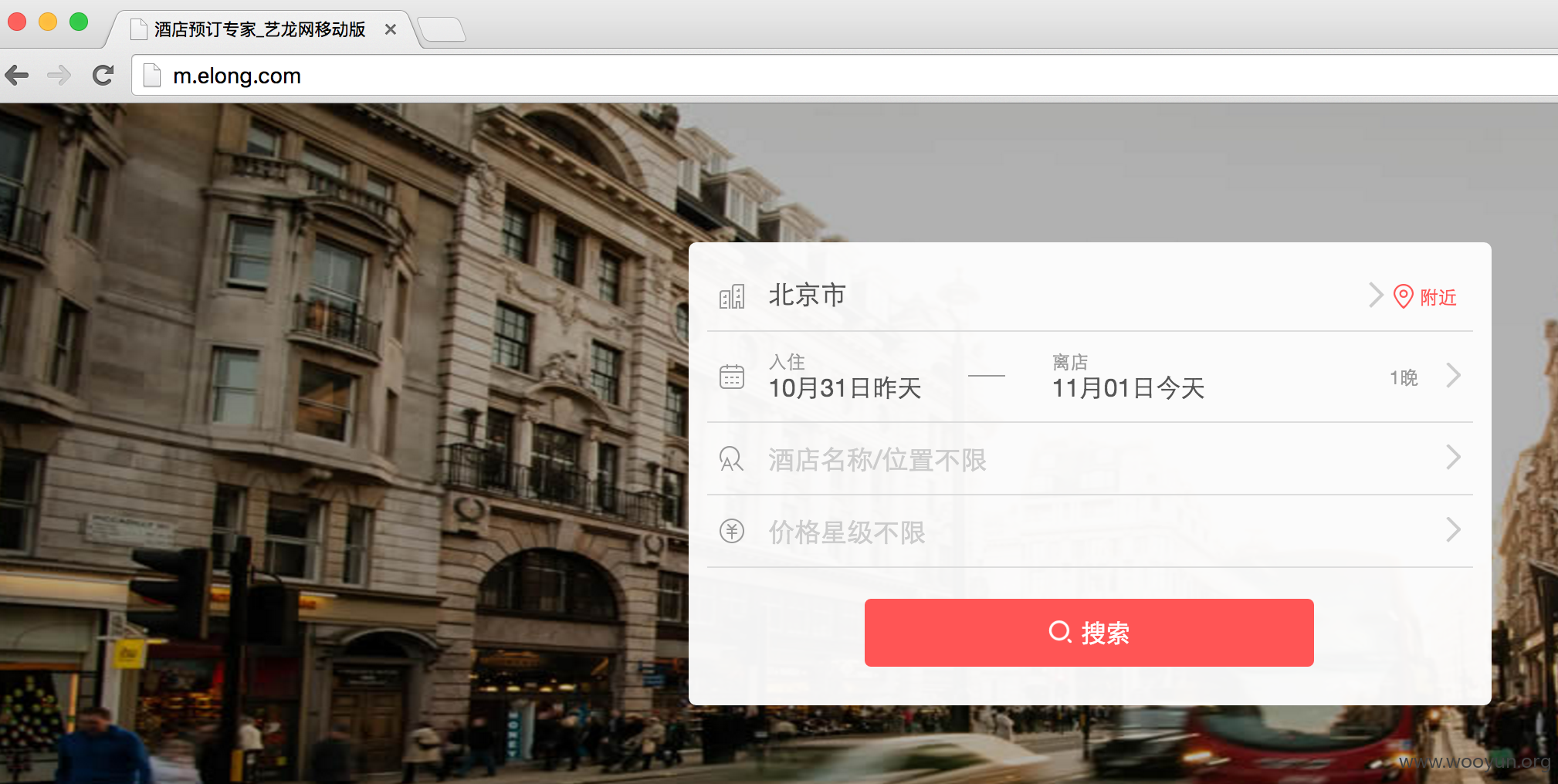

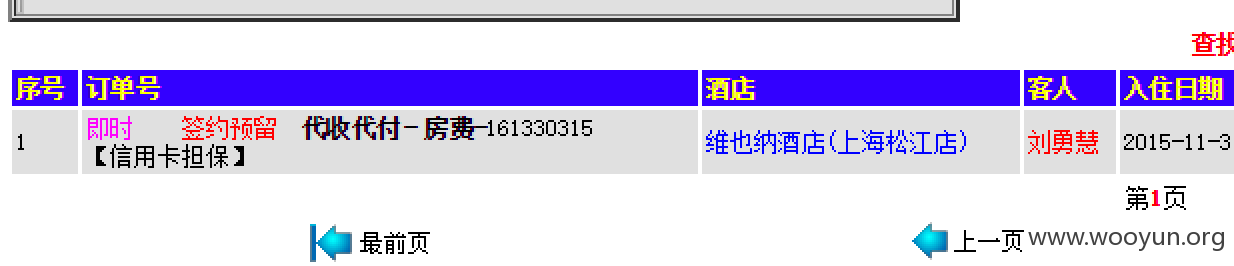

艺龙商务旅行信息查询系统

http://eds.elong.com/mis/index2.asp

之前已经收集了艺龙内部系统用户名了

对该系统进行弱口令探测

得到数十个弱口令账号

随机选择一个登录

wenwen.ren q1q1q1

此处可查全国短信

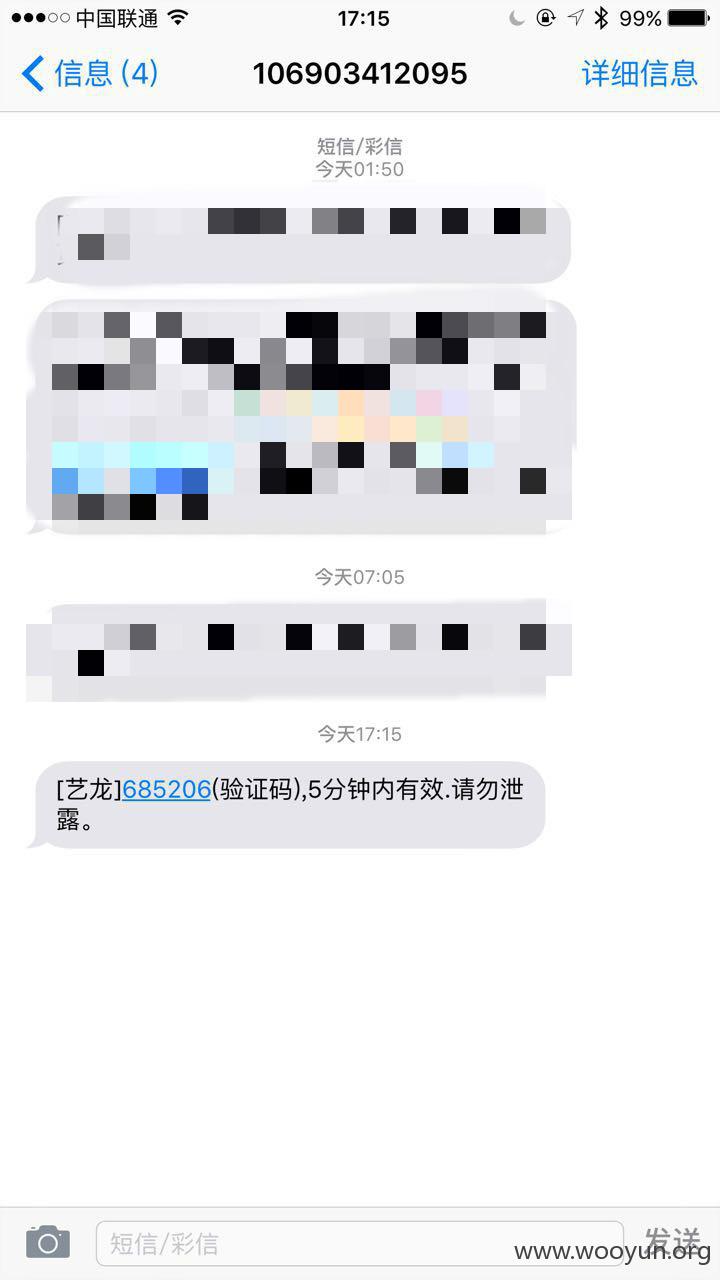

以下是证明,验证码实时可查导致任意账户登录\任意密码重置\查询订单信息

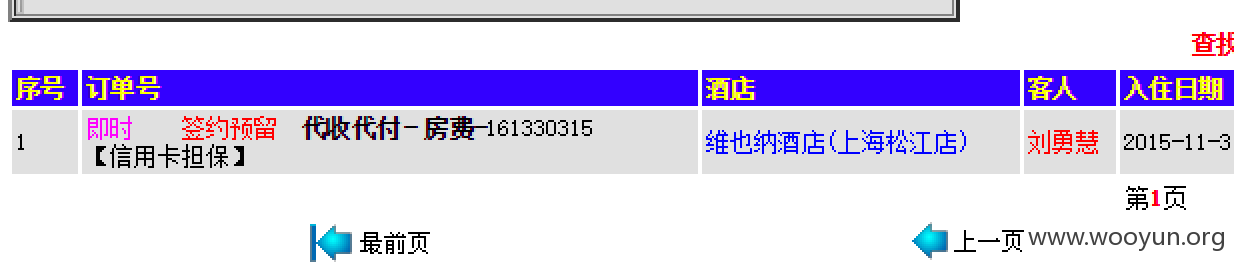

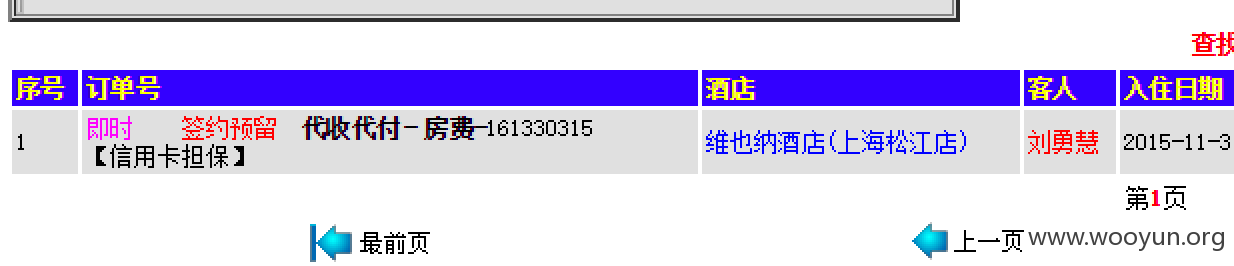

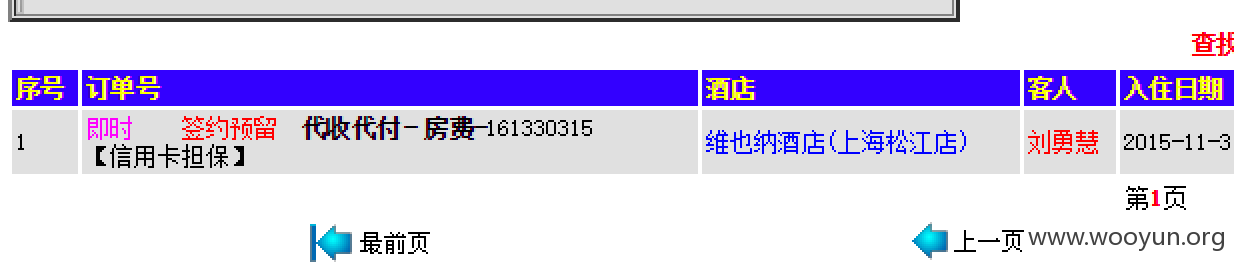

查询开房记录

可以通过手机号、订单号查询开房记录